Web安全测试学习笔记-DVWA-登录密码爆破(使用Burp Suite)

密码爆破简单来说,就是使用密码本(记录了若干密码),用工具(手工也可以,if you like...)一条条读取密码本中的密码后发送登录请求,遍历密码本的过程中可能试出真正的密码。

本文学习在已知登录名的情况下,使用Burp Suite破解密码的过程,对于一个初学者来说,Burp Suite使用起来比较恼火,所以我把操作步骤详细记录下来了。

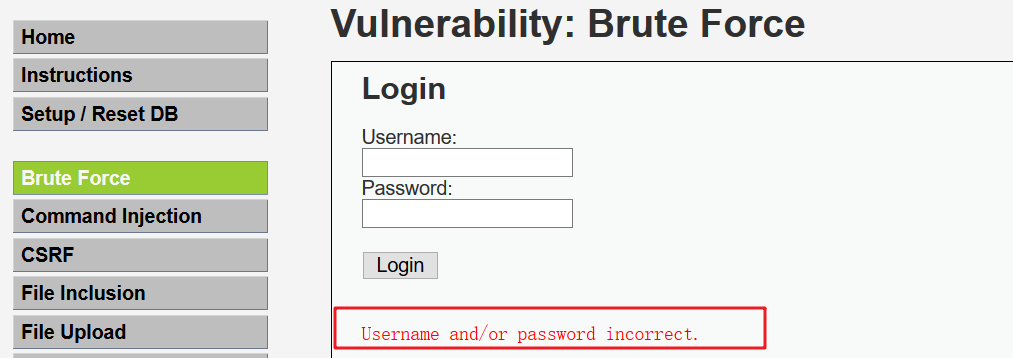

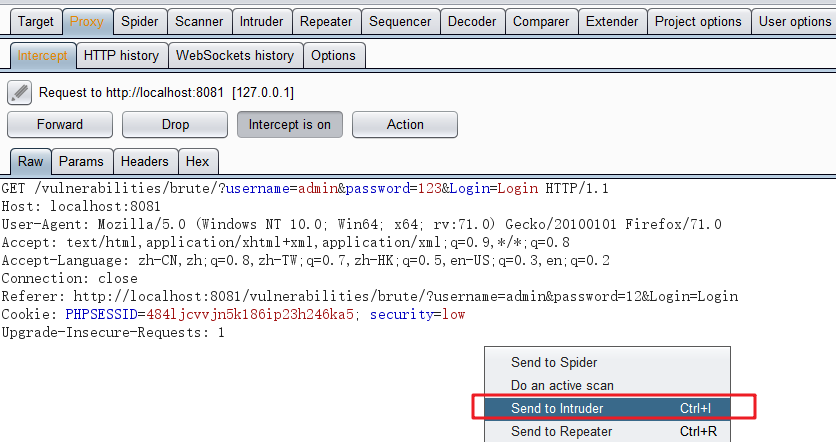

还是DVWA,先设置security=low,密码输入错误和正确时,页面下方会给出相应提示:

破解过程如下:

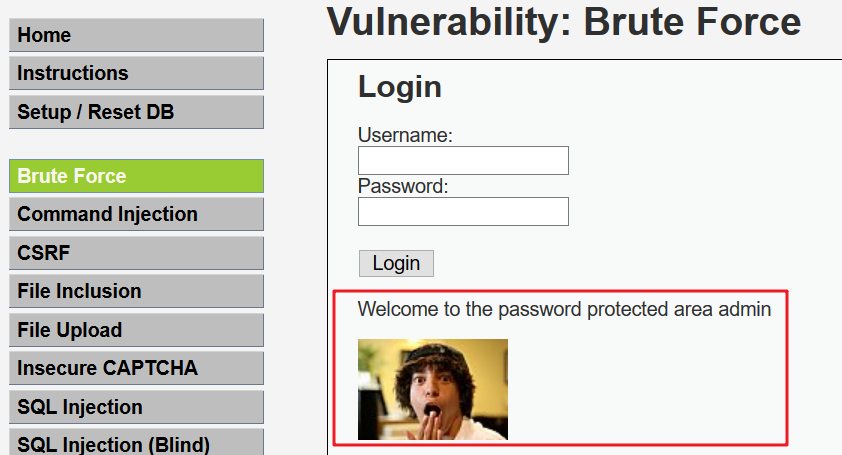

1. 首先我们去网上下个密码本(github上就很多),命名为:password.lst,密码本长这样:

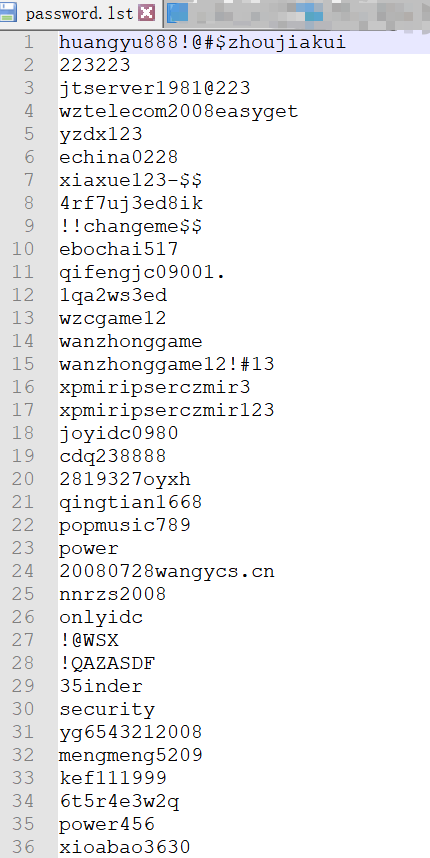

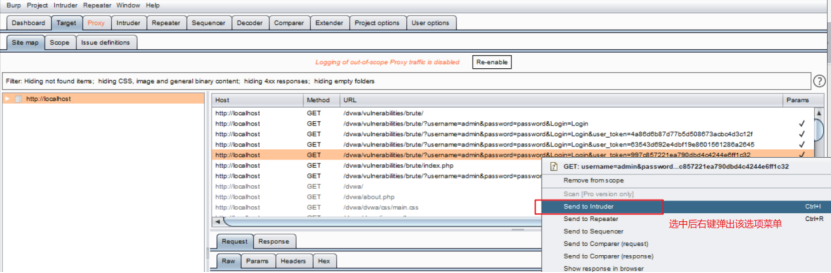

2. 用Burp Suite抓登录请求,把抓到的请求放到Intruder里面

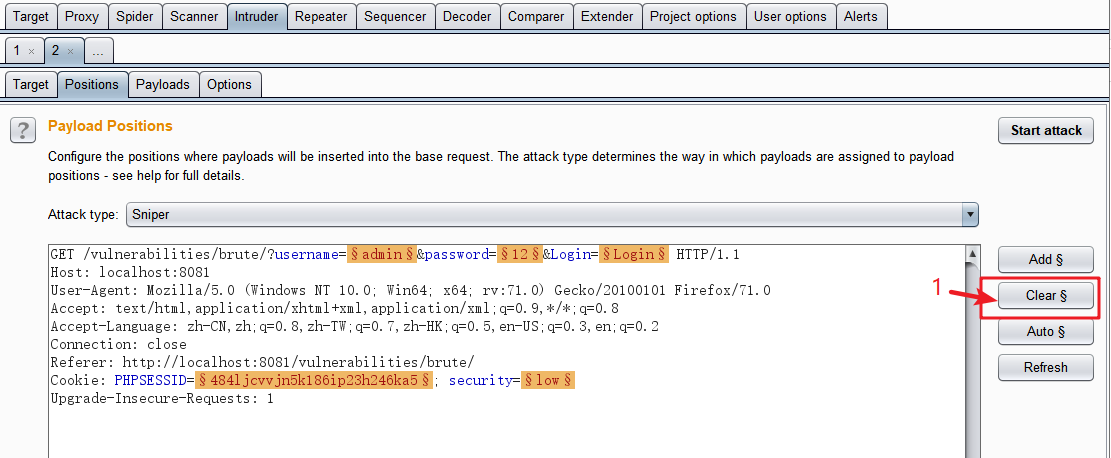

3. 在Positions面板看到,我们只需要设置password一个参数作为爆破对象,账号名就是admin

----------------------------------------------------

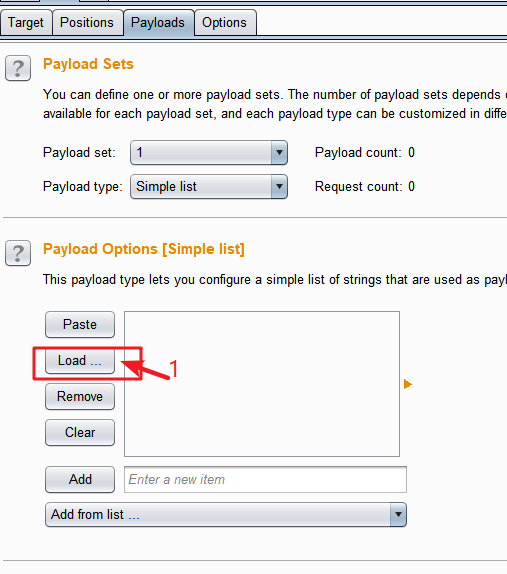

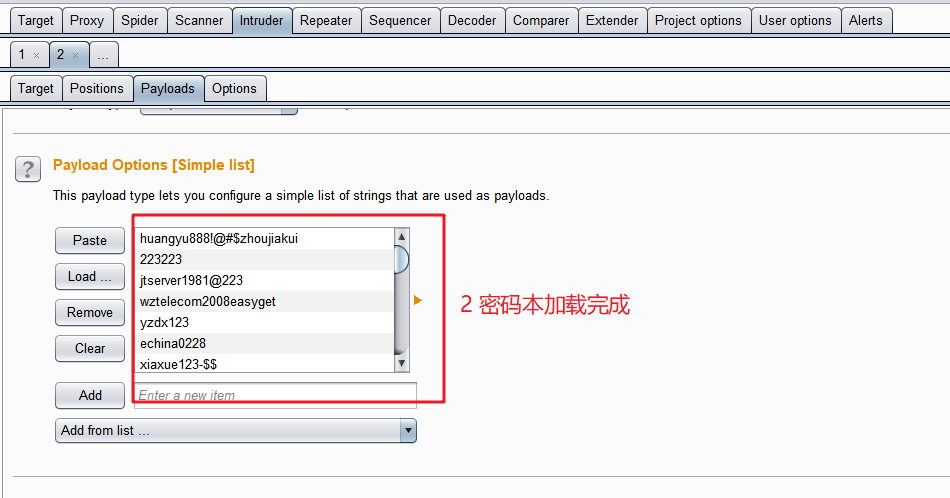

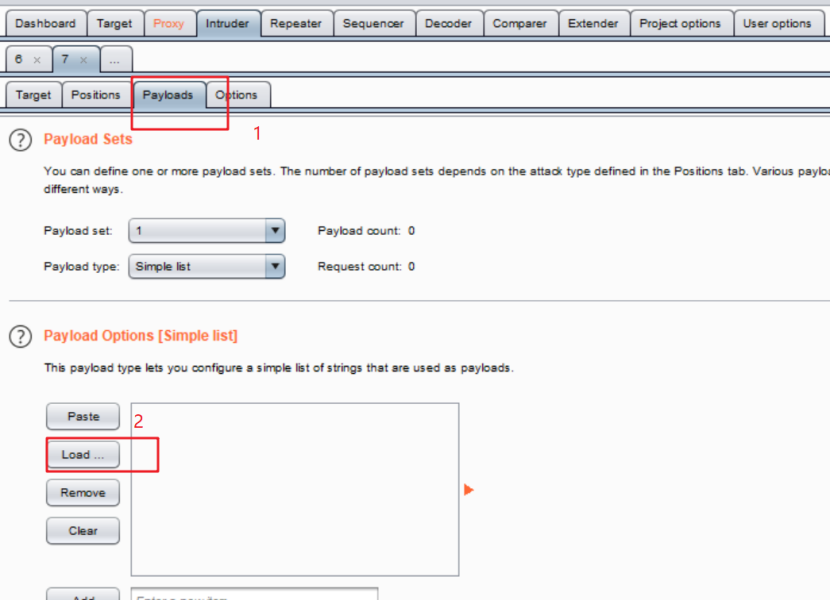

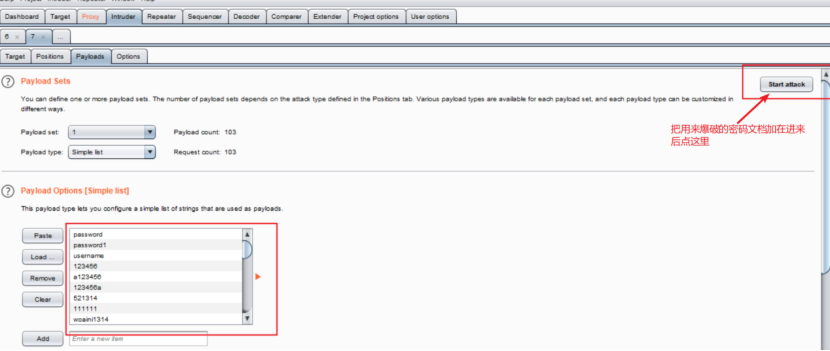

4.在Payloads面板加载密码本并开始爆破

----------------------------------------------------

----------------------------------------------------

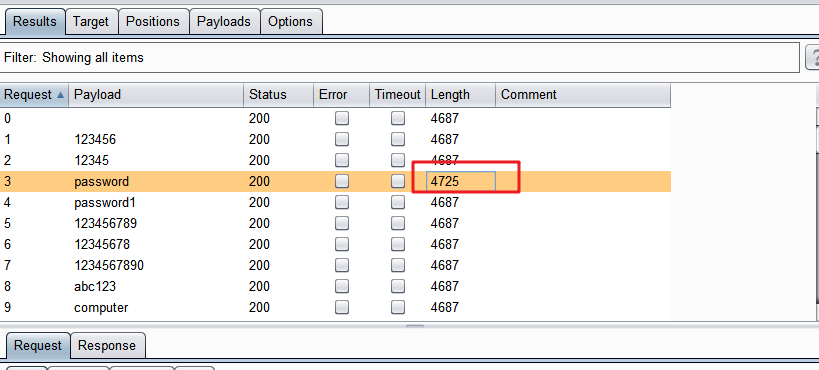

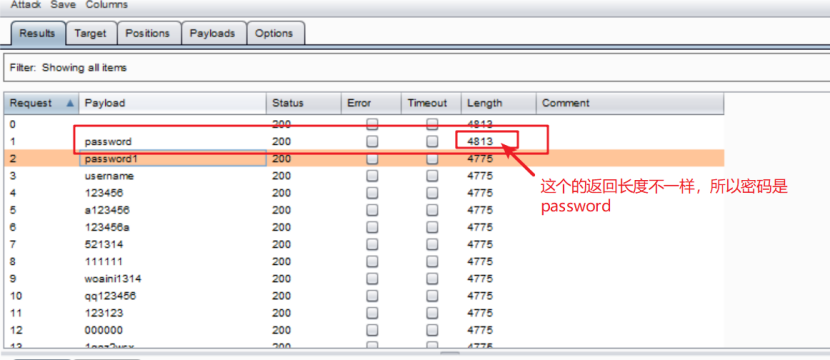

5.结果面板中有一条请求的Length和其他请求的Length不一样,这个就是真正的登录密码

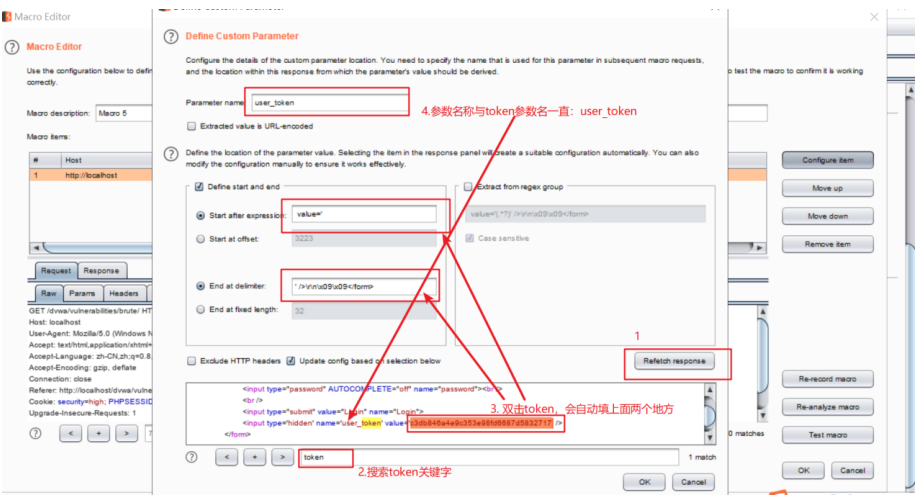

接下来设置security=high,high模式下多了一个token,token放在隐藏input的value中,如果再用low模式的爆破方法就不行了,因为token是变化的,这个时候需要绕过token。

破解过程如下:

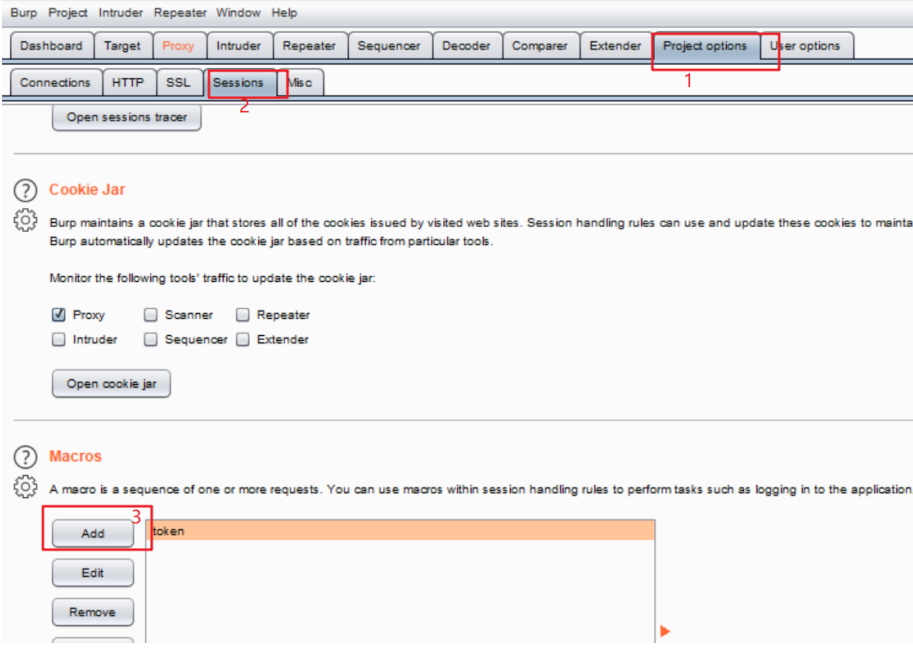

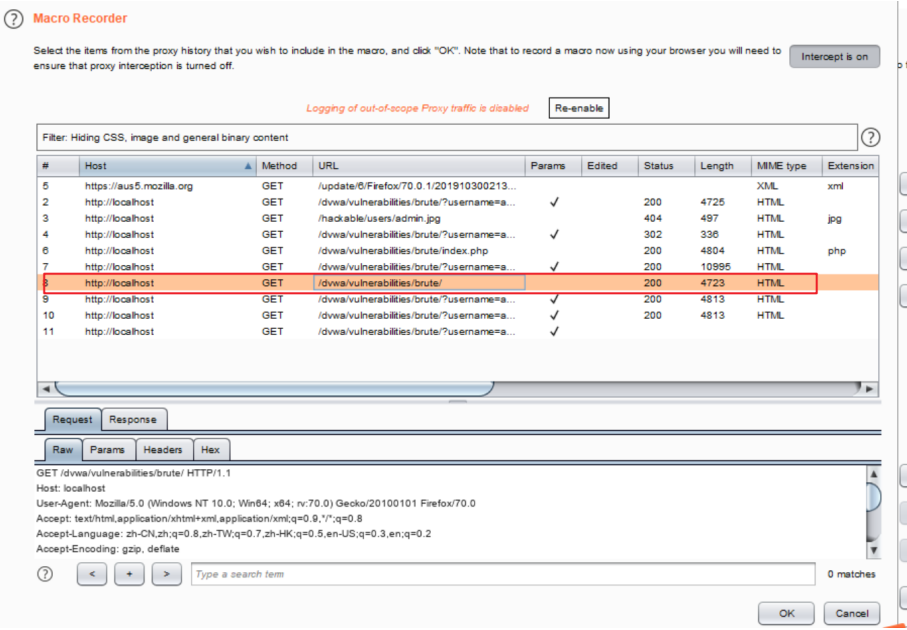

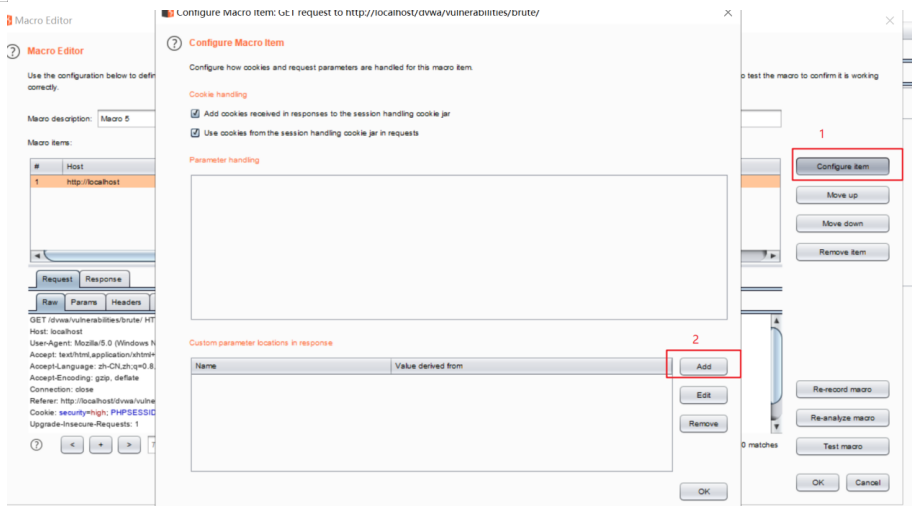

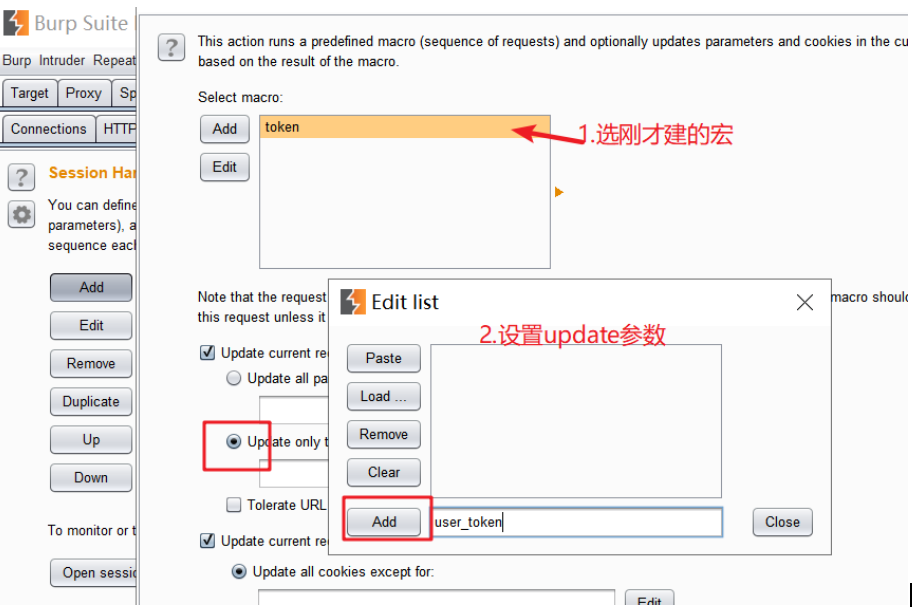

1. 设置宏,目的是让Burp Suite自动生成token

找到token所在的web页面:

----------------------------------------------------

----------------------------------------------------

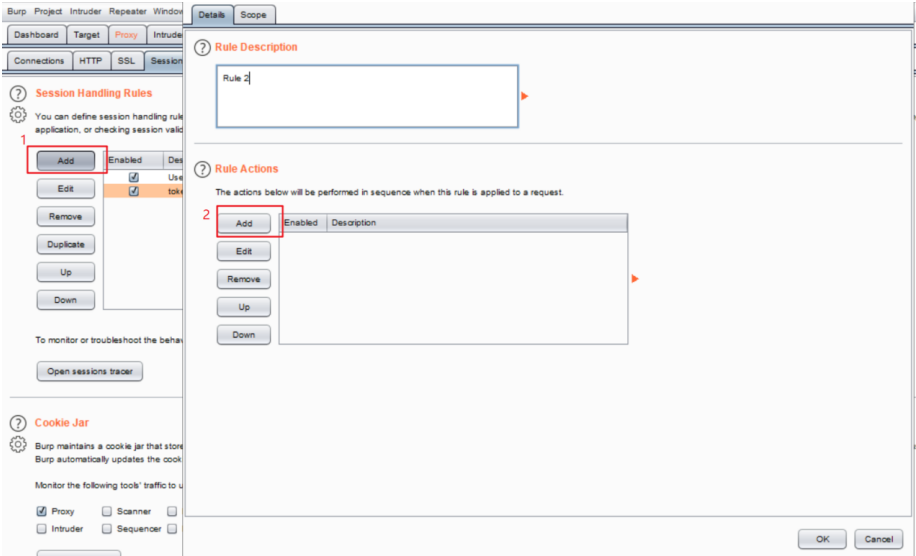

2.设置rule

----------------------------------------------------

----------------------------------------------------

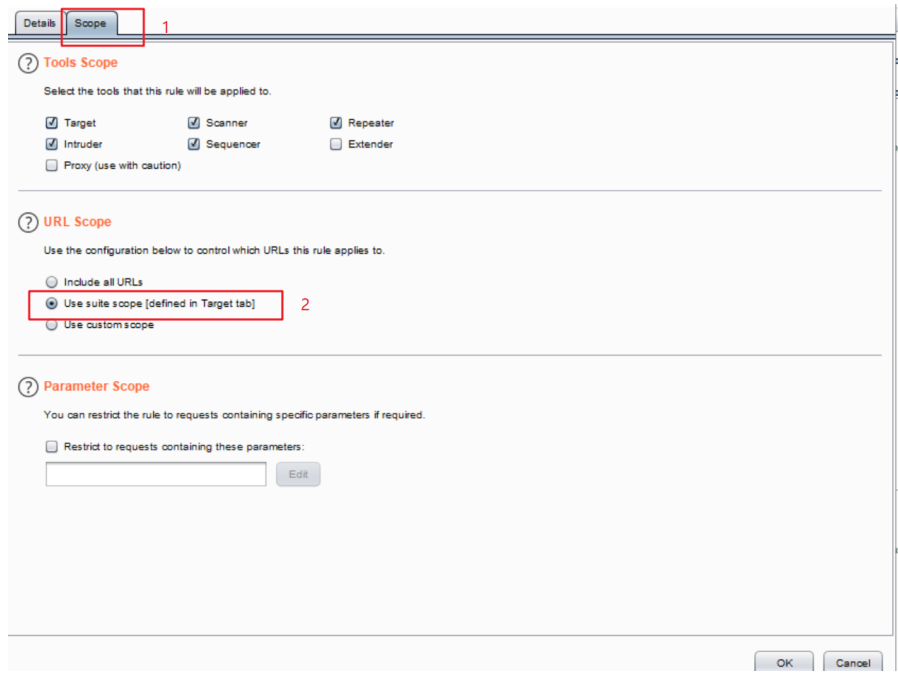

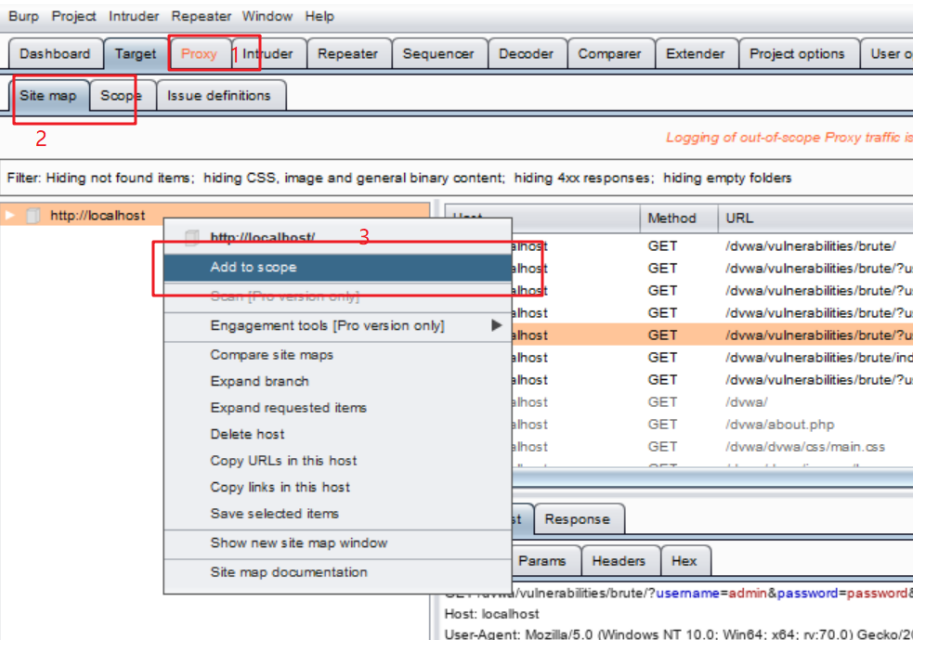

3.设置rule的生效scope

将dvwa的域名加到scope里面:

4.爆破设置

----------------------------------------------------

----------------------------------------------------

----------------------------------------------------

----------------------------------------------------

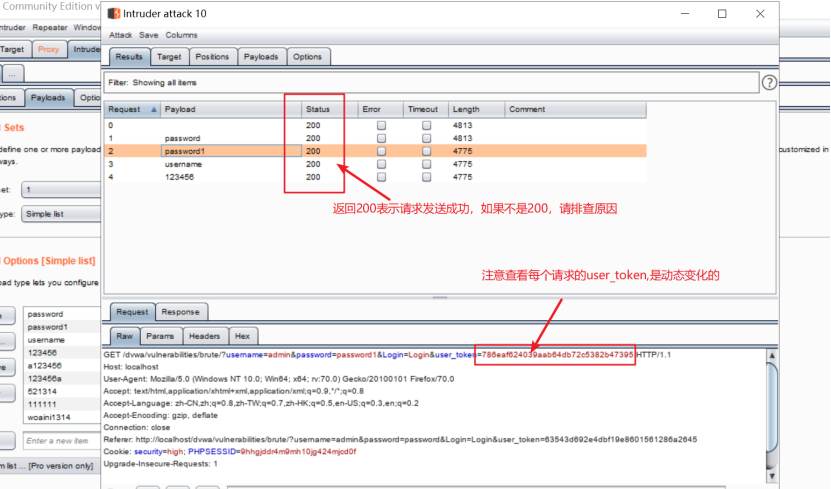

5. 如果宏设置成功,请求应该返回200而不是302,下图中的每一个请求的token都是不一样的:

----------------------------------------------------

一点点感悟:

1. 虽然理论上来说,只要密码本够强大时间够多,密码被破解只是时间问题,因此建议使用强密码,越强越好~

2. 比起token,随机图片验证码更靠谱

3. 多次密码错误就锁用户(虽然这种操作也会带来副作用)

如需转载,请注明出处,这是对他人劳动成果的尊重~

Web安全测试学习笔记-DVWA-登录密码爆破(使用Burp Suite)的更多相关文章

- Web安全测试学习笔记 - DVWA+PHP环境搭建

DVWA(Damn Vulnerable Web Application),是一个用PHP编写的,作为Web安全测试练习平台的合法环境(毕竟咱不能为了练习就随便找个网站去攻击...),也就是俗称的靶场 ...

- Web安全测试学习笔记-DVWA-SQL注入-2

接上一篇SQL注入的学习笔记,上一篇我通过报错信息得知后台数据库是MySQL(这个信息非常重要~),然后通过SQL注入拿到了用户表的所有行,其实我们还可以通过MySQL的特性来拿更多的信息. 1. 获 ...

- Web安全测试学习笔记-DVWA-存储型XSS

XSS(Cross-Site Scripting)大致分为反射型和存储型两种,之前对XSS的认知仅停留在如果网站输入框没有屏蔽类似<script>alert('ok')</scrip ...

- Web安全测试学习笔记-DVWA-图片上传

很多网站都有上传资源(图片或者文件)的功能,资源上传后一般会存储在服务器的一个文件夹里面,如果攻击者绕过了上传时候的文件类型验证,传了木马或者其他可执行的代码上去,那服务器就危险了. 我用DVWA的文 ...

- Web安全测试学习笔记-DVWA-盲注(使用sqlmap)

之前的sql注入页面(https://www.cnblogs.com/sallyzhang/p/11843291.html),返回了查询结果和错误信息.而下面的页面,返回信息只有存在和不存在两种情况, ...

- Web安全测试学习笔记-SQL注入-利用concat和updatexml函数

mysql数据库中有两个函数:concat和updatexml,在sql注入时经常组合使用,本文通过学习concat和updatexml函数的使用方法,结合实例来理解这种sql注入方式的原理. con ...

- Web安全测试学习笔记-DVWA-CSRF

CSRF(Cross-site request forgery)跨站请求伪造,CSRF的原理简单来说就是攻击者以用户的名义对服务器发起请求,从而达到攻击目的.与XSS不同之处在于,XSS是盗取用户co ...

- Web安全测试学习笔记 - 文件包含

基础知识 文件包含指的是一个文件动态引用另一个文件,这是一种非常灵活的动态调用方式.有点类似Java引用jar包,但区别在于jar包引用后一般是固定不变的(一般不能动态改变所引用的jar包名称),而文 ...

- Web安全测试学习笔记-DVWA-SQL注入-1

SQL注入的定义网上很多,作为一个初学者,我对SQL注入的理解是这样的:网站应用一般都有后台数据库(不论是关系型还是非关系型),用户在网站上的绝大部分操作,最终都会跟数据库交互(也就是执行一串SQL语 ...

随机推荐

- 一篇文章看清楚JDK13的特性!

1.switch优化更新 JDK11以及之前的版本: switch (day) { case MONDAY: case FRIDAY: case SUNDAY: System.out.println( ...

- 实习生4面美团Java岗,已拿offer!(框架+多线程+集合+JVM)

美团技术一面 1.自我介绍 说了很多遍了,很流畅捡重点介绍完. 2.问我数据结构算法好不好 挺好的(其实心还是有点虚,不过最近刷了很多题也只能壮着胆子充胖子了) 3.找到单链表的三等分点,如果单链表是 ...

- python学习-class封装

# 封装 类=属性+行为 抽像 -class StudentV2: # 类属性 所有的实例可以共享 .不属于任何实例的特性. is_people = True # 类方法 1.装饰器.2.参数是cls ...

- C语言每日一练——第2题

一.题目要求 已知数据文件in.dat中存有300个四位数,并调用读函数readDat()把这些数存入数组a中,请编制一函数jsValue(),其功能是:求出所有这些四位数是素数的个数cnt,再求出所 ...

- Vue之使用JsonView来展示Json树

前两天干活儿有个需求,在前端需要展示可折叠的Json树,供开发人员查看,这里采用JsonView组件来实现,它是一款用于展示Json的Vue组件,支持大体积的Json文件快速解析渲染,下面记录一下实现 ...

- 医院信息集成平台(ESB)数据集成建设方案

一.数据资产目录建设 依据卫生部信息化工作领导小组办公室卫生部统计信息中心2011年3月发布的<基于电子病历的医院信息平台建设技术解决方案——业务部分>. 临床服务域 包含12个二级类目: ...

- 域控权限提升PTH攻击

0x01 漏洞利用条件 1.被pth攻击的计算机未打补丁(KB2871997)2.拿到一台域成员主机并且拿到管理员组的域用户的NTML 3.对方主机存在相同账号并且是管理员组成员 0x02 本地用户N ...

- vue & nodejs jwt 的基于token身份验证

现在比较流行的验证方式,是带着token的登录验证 原理 1. 登陆时,客户端发送用户名密码 2. 服务端验证用户名密码是否正确,校验通过就会生成一个有时效的token串,发送给客户端 3. 客户端储 ...

- CODING 敏捷看板全新上线,助力研发管理可视化升级

在服务企业研发团队的过程中,我们发现不少团队碰到了类似的问题: 团队成员声称完成了自己的大部分任务,但团队实际交付的需求却寥寥无几? 由于某些问题导致工序一直处于等待状态,怎么识别和处理这些延迟? 成 ...

- CAS客户端与SpringSecurity集成

4. CAS客户端与SpringSecurity集成 4.1 Spring Security测试工程搭建 (1)建立Maven项目casclient_demo3 ,引入spring依赖和spring ...