shiro学习记录(二)

1 在项目中应用shiro框架进行认证

第一步:引入shiro框架相关的jar

<!-- 引入shiro框架的依赖 -->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-all</artifactId>

<version>1.2.2</version>

</dependency>

第二步:在web.xml中配置spring框架提供的用于整合shiro框架的过滤器(因为是ssh框架,一定要放在structs过滤器前面)

<!-- 配置spring框架提供的用于整合shiro框架的过滤器 -->

<filter>

<filter-name>shrioFilter</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

</filter>

<filter-mapping>

<filter-name>shrioFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

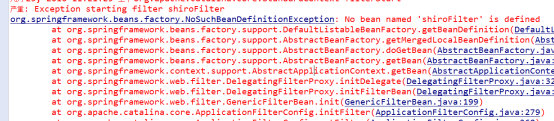

启动tomcat服务器,抛出异常:spring工厂中不存在一个名称为“shiroFilter”的bean对象

第三步:在spring配置文件中配置bean,id为shiroFilter

<!-- 配置shiro框架过滤器工厂对象 -->

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<!-- 注入安全管理器對象 -->

<property name="securityManager" ref="securityManager" />

<property name="loginUrl" value="/login.jsp" />

<property name="successUrl" value="/index.jsp" />

<property name="unauthorizedUrl" value="/unauthorized.jsp" />

<!-- 注入url拦截规则-->

<property name="filterChainDefinitions">

<value>

/css/** = anon<!-- 匿名,不登录 -->

/js/** = anon

/image/** = anon

/validatecode.jsp* = anon

/login.jsp = anon

/userAction_login.action = anon

/page_base_staff.action = perms["staff-list"]<!-- perms过滤器,可以判断是否存在逻辑staff-list -->

/* = authc<!-- 过滤器别名,判断当前用户是否认证 -->

</value>

</property>

</bean>

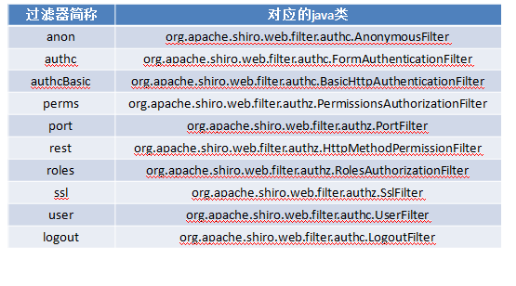

框架提供的过滤器:

第四步:配置安全管理器

<!-- 注册安全管理器对象 -->

<bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager" />

第五步:修改UserAction中的login方法,使用shiro提供的方式进行认证操作

/**

* 用户登录,使用shiro框架认证登录

*/

public String login() {

//从session中获取验证码

String validateCode = (String) ServletActionContext.getRequest().getSession().getAttribute("key");

//校验验证码是否输入正确

if (StringUtils.isNotBlank(checkCode) && checkCode.equals(validateCode)) {

//使用shiro框架提供的方法进行认证操作

Subject subject = SecurityUtils.getSubject();//获取当前用户对象,状态为"未认证"

AuthenticationToken token = new UsernamePasswordToken(model.getUserName(),MD5Utils.md5(model.getPassWord()));//创建用户名密码令牌对象

try{

subject.login(token);

} catch(Exception e) {

e.printStackTrace();

return LOGIN;

}

User user = (User) subject.getPrincipal();

ServletActionContext.getRequest().getSession().setAttribute("loginUser", user);

return HOME;

} else {

//输入验证码错误,设置提示信息,跳转到登录页面

this.addActionError("输入验证码错误!");

return LOGIN;

}

}

第六步:自定义realm,并注入给安全管理器

public class BOSRealm extends AuthorizingRealm {

@Autowired

private IUserDao userDao;

//授权方法

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

return null;

}

//认证方法

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

System.out.println("自定义的realm中认证方法执行了。。。。");

UsernamePasswordToken passwordToken = (UsernamePasswordToken) token;

//获取页面输入的用户名

String username = passwordToken.getUsername();

//根据用户名查询数据库中的密码

User user = userDao.findUserByUserName(username);

if (user == null) {

//页面输入用户名不存在

return null;

}

//简单认证信息对象

AuthenticationInfo info = new SimpleAuthenticationInfo(user, user.getPassWord(), this.getName());

//框架负责比对数据库中的密码和页面输入的密码是否一致

return info;

}

}

2.在realm中实现授权

在BOSRealm中实现授权

//授权方法

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

//为用户授权

info.addStringPermission("staff-list"); //TODO 后期需要修改为登录用户查询数据库,获取实际对应的权限

return info;

}

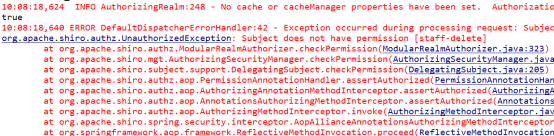

3.使用shiro的方法注解方式权限控制

第一步: 在spring配置文件中开启shiro注解支持

<!-- 开启shiro注解支持 -->

<bean id="defaultAdvisorAutoProxyCreator" class="org.springframework.aop.framework.autoproxy.DefaultAdvisorAutoProxyCreator">

<!-- 必须使用cglib方式为action对象创建代理对象 -->

<property name="proxyTargetClass" value="true" />

</bean> <!-- 配置shiro框架提供的切面类,用于创建代理对象 -->

<bean class="org.apache.shiro.spring.security.interceptor.AuthorizationAttributeSourceAdvisor"></bean>

第二步:在Action的方法上使用shiro注解

@RequiresPermissions("staff-delete")//执行这个方法,需要当前用户具有staff-delete的权限

public String delBatchStaff() {

staffService.delBatchStaff(ids);

return LIST;

}

第三步:在struts.xml中配置全局异常捕获,当shiro框架抛出权限不足异常时,跳转到权限不足提示页面

<!-- 配置全局结果集 -->

<global-results>

<result name="login">/login.jsp</result>

<result name="unauthorized">/unauthorized.jsp</result>

</global-results> <global-exception-mappings>

<exception-mapping result="unauthorized" exception="org.apache.shiro.authz.UnauthorizedException" />

</global-exception-mappings>

4.总结shiro框架提供的权限控制方式

(1) URL拦截权限控制(基于过滤器实现)

<!-- 配置shiro框架过滤器工厂对象 -->

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<!-- 注入安全管理器對象 -->

<property name="securityManager" ref="securityManager" />

<property name="loginUrl" value="/login.jsp" />

<property name="successUrl" value="/index.jsp" />

<property name="unauthorizedUrl" value="/unauthorized.jsp" />

<!-- 注入url拦截规则-->

<property name="filterChainDefinitions">

<value>

/css/** = anon<!-- 匿名,不登录 -->

/js/** = anon

/image/** = anon

/validatecode.jsp* = anon

/login.jsp = anon

/userAction_login.action = anon

/page_base_staff.action = perms["staff-list"]<!-- perms过滤器,可以判断是否存在逻辑staff-list -->

/* = authc<!-- 过滤器别名,判断当前用户是否认证 -->

</value>

</property>

</bean>

(2) 方法注解权限控制(基于代理技术实现)

@RequiresPermissions("staff-delete")//执行这个方法,需要当前用户具有staff-delete的权限

public String delBatchStaff() {

staffService.delBatchStaff(ids);

return LIST;

}

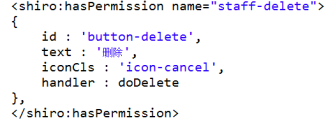

(3) 页面标签权限控制(标签技术实现)

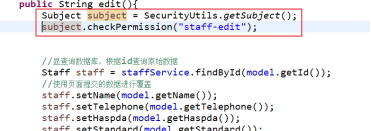

(4)代码级别权限控制(基于代理技术实现)

shiro学习记录(二)的更多相关文章

- Material Calendar View 学习记录(二)

Material Calendar View 学习记录(二) github link: material-calendarview; 在学习记录一中简单翻译了该开源项目的README.md文档.接下来 ...

- Spring Boot学习记录(二)--thymeleaf模板 - CSDN博客

==他的博客应该不错,没有细看 Spring Boot学习记录(二)--thymeleaf模板 - CSDN博客 http://blog.csdn.net/u012706811/article/det ...

- JavaScript学习记录二

title: JavaScript学习记录二 toc: true date: 2018-09-13 10:14:53 --<JavaScript高级程序设计(第2版)>学习笔记 要多查阅M ...

- 2.VUE前端框架学习记录二

VUE前端框架学习记录二:Vue核心基础2(完结)文字信息没办法描述清楚,主要看编码实战里面,有附带有一个完整可用的Html页面,有需要的同学到脑图里面自取.脑图地址http://naotu.baid ...

- Apache Shiro 学习记录4

今天看了教程的第三章...是关于授权的......和以前一样.....自己也研究了下....我觉得看那篇教程怎么说呢.....总体上是为数不多的精品教程了吧....但是有些地方确实是讲的太少了.... ...

- Apcahe Shiro学习笔记(二):通过JDBC进行权限控制

一.概述: 官方对Realm(领域)的描述:https://www.infoq.com/articles/apache-shiro 其功能本质上是一个安全特定的DAO,用于链接数据持久层(任何形式的都 ...

- Apache Shiro 学习记录1

最近几天在学习Apache Shiro......看了一些大神们的教程.....感觉收获不少.....但是毕竟教程也只是指引一下方向....即使是精品教程,仍然有很多东西都没有说明....所以自己也稍 ...

- Apache Shiro 学习记录5

本来这篇文章是想写从Factory加载ini配置到生成securityManager的过程的....但是貌似涉及的东西有点多...我学的又比较慢...很多类都来不及研究,我又怕等我后面的研究了前面的都 ...

- Apache Shiro 学习记录3

晚上看了教程的第三章....感觉Shiro字符串权限很好用....但是教程举的例子太少了.....而且有些地方讲的不是很清楚....所以我也自己测试了一下....记录一下测试的结果.... (1) * ...

随机推荐

- 让你的spring-boot应用日志随心所欲--spring boot日志深入分析

1.spring boot日志概述 spring boot使用Commons Logging作为内部的日志系统,并且给Java Util Logging,Log4J2以及Logback都提供了默认的配 ...

- [转]黑幕背后的__block修饰符

http://www.cocoachina.com/ios/20150106/10850.html 我们知道在Block使用中,Block内部能够读取外部局部变量的值.但我们需要改变这个变量的值时,我 ...

- this a sao

我就是来doubi的,顺便分享一下笔记,欢迎( ̄ε(# ̄)

- 使用combobox下拉列表框实现省 市 县 的三级联动

package com.hanqi.entity; //地区 public class Region { //地区id private String regionID; //地区名称 private ...

- 解决运行Robot Framework报‘’ascii’错误

在Python27\Lib\site-packages中新建‘sitecustomize.py’,内容如下: #coding=utf8import sysreload(sys)sys.setdefau ...

- 洛谷 P1365 WJMZBMR打osu! / Easy

题目背景 原 维护队列 参见P1903 题目描述 某一天\(WJMZBMR\)在打\(osu~~~\)但是他太弱逼了,有些地方完全靠运气:( 我们来简化一下这个游戏的规则 有\(n\)次点击要做,成功 ...

- POJ1045 Bode Plot

题目来源:http://poj.org/problem?id=1045 题目大意: 如图所示的交流电路,假设电路处于稳定状态,Vs为电源电压,w是频率,单位为弧度每秒,t表示时间. 则:V1 = Vs ...

- TFS如何强制撤销别人的机器签出的文件

原文:http://blog.csdn.net/jxian2009/article/details/50331955 用过TFS的都知道,没有比同事离职了,剩下一堆签出的文件更蛋疼的. 试过各种方法, ...

- 11-散列3 QQ帐户的申请与登陆 (25 分)

实现QQ新帐户申请和老帐户登陆的简化版功能.最大挑战是:据说现在的QQ号码已经有10位数了. 输入格式: 输入首先给出一个正整数N(≤),随后给出N行指令.每行指令的格式为:“命令符(空格)QQ号码( ...

- web 中防止sql注入

public class SqlInject:Page { //检测到注入后的处理方式: 0:仅警告:1:警告+记录:2:警告+自定义错误页面:3:警告+记录+自定义错误页面 ; private co ...