代码审计中的XSS反射型漏洞

XSS反射型漏洞

一 XSS漏洞总共分三总

XSS反射型漏洞,XSS保存型漏洞,基于DOM的XSS漏洞

这次主要分享XSS反射型漏洞

基本原理:就是通过给别人发送带有恶意脚本代码参数的URL,当URL地址被打开时,特定的代码参数会被HTML解析,执行,如此就可以获取用户的COOIKE,进而盗号登陆。

特点是:非持久化,必须用户点击带有特定参数的链接才能引起。

比如hack甲构造好修改密码的URL并把密码修改成123,但是修改密码只有在登陆方乙才能修改,乙在登陆的情况下点击甲构造好的url将直接在不知情的情况下修改密码。

二 实战例子

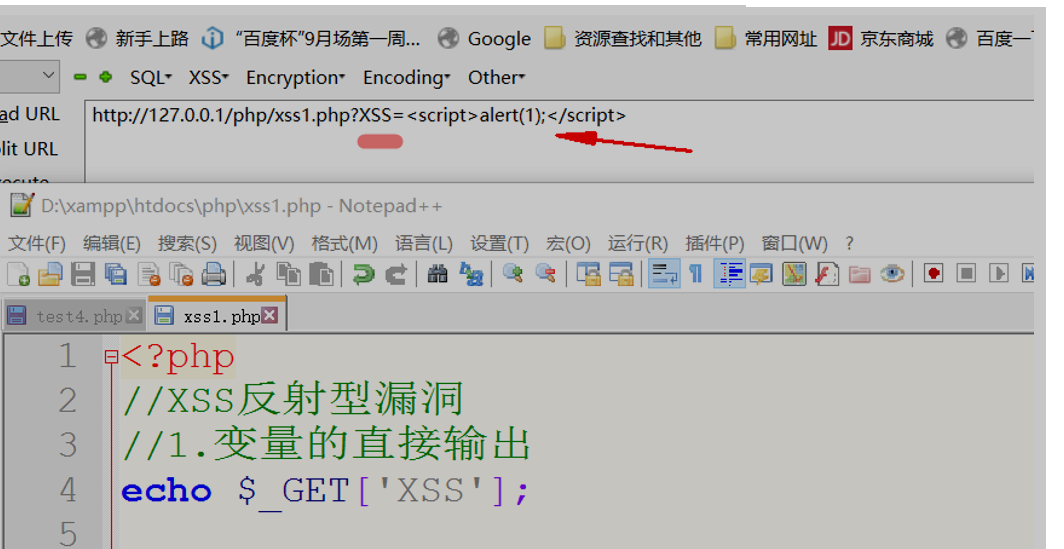

1:变量的直接输出

<?php

//XSS反射型漏洞

//1.变量的直接输出

echo $_GET['XSS'];

?>

直接对GET获取的值写入一个弹框操作,成功弹出,测试代码和结果见下图

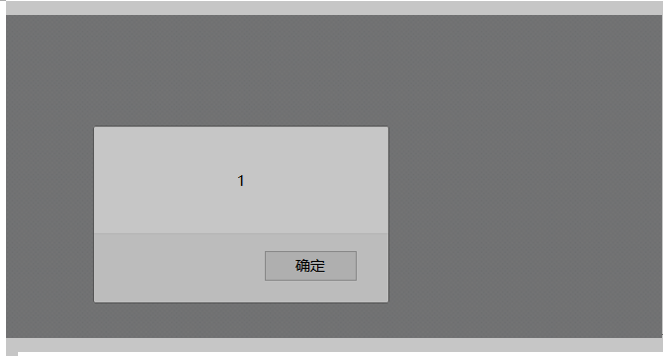

获取cookie,ceookie就是相当于设别的一种认证的作用,获取到cookie就可以进行绕过登陆后台,把alert()括号里的值换成document.cookie即可

alert(document.cookie)

我测试的时候没有网,而且好像出了些故障,可能是版本的原因,获取的空白,这个各位朋友可以自己测试下。

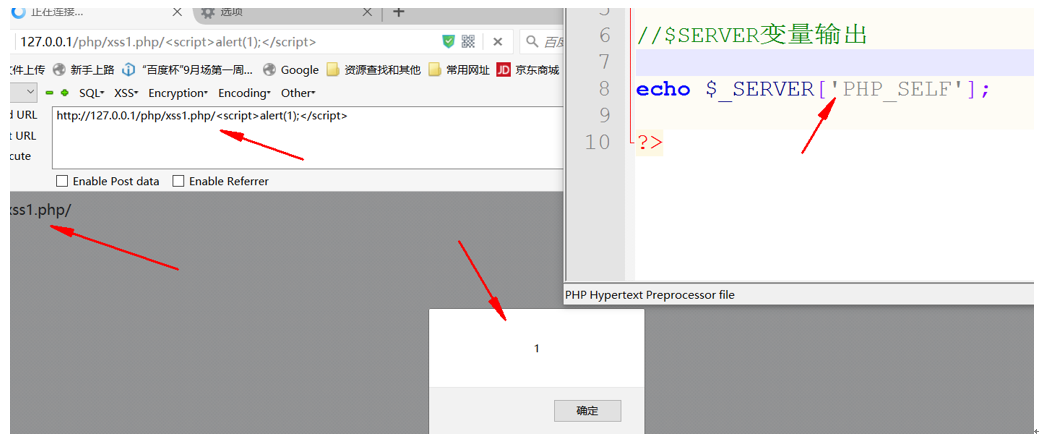

二。:$SERVER变量参数

最常用的参数以及作用

$_SERVER['PHP_SELF'] //直接在URL中输出执行

$_SERVER['HTTP_USER_AGENT'] //HTTP头中构造XSS

$_SERVER['HTTP_REFERER'] //Referer头中构造

$_SERVER['REQUEST_URI']

$_SERVER['PHP_SELF']参数实例

URL输入的直接在下面输出执行,所以只需要构造XSS直接弹框就行,效果如下

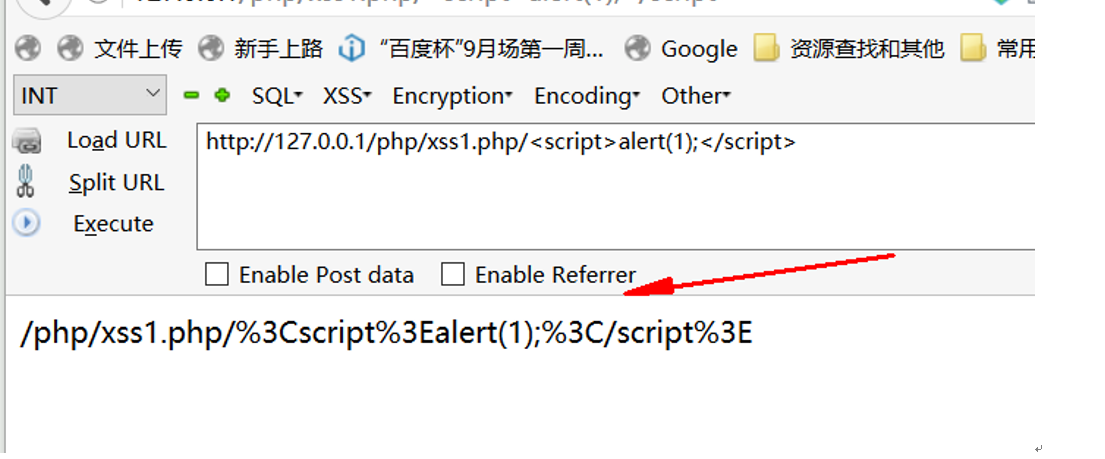

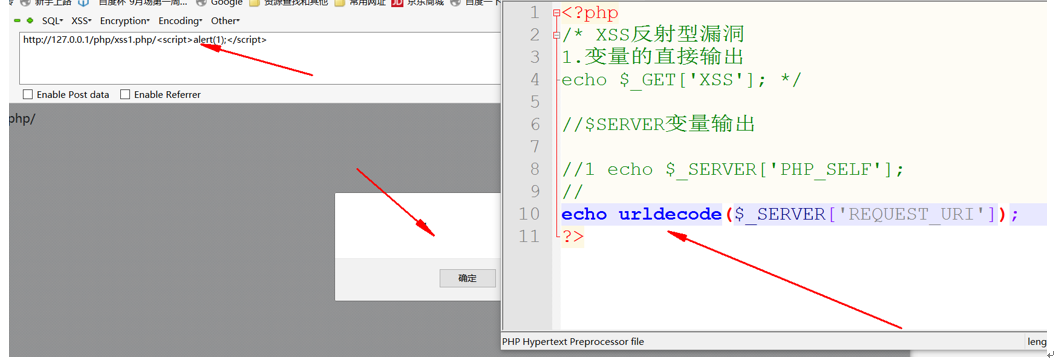

$_SERVER['REQUEST_URI']参数

基本原理如上 但多个URL编码 需要解码下 加个解码函数

解码前执行函数 看符号被URL编码了 ,所以加个urldecode解码函数

看加后成功弹出

测试代码

<?php /* XSS反射型漏洞 1.变量的直接输出 echo $_GET['XSS']; */ //$SERVER变量输出 //1 echo $_SERVER['PHP_SELF']; // echo urldecode($_SERVER['REQUEST_URI']); ?>

代码审计中的XSS反射型漏洞的更多相关文章

- 代码审计中的XSS

0x00 背景 XSS漏洞也叫跨站脚本攻击,是Web漏洞中最常见的漏洞,原理与SQL注入相似,通过来自外部的输入直接在浏览器端触发.XSS漏洞通常被入侵者用来窃取Cookie等,本文以代码审计的形式研 ...

- java代码审计中的一些常见漏洞及其特征函数

文章来源:https://xz.aliyun.com/t/1633 最近在先知上看到之前有篇关于java代码审计的文章总结的蛮好,记录以下特征函数,方便查阅,同时自己也会将在平时代码审计过程中积累的函 ...

- 【代码审计】YUNUCMS_v1.0.6 前台反射型XSS跨站脚本漏洞分析

0x00 环境准备 QYKCMS官网:http://www.yunucms.com 网站源码版本:YUNUCMSv1.0.6 程序源码下载:http://www.yunucms.com/Downl ...

- 【代码审计】711cms_V1.0.5前台XSS跨站脚本漏洞分析

0x00 环境准备 711CMS官网: https://www.711cms.com/ 网站源码版本:711CMS 1.0.5 正式版(发布时间:2018-01-20) 程序源码下载:https: ...

- PHP通用的XSS攻击过滤函数,Discuz系统中 防止XSS漏洞攻击,过滤HTML危险标签属性的PHP函数

XSS攻击在最近很是流行,往往在某段代码里一不小心就会被人放上XSS攻击的代码,看到国外有人写上了函数,咱也偷偷懒,悄悄的贴上来... 原文如下: The goal of this function ...

- 【代码审计】QYKCMS_v4.3.2 前台存储型XSS跨站脚本漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】LaySNS_v2.2.0 前台XSS跨站脚本漏洞

0x00 环境准备 LaySNS官网:http://www.laysns.com/ 网站源码版本:LaySNS_v2.2.0 程序源码下载:https://pan.lanzou.com/i0l38 ...

- 【代码审计】EasySNS_V1.6 前台XSS跨站脚本漏洞分析

0x00 环境准备 EasySNS官网:http://www.imzaker.com/ 网站源码版本:EasySNS极简社区V1.60 程序源码下载:http://es.imzaker.com/ind ...

- 渗透测试学习 十七、 XSS跨站脚本漏洞详解

一般用途:拿cookie进后台,将后台地址一起发送过来 特点:挖掘困难,绕过困难 大纲: XSS漏洞基础讲解 XSS漏洞发掘与绕过 XSS漏洞的综合利用 XSS漏洞基础讲解 XSS介绍: 跨站脚 ...

随机推荐

- linux下源码编译安装mysql

1.安装依赖的包: yum install -y gdb cmake ncurses-devel bison bison-devel 2.创建mysql安装目录和数据文件目录 mkdir -p /us ...

- BZOJ1478 Sgu282 Isomorphism

Problem A: Sgu282 Isomorphism Time Limit: 15 Sec Memory Limit: 64 MBSubmit: 172 Solved: 88[Submit] ...

- Ubuntu14.04下搭建VPN服务

直接上步骤: 1.第一步需要安装PPTP,以用来提供VPN服务. sudo apt-get install pptpd 如果有问题的话比如提示找不到之类的,apt-get update 一下应该就可以 ...

- CentOS6.5编译安装Redis

一.首先要检测是否安装gcc yum install gcc-c++ yum install -y tcl 进入redis目录 cd /usr/local/redis .编译安装 make make ...

- 英文版Ubuntu安装配置搜狗拼音输入法

下载搜狗输入法 1 进入搜狗输入法官网,进入上面导航兰的 "输入法Linux版" 2 根据你安装的ubuntu是32位还是64位下载 END ubuntu安装搜狗输入法 1 进 ...

- Beautifulsoup 和selenium 的查询

Selenium There are vaious strategies to locate elements in a page. You can use the most appropriate ...

- Bootstrap每天必学之导航条

http://www.jb51.net/article/75534.htm Bootstrap每天必学之导航条,本文向大家讲解了多种多样的导航条,以及导航条中元素的实现方法,感兴趣的小伙伴们可以参考一 ...

- 1.4.2.4. SAVING(Core Data 应用程序实践指南)

现在,要添加一个保存修改的方法.其实很简单,就是调用持久化存储协调器的save方法. - (void)saveContext { ) { NSLog(@"Running %@ '%@'&qu ...

- Spring学习笔记IOC与AOP实例

Spring框架核心由两部分组成: 第一部分是反向控制(IOC),也叫依赖注入(DI); 控制反转(依赖注入)的主要内容是指:只描述程序中对象的被创建方式但不显示的创建对象.在以XML语言描述的配置文 ...

- 仿网易邮箱5.0(四):信息提示插件(tips.js)

信息提示插件,在平常的开发中也是经常乃至的一个插件,像是一些辅助信息的提示,如:加载成功.提交信息成功或失败等等.这个插件在163邮箱中用在切换标签时提示加载状态. 下面我们先来分析一下这个小插件需要 ...