【逆向笔记】OD工具使用-逆向TraceMe.exe

名词注释

System breakpoint:系统断点,OllyDbg用CreateProcessA加载DEBUG_ONLY_THIS_PROCESS参数执行,程序运行之后会触发一个INT13,在系统空间里。

Entry point of main module:主模块的入口点,即文件的入口点。

WinMain:程序的WinMain()函数入口点

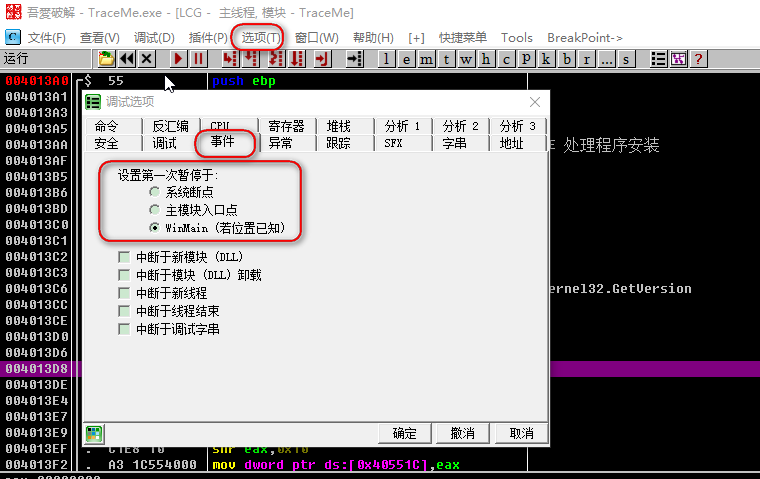

OD的设置中-选项-事件中设置

OD快捷键熟悉

1、F2 下断点,

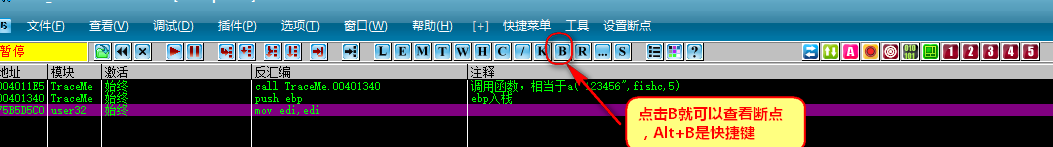

2、Alt+b 打开断点编辑器,可编辑所有下过的断点

3、空格键 可快速切换断点状态。

4、Ctrl+F9.当位于某个CALL中,这时想返回到调用这个CALL的地方时,可以按“Ctrl+F9”快捷键执行返回功能。这样OD就会停在遇到的第一个返回命令(如RET、RETF或IRET)。

5、Alt+F9 如果跟进系统DLL提供的API函数中,此时想返回到应用程序领空里,可以按快捷键“Alt+F9”执行返回到用户代码命令。

6、Ctrl+G 跳转到API、地址的位置

逆向之猜

逆向与开发的知识是成正比关系,只有对开发特别熟悉,逆向一个程序才能猜测到该用哪个关键的API才能快速定位到程序的数据处理。

通过PEID查看程序特征,根据程序语言用IDE生成特征或者熟悉开发的API函数。就可以更方便地让我们定位到获取edit值的函数。

【GetDlgItemText 函数】 用于获取对话框中指定控件的标题或文本。

‘使用OD的快捷键【Ctrl+G】跳转到API的位置下断点。

F2设置断点,当【GetDlgItemTextA】这个函数被调用OD就会中断

【ALT+B】快捷键可以打开断点窗口查看,在断点位置按【空格键】可以激活与禁用断点。

按快捷键【Ctrl+F9】可以回到调用函数的尾部ret处。

算法逆向

F7跟进004011E5地址内的函数,进入子程序call 00401340,特别值得注意的是00401359是跳转到4013680的,相关汇编代码注释如下:

加密函数汇编注释如下:

00401340 push ebp ; ebp入栈

00401341 mov ebp,dword ptr ss:[esp+0xC] ; 将用户名移动到ebp中

00401345 push esi ; esi入栈

00401346 push edi ; edi入栈

00401347 mov edi,dword ptr ss:[esp+0x18] ; 将参数从堆栈中传给edi(用户名长度值) edi = 5

0040134B mov ecx,0x3 ; ecx = 3

00401350 xor esi,esi ; esi 清 0

00401352 xor eax,eax ; eax 清0

00401354 cmp edi,ecx

00401356 jle XTraceMe.00401379 ; edi<ecx条件成立时跳转,i<len

00401358 push ebx

00401359 /cmp eax,0x7 ; 比较eax与7的值

0040135C jle XTraceMe.00401360 ; 当等于7,ZF=1短跳转

0040135E |xor eax,eax

00401360 |xor edx,edx ; edx清0

00401362 |xor ebx,ebx

00401364 |mov dl,byte ptr ds:[ecx+ebp] ; 地址低8位的一个字节,dl是存储一个字节的寄存器,ecx = 3, [ecx+ebp] = d

00401367 |mov bl,byte ptr ds:[eax+0x405030] ; 00405030 0C 0A 13 09 0C 0B 0A 08

0040136D |imul edx,ebx ; edx * ebx 赋值给 edx, dl为高8位,存储1字节数

00401370 |add esi,edx ; edx+esi,把值赋予给esi ,esi = 4B0 + 3F2

00401372 |inc ecx ; 递增指令,ecx 由 3 -> 4 -> 5

00401373 |inc eax ; eax = 1,eax++

00401374 |cmp ecx,edi

00401376 \jl XTraceMe.00401359 ; ecx 是否大于等于5(用户名长度), jl指令大于不等于满足时跳转

00401378 pop ebx

00401379 push esi ; /<%ld>

0040137A push TraceMe.00405078 ; |Format = "%ld"

0040137F push ebp ; |s

00401380 call dword ptr ds:[<&USER32.wsprintfA>] ; \wsprintfA

00401386 mov eax,dword ptr ss:[esp+0x1C]

0040138A add esp,0xC

0040138D push ebp ; /String2

0040138E push eax ; |String1

0040138F call dword ptr ds:[<&KERNEL32.lstrcmpA>] ; \lstrcmpA

程序原先输入的用户名:abcde、序列号:123456。在堆栈窗口看到的是d、e,也就是

name[3]=‘d’,

name[4]=‘e’

根据00401367 地址处判断,密码数组索引第3位之后的值逐位取出与固定地址的值比对。然后在0040137A 会输出密钥的值2201。

仔细逆推一遍:

edx = 64 * 0C = 4B0

edx = 65 * 0A = 3F2

4B0 + 3F2 = 8A2

8A2对应的十进制为2210

逆向结论:

abcde转换为十六进制从索引值第3位开始逐位取值,64:d、65:e ,然后与00405030 0C 0A 13 09 0C 0B 0A 08对应的值进行相乘然后累加。得出的8A2转换成十进制2210就是密码的值。

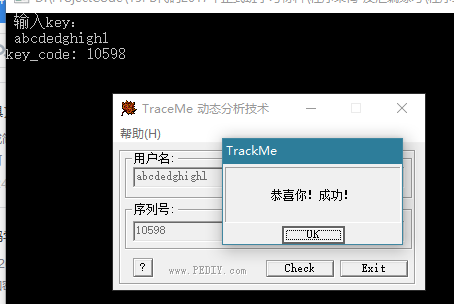

把加密函数取出来就成了算号注册机,下面是加密函数反汇编转换来的C代码:

#include "stdafx.h"

#include <string.h>

//char name[65] = "abcdexxxx";

char name[65];

char table[8] = { 0xC ,0xA ,0x13 ,0x09 ,0x0C ,0x0B ,0x0A ,0x08 };

int main()

{

printf(" 输入key:\n ");

scanf_s("%s",name,65);

//会用到一个固定地址的值

//会用到姓名里的后两位

//eax = i

int user_len = strlen(name);

int key_code= 0; //esi

int count_ecx = 3; //esi

int eax = 0; //eax

for (; count_ecx<user_len;)

{

if (eax>7)

eax = 0;

int ebx = 0;

int edx = 0;

edx = name[count_ecx];

ebx = table[eax];

ebx = edx * ebx;

key_code += ebx;

count_ecx++;

eax++;

}

printf("key_code: %d", key_code);

return 0;

}

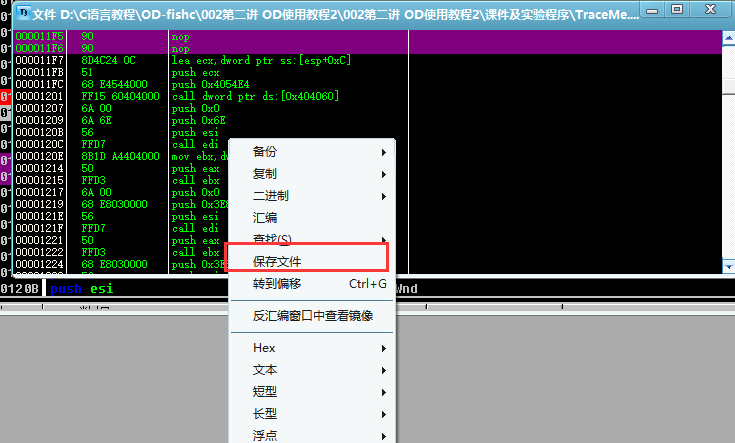

暴力破解

在定位到GetDlgItemText这个API处,F8单步步过向下跟随到有test判断的地方,注意观察数据堆栈区的位置。

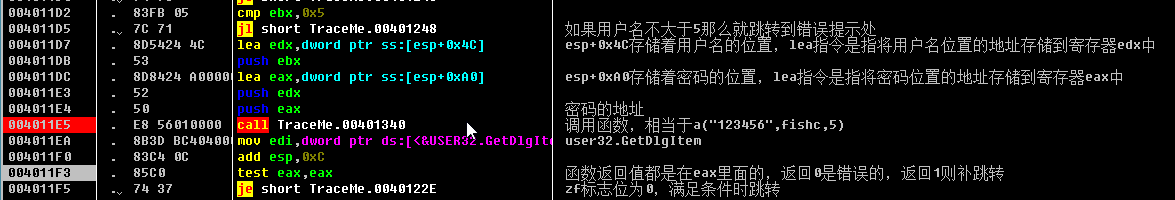

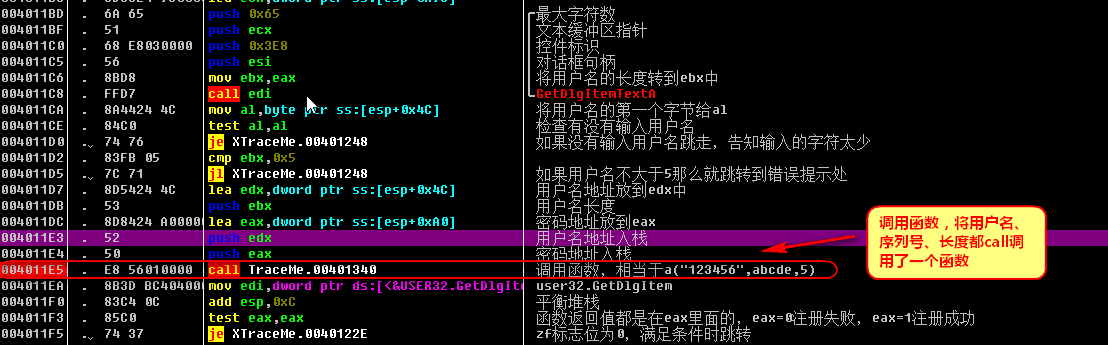

汇编指令注释如下:

0040119C mov esi,dword ptr ss:[esp+0x100] ; Case 3F5 of switch 0040115E

004011A3 mov edi,dword ptr ds:[<&USER32.GetDlgIte>; user32.GetDlgItemTextA

004011A9 push ebx

004011AA lea eax,dword ptr ss:[esp+0x4C]

004011AE push 0x51 ; /Count = 51 (81.)

004011B0 push eax ; |Buffer

004011B1 push 0x6E ; |ControlID = 6E (110.)

004011B3 push esi ; |hWnd

004011B4 call edi ; \GetDlgItemTextA

004011B6 lea ecx,dword ptr ss:[esp+0x9C]

004011BD push 0x65 ; /最大字符数

004011BF push ecx ; |文本缓冲区指针

004011C0 push 0x3E8 ; |控件标识

004011C5 push esi ; |对话框句柄

004011C6 mov ebx,eax ; |将用户名的长度转到ebx中

004011C8 call edi ; \GetDlgItemTextA

004011CA mov al,byte ptr ss:[esp+0x4C] ; 将用户名的第一个字节给al

004011CE test al,al ; 检查有没有输入用户名

004011D0 je XTraceMe.00401248 ; 如果没有输入用户名跳走,告知输入的字符太少,zf=0跳转

004011D2 cmp ebx,0x5

004011D5 jl XTraceMe.00401248 ; 如果用户名不大于5那么就跳转到错误提示处

004011D7 lea edx,dword ptr ss:[esp+0x4C] ; 用户名地址放到edx中

004011DB push ebx ; 用户名长度

004011DC lea eax,dword ptr ss:[esp+0xA0] ; 密码地址放到eax

004011E3 push edx ; 用户名地址入栈

004011E4 push eax ; 密码地址入栈

004011E5 call TraceMe.00401340 ; 调用函数,相当于a("123456",abcde,5)

004011EA mov edi,dword ptr ds:[<&USER32.GetDlgIte>; user32.GetDlgItem

004011F0 add esp,0xC ; 平衡堆栈

004011F3 test eax,eax ; 函数返回值都是在eax里面的,eax=0注册失败,eax=1注册成功

004011F5 nop ; zf标志位为0,满足条件时跳转

第一个test指令首先对比用户名是否大于5,不大于5就跳转到弹出错误提示的地方。否则继续执行。F8单步步过进入【GetDlgItemTextA】后面的调用查看相关的代码。004011E5地址处call调用一个函数,并且在之前push了三个参数。

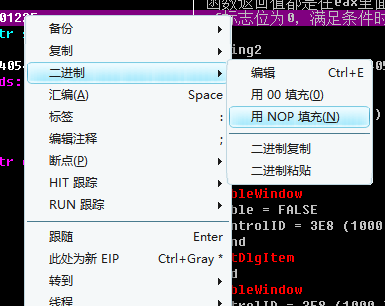

第二处test指令下面那条je跳转指令用nop填充掉。

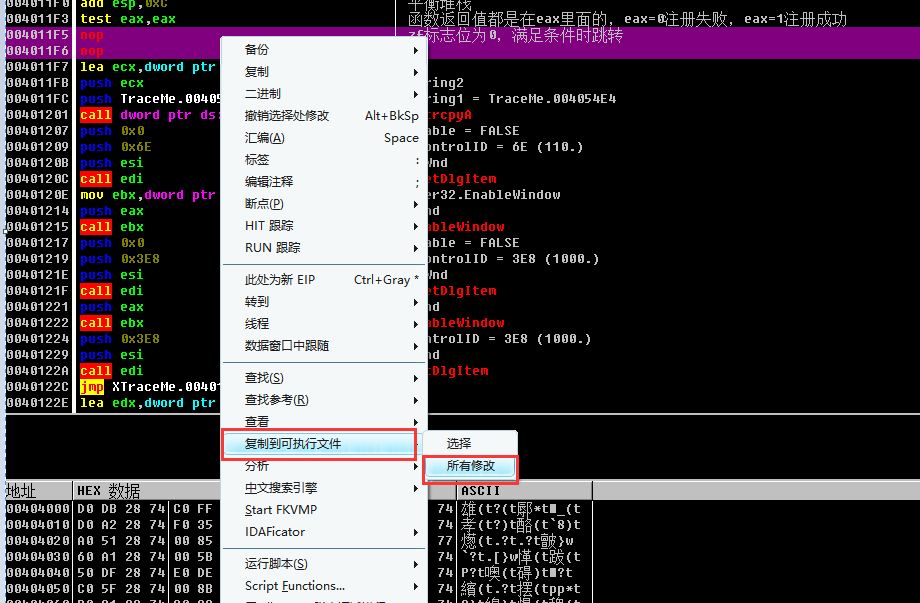

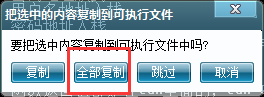

然后右键【复制到可执行文件】-【所有修改】

选择全部复制

选择【保存文件】,暴力破解就完成了

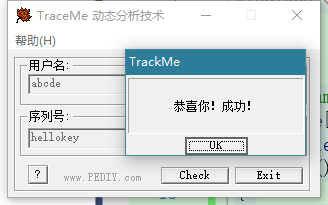

成功后输入任何密码都提示成功弹框,截图如下:

样本引用

《加密与解密》这本书里的附带小程序TraceMe.exe。

http://pan.baidu.com/s/1miRZZg0 bdq1

【逆向笔记】OD工具使用-逆向TraceMe.exe的更多相关文章

- 逆向中静态分析工具——IDA初学者笔记

逆向中静态分析工具——IDA初学者笔记 //****************************************************************************** ...

- 逆向中静态分析工具——IDA初学者笔记之字符串分析

逆向中静态分析工具——IDA初学者笔记之字符串分析 程序中往往包含很多字符串资源,这些资源存在于PE文件的rdata段,使用IDA反编译后,可以查找到这些字符串, 逆向破解程序通常需要一个突破点,而这 ...

- iOS逆向实战与工具使用(微信添加好友自动确认)

iOS逆向实战与工具使用(微信添加好友自动确认) 原文链接 源码地址 WeChatPlugin-iOS Mac OS 版微信小助手(远程控制.消息防撤回.自动回复.微信多开) 一.前言 本篇主要实现在 ...

- 零开始Android逆向教程(一)——初探Android逆向

这段时间因为某些业务驱动,开始研究一些逆向相关的东西,浏览了下其所包含的大致内容,发现真是一个新大陆,跟之前耳听目染过的一些门面介绍完全不是一个层级的,真正的印证了下手难这一说法. 谨此以本文开始 ...

- PCB OD工具破解实例应用

以下破解Genesis为例,对OD工具使用进行实例讲解 工具简单 介绍下下载地址: OD工具:是一个新的动态追踪工具,将IDA与SoftICE结合起来的思想,Ring 3级调试器, 是为当今最为流行的 ...

- svn的差异查看器和合并工具换成BCompare.exe

svn的差异查看器和合并工具换成BCompare.exe

- Android逆向系列文章— Android基础逆向(6)

本文作者:HAI_ 0×00 前言 不知所以然,请看 Android逆向-Android基础逆向(1) Android逆向-Android基础逆向(2) Android逆向-Android基础逆向(2 ...

- jQuery源代码学习笔记_工具函数_noop/error/now/trim

jQuery源代码学习笔记_工具函数_noop/error/now/trim jquery提供了一系列的工具函数,用于支持其运行,今天主要分析noop/error/now/trim这4个函数: 1.n ...

- 使用IDA破解TraceMe.exe

我发现用IDA破解TraceMe.exe比ODeasy多了. 打开IDA 后.直接搜索"序列号".得到 双击跳转到反汇编窗体,按F5转换为类C++代码 signed int __s ...

随机推荐

- Android ListView 列表视图

列表显示的三个元素 ListView : 用来显示列表的View Adapter : 适配器 用来把数据映射到ListView 上的中介 Data: 数据 将被映射的字符串,图片或者基本组件等资源 根 ...

- FreeRTOS 中 systick 相关配置

@2018-7-16 > systick 属性配置 在文件 <port.c> 中函数 void vPortSetupTimerInterrupt( void ) 中配置计数周期.时钟 ...

- poj3114 Contries in War (tarjan+dijkstra)

缩完点后对每次询问做dijkstra即可 #include<cstdio> #include<cstring> #include<algorithm> #inclu ...

- UVALive - 6434 (思维题)

题目链接:https://vjudge.net/contest/241341#problem/A 题目大意,给你n个数字,让你分成m组,每组的花费为每组的最大值-最小值,总的花费就是各组花费相加,要求 ...

- 前端学习 -- Html&Css -- ie6 png 背景问题

在IE6中对图片格式png24支持度不高,如果使用的图片格式是png24,则会导致透明效果无法正常显示 解决方法: 1.可以使用png8来代替png24,即可解决问题,但是使用png8代替png24以 ...

- JAVA8给我带了什么——lambda表达

这此年来我一直从事.NET的开发.对于JAVA我内心深处还是很向往的.当然这并不是说我不喜欢.NET.只是觉得JAVA也许才是笔者最后的归处.MK公司是以.NET起家的.而笔者也因为兄弟的原因转行.N ...

- A1070. Mooncake

Mooncake is a Chinese bakery product traditionally eaten during the Mid-Autumn Festival. Many types ...

- 【BZOJ2648】SJY摆棋子

题目大意:维护一个二维平面,平面上初始有 N 个点,支持两种操作:平面加点.查询距离某个指定点的最小哈密顿距离. 题解:学习到了 kd-tree 数据结构. kd-tree 类似于平衡树,即:每个节点 ...

- Android: View换切后,无法正常设置焦点或切换后TextView的虚拟键盘不弹出

边学.边测试,花了三天时间完工一个小应用. 遇到很多问题,但最终还是解决了. 我的手机是Android2.2版,所以我也在是2.2版环境下学习,开发. 1. 在同一个Activity中的不同View( ...

- mod(%)之规律(除数与被除数的正负分析)

首先注意“-9 % 4”,根据运算符优先级,负号运算符优先级大于余数(取模),所以执行的是“(-9) % 4”. 其次 % = mod ,只是在不同地方表示方法不同而已. 被除数无论是正数和负数结果都 ...