Winrar漏洞复现(CVE-2018-20250)

本文讲的是Winrar漏洞利用脚本的使用方法,至于Winrar漏洞的原理,请移步——> Winrar目录穿越漏洞复现

本次利用脚本出处——> https://github.com/backlion/CVE-2018-20250

下载完该脚本后,解压,我们会得到下面这些文件。calc.exe可以替换成我们的木马文件,hello.txt和world.txt则是压缩包中的文件,我们也可以自行替换。但是要注意的是,替换的时候,名字要和原来的一样。

如果我们想修改这些名字的话,我们可以打开exp.py,然后修改下面内容。这里我们保持默认不修改。

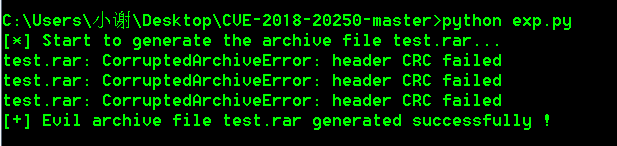

生成木马压缩文件:python exp.py

这里是python3环境,如果运行出错,提示未安装库包的话,则安装相应的库包即可!

可以看到,在当前文件夹内生成了test.rar压缩文件。

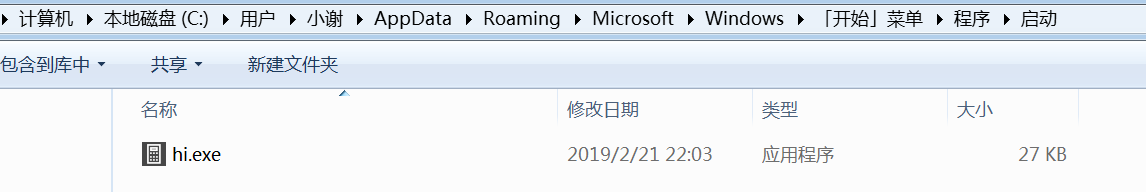

只要将该压缩文件发给其他用户,其他用户的电脑中存在winrar漏洞的话,那么当他解压缩后,会在电脑启动目录放入我们的木马文件 hi.exe。

注意:这里其他用户解压我们文件的时候有要求,也就是他解压的目录必须是 C:/users/当前用户/ 目录下,也就是必须是在下面这些目录中解压的该文件。

Winrar漏洞复现(CVE-2018-20250)的更多相关文章

- 【漏洞复现】WinRAR目录穿越漏洞(CVE-2018-20250)复现

前言 这漏洞出来几天了,之前没怎么关注,但是这两天发现开始有利用这个漏洞进行挖矿和病毒传播了,于是想动手复现一波. WinRAR 代码执行相关的CVE 编号如下: CVE-2018-20250,CVE ...

- Winrar目录穿越漏洞复现

Winrar目录穿越漏洞复现 1.漏洞概述 WinRAR 是一款功能强大的压缩包管理器,它是档案工具RAR在Windows环境下的图形界面.2019年 2 月 20 日Check Point团队爆出了 ...

- WinRAR代码执行漏洞复现

漏洞介绍 WinRAR 是一款流行的解压缩工具,据其官网上发布的数据,全球有超过5亿的用户在使用 2019年2月20日,安全厂商 checkpoint 发布了名为<Extracting a 19 ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现 一.漏洞说明 2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- ghostscript远程代码执行漏洞复现

这两天网上ghostscript又又有漏洞信息了,但是没有poc,于是找找资料把今年8月21日的那个验证下 1.关于ghostscript Ghostscript是一套建基于Adobe.PostScr ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

随机推荐

- OSI协议简述版

OSI简介 OSI只是计算机网络中的一种协议名称缩写,它只是电脑间传输数据的协议,并不代表具体的物理设备,并且这种协议,只是被人为的划分为五层:物理层.数据链路层.网络层.传输层.应用层.记住,它只是 ...

- gRPC在 ASP.NET Core 中应用学习

一.gRPC简介: gRPC 是一个由Google开源的,跨语言的,高性能的远程过程调用(RPC)框架. gRPC使客户端和服务端应用程序可以透明地进行通信,并简化了连接系统的构建.它使用HTTP/2 ...

- mysql内一些可以布尔盲注的查询语句

一.left() 首先需要 use security; 这个数据库,然后进入之后再使用查询语句: 此时再使用: select left(database(),1)='s'; ...

- 鸿蒙第三方组件——SwipeCaptcha滑动拼图验证组件

目录:1.组件效果展示2.Sample解析3.<鸿蒙第三方组件>系列文章合集 前言 基于安卓平台的滑动拼图验证组件SwipeCaptcha( https://github.com/mcxt ...

- 201871030106-陈鑫莲 实验三 结对项目—《D{0-1}KP 实例数据集算法实验平台》项目报告

项目 内容 课程班级博客链接 班级博客 这个作业要求链接 作业要求 我的课程学习目标 1.学会结对学习,体会结对学习的快乐2.了解并实践结对编程 3.加深对D{0-1}问题的解法的理解4.复习并熟悉P ...

- Windows安装完ADFS后卸载ADFS清除ADFS数据库

ADFS卸载后不会卸载掉之前ADFS配置后留下来的数据库,所以如果有必要去删掉这个数据库的话需要找到对应的路径去将数据库删除掉. 具体路径为C:/windows/wid/data/adfsartifa ...

- “知疫”疫情防控可视化平台——NABCD分析

"知疫"疫情防控可视化平台 项目 内容 这个作业属于那个课程 2021春季学期软件工程(罗杰.任健) 这个作业的要求在哪里 初次邂逅,需求分析 1 NABCD分析 NEED 目前多 ...

- OO_Unit2总结

OO_Unit2总结 (1) 多线程协同控制设计策略 总体信号通讯策略 本单元作业,我采用的是生产者-消费者模式加类观察者模式. 通过分析指导书给出的需求,我将最终我要实现的程序简化为了"输 ...

- Bounding Volume Hierarchies 加速结构

背景 光线与物体求交是光线追踪的主要时间瓶颈. 如果不进行优化,则对每条光线,我们都需要遍历场景中的全部物体并求交.而现在想建模一个小物体的表面,往往要几千甚至几万个三角形,一个商业级产品,屏 ...

- OrchardCore 如何动态加载模块?

前言 今天,我们再次讨论下OrchardCore,通过初期调研,我们项目采用OrchardCore底层设施支持模块化,同时根据业务场景,额外还需支持二次开发,于是有了本文,若有不同解决方案,欢迎留言探 ...