【安全性测试】利用反编译查看对应activity的方法采用hook技术绑定劫持_入门

本次主要为了研究手机端的安全性而写的一篇文章,在基于自己对手机安全性的研究下,想到了这些工具之间的结合,当然这也算是第一次对手机安全研究勇敢地踏出一步,也不知道是否成功,还是准备撞南墙撞到底吧!

使用到的工具:dex2jar、jd-gui、夜神模拟器、adb、Android版eclipse 、xposed框架以及xposed的apk、测试使用到的apk

语言:Java

1.反编译过程:

将使用到的apk把后缀名改为压缩包的形式,例如:a.apk改为a.rar,然后解决压缩。取出 classes.dex文件。

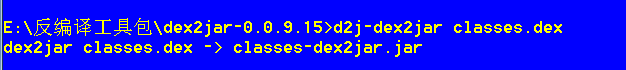

将取出的classes.dex文件放到dex2jar.jar运行。

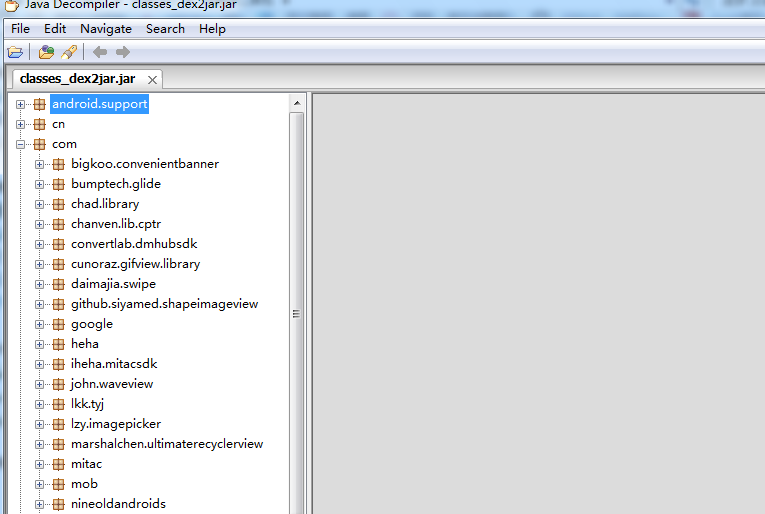

将编译出来的classes-dex2jar.jar放到gui即可打开查看源码。

当遇到反编译失败或者打开gui可能存在乱码时,建议下载最新版本。dex2jar下载地址:http://sourceforge.net/projects/dex2jar/files/ gui下载地址:http://jd.benow.ca/

注:apk反编译的具体操作步骤可参考 https://blog.csdn.net/s13383754499/article/details/78914592

2.夜神模拟器连接adb

打开夜神模拟器直至打开Android桌面,等待的时间有点长。夜神模拟器打开Android桌面之后,打开dos界面,开始连接夜神模拟器。

若遇到类似报错:unable to connect to :5555。可到夜神的.../nox/bin目录下,使用nox_adb连接。

成功之后,再重新使用adb以上的命令,完成连接。

注:若连接不上,需要设置为USB调试。设置-->开发者选项-->勾选USB调试。没有开发者选项时,点击关于手机/关于平板电脑,连续点击五次版本号,即可让开发者选项可视。

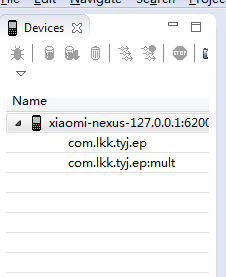

3.eclipse连接夜神模拟器,DDMS查看xml

通过adb连接了夜神模拟器之后,接着打开eclipse让夜神连接上来。

Window-->Show View-->Others,选择Devices

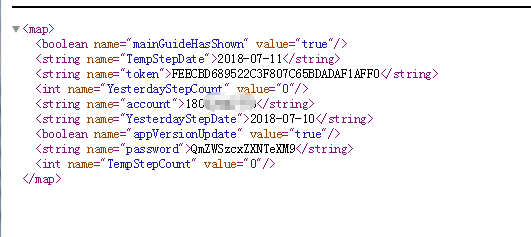

打开DDMS-File Exlorer-/data/data/测试apk的包名(DDMS可在Window-->Open Perspective-->Others,选择DDMS),找到相关xml可进行审阅。例如本次找到的xml有相关账号和密码。

4.编写hook代码

下载XposedBirdageApi.jar文件,然后将文件放置在新建的项目新建的目录下方。然后将XposedBirdageApi.jar添加到Libraries下。

修改AndroidManifest.xml,添加相关内容:

<uses-sdk

android:minSdkVersion="8"

android:targetSdkVersion="18" /> <application

android:allowBackup="true"

android:icon="@drawable/ic_launcher"

android:label="@string/app_name"

android:theme="@style/AppTheme" >

<activity

android:name="com.example.xposedtest.MainActivity"

android:label="@string/app_name" >

<intent-filter>

<action android:name="android.intent.action.MAIN" /> <category android:name="android.intent.category.LAUNCHER" />

</intent-filter>

</activity>

<meta-data android:name="xposedmodule" android:value="true" />

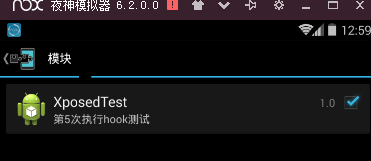

<meta-data android:name="xposeddescription" android:value="第5次执行hook测试" />

<meta-data android:name="xposedminversion" android:value="54" />

</application> </manifest>

<meta-data android:name="xposedmodule" android:value="true" />

<meta-data android:name="xposeddescription" android:value="第5次执行hook测试" />

<meta-data android:name="xposedminversion" android:value="54" /> 注意:value填写是XposedBirdageApi.jar的版本或写比XposedBirdageApi.ja版本更低也可。

在 assets添加xposed_init文件,文件填写 包名+class。(如:com.example.xposedtest.Main)

编写hook代码,代码详情如下

package com.example.xposedtest; import android.view.View;

import de.robv.android.xposed.IXposedHookLoadPackage;

import de.robv.android.xposed.XC_MethodHook;

import de.robv.android.xposed.XposedBridge;

import de.robv.android.xposed.callbacks.XC_LoadPackage.LoadPackageParam; import static de.robv.android.xposed.XposedHelpers.findAndHookMethod;

public class Main implements IXposedHookLoadPackage{ @Override

public void handleLoadPackage(LoadPackageParam lpparam) throws Throwable {

// TODO Auto-generated method stub

String activityname = "com.lkk.tyj.ui.login.LoginAndRegisterActivity";

String packname = "com.lkk.tyj.ep";

String fangfa = "onClick";

if (!lpparam.packageName.equals(packname)) return;

XposedBridge.log(lpparam.packageName);

// findAndHookMethod(hook方法的类名,classLoader,hook方法名,hook方法参数...,XC_MethodHook)

findAndHookMethod(activityname, lpparam.classLoader, fangfa,

View.class,

new XC_MethodHook(){

protected void beforeHookedMethod(MethodHookParam param) throws Throwable {

XposedBridge.log("开始劫持了~"); }

protected void afterHookedMethod(MethodHookParam param) throws Throwable {

XposedBridge.log("结束劫持了~");

// XposedBridge.log("参数1 = " + param.args[0]);

// XposedBridge.log("参数2 = " + param.args[1]);

// XposedBridge.log("参数3 = " + param.args[2]);

} }

); } }

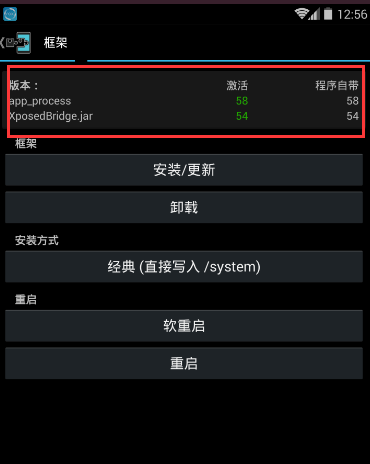

5.夜神安装xposed的apk

安装xposed的apk,可以用到 adb install -r apk文件,安装到夜神模拟器。打开xposed install-->框架-->点击安装/更新,可能会出现无限重启。重启之后,看到激活即代表框架安装成功。

6.安装hook到夜神

选择项目点击run as-->android application,安装成功之后,xposed install-->模块,选择勾选hook模块,然后重启即可。

注意:属于xposed模块,系统会自动识别。

然后运行目标APP,再打开xposed install-->日志 查看内容即可。

【安全性测试】利用反编译查看对应activity的方法采用hook技术绑定劫持_入门的更多相关文章

- VS反编译查看源码时,会把类实现的所有接口都直接显示

今天在看ArrayList,发现一个很有意思的问题.从VS里反编译看,ArrayList继承了ICollection. IEnumerable.IList和ICloneable,而IList又继承了I ...

- eclipse查看jdk源码,及反编译查看

jdk中的包: dt.jar是关于运行环境的类库,主要是swing的包 tools.jar是关于一些工具的类库 rt.jar包含了jdk的基础类库,也就是你在java doc里面看到的所有的类的cla ...

- Android:反编译查看源码

下载>>>>>>>>>>>>>>> 使用图形化反编译工具:Androidfby 打开Androidfby中的A ...

- APP安全之代码混淆防止反编译查看真实的头文件函数声明

现在有的公司对自己的爱屁屁(APP)安全上有重视,所以本篇讲一下代码混淆,即使别人反编译出来,也看不出来头文件的信息. 上菜: 1.首先安装class-dump,下载地址:http://steveny ...

- 【ILSpy反编译】C# 写的程序反编译查看是不是也太容易了点吧,太恐怖了。。。

最近由于要写一些界面的东西,写了几个月c#(之前一直做c/c++项目),发现c#写界面很方便,效果也不错,在这个过程中也听说c#程序可以很容易被反编译到,但一直也没时间去自己反编译去试着看看,心想就算 ...

- 利用反编译学习Android

自从2014年底到2015年中,全民创业的热潮就已经席卷全国了,一大批新的创业公司在北上广萌芽,也造成了大量的开发人员需求.扯远了,今天不谈创业潮,聊聊如何通过反编译学习Android.本文只是个人对 ...

- android反编译查看源码,apk解压后XML乱码解决

1:找了好几个软件都不能图形化的解决反编译,很不舒服,最后找了个还算顺手的,顺便保存下. 2:使用过程 <1> apk转jar apktoolkit工具 <2> 查看jar源码 ...

- 【synchronized锁】通过synchronized锁 反编译查看字节码指令分析synchronized关键字修饰方法与代码块的区别

前提: 首先要铺垫几个前置的知识: Java中的锁如sychronize锁是对象锁,Java对象头中具有标识位,当对象锁升级为重量级锁时,重量级锁的标识位会指向监视器monitor, 而每个Java对 ...

- 反编译查看printf()的方法

源代码: package test2; public class ExplorationJDKSource { /** * @param args */ public static void main ...

随机推荐

- vue路由--网站导航功能

1.首先需要按照Vue router支持 npm install vue-router然后需要在项目中引入: import Vue from 'vue' import VueRouter from ' ...

- centos7 安装软件指南

1. 安装Scrapy: 首先确保依赖已经安装: yum groupinstall -y development tools yum install -y epel-release libxslt-d ...

- L2-006 树的遍历 (25 分)

链接:https://pintia.cn/problem-sets/994805046380707840/problems/994805069361299456 题目: 给定一棵二叉树的后序遍历和中序 ...

- WPF实战之一 桌面消息框(右下角消息弹出框)

此版本是根据别人的项目改造的,记录下笔记 原文:https://blog.csdn.net/catshitone/article/details/75089069 一.即时弹出 1.创建弹出框 新建一 ...

- Win 10 系统下研华采集卡Advantech Navi SDK虚拟demo设备安装方法

研华的DAQNavi是其采集卡设备的.net编程SDK,安装了其通讯工具Navigator后,可以添加虚拟采集卡 demo device. 在Win10上,执行添加操作时,可能会出现添加失败,这是由于 ...

- Idea中一些常用设置

idea展开和折叠方法的快捷键 Ctrl+”+/-”,当前方法展开.折叠Ctrl+Shift+”+/-”,全部展开.折叠 idea中也有自定代码块的功能 //region 描述.....业务代码//e ...

- C#实现在foreach中删除集合中的元素

List<string> str = new List<string>(); str.Add( "zs"); str.Add("ls") ...

- 深入Java虚拟机:多态性实现机制——静态分派与动态分派

方法解析 Class文件的编译过程中不包含传统编译中的连接步骤,一切方法调用在Class文件里面存储的都只是符号引用,而不是方法在实际运行时内存布局中的入口地址.这个特性给Java带来了更强大的动态扩 ...

- VS code 代码高亮

因为平时经常切换笔记本.家里台式机.工作台式机用 VS code,遂发现笔记本中的 javascript 不像台式机中对象和方法语法高亮,只有简单的关键词高亮.后来找到原因系主题设置.[文件]-[首选 ...

- mysql-数据(记录)相关操作(增删改查)及权限管理

一.介绍 在MySQL管理软件中,可以通过SQL语句中的DML语言来实现数据的操作,包括 使用INSERT实现数据的插入 UPDATE实现数据的更新 使用DELETE实现数据的删除 使用SELECT查 ...