mysql注入攻击及防范

$createSqlGbk = "CREATE TABLE `user` (`id` int(11) UNSIGNED NOT NULL AUTO_INCREMENT COMMENT '用户ID' ,`username` varchar(32) NOT NULL COMMENT '用户名' ,`password` varchar(32) NOT NULL ,`remark` text NULL ,PRIMARY KEY (`id`)) DEFAULT CHARACTER SET=gbk";$createSqlUtf8 = "CREATE TABLE `user` (`id` int(11) UNSIGNED NOT NULL AUTO_INCREMENT COMMENT '用户ID' ,`username` varchar(32) NOT NULL COMMENT '用户名' ,`password` varchar(32) NOT NULL ,`remark` text NULL ,PRIMARY KEY (`id`)) DEFAULT CHARACTER SET=utf8";

$insertDataSql = "INSERT INTO `user` VALUES ('1', 'test', '123456', null), ('2', 'guest', '888888', null), ('3', 'admin', '888888', null)";

<head>

<title>SQL注入攻击与防范</title>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8"/>

<style>

body{font-size:12px;margin:20px;}

h3{font-size:14px;margin:20px 0;}

a{font-size:12px;margin:10px 20px;}

</style>

</head>

<body>

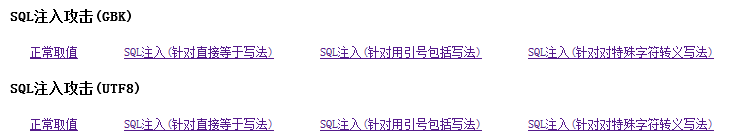

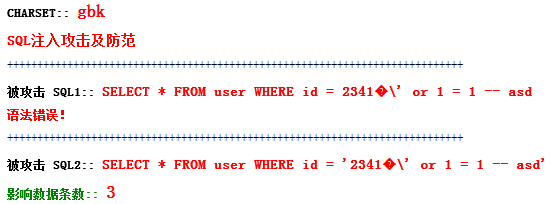

<h3>SQL注入攻击(GBK)</h3>

<a href="./inject.php?type=gbk&id=1">正常取值</a>

<a href="./inject.php?type=gbk&id=2341 or 1 = 1 -- dasf">SQL注入(针对直接等于写法)</a>

<a href="./inject.php?type=gbk&id=2341' or 1 = 1 -- asdf">SQL注入(针对用引号包括写法)</a>

<a href="./inject.php?type=gbk&isslashes=1&id=2341<?php echo chr(0xbf) . chr(0x27); ?> or 1 = 1 -- asd">SQL注入(针对对特殊字符转义写法)</a>

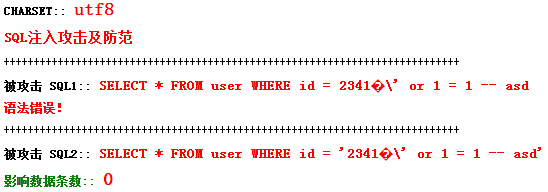

<h3>SQL注入攻击(UTF8)</h3>

<a href="./inject.php?type=utf8&id=1">正常取值</a>

<a href="./inject.php?type=utf8&id=2341 or 1 = 1 -- dasf">SQL注入(针对直接等于写法)</a>

<a href="./inject.php?type=utf8&id=2341' or 1 = 1 -- asdf">SQL注入(针对用引号包括写法)</a>

<a href="./inject.php?type=utf8&isslashes=1&id=2341<?php echo chr(0xbf) . chr(0x27); ?> or 1 = 1 -- asd">SQL注入(针对对特殊字符转义写法)</a>

<div style="width:100%;height:5px;margin:10px 0px;clear:both;background-color:gray;"></div>

<?php

if (isset($_GET['type'])) {

$type = $_GET['type'];

} else {

exit();

}

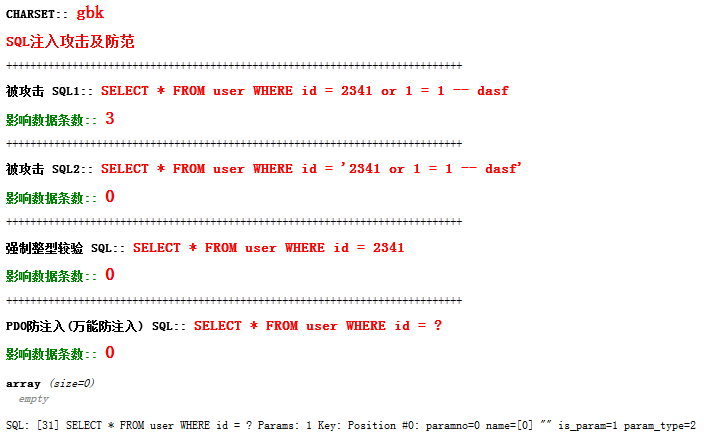

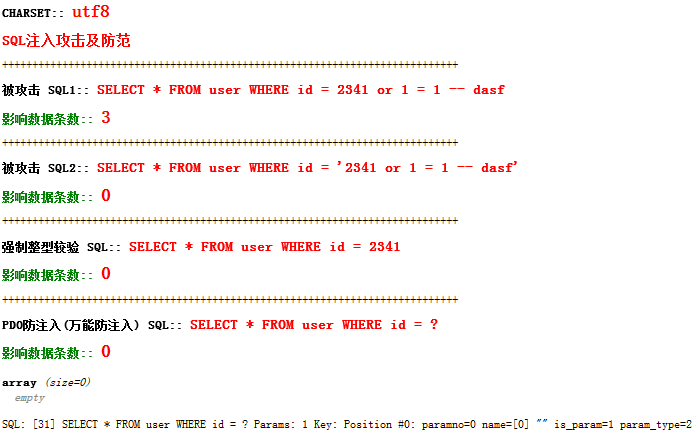

echo "<h1 style='font-size:12px;'>CHARSET:: <b style='color:red;font-size:18px;'>" . $type . "</b></h1>";

// 建立mysql连接

$c = mysql_connect("localhost", "root", "");

echo "<h1 style='font-size:14px;color:red;'>SQL注入攻击及防范</h1>";

if (isset($_GET['id'])) {

if (isset($_GET['isslashes'])) {

$id = addslashes($_GET['id']);

} else {

$id = $_GET['id'];

}

// 三种sql写法

$sql1 = "SELECT * FROM user WHERE id = $id";

$sql2 = "SELECT * FROM user WHERE id = '{$id}'";

$sql = "SELECT * FROM user WHERE id = " . intval($id);

}

//根据编码不同,选择连接对应编码数据库

if ($type == 'gbk') {

mysql_select_db("testInjectionDb_gbk", $c);

// change our character set

mysql_query("SET CHARACTER SET 'gbk'", $c);

} else {

mysql_select_db("testInjectionDb_utf8", $c);

// change our character set

mysql_query("SET CHARACTER SET 'utf8'", $c);

}

// 依次执行三种写法的查询

echo "<div style='font-size:12px;'>++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++</div>";

echo "<h1 style='font-size:12px;'>被攻击 SQL1:: <b style='color:red;font-size:14px;'>" . $sql1 . "</b></h1>";

$r1 = mysql_query($sql1, $c);

if ($r1) {

echo "<h1 style='font-size:12px;color:green;'>影响数据条数:: <b style='color:red;font-size:18px;'>" . mysql_num_rows($r1) . "</b></h1>";

} else {

echo "<h1 style='font-size:12px;color:red;'>语法错误!</h1>";

}

echo "<div style='font-size:12px;'>++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++</div>";

echo "<h1 style='font-size:12px;'>被攻击 SQL2:: <b style='color:red;font-size:14px;'>" . $sql2 . "</b></h1>";

$r2 = mysql_query($sql2, $c);

if ($r2) {

echo "<h1 style='font-size:12px;color:green;'>影响数据条数:: <b style='color:red;font-size:18px;'>" . mysql_num_rows($r2) . "</b></h1>";

} else {

echo "<h1 style='font-size:12px;color:red;'>语法错误!</h1>";

}

echo "<div style='font-size:12px;'>++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++</div>";

echo "<h1 style='font-size:12px;'>强制整型较验 SQL:: <b style='color:red;font-size:14px;'>" . $sql . "</b></h1>";

$r = mysql_query($sql, $c);

if ($r) {

echo "<h1 style='font-size:12px;color:green;'>影响数据条数:: <b style='color:red;font-size:18px;'>" . mysql_num_rows($r) . "</b></h1>";

} else {

echo "<h1 style='font-size:12px;color:red;'>语法错误!</h1>";

}

// 建立PDO的连接,万能防注入。

// 注意:

// 1. 参数 PDO::ATTR_EMULATE_PREPARES 设置为 false;

// 2. 你不能让占位符 ? 代替一组值,如:SELECT * FROM blog WHERE userid IN ( ? );

// 3. 你不能让占位符代替数据表名或列名,如:SELECT * FROM blog ORDER BY ?;

// 4. 你不能让占位符 ? 代替任何其他SQL语法,如:SELECT EXTRACT( ? FROM datetime_column) AS variable_datetime_element FROM blog;

echo "<div style='font-size:12px;'>++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++</div>";

if ($type == 'gbk') {

$pdo = new PDO("mysql:host=localhost;dbname=testInjectionDb_gbk", "root", "");

} else {

$pdo = new PDO("mysql:host=localhost;dbname=testInjectionDb_utf8", "root", "");

}

$pdo->setAttribute(PDO::ATTR_EMULATE_PREPARES, FALSE);

$st = $pdo->prepare("SELECT * FROM user WHERE id = ?");

$st->bindParam(1, $id);

$c = $st->execute();

echo "<h1 style='font-size:12px;'>PDO防注入(万能防注入) SQL:: <b style='color:red;font-size:14px;'>" . $st->queryString . "</b></h1>";

if ($c) {

$rs = $st->fetchAll();

echo "<h1 style='font-size:12px;color:green;'>影响数据条数:: <b style='color:red;font-size:18px;'>" . count($rs) . "</b></h1>";

var_dump($rs);

$st->debugDumpParams();

} else {

echo "<h1 style='font-size:12px;color:red;'>语法错误!</h1>";

}

?>

</body>

</html>

$sql1 = "SELECT * FROM user WHERE id = $id";$sql2 = "SELECT * FROM user WHERE id = '{$id}'";$sql = "SELECT * FROM user WHERE id = " . intval($id);$st = $pdo->prepare("SELECT * FROM user WHERE id = ?");$st->bindParam(1, $id);$c = $st->execute();

<a href="./inject.php?type=gbk&id=2341 or 1 = 1 -- dasf">SQL注入(针对直接等于写法)</a><a href="./inject.php?type=utf8&id=2341 or 1 = 1 -- dasf">SQL注入(针对直接等于写法)</a>

<a href="./inject.php?type=gbk&id=2341' or 1 = 1 -- asdf">SQL注入(针对用引号包括写法)</a><a href="./inject.php?type=utf8&id=2341' or 1 = 1 -- asdf">SQL注入(针对用引号包括写法)</a>

<a href="./inject.php?type=gbk&isslashes=1&id=2341<?php echo chr(0xbf) . chr(0x27); ?> or 1 = 1 -- asd">SQL注入(针对对特殊字符转义写法)</a><a href="./inject.php?type=utf8&isslashes=1&id=2341<?php echo chr(0xbf) . chr(0x27); ?> or 1 = 1 -- asd">SQL注入(针对对特殊字符转义写法)</a>

附件列表

mysql注入攻击及防范的更多相关文章

- [转载] MySQL 注入攻击与防御

MySQL 注入攻击与防御 2017-04-21 16:19:3454921次阅读0 作者:rootclay 预估稿费:500RMB 投稿方式:发送邮件至linwei#360.cn,或登陆网页 ...

- 个人网站对xss跨站脚本攻击(重点是富文本编辑器情况)和sql注入攻击的防范

昨天本博客受到了xss跨站脚本注入攻击,3分钟攻陷--其实攻击者进攻的手法很简单,没啥技术含量.只能感叹自己之前竟然完全没防范. 这是数据库里留下的一些记录.最后那人弄了一个无限循环弹出框的脚本,估计 ...

- SQL注入攻击及防范

一.什么是SQL注入1.SQL注入的定义 SQL注入(SQL Injection) 利用了程序中的SQL的漏洞,进行攻击的方法. 2.SQL注入举例 1)利用SQL语法错误获取数据库表的结构 ...

- mySql 注入攻击

注入攻击 1.原理: a.只要是带有参数的动态网页且此网页访问了数据库,那么就有可能存在SQL注入; b.字符串拼接和没有判断用户输入是否合法------>导致用户可以玩填字游戏-----> ...

- Mysql注入攻击与防御(思维导图笔记)

- SQL注入攻击

SQL注入攻击是黑客对数据库进行攻击的常用手段之一.随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多.但是由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候, ...

- ASP.NET中的SQL注入攻击与防护

什么是SQL注入攻击? 它是在执行SQL查询的时候,由于接收了用户的非法参数从而导致,所执行的SQL语义与业务逻辑原本所要查询的语义不相符,从而实现的攻击. 例如我们经常使用的用户登录,通常会出现这样 ...

- 【数据库】SQL注入攻击

背景: 机房收费系统验收的时候,师父提到SQL注入攻击.自己以前看过类似的博客大概知道一些这方面的事情,于是自己动手查了查. 定义: 所谓SQL注入,通过SQL命令插入到Web表单提交或者输入域名或页 ...

- SQL注入攻击的种类和防范手段

观察近来的一些安全事件及其后果,安全专家们已经得到一个结论,这些威胁主要是通过SQL注入造成的.虽然前面有许多文章讨论了SQL注入,但今天所讨论的内容也许可帮助你检查自己的服务器,并采取相应防范措施. ...

随机推荐

- Hessian

一.远程通讯协议的基本原理 网络通信需要做的就是将流从一台计算机传输到另外一台计算机,基于传输协议和网络 IO 来实现,其中传输协议比较出名的有 http . tcp . udp 等等, http . ...

- JS设置打印页面并调用本地打印机打印页面

<script type="text/javascript"> var hkey_key; var hkey_root = "HKEY_CURRENT_USE ...

- java strtus2 DynamicMethodInvocation配置(二)

前面一章讲了下动态配置的方法.那样,能够直接动态的调用action里面的方法, 这里展示一种配置更少,更简洁的一种方法. 在前一章其他不变的情况下,改变配置文件 <package name=&q ...

- XML操作 之获取指定节点值

根据节点名称快速查找 指定节点值 using (TextReader stringReader = new StringReader(clearPassResponse)) { XmlReaderSe ...

- Virtual Studio C++ Version Macro - _MSC_VER

MSVC++ (Visual Studio ) MSVC++ (Visual Studio ) MSVC++ (Visual Studio ) MSVC++ (Visual Studio ) MSVC ...

- swift入门-day02

1.函数 2.闭包 3.构造函数基础 4.重载构造函数 5.KVC构造函数 6.遍历构造函数 7.懒加载 8.只读属性 1.函数 掌握函数的定义 掌握外部参数的用处 掌握无返回类型的三种函数定义方式 ...

- iOS中RGB颜色转换

iOS中RGB常用的色值,同时可将对颜色的设置定义成宏,方便开发应用,如: // RGB颜色转换(16进制->10进制) #define UIColorFromRGB(rgbValue) [UI ...

- O-C相关05:方法的封装.

前言:在 OC 中进行封装, 就是实现设置实例变量和获取实例变量数据的方法, 常常称为 setter 方法和 getter 方法. 或称为 get set 读写器. 1,setter 方法 sette ...

- 转:HashMap的工作原理,及笔记

HashMap的工作原理是近年来常见的Java面试题.几乎每个Java程序员都知道HashMap,都知道哪里要用HashMap,知道Hashtable和HashMap之间的区别,那么为何这道面试题如此 ...

- 00_ForTest

-----该页是爬虫的测试页请忽略------- 1234545@qq.comadasdsdasdsad阿打算多少其热情为 asdasdasdasd4w5wsdvv啊实打实大 啊实打实大asdasda ...