使用Cobalt Strike来钓鱼(MS Office Macro)

Cobalt Strike操作

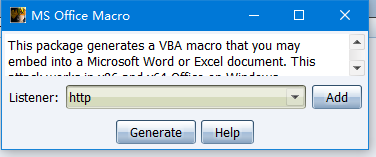

点击Cobalt Strike主界面中attacks->packages->ms office macro

弹出界面选择Listener,单机确定

对话框中给出每一步仔细操作,单机copy macro按钮

word操作

点击上方标签视图标签

在该标签中点击宏按钮,弹出的对话框中输入宏名字,然后单机创建按钮

首先清空所有代码,然后将复制的代码粘贴到编辑器中,关闭宏编辑窗口

保存退出

双击再次运行保存的文档

当目标机器运行文档以后,Cobalt Strike会接受到目标机器反弹的shell

使用Cobalt Strike来钓鱼(MS Office Macro)的更多相关文章

- cobalt strike批量发送钓鱼邮件

0×01 利用Cobalt strike生成木马 这里我们生成木马可以用cs带的HTA.OFFICE宏.word宏来使目标上线cs,这里以word宏病毒为例子. 首先我们需要制作一个word宏病毒来进 ...

- Cobalt Strike之信息收集、木马钓鱼

System Profiler使用 System Profiler 模块,搜集目标的各类机器信息(操作系统版本,浏览器版本等) Attacks->web drive-by->System ...

- CS系列(一):Cobalt Strike初体验

0X01 环境准备 Cobalt Strike安装包(链接:https://pan.baidu.com/s/1wCHJcJrF6H0wUCdetz3Xjg 提取码:rjuj) Cobalt Strik ...

- Cobalt Strike学习笔记

Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透测试工具,集成了端口转发.服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java ...

- 初识Cobalt Strike

简介 Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透工具,集成了端口转发.服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,jav ...

- Cobalt Strike后渗透安装和初步使用

Cobalt Strike安装 系统要求 Cobalt Strike要求Java 1.8,Oracle Java ,或OpenJDK . 如果你的系统上装有防病毒产品,请确保在安装 Cobalt St ...

- Cobalt Strike使用教程一

Cobalt Strike使用教程一 0x00 简介 Cobalt Strike是一款基于java的渗透测试神器,常被业界人称为CS神器.自3.0以后已经不在使用Metasploit框架而作为 ...

- Cobalt Strike的使用

0x00 Cobalt Strike简介 Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透测试工具,集成了端口转发.服务扫描,自动化溢出,多模式端口监听, ...

- Cobalt Strike深入使用

System Profiler使用 System Profiler 模块,搜集目标的各类机器信息(操作系统版本,浏览器版本等) Attacks->web drive-by->System ...

随机推荐

- 帆软报表(finereport)图表钻取详细类别 当前页对话框展示

添加参数栏,季度下拉框的控件命名为 jd 这里添加雷达图做案例 编辑→特效→ 添加JavaScript 参数:wd 值:分类名 #取雷达图所点击的点 参数:jd 值:公式$j ...

- mysql中generated always as的使用

-- generated always as的使用 CREATE TABLE t1( c1 INT, c2 DOUBLE(20,19) , c3 INT GENERATED ALWAYS AS(c1* ...

- VS Code开发TypeScript

TypeScript是JaveScript的超集,为JavaScript增加了很多特性,它可以编译成纯JavaScript在浏览器上运行.TypeScript已经成为各种流行框架和前端应用开发的首选. ...

- MyBatis辅助功能点三:延迟加载

延迟加载即先加载必需信息,然后再根据需要进一步加载信息的方式.实际应用如:常出现先查询表A,再根据表A的输出结果查询表B的情况.而有些时候,从A表查询出来的数据,只有一部分要查询表B.这时用延迟加载就 ...

- Dubbo扩展点应用之四线程池

线程池也是Dubbo自动自适应扩展点之一,也可以自定义线程池.Dubbo中已实现的线程池扩展点有: 其中框架提供的线程池都是通过创建真实的业务线程池进行操作的,目前线程池模型中有两个和Java中线程池 ...

- ASP.NET Core 6框架揭秘实例演示[09]:配置绑定

我们倾向于将IConfiguration对象转换成一个具体的对象,以面向对象的方式来使用配置,我们将这个转换过程称为配置绑定.除了将配置树叶子节点配置节的绑定为某种标量对象外,我们还可以直接将一个配置 ...

- FPGA+x86构建高性能国产网络测试仪竞技之道

众所周知,以太网已经深入我们的生活无处不在,企业.校园.大数据中心和家庭等都离不开网络,否则我们的生活将受到严重的影响. 以太网的接口速率也是迅速发展:10M.100M.GE.10GE.40GE.10 ...

- 【C# .Net GC】手动监视和控制对象的生命周期(GCHandle)

这个话题还未做详细研究,暂时用不到,只是粗略看了一下. 使用System.Runtime.InteropServices.GCHandle类来手动控制对象的生命周期 (个人感觉这里可能有一些问题... ...

- 【C# 程序集】把自己的程序集添加|卸载 到GAC 全局程序集缓存中

添加全局程序集缓存 Global Assembly Cache Tool (Gacutil.exe) 操作环境windows10+vs2019 cmd.exe位置在 C:\Windows\System ...

- ubuntu系统黑屏,只有一个光标

使用easyBCD删除原ubuntu引导,重建 添加新条目 引导选择900M左右那个选项