ASP.NET Core on K8S学习之旅(12)Ingress

本篇已加入《.NET Core on K8S学习实践系列文章索引》,可以点击查看更多容器化技术相关系列文章。

一、关于Ingress

Kubernetes对外暴露Service主要有三种方式:NodePort、LoadBalancer 以及 Ingress。前两种我们在第四篇《你必须知道的Service》一文中已经加以介绍,这里我们主要来看看Ingress是个什么鬼。

官网对 Ingress 的定义为 管理对外服务到集群内服务之间规则的集合,通俗点讲就是它定义规则来允许进入集群的请求被转发到集群中对应服务上,从来实现服务暴漏。Ingress 能把集群内 Service 配置成外网能够访问的 URL,流量负载均衡,终止SSL,提供基于域名访问的虚拟主机等等。

我们可以再次回顾一下我们通常访问一个业务的流程:

- User在浏览中输入一个域名

- DNS至业务入口,这里一般指外部负载均衡器(Load Balancer),比如阿里云的SLB服务

- 外部负载均衡器反向代理到K8S的入口,比如Ingress

- Ingress将请求转交给对应的Service

- Service将请求对应到某一个具体的Pod

了解了整个流程,我们再结合官网的定义来看Ingress,可以知道Ingress就是一个K8S集群业务的入口,一个统一访问入口。我们可以使用Traefik、Istio、Nginx、HAProxy来作为Ingress使用,这里我们主要介绍Nginx Ingress,因为我们比较熟悉Nginx一些。

二、Nginx Ingress的安装与配置

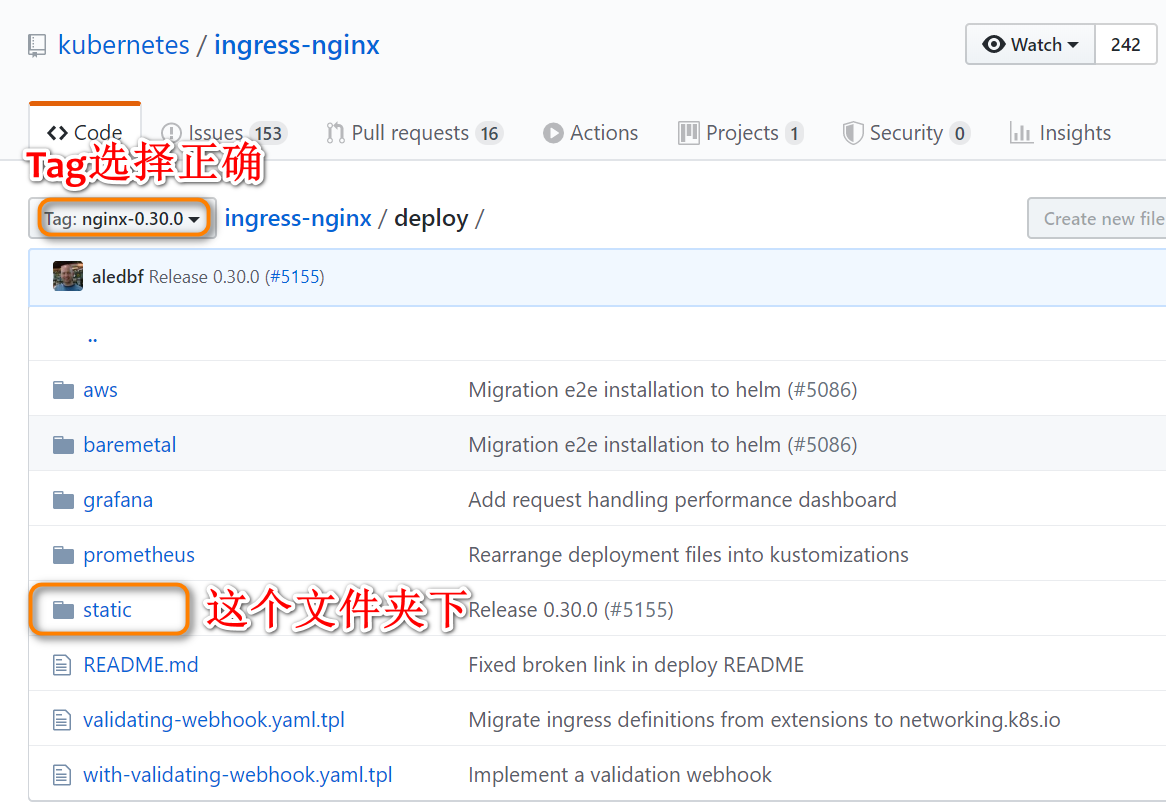

这里我们在k8s-master上执行以下的yaml文件来通过DaemonSet的方式部署Nginx Ingress,这个yaml文件可以从ingress-nginx的github上获取,这里我选择的是0.30.0版本。

获取方式:https://github.com/kubernetes/ingress-nginx/tree/nginx-0.30.0/deploy

在static目录下,将mandatory.yaml文件获取下来如下代码所示,这里我做了一点修改(注意我标红的配置):

(1)将原本为Deployment的类型换为了DaemonSet

(2)为Ingress-Controller增加hostNetwork: true的配置,即直接占用宿主机80/443端口

(3)将Ingress-Controller部署到有ingressHost: yes这个label的Node节点上,即我的k8s-node1服务器上

(4)将Ingress-Controller的镜像源改为阿里云镜像仓库:registry.cn-hangzhou.aliyuncs.com

apiVersion: v1

kind: Namespace

metadata:

name: ingress-nginx

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx --- kind: ConfigMap

apiVersion: v1

metadata:

name: nginx-configuration

namespace: ingress-nginx

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx ---

kind: ConfigMap

apiVersion: v1

metadata:

name: tcp-services

namespace: ingress-nginx

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx ---

kind: ConfigMap

apiVersion: v1

metadata:

name: udp-services

namespace: ingress-nginx

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx ---

apiVersion: v1

kind: ServiceAccount

metadata:

name: nginx-ingress-serviceaccount

namespace: ingress-nginx

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx ---

apiVersion: rbac.authorization.k8s.io/v1beta1

kind: ClusterRole

metadata:

name: nginx-ingress-clusterrole

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx

rules:

- apiGroups:

- ""

resources:

- configmaps

- endpoints

- nodes

- pods

- secrets

verbs:

- list

- watch

- apiGroups:

- ""

resources:

- nodes

verbs:

- get

- apiGroups:

- ""

resources:

- services

verbs:

- get

- list

- watch

- apiGroups:

- ""

resources:

- events

verbs:

- create

- patch

- apiGroups:

- "extensions"

- "networking.k8s.io"

resources:

- ingresses

verbs:

- get

- list

- watch

- apiGroups:

- "extensions"

- "networking.k8s.io"

resources:

- ingresses/status

verbs:

- update ---

apiVersion: rbac.authorization.k8s.io/v1beta1

kind: Role

metadata:

name: nginx-ingress-role

namespace: ingress-nginx

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx

rules:

- apiGroups:

- ""

resources:

- configmaps

- pods

- secrets

- namespaces

verbs:

- get

- apiGroups:

- ""

resources:

- configmaps

resourceNames:

# Defaults to "<election-id>-<ingress-class>"

# Here: "<ingress-controller-leader>-<nginx>"

# This has to be adapted if you change either parameter

# when launching the nginx-ingress-controller.

- "ingress-controller-leader-nginx"

verbs:

- get

- update

- apiGroups:

- ""

resources:

- configmaps

verbs:

- create

- apiGroups:

- ""

resources:

- endpoints

verbs:

- get ---

apiVersion: rbac.authorization.k8s.io/v1beta1

kind: RoleBinding

metadata:

name: nginx-ingress-role-nisa-binding

namespace: ingress-nginx

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: Role

name: nginx-ingress-role

subjects:

- kind: ServiceAccount

name: nginx-ingress-serviceaccount

namespace: ingress-nginx ---

apiVersion: rbac.authorization.k8s.io/v1beta1

kind: ClusterRoleBinding

metadata:

name: nginx-ingress-clusterrole-nisa-binding

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: nginx-ingress-clusterrole

subjects:

- kind: ServiceAccount

name: nginx-ingress-serviceaccount

namespace: ingress-nginx --- apiVersion: apps/v1

kind: DaemonSet

metadata:

name: nginx-ingress-controller

namespace: ingress-nginx

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx

spec:

# replicas: 1

selector:

matchLabels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx

template:

metadata:

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx

annotations:

prometheus.io/port: "10254"

prometheus.io/scrape: "true"

spec:

# wait up to five minutes for the drain of connections

terminationGracePeriodSeconds: 300

serviceAccountName: nginx-ingress-serviceaccount

nodeSelector:

kubernetes.io/os: linux

ingressHost: "yes"

hostNetwork: true

containers:

- name: nginx-ingress-controller

image: registry.cn-hangzhou.aliyuncs.com/google_containers/nginx-ingress-controller:0.30.0

args:

- /nginx-ingress-controller

- --configmap=$(POD_NAMESPACE)/nginx-configuration

- --tcp-services-configmap=$(POD_NAMESPACE)/tcp-services

- --udp-services-configmap=$(POD_NAMESPACE)/udp-services

- --publish-service=$(POD_NAMESPACE)/ingress-nginx

- --annotations-prefix=nginx.ingress.kubernetes.io

securityContext:

allowPrivilegeEscalation: true

capabilities:

drop:

- ALL

add:

- NET_BIND_SERVICE

# www-data -> 101

runAsUser: 101

env:

- name: POD_NAME

valueFrom:

fieldRef:

fieldPath: metadata.name

- name: POD_NAMESPACE

valueFrom:

fieldRef:

fieldPath: metadata.namespace

ports:

- name: http

containerPort: 80

protocol: TCP

- name: https

containerPort: 443

protocol: TCP

livenessProbe:

failureThreshold: 3

httpGet:

path: /healthz

port: 10254

scheme: HTTP

initialDelaySeconds: 10

periodSeconds: 10

successThreshold: 1

timeoutSeconds: 10

readinessProbe:

failureThreshold: 3

httpGet:

path: /healthz

port: 10254

scheme: HTTP

periodSeconds: 10

successThreshold: 1

timeoutSeconds: 10

lifecycle:

preStop:

exec:

command:

- /wait-shutdown --- apiVersion: v1

kind: LimitRange

metadata:

name: ingress-nginx

namespace: ingress-nginx

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx

spec:

limits:

- min:

memory: 90Mi

cpu: 100m

type: Container

这里顺便说下Ingress的两种部署方式:

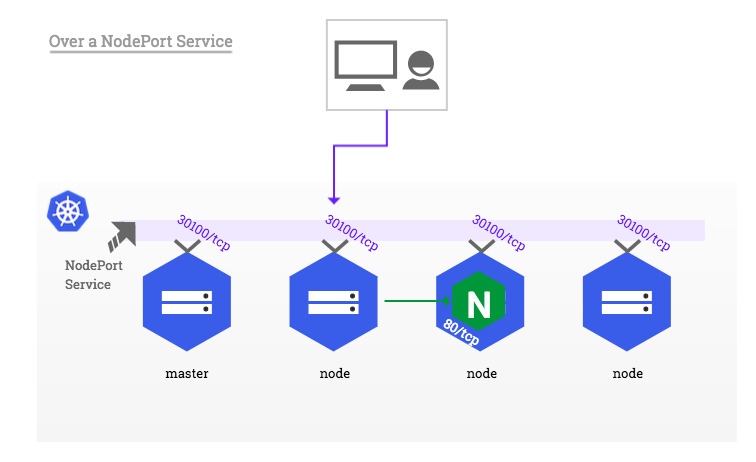

(1)基于NodePort方式

基于NodePort的部署思路就是通过在每个节点上开辟NodePort的端口,将流量引入进来,而后通过iptables首先转发到ingress-controller容器中(图中的nginx容器),而后由nginx根据ingress的规则进行判断,将其转发到对应的应用web容器中。

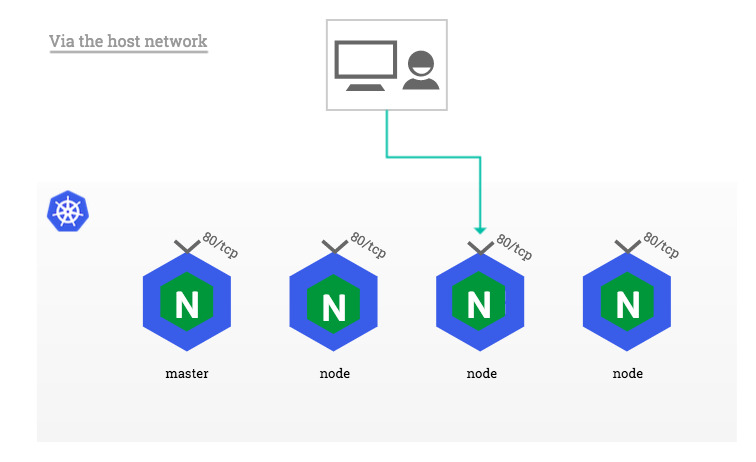

(2)基于HostNetwork方式

相比较起来,HostNetwork模式不再需要创建一个nodePort的svc,而是直接在每个节点都创建一个ingress-controller的容器,而且将该容器的网络模式设为HostNetwork。也就是说每个节点物理机的80和443端口将会被ingress-controller中的nginx容器占用。当流量通过80/443端口进入时,将直接进入到nginx中。而后nginx根据ingress规则再将流量转发到对应的web应用容器中。

OK,两种模式我们就了解到这里,本文采用的是基于hostNetwork的方式占用宿主机80/443端口来作为流量入口。

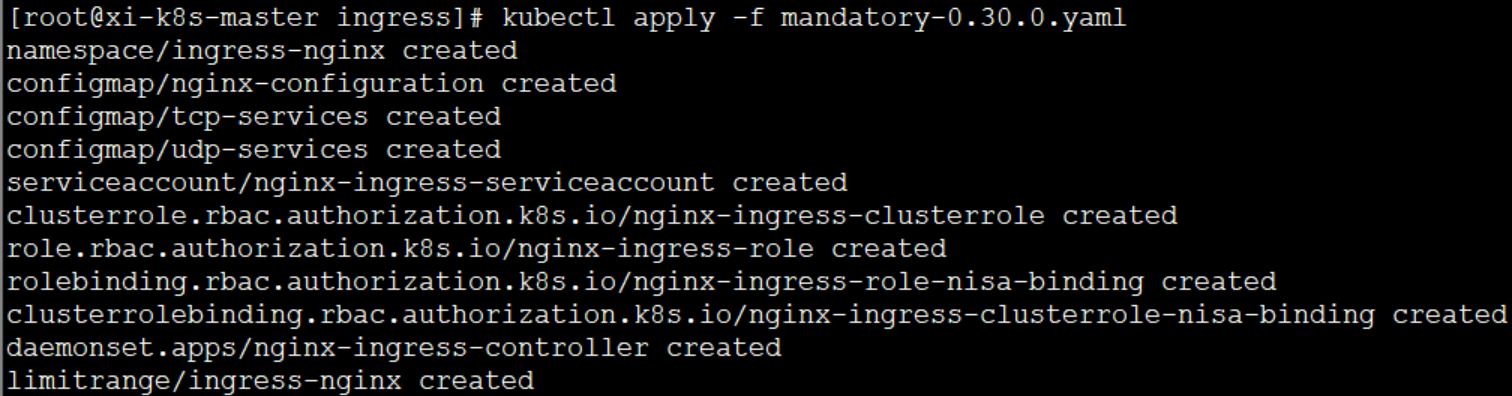

然后,我们就可以运行创建命令来创建Ingress-Controller了:

kubectl apply -f mandatory.yaml

执行后的显示如下图所示,它会执行一系列的创建工作如namespace、configmap、serviceaccount、rbac以及daemonset等:

Ingress-Controller创建好之后,我们再来创建一个指导Ingress进行路由转发的规则集ingress-nginx.yaml,其配置如下:

apiVersion: networking.k8s.io/v1beta1

kind: Ingress

metadata:

name: nginx-ingress

namespace: xdp-poc

annotations:

kubernetes.io/ingress.class: "nginx"

nginx.ingress.kubernetes.io/rewrite-target: /api/$2

spec:

rules:

- host: portal.k8s.xi-life.cn

http:

paths:

- path: /apple(/|$)(.*)

backend:

serviceName: apple-api-svc

servicePort: 80

- path: /banana(/|$)(.*)

backend:

serviceName: banana-api-svc

servicePort: 80

它的作用其实是帮助Nginx生成正确的Nginx.conf,帮助Nginx将请求转发不同的K8s集群中的Service入口进行处理。这里,我定义了两个后端Service服务,稍后我会介绍这两个Service,现在我们现将其创建一下:

kubectl apply -f ingress-nginx.yaml

好了,搭建和配置部分到此为止,下面我们可以准备刚刚提到的两个Service来进行一个简单的验证了。

三、Nginx Ingress的使用验证

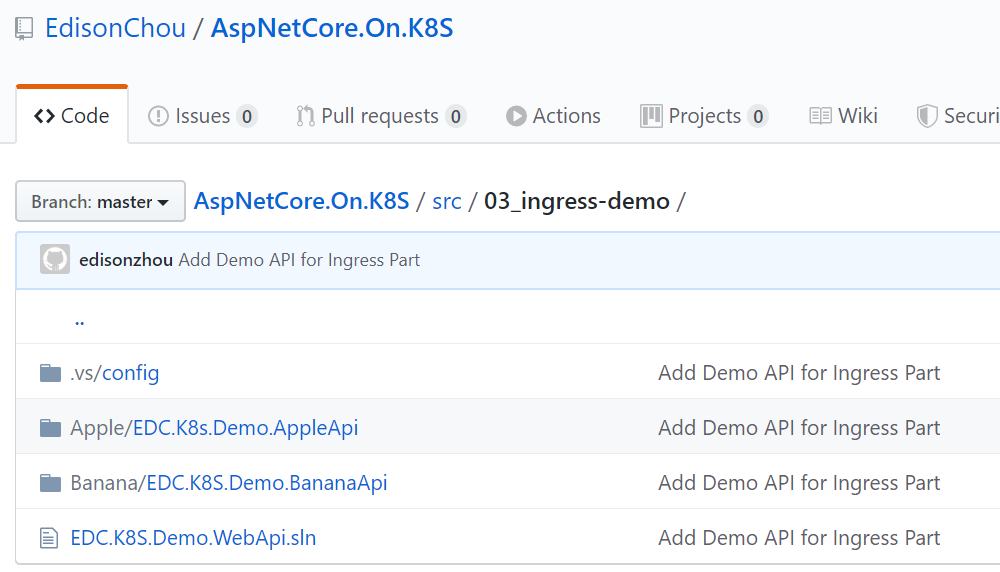

3.1 WebAPI项目准备

这里我准备两个ASP.NET Core WebAPI项目,他们的代码很简单,就只有一个HomeController,负责请求到api/home路由时返回一个json即可。

其中,AppleApi项目返回:

// GET api/home

[HttpGet]

public ActionResult<IEnumerable<string>> Get()

{

return new string[] { "AppleApi-Home", "v1.0", "Welcome to use AppleApi!" };

}

BananApi项目返回:

// GET api/home

[HttpGet]

public ActionResult<IEnumerable<string>> Get()

{

return new string[] { "BananaApi-Home", "v1.0", "Welcome to use BananaApi!" };

}

这部分的代码文件可以在我的github上获取:点此获取。

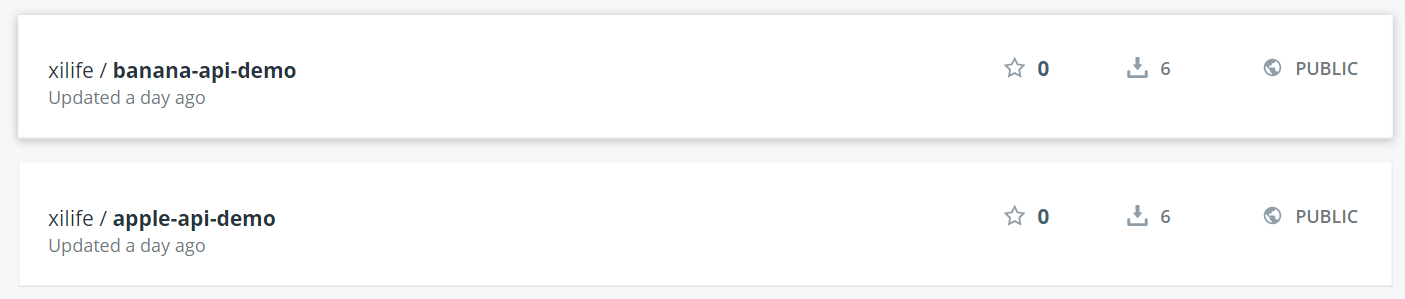

然后,我们将这两个项目分别打一个docker镜像并上传到docker hub上,你可以直接使用我的镜像进行这个实验,具体的打包镜像和上传镜像的过程我就不演示了。

直接拉取镜像:docker pull xilife/apple-api-demo:1.0 / docker pull xilife/banana-api-demo:1.0

3.2 部署yaml文件准备

接下来,我们就分别为两个API项目准备部署yaml文件,并应用该yaml文件创建pod和service:

(1)deploy-appleapi-svc.yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: apple-api-demo

namespace: xdp-poc

labels:

name: apple-api-demo

spec:

replicas: 2

selector:

matchLabels:

name: apple-api-demo

template:

metadata:

labels:

name: apple-api-demo

spec:

containers:

- name: apple-api-demo

image: edisonsaonian/apple-api-demo:1.0

ports:

- containerPort: 80

imagePullPolicy: IfNotPresent --- kind: Service

apiVersion: v1

metadata:

name: apple-api-svc

namespace: xdp-poc

spec:

type: NodePort

ports:

- port: 80

targetPort: 80

selector:

name: apple-api-demo

需要注意的就是:确保这里Service中定义的namespace(这里是xdp-poc)、服务名(这里是apple-api-svc)以及端口(这里是80)跟之前我们在ingress-nginx.yaml中设置的后端服务名和端口保持一致,否则无法实现请求转发。下面的BananaApi也是需要保持一致,就不再赘述。

(2)deploy-bananaapi-svc.yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: banana-api-demo

namespace: xdp-poc

labels:

name: banana-api-demo

spec:

replicas: 2

selector:

matchLabels:

name: banana-api-demo

template:

metadata:

labels:

name: banana-api-demo

spec:

containers:

- name: banana-api-demo

image: edisonsaonian/banana-api-demo:1.0

ports:

- containerPort: 80

imagePullPolicy: IfNotPresent --- kind: Service

apiVersion: v1

metadata:

name: banana-api-svc

namespace: xdp-poc

spec:

type: NodePort

ports:

- port: 80

targetPort: 80

selector:

name: banana-api-demo

最后,我们将其部署到K8s集群:

kubectl apply -f deploy-appleapi-svc

kubectl apply -f deploy-bananaapi-svc

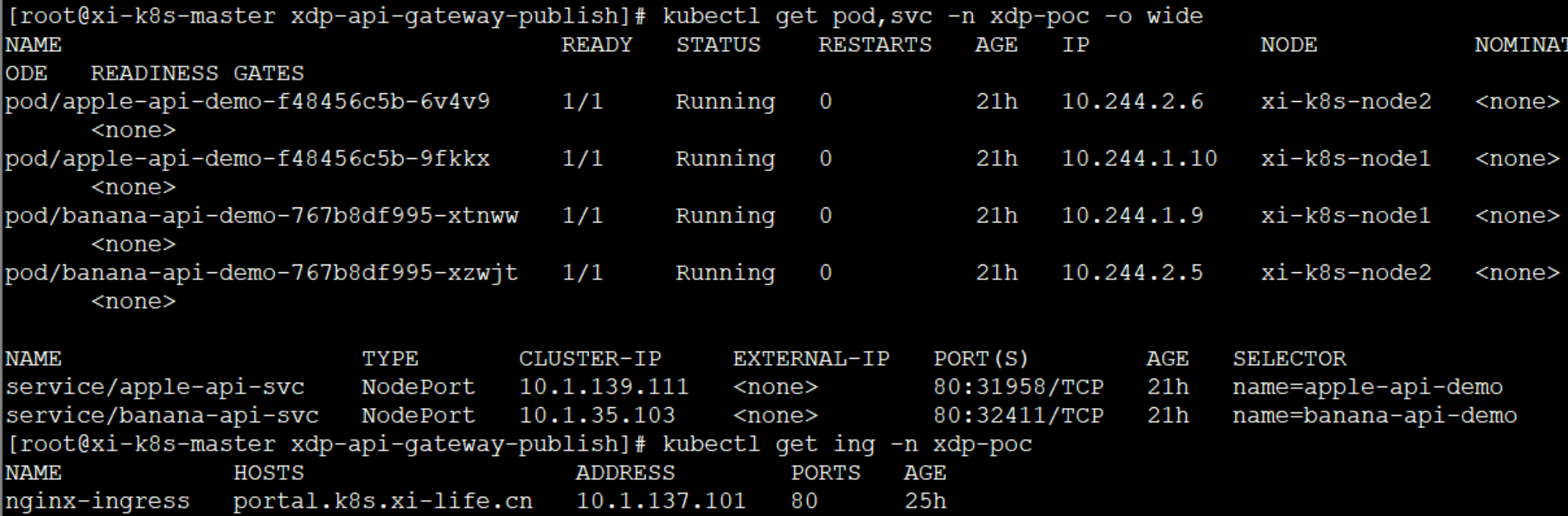

现在可以通过kubectl看看是否已经Running:

3.3 快速验证Ingress

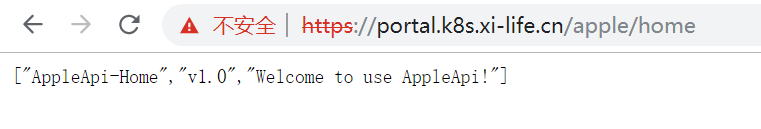

由于我们设置的host是portal.k8s.xi-life.cn,因此我们现在自己的客户机上修改一下hosts文件(Windows的话在system32/etc/drivers/hosts)增加一条记录,然后就可以通过浏览器输入域名来进行访问测试了:

(1)apple-api

(2)banana-api

四、小结

本文介绍了Ingress的基本概念与Nginx Ingress的安装与配置,然后通过部署两个ASP.NET Core WebAPI服务到K8s集群进行Ingress的快速验证。当然,我们也可以使用自己的网关来代替Ingress作为外部统一流量入口,也可以使用云产品的LoadBalancer或API网关来替代Ingress也都是可以的(不缺钱的情况下)。

参考资料

(1)梁宽,《再也不踩坑的Kubernetes实战指南》

(2)李振良,《一天入门Kubernets教程》

(3)马哥(马永亮),《Kubernetes快速入门》

(4)花田犯的错,《K8S Nginx Ingress介绍》

(5)Lucie_xxm,《Ingress 统一访问入口》

ASP.NET Core on K8S学习之旅(12)Ingress的更多相关文章

- ASP.NET Core on K8S学习之旅(13)Ocelot API网关接入

本篇已加入<.NET Core on K8S学习实践系列文章索引>,可以点击查看更多容器化技术相关系列文章. 上一篇介绍了Ingress的基本概念和Nginx Ingress的基本配置和使 ...

- ASP.NET Core on K8S学习之旅(14)Ingress灰度发布

本篇已加入<.NET Core on K8S学习实践系列文章索引>,可以点击查看更多容器化技术相关系列文章. 之前一篇介绍了Ingress的基本概念和Nginx Ingress的基本配置和 ...

- ASP.NET Core on K8S学习初探(1)K8S单节点环境搭建

当近期的一个App上线后,发现目前的docker实例(应用服务BFF+中台服务+工具服务)已经很多了,而我司目前没有专业的运维人员,发现运维的成本逐渐开始上来,所以容器编排也就需要提上议程.因此我决定 ...

- ASP.NET Core on K8S学习初探(3)部署API到K8S

在上一篇<基本概念快速一览>中,我们把基本的一些概念快速地简单地不求甚解地过了一下,本篇开始我们会将ASP.NET Core WebAPI部署到K8S,从而结束初探的旅程. Section ...

- ASP.NET Core on K8S学习初探(2)K8S基本概念快速一览

在上一篇<单节点环境搭建>中,通过Docker for Windows在Windows开发机中搭建了一个单节点的K8S环境,接下来就是动人心弦的部署ASP.NET Core API到K8S ...

- ASP.NET Core on K8S深入学习(1)K8S基础知识与集群搭建

在上一个小系列文章<ASP.NET Core on K8S学习初探>中,通过在Windows上通过Docker for Windows搭建了一个单节点的K8S环境,并初步尝试将ASP.NE ...

- ASP.NET Core on K8S 入门学习系列文章目录

一.关于这个系列 自从2018年底离开工作了3年的M公司加入X公司之后,开始了ASP.NET Core的实践,包括微服务架构与容器化等等.我们的实践是渐进的,当我们的微服务数量到了一定值时,发现运维工 ...

- .NET Core on K8S学习实践系列文章索引(Draft版)

一.关于这个系列 自从去年(2018年)底离开工作了3年的M公司加入X公司之后,开始了ASP.NET Core的实践,包括微服务架构与容器化等等.我们的实践是渐进的,当我们的微服务数量到了一定值时,发 ...

- ASP.NET Core on K8S深入学习(2)部署过程解析与Dashboard

上一篇<K8S集群部署>中搭建好了一个最小化的K8S集群,这一篇我们来部署一个ASP.NET Core WebAPI项目来介绍一下整个部署过程的运行机制,然后部署一下Dashboard,完 ...

随机推荐

- Python列表介绍,最常用的Python数据类型

文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,版权归原作者所有,如有问题请及时联系我们以作处理. 作者:数据杂论 PS:如有需要Python学习资料的小伙伴可以加点击下方链接自行获 ...

- 多线程高并发编程(5) -- CountDownLatch、CyclicBarrier源码分析

一.CountDownLatch 1.概念 public CountDownLatch(int count) {//初始化 if (count < 0) throw new IllegalArg ...

- 教你如何入手用python实现简单爬虫微信公众号并下载视频

主要功能 如何简单爬虫微信公众号 获取信息:标题.摘要.封面.文章地址 自动批量下载公众号内的视频 一.获取公众号信息:标题.摘要.封面.文章URL 操作步骤: 1.先自己申请一个公众号 2.登录自己 ...

- 4. git log的常见用法

git log ======见https://blog.csdn.net/daguanjia11/article/details/73823617 +++++++++++++++++++++++ 使用 ...

- java 方法的重载、重写与重构

首先我们要知道重载.重写.重构的区别 重载:指的是在同一个类中,方法名相同,但是参数数量.参数类型或者返回类型不同的方法就叫做重载. 重写: 重写分两种.第一种的是在子类继承父类的情况下,通过@Ove ...

- ASP.Net内置对象之网页之间传参(一)

Response对象 主要运用于数据从服务器发送到浏览器,可以输出数据.页面跳转.各个网页之间传参数等操作. 以下讲解几个常用例子: 在页面中输出数据 主要通过Write .WriteFile方法输出 ...

- Docker镜像与仓库(四)

Dockerfile方式创建镜像 https://hub.docker.com/_/centos/ #找一个centos6.6 的dockerfile链接 [root@linux-node1 ~]# ...

- 美版健康码要来了!苹果Google被网友质疑:这是变相的监视系统吗?

4 月 30 日消息,据外媒报道,由苹果和谷歌合作开发一个冠状病毒追踪系统将在 5 月 1 日正式上架,今天已经进入测试阶段. 图自:techcrunch 这款应用可以让 iOS 和 Android ...

- Spring Boot 整合 Spring Security,用户登录慢

场景 Spring Boot + Spring Security搭建一个Web项目. 临时用了inMemoryAuthentication. @EnableWebSecurity public cla ...

- 【思科】OSI和TCP/IP分层

OSI参考模型 20世纪70年代,ISO创建OSI参考模型,希望不同供应商的网络能够相互协同工作 OSI:开放系统互联 open system interconnection ISO:国际标准化组织 ...