分布式服务Dubbo+Zookeeper安全认证

前言

由于之前的服务都是在内网,Zookeeper集群配置都是走的内网IP,外网不开放相关端口。最近由于业务升级,购置了阿里云的服务,需要对外开放Zookeeper服务。

问题

Zookeeper+dubbo,如何设置安全认证?不想让其他服务连接Zookeeper,因为这个Zookeeper服务器在外网。

查询官方文档:

Zookeeper 是 Apacahe Hadoop 的子项目,是一个树型的目录服务,支持变更推送,适合作为 Dubbo 服务的注册中心,工业强度较高,可用于生产环境,并推荐使用。

流程说明:

- 服务提供者启动时: 向 /dubbo/com.foo.BarService/providers 目录下写入自己的 URL 地址

- 服务消费者启动时: 订阅 /dubbo/com.foo.BarService/providers 目录下的提供者 URL 地址。并向 /dubbo/com.foo.BarService/consumers 目录下写入自己的 URL 地址

- 监控中心启动时: 订阅 /dubbo/com.foo.BarService 目录下的所有提供者和消费者 URL 地址

支持以下功能:

- 当提供者出现断电等异常停机时,注册中心能自动删除提供者信息

- 当注册中心重启时,能自动恢复注册数据,以及订阅请求

- 当会话过期时,能自动恢复注册数据,以及订阅请求

- 当设置 < dubbo:registry check="false" /> 时,记录失败注册和订阅请求,后台定时重试

- 可通过 < dubbo:registry username="admin" password="1234" /> 设置 zookeeper 登录信息

- 可通过 < dubbo:registry group="dubbo" /> 设置 zookeeper 的根节点,不设置将使用无根树

- 支持 * 号通配符 < dubbo:reference group="" version="" />,可订阅服务的所有分组和所有版本的提供者

官网文档第五条,明确说明了可以通过username和 password字段设置zookeeper 登录信息。

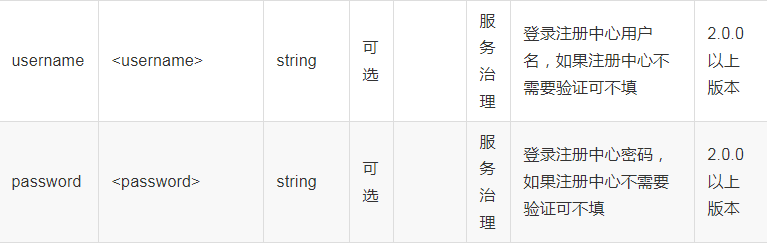

以下是registry参数说明:

但是,如果在Zookeeper上通过digest方式设置ACL,然后在dubbo registry上配置相应的用户、密码,服务就注册不到Zookeeper上了,会报KeeperErrorCode = NoAuth错误。

但是查阅ZookeeperRegistry相关源码并没有发现相关认证的地方,搜遍全网很少有问类似的问题,这个问题似乎并没有多少人关注。

Zookeeper中的ACL

概述

传统的文件系统中,ACL分为两个维度,一个是属组,一个是权限,子目录/文件默认继承父目录的ACL。而在Zookeeper中,node的ACL是没有继承关系的,是独立控制的。Zookeeper的ACL,可以从三个维度来理解:一是scheme; 二是user; 三是permission,通常表示为

scheme:id:permissions

下面从这三个方面分别来介绍:

scheme: scheme对应于采用哪种方案来进行权限管理,zookeeper实现了一个pluggable的ACL方案,可以通过扩展scheme,来扩展ACL的机制。zookeeper-3.4.4缺省支持下面几种scheme:

- world: 它下面只有一个id, 叫anyone, world:anyone代表任何人,zookeeper中对所有人有权限的结点就是属于world:anyone的

- auth: 它不需要id, 只要是通过authentication的user都有权限(zookeeper支持通过kerberos来进行authencation, 也支持username/password形式的authentication)

- digest: 它对应的id为username:BASE64(SHA1(password)),它需要先通过username:password形式的authentication

- ip: 它对应的id为客户机的IP地址,设置的时候可以设置一个ip段,比如ip:192.168.1.0/16, 表示匹配前16个bit的IP段

- super: 在这种scheme情况下,对应的id拥有超级权限,可以做任何事情(cdrwa)

permission: zookeeper目前支持下面一些权限:

- CREATE(c): 创建权限,可以在在当前node下创建child node

- DELETE(d): 删除权限,可以删除当前的node

- READ(r): 读权限,可以获取当前node的数据,可以list当前node所有的child nodes

- WRITE(w): 写权限,可以向当前node写数据

- ADMIN(a): 管理权限,可以设置当前node的permission

客户端管理

我们可以通过以下命令连接客户端进行操作:

./zkCli.sh

帮助

[zk: localhost:2181(CONNECTED) 2] help

ZooKeeper -server host:port cmd args

connect host:port

get path [watch]

ls path [watch]

set path data [version]

rmr path

delquota [-n|-b] path

quit

printwatches on|off

create [-s] [-e] path data acl

stat path [watch]

close

ls2 path [watch]

history

listquota path

setAcl path acl

getAcl path

sync path

redo cmdno

addauth scheme auth

delete path [version]

setquota -n|-b val path

简单操作

[zk: localhost:2181(CONNECTED) 12] ls /

[dubbo, test, zookeeper]

[zk: localhost:2181(CONNECTED) 13] create /itstyle data ip:192.168.1.190:cdrw

Created /itstyle

[zk: localhost:2181(CONNECTED) 14] getAcl /itstyle

'ip,'192.168.1.190

: cdrw

zkclient操作代码

import java.security.NoSuchAlgorithmException;

import java.util.ArrayList;

import java.util.List;

import java.util.Map;

import org.I0Itec.zkclient.ZkClient;

import org.apache.zookeeper.ZooDefs;

import org.apache.zookeeper.data.ACL;

import org.apache.zookeeper.data.Id;

import org.apache.zookeeper.data.Stat;

import org.apache.zookeeper.server.auth.DigestAuthenticationProvider;

public class Acl {

private static final String zkAddress = "192.168.1.190:2181";

private static final String testNode = "/dubbo";

private static final String readAuth = "read-user:123456";

private static final String writeAuth = "write-user:123456";

private static final String deleteAuth = "delete-user:123456";

private static final String allAuth = "super-user:123456";

private static final String adminAuth = "admin-user:123456";

private static final String digest = "digest";

private static void initNode() throws NoSuchAlgorithmException {

ZkClient zkClient = new ZkClient(zkAddress);

System.out.println(DigestAuthenticationProvider.generateDigest(allAuth));

zkClient.addAuthInfo(digest, allAuth.getBytes());

if (zkClient.exists(testNode)) {

zkClient.delete(testNode);

System.out.println("节点删除成功!");

}

List<ACL> acls = new ArrayList<ACL>();

acls.add(new ACL(ZooDefs.Perms.ALL, new Id(digest, DigestAuthenticationProvider.generateDigest(allAuth))));

acls.add(new ACL(ZooDefs.Perms.ALL, new Id(digest, DigestAuthenticationProvider.generateDigest(allAuth))));

acls.add(new ACL(ZooDefs.Perms.READ, new Id(digest, DigestAuthenticationProvider.generateDigest(readAuth))));

acls.add(new ACL(ZooDefs.Perms.WRITE, new Id(digest, DigestAuthenticationProvider.generateDigest(writeAuth))));

acls.add(new ACL(ZooDefs.Perms.DELETE, new Id(digest, DigestAuthenticationProvider.generateDigest(deleteAuth))));

acls.add(new ACL(ZooDefs.Perms.ADMIN, new Id(digest, DigestAuthenticationProvider.generateDigest(adminAuth))));

zkClient.createPersistent(testNode, testNode, acls);

System.out.println(zkClient.readData(testNode));

System.out.println("节点创建成功!");

zkClient.close();

}

private static void readTest() {

ZkClient zkClient = new ZkClient(zkAddress);

try {

System.out.println(zkClient.readData(testNode));//没有认证信息,读取会出错

} catch (Exception e) {

System.err.println(e.getMessage());

}

try {

zkClient.addAuthInfo(digest, adminAuth.getBytes());

System.out.println(zkClient.readData(testNode));//admin权限与read权限不匹配,读取也会出错

} catch (Exception e) {

System.err.println(e.getMessage());

}

try {

zkClient.addAuthInfo(digest, readAuth.getBytes());

System.out.println(zkClient.readData(testNode));//只有read权限的认证信息,才能正常读取

} catch (Exception e) {

System.err.println(e.getMessage());

}

zkClient.close();

}

private static void writeTest() {

ZkClient zkClient = new ZkClient(zkAddress);

try {

zkClient.writeData(testNode, "new-data");//没有认证信息,写入会失败

} catch (Exception e) {

System.err.println(e.getMessage());

}

try {

zkClient.addAuthInfo(digest, writeAuth.getBytes());

zkClient.writeData(testNode, "new-data");//加入认证信息后,写入正常

} catch (Exception e) {

System.err.println(e.getMessage());

}

try {

zkClient.addAuthInfo(digest, readAuth.getBytes());

System.out.println(zkClient.readData(testNode));//读取新值验证

} catch (Exception e) {

System.err.println(e.getMessage());

}

zkClient.close();

}

private static void deleteTest() {

ZkClient zkClient = new ZkClient(zkAddress);

zkClient.addAuthInfo(digest, deleteAuth.getBytes());

try {

System.out.println(zkClient.readData(testNode));

zkClient.delete(testNode);

System.out.println("节点删除成功!");

} catch (Exception e) {

System.err.println(e.getMessage());

}

zkClient.close();

}

private static void changeACLTest() {

ZkClient zkClient = new ZkClient(zkAddress);

//注:zkClient.setAcl方法查看源码可以发现,调用了readData、setAcl二个方法

//所以要修改节点的ACL属性,必须同时具备read、admin二种权限

zkClient.addAuthInfo(digest, adminAuth.getBytes());

zkClient.addAuthInfo(digest, readAuth.getBytes());

try {

List<ACL> acls = new ArrayList<ACL>();

acls.add(new ACL(ZooDefs.Perms.ALL, new Id(digest, DigestAuthenticationProvider.generateDigest(adminAuth))));

zkClient.setAcl(testNode, acls);

Map.Entry<List<ACL>, Stat> aclResult = zkClient.getAcl(testNode);

System.out.println(aclResult.getKey());

} catch (Exception e) {

System.err.println(e.getMessage());

}

zkClient.close();

}

public static void main(String[] args) throws Exception {

initNode();

System.out.println("---------------------");

readTest();

System.out.println("---------------------");

writeTest();

System.out.println("---------------------");

changeACLTest();

System.out.println("---------------------");

deleteTest();

}

}

总结

大部分服务大都是部署在内网的,基本很少对外网开放,然而Dubbo的zookeeper用户权限认证貌似真的不起作用,如果非要对外开放只能通过iptables或者firewall进行IP Access Control,如果是阿里云服务器的话安全组也是个不错的选择。

更正

2018年9月13日,DubboX团队提交了新版本:

请见 dubbo-registry-zookeeper增加适应zookeeper中节点有digest授权情况 见

https://github.com/yihaijun/dubbox/commit/e30729b9d66bdbe93e61736faf0ec42d5d7d8b78

或见

分布式服务Dubbo+Zookeeper安全认证的更多相关文章

- 分布式服务框架 Zookeeper — 管理分布式环境中的数据

本节本来是要介绍ZooKeeper的实现原理,但是ZooKeeper的原理比较复杂,它涉及到了paxos算法.Zab协议.通信协议等相关知识,理解起来比较抽象所以还需要借助一些应用场景,来帮我们理解. ...

- 分布式服务框架 Zookeeper(转)

分布式服务框架 Zookeeper -- 管理分布式环境中的数据 Zookeeper 分布式服务框架是 Apache Hadoop 的一个子项目,它主要是用来解决分布式应用中经常遇到的一些数据管理问题 ...

- 大数据 --> 分布式服务框架Zookeeper

分布式服务框架 Zookeeper Zookeeper系列 分布式服务框架 Zookeeper -- 管理分布式环境中的数据

- SpringBoot分布式:Dubbo+zookeeper

西部开源-秦疆老师:SpringBoot + Dubbo + zookeeper 秦老师交流Q群号: 664386224 未授权禁止转载!编辑不易 , 转发请注明出处!防君子不防小人,共勉! 基础知识 ...

- 分布式服务框架Zookeeper

协议介绍 zookeeper协议分为两种模式 崩溃恢复模式和消息广播模式 崩溃恢复协议是在集群中所选举的leader 宕机或者关闭 等现象出现 follower重新进行选举出新的leader 同时集群 ...

- 分布式服务框架 Zookeeper -- 管理分布式环境中的数据

转自:http://www.ibm.com/developerworks/cn/opensource/os-cn-zookeeper/index.html Zookeeper 分布式服务框架是 Apa ...

- 分布式服务框架 Zookeeper -- 管理分布式环境中的数据(转载)

本文转载自:http://www.ibm.com/developerworks/cn/opensource/os-cn-zookeeper/ Zookeeper 分布式服务框架是 Apache Had ...

- 分布式服务框架 Zookeeper -- 管理分布式环境中的数据--转载

原文:http://www.ibm.com/developerworks/cn/opensource/os-cn-zookeeper/ Zookeeper 分布式服务框架是 Apache Hadoop ...

- 分布式服务dubbo使用

SOA 服务框架dubbo 节点角色说明: Provider: 暴露服务的服务提供方. Consumer: 调用远程服务的服务消费方. Registry: 服务注册与发现的注册中心. Monitor: ...

随机推荐

- Lua中metatable和__index的联系

Lua中metatable和__index的联系 可以参考 http://blog.csdn.net/xenyinzen/article/details/3536708 来源 http://blog. ...

- spring框架应用系列三:切面编程(带参数)

本文系作者原创,转载请注明出处:http://www.cnblogs.com/further-further-further/p/7786715.html 解决问题 1.分离业务监控与业务处理.简单点 ...

- What Are You Talking About

What Are You Talking About Time Limit: 10000/5000 MS (Java/Others) Memory Limit: 102400/204800 K (Ja ...

- rsync服务精讲 -- 视频

rsync服务 开源数据同步工具rsync视频(老男孩分享) 浏览网址 01-rsync基础介绍 http://oldboy.blog.51cto.com/2561410/1216550 11-rsy ...

- JavaScript系列----面向对象的JavaScript(2)

本文中心: 这篇文章比较难懂,所以读起来比较晦涩.所以,我简单列一下提纲: 在第一部分,从函数原型开始谈起,目的是想搞明白,这个属性是什么,为什么存在,在创建对象的的时候起到了什么作用! 在第二部分, ...

- Java钉钉开发_03_通讯录管理之 人员管理 和 部门管理

一.本节要点 1.通讯录权限 ISV(应用服务商)默认无管理通讯录的权限,企业应用默认有所有通讯录权限. 2.数据传输格式—JSON 请参见: Java_数据交换_fastJSON_01_用法入门 二 ...

- JS中encodeURI,escape,encodeURIComponent区别

js对文字进行编码涉及3个函数:escape,encodeURI,encodeURIComponent,相应3个解码函数:unescape,decodeURI,decodeURIComponent 1 ...

- JSP技术介绍

1. 技术介绍 JSP即Java Server Page,中文全称是Java服务器语言.它是由Sun Microsystems公司倡导.许多公司参与建立的一种动态网页技术标准,它在动态网页的建设中有强 ...

- java变量与内存深入了解

========================================================================================= 在我看来,学习jav ...

- 关于 innodb_stats_on_metadata 的设置问题

[问题背景] 线上使用osc进行表修改的时候出现SQL执行过长被kill的问题