几个常见的漏洞(xss攻击 cookie未清除 nginx信息泄露)与处理方法

项目在安全检查中发现很多问题,要求整改,其中就有最常见的xss攻击

漏洞描述

渗透测试人员检测到网站筛选框均存在反射型跨站脚本攻击,例如:

"><script>alert(1)</script>

漏洞建议

- 对用户输入的数据进行严格过滤,包括但不限于以下字符及字符串

Javascript script src img onerror { } ( ) < > = , . ; : " ' # ! / * \ - 使用一个统一的规则和库做输出编码

最好前后端一起处理,在前端传到后端前进行一次检测过滤和处理

在后端也必须要过滤处理,

字符串处理函数:htmlspecialchars(),strip_tags(),trim(), 防sql注入 addslashes()

几个xss过滤的函数

tp的xss过滤

function remove_xss($val) {

// remove all non-printable characters. CR(0a) and LF(0b) and TAB(9) are allowed

// this prevents some character re-spacing such as <java\0script>

// note that you have to handle splits with \n, \r, and \t later since they *are* allowed in some inputs

$val = preg_replace('/([\x00-\x08,\x0b-\x0c,\x0e-\x19])/', '', $val);

// straight replacements, the user should never need these since they're normal characters

// this prevents like <IMG SRC=@avascript:alert('XSS')>

$search = 'abcdefghijklmnopqrstuvwxyz';

$search .= 'ABCDEFGHIJKLMNOPQRSTUVWXYZ';

$search .= '1234567890!@#$%^&*()';

$search .= '~`";:?+/={}[]-_|\'\\';

for ($i = 0; $i < strlen($search); $i++) {

// ;? matches the ;, which is optional

// 0{0,7} matches any padded zeros, which are optional and go up to 8 chars

// @ @ search for the hex values

$val = preg_replace('/(&#[xX]0{0,8}'.dechex(ord($search[$i])).';?)/i', $search[$i], $val); // with a ;

// @ @ 0{0,7} matches '0' zero to seven times

$val = preg_replace('/(�{0,8}'.ord($search[$i]).';?)/', $search[$i], $val); // with a ;

}

// now the only remaining whitespace attacks are \t, \n, and \r

$ra1 = array('javascript', 'vbscript', 'expression', 'applet', 'meta', 'xml', 'blink', 'link', 'style', 'script', 'embed', 'object', 'iframe', 'frame', 'frameset', 'ilayer', 'layer', 'bgsound', 'title', 'base');

$ra2 = array('onabort', 'onactivate', 'onafterprint', 'onafterupdate', 'onbeforeactivate', 'onbeforecopy', 'onbeforecut', 'onbeforedeactivate', 'onbeforeeditfocus', 'onbeforepaste', 'onbeforeprint', 'onbeforeunload', 'onbeforeupdate', 'onblur', 'onbounce', 'oncellchange', 'onchange', 'onclick', 'oncontextmenu', 'oncontrolselect', 'oncopy', 'oncut', 'ondataavailable', 'ondatasetchanged', 'ondatasetcomplete', 'ondblclick', 'ondeactivate', 'ondrag', 'ondragend', 'ondragenter', 'ondragleave', 'ondragover', 'ondragstart', 'ondrop', 'onerror', 'onerrorupdate', 'onfilterchange', 'onfinish', 'onfocus', 'onfocusin', 'onfocusout', 'onhelp', 'onkeydown', 'onkeypress', 'onkeyup', 'onlayoutcomplete', 'onload', 'onlosecapture', 'onmousedown', 'onmouseenter', 'onmouseleave', 'onmousemove', 'onmouseout', 'onmouseover', 'onmouseup', 'onmousewheel', 'onmove', 'onmoveend', 'onmovestart', 'onpaste', 'onpropertychange', 'onreadystatechange', 'onreset', 'onresize', 'onresizeend', 'onresizestart', 'onrowenter', 'onrowexit', 'onrowsdelete', 'onrowsinserted', 'onscroll', 'onselect', 'onselectionchange', 'onselectstart', 'onstart', 'onstop', 'onsubmit', 'onunload');

$ra = array_merge($ra1, $ra2);

$found = true; // keep replacing as long as the previous round replaced something

while ($found == true) {

$val_before = $val;

for ($i = 0; $i < sizeof($ra); $i++) {

$pattern = '/';

for ($j = 0; $j < strlen($ra[$i]); $j++) {

if ($j > 0) {

$pattern .= '(';

$pattern .= '(&#[xX]0{0,8}([9ab]);)';

$pattern .= '|';

$pattern .= '|(�{0,8}([9|10|13]);)';

$pattern .= ')*';

}

$pattern .= $ra[$i][$j];

}

$pattern .= '/i';

$replacement = substr($ra[$i], 0, 2).'<x>'.substr($ra[$i], 2); // add in <> to nerf the tag

$val = preg_replace($pattern, $replacement, $val); // filter out the hex tags

if ($val_before == $val) {

// no replacements were made, so exit the loop

$found = false;

}

}

}

return $val;

}

一个简单的过滤函数

function clean_xss($string, $low = False)

{

$string = trim ( $string );

$string = strip_tags ( $string );

$string = htmlspecialchars ( $string );

if ($low)

{

return True;

}

$string = str_ireplace ( array ('"', "\\", "'", "/", "..", "../", "./", "//", 'Javascript', 'script', 'src', 'img', 'onerror', '{', '}', '(', ')', '<', '>', '=', ',', '.', ';', ':', '#', '!', '*'), '', $string );

$no = '/%0[0-8bcef]/';

$string = preg_replace ( $no, '', $string );

$no = '/%1[0-9a-f]/';

$string = preg_replace ( $no, '', $string );

$no = '/[\x00-\x08\x0B\x0C\x0E-\x1F\x7F]+/S';

$string = preg_replace ( $no, '', $string );

return $string;

}

数字的要用intval()来处理

还有如果返回的数据中有url(分页),而url里也有这js代码的话,一定要再过滤一次,这样就可以保证不会弹窗了

$url_string = trim(htmlspecialchars($url_string));

用户退出登录后,其cookie未失效处理。

Cookie: domain_login=xxxxx; ci_session=b9eah6aaaidddapt42otqaorkhj4har0g9qthf0

漏洞建议

- 用户退出登录,cookie失效。清除所有的session和cookie数据

- 还有要确认session_id 登陆的这一次要和下一次要不一样,如果一样的话,黑客就可以拿着这个session_id去登陆进去了

CI 要清除session和cookie

$this->load->library('session');

$this->load->helper('cookie');

$this->session->unset_userdata('xxx');

delete_cookie('xxx');

//session_destroy();

$this->session->sess_destroy();

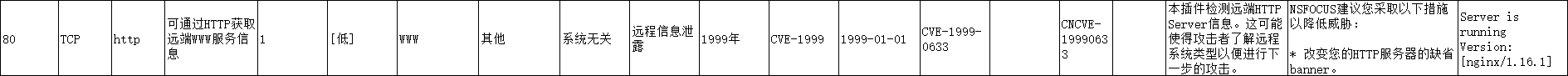

nginx信息泄露

要不让版本号外显

在nginx的主配置文件nginx.conf中的http中加上 server_tokens off;

http {

server_tokens off;

}

几个常见的漏洞(xss攻击 cookie未清除 nginx信息泄露)与处理方法的更多相关文章

- 常见Web安全漏洞--------XSS 攻击

1,XSS 攻击 XSS攻击使用Javascript脚本注入进行攻击 例如在提交表单后,展示到另一个页面,可能会受到XSS脚本注入,读取本地cookie远程发送给黑客服务器端. <script& ...

- XSS攻击与防止

1.XSS又称CSS, cross sitescript, 跨站脚本攻击,是web程序中常见的漏洞 XSS属于被动式且用于客户端的攻击方式 XSS攻击类似于SQL注入攻击,攻击之前,我们先找到一个存在 ...

- XSS攻击解决办法 Spring mvc databinder

XSS攻击解决办法 一.SpringMVC架构下@InitBinder方法 Controller方法的参数类型可以是基本类型,也可以是封装后的普通Java类型.若这个普通Java类型没有声明任何注解, ...

- Linux kernel ‘key_notify_policy_flush’函数信息泄露漏洞

漏洞名称: Linux kernel ‘key_notify_policy_flush’函数信息泄露漏洞 CNNVD编号: CNNVD-201307-072 发布时间: 2013-07-05 更新时间 ...

- php设置cookie为httponly防止xss攻击

什么是XSS攻击? XSS攻击(Cross Site Scripting)中文名为跨站脚本攻击,XSS攻击时web中一种常见的漏洞.通过XSS漏洞可以伪造目标用户登录,从而获取登录后的账号操作. 网站 ...

- Web 安全漏洞之 XSS 攻击

什么是 XSS 攻击 XSS(Cross-Site Scripting)又称跨站脚本,XSS的重点不在于跨站点,而是在于脚本的执行.XSS是一种经常出现在 Web 应用程序中的计算机安全漏洞,是由于 ...

- Web安全系列(三):XSS 攻击进阶(挖掘漏洞)

前言 在前些章节 (web安全系列(一):XSS 攻击基础及原理)以及(Web安全系列(二):XSS 攻击进阶(初探 XSS Payload))中,我详细介绍了 XSS 形成的原理以及 XSS 攻击的 ...

- 安全漏洞XSS、CSRF、SQL注入以及DDOS攻击

随着互联网的普及,网络安全变得越来越重要,程序员需要掌握最基本的web安全防范,下面列举一些常见的安全漏洞和对应的防御措施. 0x01: XSS漏洞 1.XSS简介 跨站脚本(cross site s ...

- 常见web漏洞整理之进击吧xss!!!

XSS在线测试环境: http://xss-quiz.int21h.jp/ https://brutelogic.com.br/xss.php 这两个站对xss的理解很有帮助!!! 参考链接: htt ...

随机推荐

- hbase之RPC详解

Hbase的RPC主要由HBaseRPC.RpcEngine.HBaseClient.HBaseServer.VersionedProtocol 5个概念组成. 1.HBaseRPC是hbase RP ...

- python zip 压缩

zipfile zip文件操作 引入模块: import zipfile zip文件格式是通用的文档压缩标准,在ziplib模块中,使用ZipFile类来操作zip文件,下面具体介绍一下: zipfi ...

- java 重新学习 (七)

一.mysql的InnoDB通过建立行级索确保事务完整性.,并以Oracle风格的共享锁来处理select语句.系统默认存储为InnoDB. 二. -- mysql 创建表 CREATE TABLE ...

- [CF895E] Eyes Closed(线段树,期望)

Desctiption 传送门:Portal 大致题意: 给你一个序列, 支持两种操作: 1 l1 r1 l2 y2 在\([l1, r1]\)随机选择一个数a, \([l2, r2]\) 内随机选择 ...

- win10 命令重置 管理员密码

重置win10系统管理员的方法有不少,这里给大家介绍的一种用Windows PowerShell命令重置win10管理员密码方法教程,感兴趣的用户,可以学习一下. 操作过程: 1.点击左下角的开始菜单 ...

- 插件化框架解读之四大组件调用原理-Service(三)下篇

阿里P7移动互联网架构师进阶视频(每日更新中)免费学习请点击:https://space.bilibili.com/474380680 本文将继续通过Service调用原理来解读Replugin插件化 ...

- C++中的面向对象(二)

1,类之间的基本关系: 1,继承: 1,从已存在类细分出来的类和原类之间具有继承关系(is-a): 1,子类就是一个(is-a)父类: 2,继承是单向的: 2,继承的类(子类)拥有原类(父类)的所有属 ...

- 区间节点的lca

题目hdu5266 分析:多节点的LCA就是dfs序中最大最小两个节点的LCA.所以只要每次维持给出节点的dfs序的最大最小,然后就是两点的LCA 代码: rmq的st+lca的倍增 #include ...

- java虚拟机规范(se8)——class文件格式(一)

第四章 class文件格式 本章介绍了java虚拟机的class文件格式.每一个class文件包含一个单独的类或者接口的定义.虽然类和接口不一定都定义在文件中(比如类和接口亦可以通过类加载器直接生成) ...

- net core微服务构建方案

随着Net core升级,基本趋于完善了,很多都可以使用core开发了.已经有的Net framework就不说了,说实话,关注少了. 今天说说微服务方案,在之前说几句废话,core还在升级改造,AP ...