实验吧关于隐写术的writeUp(一)

0x01 Spamcarver

原题链接 http://www.shiyanbar.com/ctf/2002

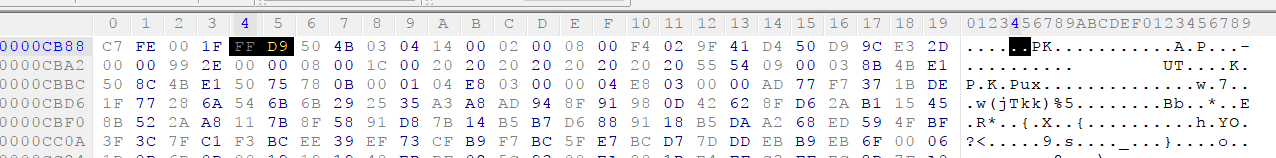

1.用Hex workshop打开图片,图片的开头是 FF D8 ,这是jpeg格式的文件头。相应的,寻找 FF D9(jpeg文件尾)

2.在文件的下半部分找到了FF D9,在后面跟的是pk,这是zip压缩文件格式的开头,说明后面追加了一个zip文件。注:pk是zip压缩文件发明者的名字首字母

3.用 foremost(命令行工具)提取文件,得到zip文件,解压得到flag图片

0x02 NAVSAT

原题链接 http://www.shiyanbar.com/ctf/2001

1.下载文件后是一个zip,先解压发现解压出错。 而题目提示缝缝补补又三年。 得出,可能要补全文件的校验位置

2.用hex workshop 打开文件,文件头错误。应该是pk

3修改文件头,正常解压,得到flag

0x03 In Hex, No One Can Hear You Complain

原题链接 http://www.shiyanbar.com/ctf/2000

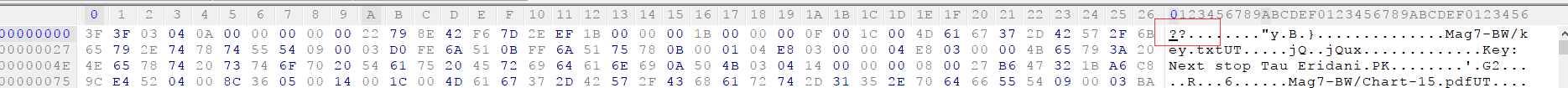

1.打开docx文件出错。用hex workshop打开,发现文件头为pk,修改文件格式为zip格式

2.解压得到文件夹

3,在文件夹中得到flag图片

0x04 stegas 300

原题链接 http://www.shiyanbar.com/ctf/1999

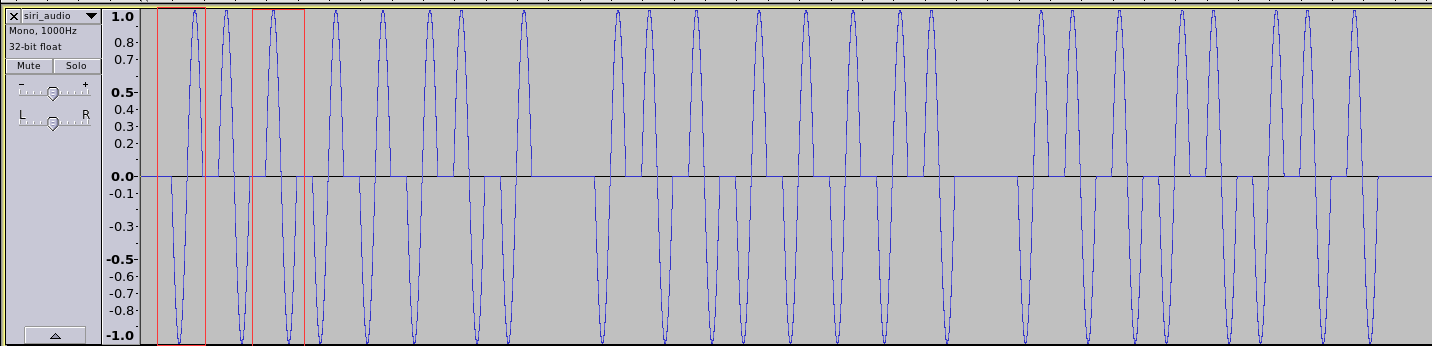

1.题目给出的提示是分析音频波形,先下载,发现是一段wav格式的音频。

2.用audacity软件进行音频分析

3.在软件中可以得到音频图像。图像分为两种:先向下再向上和先向上再向下(已经用红线标出)。而8个这样的图像中间就会有间隔。可以从中猜到应该是表示0和1然后8位组成一个ascii码。

假设 下上为 0 上下为 1

01100010 01100001 01101011 01100100 01101111 01110010 因为开头都是0,所以假设应该成立,转换成字母得到bakdor

3.这个题目给的有问题,我找到了最初的题目,最后有一句意思是字母的md5值就是key。 然后把bakdor的MD5值算出来,提交正确

0x05 越光宝盒

原题链接: http://www.shiyanbar.com/ctf/1992

解题链接:http://www.cnblogs.com/Triomphe/p/7581625.html

0x06 Dark Star

, 原题链接:http://www.shiyanbar.com/ctf/1989

解题链接: http://www.cnblogs.com/Triomphe/p/7586108.html

0x07 Chromatophoria

原题链接:http://www.shiyanbar.com/ctf/1988

1.用hex workshop分析,发现有textdata穿件时间,然后用binwalk分析,并没有得到什么关键信息。

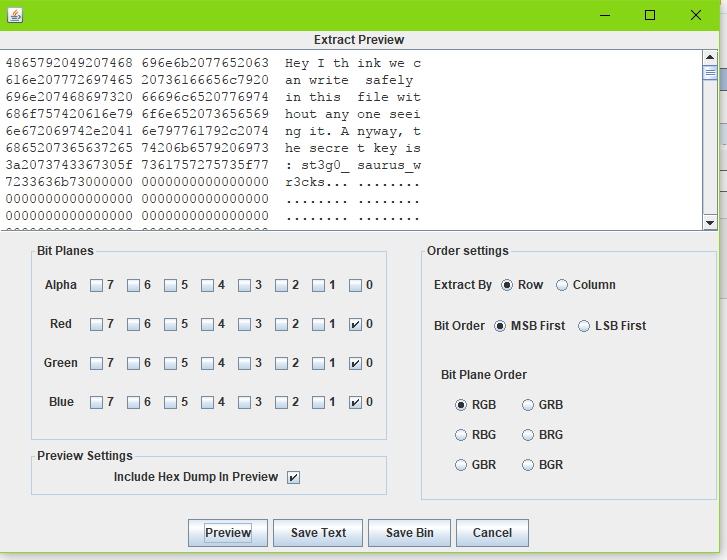

2.看题目,他们可能通过颜色的值进行通信,猜测是LSB,用stegsolve分析,在rgb三个颜色的最低位的左上方都有信息。

4.提取,得到key值:st3g0_saurus_wr3cks

实验吧关于隐写术的writeUp(一)的更多相关文章

- 实验吧关于隐写术的writeUp(二)

0x01 Black Hole 1.下载文件后,发现打不开,放到kali中.用命令file 分析一下文件 root@trial:~/Documents# file blackhole.img blac ...

- 实验吧--隐写术--九连环--WriteUp

题目: http://ctf5.shiyanbar.com/stega/huan/123456cry.jpg 是一张图: 放到binwalk查看一下 发现存在压缩文件. 使用-e参数将文件分离 打开文 ...

- 南京邮电大学CTF隐写术部分Writeup

女神 听说这是女神的私房照,里面藏着flag哦 http://115.28.150.176/misc1.jpg 这个链接居然打不开,摔!万念俱灰!主办方可否给力点! P.S.为了方便日后学习,暂时列下 ...

- CTF实验吧让我进去writeup

初探题目 两个表单,我们用burp抓包试试 这时候我们发现Cookie值里有个很奇怪的值是source,这个单词有起源的意思,我们就可以猜测这个是判断权限的依据,让我们来修改其值为1,发送得到如下显示 ...

- 攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup

攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup 题目介绍 题目考点 隐写术 摩斯密码 Writeup 下载附件是PDF文件打开,研究一 ...

- 【CSAPP】Attack Lab实验笔记

attacklab这节玩的是利用一个字符串进行缓冲区溢出漏洞攻击,就小时候想象中黑客干的事儿. 做题的时候好几次感叹这些人的脑洞,"这都可以攻击?还能这么注入?这还可能借力打力?" ...

- 百道CTF刷题记录(一)

简介 最近在刷CTF题,主攻Web,兼职Misc Shiyanbar 0x01 简单的登陆题 简单概括: 考点: %00截断正则 CBC字节翻转攻击 难度: 难 WP:https://blog.csd ...

- [已完成+附代码]CS:APP:Lab6-ShellLab

由于我的第五个实验的partB部分一直出问题.而且修了好久没解决先不管了 这个实验建议一定要认真读完csapp全书的第八章.不然可能会毫无思路.千万不要上来直接做. 0. 环境配置和实验下载 利用do ...

- 小苹果WP(实验吧-隐写术)

本文由荒原之梦原创,原文链接:http://zhaokaifeng.com/?p=706 前言:本文是实验吧训练题库里隐写术部分的一道题:"小苹果"的Write Up. 题目链接: ...

随机推荐

- jenkins实现手动选择分支构建项目-Git Paramater

先下载插件: Git Paramater 参照: jenkins-参数化构建(三)插件:Git Parameter https://www.cnblogs.com/zhaojingyu/p/98624 ...

- OpenCV2.4.8 + CUDA7.5 + VS2013 配置

配置过程主要参考:https://initialneil.wordpress.com/2014/09/25/opencv-2-4-9-cuda-6-5-visual-studio-2013/ 1.为什 ...

- 【Python—待解惑的问题】

疑问1: map()函数第一个参数接收函数,所以 dict.keys() 是函数?这个不是方法吗? map(dict.keys,s) s1.keys() == dict.keys(s1) 输入: Tr ...

- UVA 12446 How Many... in 3D! ( 递推 + 树状数组 )

C. How Many... in 3D! Time Limit: 1000ms Memory Limit: 131072KB 64-bit integer IO format: %lld ...

- Java8 新增BASE64加解密API

什么是Base64编码? Base64是网络上最常见的用于传输8Bit字节码的编码方式之一,Base64就是一种基于64个可打印字符来表示二进制数据的方法 基于64个字符A-Z,a-z,0-9,+,/ ...

- 将一个对象赋值给另一个对象(使用element CheckBox中length报错)

注意两个对象相似(比如form表单),千万不要直接赋值(会把对象的属性也变化),很容易漏掉一些属性.比如此次CheckBox报length的错误,就是因为用于存放checkbox复选框选项的数组进过赋 ...

- LeetCode Array Easy 219. Contains Duplicate II

---恢复内容开始--- Description Given an array of integers and an integer k, find out whether there are two ...

- 2018-2-13-win10-UWP-单元测试

title author date CreateTime categories win10 UWP 单元测试 lindexi 2018-2-13 17:23:3 +0800 2018-2-13 17: ...

- 企业微信上传 带中文名称的 临时素材资源 报错 44001:empty media data

错误原因:urllib3的老版本bug,卸载掉 requests,urllib3,从新安装最新版的requests(此包内部依赖urllib3): 我从新安装的是 requests==2.22.0 及 ...

- org.springframework.dao.InvalidDataAccessResourceUsageException: could not execute query; nested exception is org.hibernate.exception.SQLGrammarException: could not execute query

原因: 这个问题的解决方案很简单,主要是因为数据库中不存在相关的表或者列. org.springframework.dao.InvalidDataAccessApiUsageException: Pa ...