OpenLDAP服务器搭建

一、关闭防火墙和selinux

[root@localhost ~]# systemctl stop firewalld.service

[root@localhost ~]# systemctl disable firewalld.service

[root@localhost ~]# sed -i "s/SELINUX=disable/SELINUX=disabled/g" /etc/selinux/config

[root@localhost ~]# reboot

二、安装OpenLDAP

[root@localhost ~]# yum -y install openldap openldap-servers openldap-clients openldap-devel compat-openldap

# 复制一个默认配置到指定目录下,并授权,这一步一定要做,然后再启动服务,不然生产密码时会报错

[root@localhost ~]# cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

# 授权给ldap用户,此用户yum安装时便会自动创建

[root@localhost ~]# chown -R ldap. /var/lib/ldap/DB_CONFIG

# 启动服务,先启动服务,配置后面再进行修改

[root@localhost ~]# systemctl start slapd

[root@localhost ~]# systemctl enable slapd

# 查看状态,正常启动则ok

[root@localhost ~]# systemctl status slapd

三、修改OpenLDAP配置

1、OpenLDAP的相关配置文件信息

安装openldap后,会有三个命令用于修改配置文件,分别为ldapadd, ldapmodify,

ldapdelete,顾名思义就是添加,修改和删除。而需要修改或增加配置时,则需要先写一个ldif后缀的配置文件,然后通过命令将写的配置更新到slapd.d目录下的配置文件中去

/etc/openldap/slapd.d/*:这下面是/etc/openldap/slapd.conf配置信息生成的文件,每修改一次配置信息,这里的东西就要重新生成

/etc/openldap/schema/*:OpenLDAP的schema存放的地方

/var/lib/ldap/*:OpenLDAP的数据文件

/usr/share/openldap-servers/DB_CONFIG.example 模板数据库配置文件

OpenLDAP监听的端口:

默认监听端口:389(明文数据传输)

加密监听端口:636(密文数据传输)

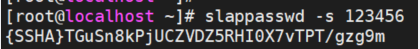

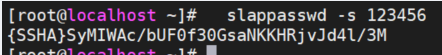

2、为OpenLDAP生成管理用户密码

[root@localhost ~]# slappasswd -s 123456

执行完该命令之后,请输入您要设定的密码。然后会生成 {SSHA}xxxxx 这样一行东西,请把它记下来。

3、新增修改密码文件

.ldif为后缀,文件名随意,不要在/etc/openldap/slapd.d/目录下创建类似文件# 生成的文件为需要通过命令去动态修改ldap现有配置,如下,我在家目录下,创建文件

[root@localhost ~]# vim changepwd.ldif

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}CAVAVWM+nDmdNsZt1bBQfFo8KrPL1tpN

上面内容中dn即distingush name

olc即Online Configuration,表示写入LDAP后不需要重启即可生效

changetype: modify表示修改一个entry,changetype的值可以是add,delete, modify等。

add: olcRootPW表示对这个entry新增了一个olcRootPW的属性

olcRootPW: {SSHA}lQLBaMp1TfneyzfhAytmhKeJ6gpEBTcd指定了属性值

4、使用ldapadd命令将上面的rootpwd.ldif文件写入LDAP

ldif即LDAP Data Interchange Format,是LDAP中数据交换的一种文件格式。文件内容采用的是key-value形式,注意value后面不能有空格。

其实这是在修改数据库的信息,数据库的配置在/etc/openldap/slapd.d/cn=config文件夹下。通过命令将配置在线覆盖进数据库里。

[root@localhost ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f changepwd.ldif

温馨提示: 如果上面的命令出现下面报错:

[root@localhost ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f chrootpw.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

ldap_modify: Inappropriate matching (18)

additional info: modify/add: olcRootPW: no equality matching rule

解决办法: 修改modify.ldif中对应选项的"add"为"replace"即可

[root@localhost ~]# cat chrootpw.ldif

# specify the password generated above for "olcRootPW" section

dn: olcDatabase={0}config,cn=config

changetype: modify

replace: olcRootPW

olcRootPW: {SSHA}ago8nKNyfjhYa/btKgHDIpyEPxSBZrMm

然后再次执行:

[root@localhost ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f chrootpw.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

5、导入schema

向 LDAP 中导入一些基本的 Schema预设模式。这些 Schema 文件位于 /etc/openldap/schema/ 目录中,定义了我们以后创建的条目可以使用哪些属性,这里先全部导入。

[root@localhost ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

[root@localhost ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

[root@localhost ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

温馨提示: 如果上面的命令出现下面报错:

......

ldap_add: Other (e.g., implementation specific) error (80)

additional info: olcAttributeTypes: Duplicate attributeType: "2.16.840.1.113730.3.1.1"

原因是: LDIF已经加载,所以尝试再次加载它们就报错这些信息,忽略这个步骤即可。

6、设定默认域,新建一个根节点

我们需要配置 LDAP 的顶级域及其管理域

(1)、先使用slappasswd生成一个密码

根节点管理员密码与 OpenLDAP 管理员密码不是同一回事!一个 LDAP 数据库可以包含多个目录树。

[root@localhost ~]# slappasswd -s 123456

(2)、新建一个domain.ldif的文件

[root@localhost ~]# vim domain.ldif

#首先请想好一个域名。比如我使用的是aaa.com

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" read by dn.base="cn=admin,dc=aaa,dc=com" read by * none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=aaa,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=admin,dc=aaa,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootPW

olcRootPW: {SSHA}CAVAVWM+nDmdNsZt1bBQfFo8KrPL1tpN

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn="cn=admin,dc=aaa,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=admin,dc=aaa,dc=com" write by * read

- olcAccess即access,该key用于指定目录的ACL即谁有什么权限可以存取什么

- olcRootDN设定管理员root用户的distingush name

- 注意替换上面文件内容中cn为具体的域信息

- olcRootPW用上面新生成的密码替换

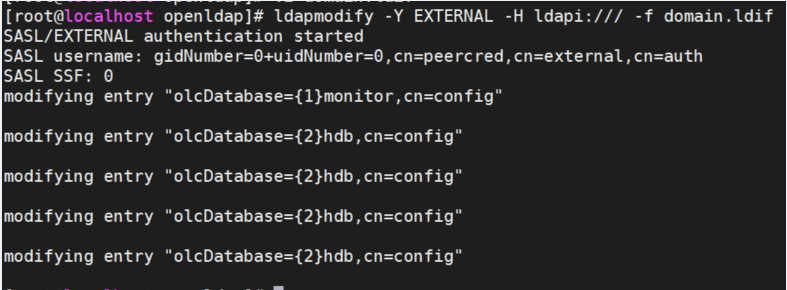

(3)、执行LDIF文件,写入LDAP

[root@localhost ~]# ldapmodify -Y EXTERNAL -H ldapi:/// -f domain.ldif

温馨提示: 如果上面的命令出现下面报错:

.......

ldap_modify: Inappropriate matching (18)

additional info: modify/add: olcRootPW: no equality matching rule

解决办法:将chdomain.ldif文件中的"add"全部替换成"replace",然后重新执行上面命令即可!

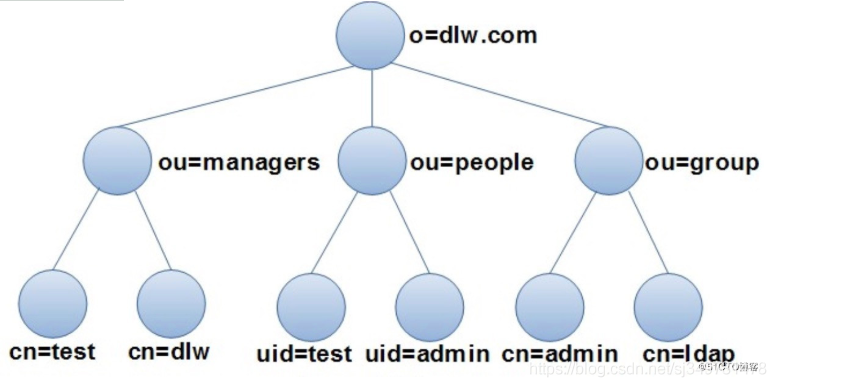

7、添加基本目录

参看上图。我们在上述基础上,我们来创建一个叫做aaa.com 的组织,也就是创建是上图的第一层。接下来需要创建第二层,一个 admin 的组织角色(该角色内的用户具有管理整个 LDAP 的权限)和 People 和 Group 两个组织单元:

[root@localhost ~]# vim base.ldif

dn: dc=aaa,dc=com

objectClass: top

objectClass: dcObject

objectClass: organization

o: aaa Company

dc: aaa

dn: cn=admin,dc=aaa,dc=com

objectClass: organizationalRole

cn: admin

dn: ou=People,dc=aaa,dc=com

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=aaa,dc=com

objectClass: organizationalRole

cn: Group

注意替换上面文件内容中dn为具体的域信息理解dn,cn,dc

DC即Domain Component,LDAP目录类似文件系统目录dc=aaa,dc=com相当于/com/aaa

CN即Common Name,CN有可能代表一个用户名,例如cn=admin,dc=aaa,dc=com表示在/com/aaa域下的管理员用户admin

OU即Organizational Unit,例如ou=People,dc=aaa,dc=com表示在/com/aaa域下的一个组织单元People

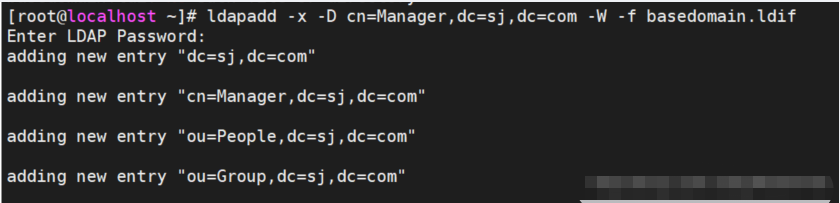

执行LDIF文件,写入LDAP

[root@localhost ~]# ldapadd -x -D cn=admin,dc=aaa,dc=com -W -f base.ldif

然后需要输入步骤10 设定的根节点管理员密码123456

通过以上的所有步骤,我们就设置好了一个 LDAP 目录树:其中基准 dn dc=aaa,dc=com 是该树的根节点,其下有一个管理域 cn=admin,dc=aaa,dc=com和两个组织单元 ou=People,dc=aaa,dc=org 及 ou=Group,dc=aaa,dc=org。

四、安装phpldapadmin

1、更改yum源

[root@localhost ~]# wget -O /etc/yum.repos.d/CentOS-Base.repo http://mirrors.aliyun.com/repo/Centos-7.repo

[root@localhost ~]# yum clean all && yum makecache

[root@localhost ~]# yum -y install epel-release

[root@localhost ~]# yum -y install httpd php php-ldap php-gd php-mbstring php-pear php-bcmath php-xml

[root@localhost ~]# yum install -y phpldapadmin

2、修改apache的phpldapadmin配置文件

[root@localhost ~]# vim /etc/httpd/conf.d/phpldapadmin.conf

Alias /phpldapadmin /usr/share/phpldapadmin/htdocs

Alias /ldapadmin /usr/share/phpldapadmin/htdocs

<Directory /usr/share/phpldapadmin/htdocs>

<IfModule mod_authz_core.c>

# Apache 2.4

Require all granted

</IfModule>

<IfModule !mod_authz_core.c>

# Apache 2.2

Order Deny,Allow

Deny from all

Allow from all

</IfModule>

</Directory>

3、修改配置用DN登录ldap

[root@localhost ~]# vim /etc/phpldapadmin/config.php

-----------------------------------------------------------------

# 398行,默认是使用uid进行登录,我这里改为cn,也就是用户名

$servers->setValue('login','attr','cn');

# 460行,关闭匿名登录,否则任何人都可以直接匿名登录查看所有人的信息

$servers->setValue('login','anon_bind',false);

# 519行,设置用户属性的唯一性,这里我将cn,sn加上了,以确保用户名的唯一性

$servers->setValue('unique','attrs',array('mail','uid','uidNumber','cn','sn'));

-----------------------------------------------------------------

4、启动apache

[root@localhost ~]# systemctl start httpd && systemctl enable httpd

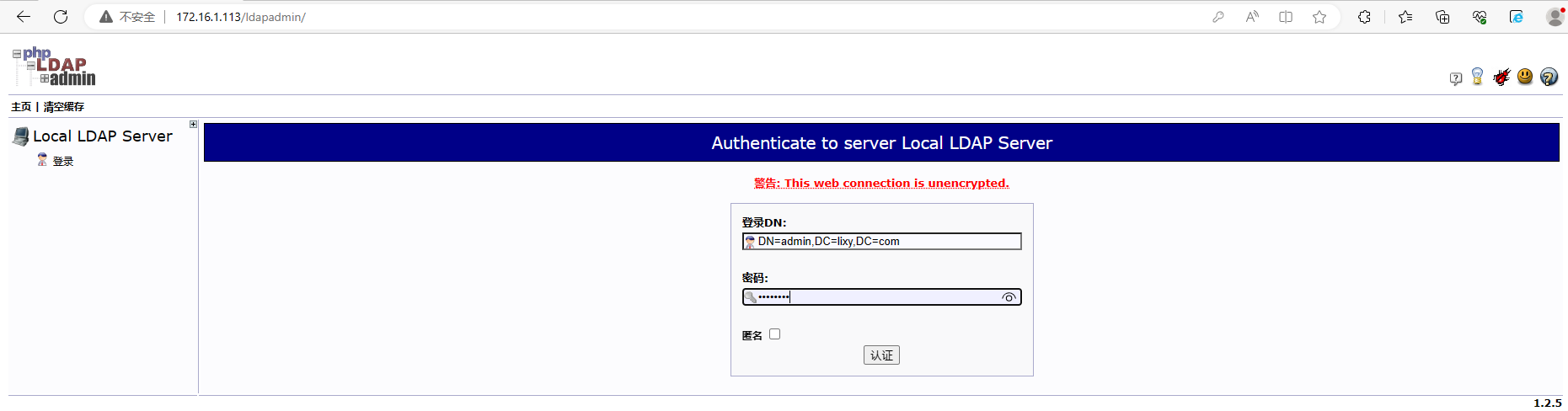

5、登录phpldapadmin界面

OpenLDAP服务器搭建的更多相关文章

- 基于 CentOS 8 搭建 openLDAP 服务器

转载请注明原文地址:基于 CentOS 8 搭建 openLDAP 服务器 环境 OS: CentOS 8.4.2105 PHP: 7.4.21 注意 CentOS 7 中可能默认提供了 openLD ...

- Jira配置openLdap服务器进行用户认证

测试环境 注:进过测试,Jira6.3.6和Jira7.3.8界面和配置方法相同,不过7.3.x版本默认的用户组只有jira-software-users和jira-administrators,好在 ...

- AD 域服务简介(一)- 基于 LDAP 的 AD 域服务器搭建及其使用(转)

一.前言 1.1 AD 域服务 什么是目录(directory)呢? 日常生活中使用的电话薄内记录着亲朋好友的姓名.电话与地址等数据,它就是 telephone directory(电话目录):计算机 ...

- Git本地服务器搭建及使用详解

Git本地服务器搭建及使用 Git是一款免费.开源的分布式版本控制系统.众所周知的Github便是基于Git的开源代码库以及版本控制系统,由于其远程托管服务仅对开源免费,所以搭建本地Git服务器也是个 ...

- Linux下的SVN服务器搭建

Linux下的SVN服务器搭建 鉴于在搭建时,参考网上很多资料,网上资料在有用的同时,也坑了很多人 本文的目的,也就是想让后继之人在搭建svn服务器时不再犯错,不再被网上漫天的坑爹作品所坑害,故此总 ...

- 版本控制-svn服务器搭建和常用命令(centos 6.3)

Svn是比较优秀的版本控制工具,虽然功能和性能上无法和Git媲美,但由于其容易搭建和使用的特性,所以在各个小公司还是很受欢迎的.使用Git可参考<版本控制-Git服务器搭建和常用命令使用> ...

- 版本控制-Git服务器搭建和常用命令使用

Git是目前世界上最先进的分布式版本控制系统(没有之一).使用Svn的请参考<版本控制-svn服务器搭建和常用命令(centos 6.3)>,下面介绍Git的常用命令 常用命令 简单版 升 ...

- JAVA服务器搭建之问题总结

负责维护公司产品的web服务器搭建与维护,最近遇到一下状况,今天在这里简单总结一下,希望对于刚刚一些刚入行的小伙伴有所帮助,避免再走弯路. 第一点:Tomcat内存设置: 一.常见的Java内存溢出有 ...

- 烂泥:Postfix邮件服务器搭建之虚拟用户配置

virtual_gid_maps = static: virtual_transport = dovecot dovecot_destination_recipient_limit = 1 注意:po ...

- Centos vsftpd服务器搭建

Centos vsftpd服务器搭建 时间:2016-07-18 1.最为简单的vsftpd服务器搭建 1.安装vsftpd 1.yum 安装 yum install vsftpd 2.rpm文件安装 ...

随机推荐

- 【GiraKoo】Github无法打开,导致无法下载Git安装包

环境 Windows 11 原因 Git应用的安装程序在Github上,由于Github访问不稳定,导致无法下载. 对策 打开迅雷.将下载链接拷贝进去,利用迅雷的P2P技术,从其他网友处进行下载. 打 ...

- 前端开发如何更好的避免样式冲突?级联层(CSS@layer)

作者:vivo 互联网前端团队 - Zhang Jiqi 本文主要讲述了CSS中的级联层(CSS@layer),讨论了级联以及级联层的创建.嵌套.排序和浏览器支持情况.级联层可以用于避免样式冲突,提高 ...

- Python 列表、字典、元组的一些小技巧

1. 字典排序 我们知道 Python 的内置 dictionary 数据类型是无序的,通过 key 来获取对应的 value.可是有时我们需要对 dictionary 中的 item 进行排序输出, ...

- STP生成树实验

实验拓扑 实验需求 所有设备都运行STP 改变阻塞端口 实验步骤 1.所有设备都运行STP ,等到收敛完毕,观察状态 [SW1]stp mode stp [SW2]stp mode stp [SW3] ...

- 解密Prompt系列8. 无需训练让LLM支持超长输入:知识库 & unlimiformer & PCW & NBCE

这一章我们聊聊有哪些方案可以不用微调直接让大模型支持超长文本输入,注意这里主要针对无限输入场景.之前在BERT系列中我们就介绍过稀疏注意力和片段递归的一些长文本建模方案长文本建模 BigBird &a ...

- 【python基础】函数-值传递

为了更好的认识函数,我们还要研究值传递问题,再研究这个问题之前,我们已经知道了函数之间的值传递,是实参变量值传递给形参变量,然后让形参变量在函数内完成相应的功能.但是因为数据类型的不同,这里的值传递产 ...

- string类型可以作为lock的锁对象吗

lock 关键字介绍 lock 关键字是用于在多线程编程中实现同步和互斥访问的关键字.它的作用是确保共享资源在任意时刻只能被一个线程访问,从而避免出现竞态条件(race condition)和数据不一 ...

- [MAUI]用纯C#代码写两个漂亮的时钟

@ 目录 时钟1 绘制锯齿表盘 绘制指针 绘制沿路径文本 时钟2 绘制表盘 绘制指针 项目地址 谷歌在2021年5月份推出的Android 12给我们带来了新的UI设计规范Material You,你 ...

- 前端Vuer,请收好这份《Vue组件单元测试》宝典,给自己多一些安全感

大家好,我是 Kagol. 作为一名前端,在做业务开发的过程中,你是否曾经: 因为担心上线之后出bug,而反复手工验证自己负责的模块 不敢修改现有的"屎山"(别人写的或者是自己1年 ...

- ChatGPT在工业领域的研究与应用探索-产品化部署及应用

<ChatGPT在工业领域的研究与应用探索-数据与工况认知> <ChatGPT在工业领域的研究与应用探索-AI助手实验应用> ChatGPT在工业领域的应用需要解决两个问题:( ...