HCIA-ICT实战基础08-访问控制列表ACL原理与配置

HCIA-ICT实战基础-访问控制列表ACL原理与配置

目录

ACL技术概述

ACL的基本概念及其工作原理

ACL的基础配置及应用

ACL技术概述

技术背景: 需要一个工具实现流量过滤

ACL是由一系列permit和deny语句组成的有序规则的列表.

ACL是一个匹配工具, 能对报文进行匹配和区分.

ACL的应用:

- 匹配IP流量;

- 在Traffic-filter中被调用;

- 在NAT中被调用;

- 在路由策略中被调用;

- 在防火墙策略中被调用;

- 在QoS中被调用;

- ...

2 ACL的基本概念及其工作原理

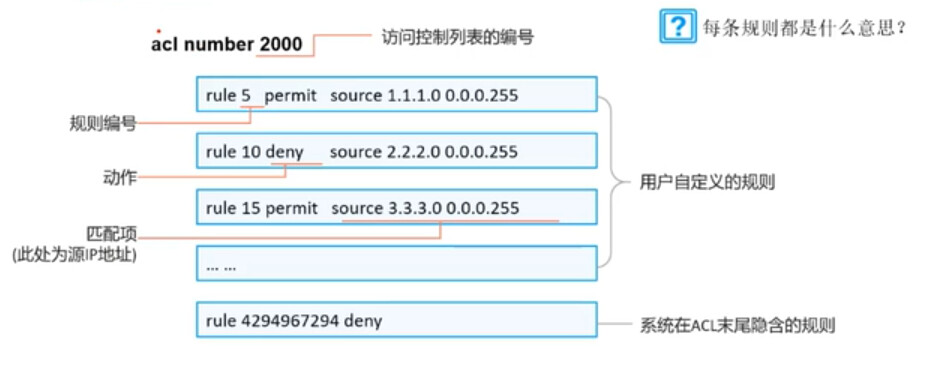

ACL有若干条permit和deny语句组成, 每条语句就是ACL的一条规则.

2.1 ACL的组成

注: 如果创建完一个ACL后未自定义任何规则, 那么系统会自动添加一条规则来拒绝所有流量.

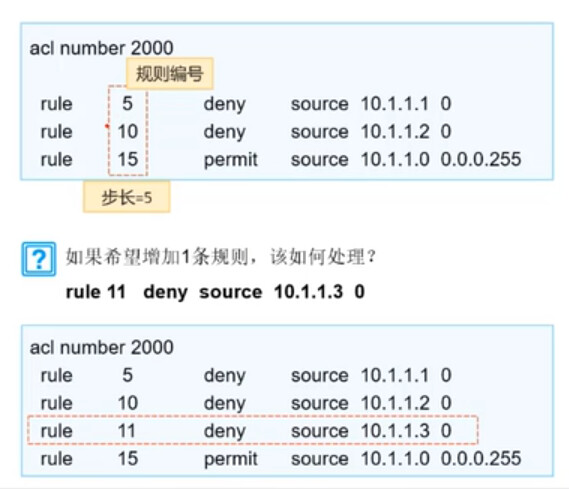

2.1.1 规则编号(rule)

如果创建的ACL规则未指定编号, 系统会自动按照5, 10, 15, 20... 的序号(步长为5)来对规则进行编号.

若在中间提前加入自定义编号的规则, 而下一条规则又未指定编号, 则系统会按已有编号的下一个最小5的倍数字来编号. 如添加规则11后系统默认下一条未编号的规则编号为15, 即: 5, 10, 11, 15.

即便如此, 还是希望大家在配置之前自己规划好规则编号, 这样对后续维护和检查都更加方便.

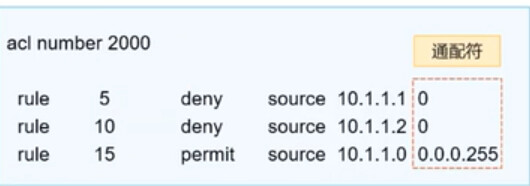

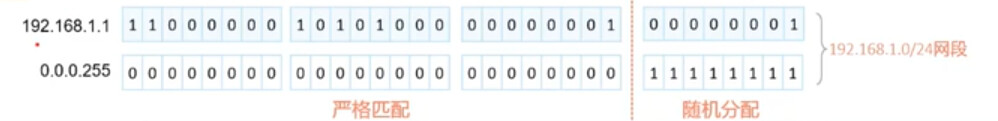

2.1.2 通配符(Wildcard)

和我们在学习ospf的时候接触到的反掩码形似神不似, 但通配符的匹配规则同反掩码, 为: "0"表示匹配, "1"表示随机分配.

**注: 通配符和反掩码的简单区别 **

通配符的"0"和"1"可以是不连续的, 比如00000000 11111111 01010101 11111111, 但作为掩码的子网掩码和反掩码他们的"0"和"1"必须是连续的, 否则在与IP地址一起使用时会识别出无效的IP地址.

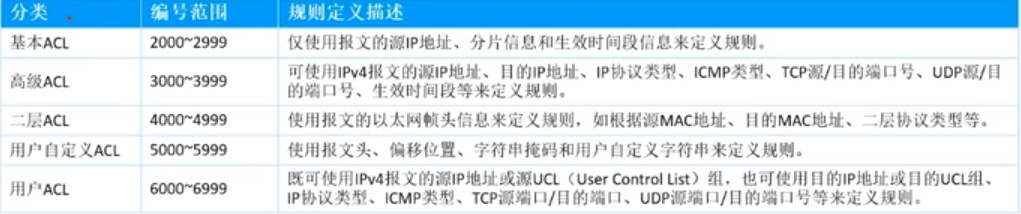

2.2 ACL的分类

基于ACL规则定义方式分类

常用的为: 基本ACL, 高级ACL, 二层ACL.

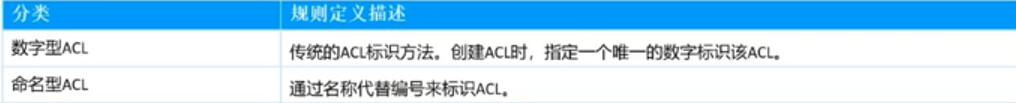

基于ACL标识方法分类

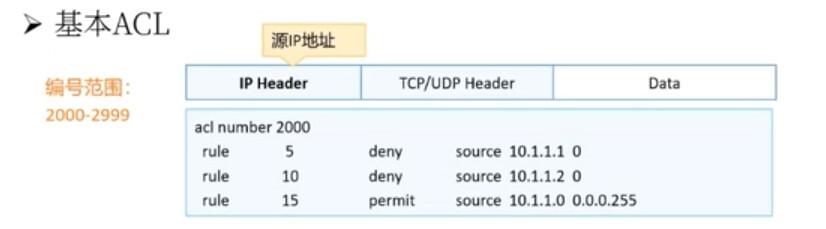

基本ACL

基本ACL可以根据报文中的ip报头获取到源ip地址, 从而进行规则匹配.

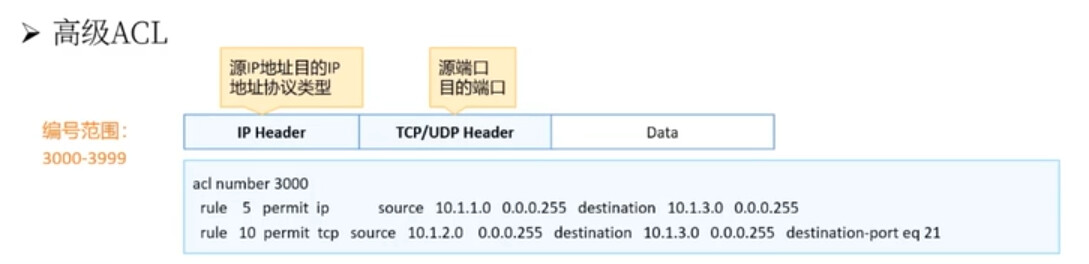

高级ACL

高级ACL除了能读取ip报头外, 还能读取tcp/udp中的源端口和目的端口来进行规则匹配.

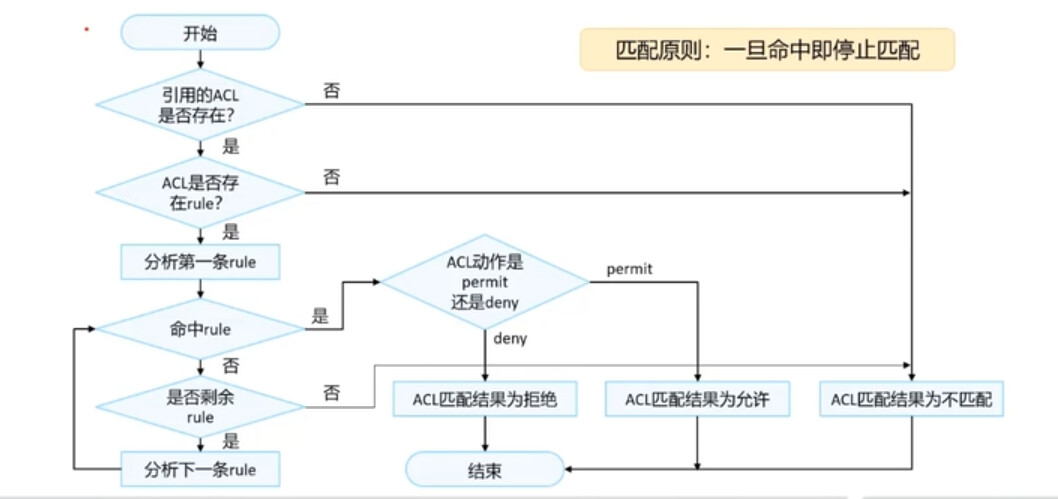

2.3 ACL的匹配规则

ACL的匹配机制

ACL匹配顺序及匹配结果

配置顺序

config模式: 按规则编号从小到大, 规则编号越小越容易被匹配;

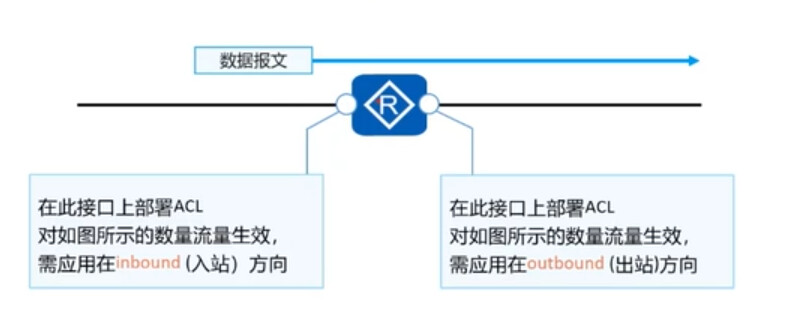

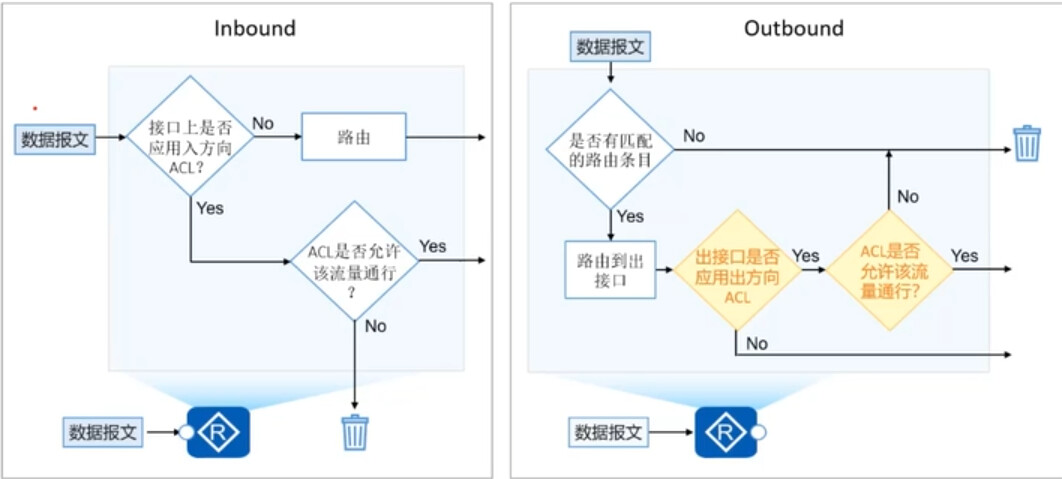

ACL的匹配位置

对于有设置ACL的路由器来讲, ACL既可以在入站(inbound)方向端口进行规则匹配, 也能在出站(outbound)方向端口进行匹配.

3 ACL的基础配置及应用

3.1 基本ACL的基础配置命令

1.创建基本ACL

[Huawei] acl [number] acl-number [match-order config]

使用编号(2000~2999)创建一个数字型的基本ACL, 并进入基本ACL视图.

[Huawei] acl name acl-name {basic | acl-number} [match-order config]

使用名称创建一个命名型的基本ACL, 并进入基本ACL视图.

2.配置基本ACL的规则

[Huawei-acl-basic-2000] rule [rule-id] {deny | permit} [source {source-address source-wildcard | any} | time-range time-name]

在基本ACL视图下, 通过此命令来配置基本ACL规则.

3.在接口上调用ACL

[Huawei-GE0/0/0]traffic-filter {inbound | outbound} acl

acl-number

在接口上调用指定的ACL编号, 并指定好流量过滤方向

基本ACL的使用场景局限性还是比较大的, 通常在更复杂的网络中需要使用高级ACL.

3.2 高级ACL的基础配置命令

1.创建高级ACL

[Huawei] acl [number] acl-number [match-order config]

使用编号(3000~3999)创建一个数字型的高级ACL, 并进入高级ACL视图

[Huawei] acl name acl-name {advance | acl-number} [match-order config]

使用名称创建一个命名型的高级ACL, 进入高级ACL视图

2.配置基本ACL的规则

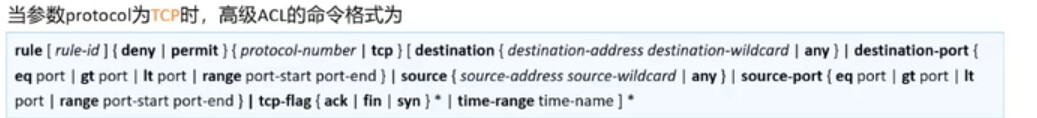

根据IP承载的协议类型不同, 在设备上配置不同的高级ACL规则, 对于不同的协议类型, 不同的参数组合.

当参数protocol为ip时, 高级ACL的命令格式为

rule [rule-id] {deny | permit} ip [source {source-address source-wildcard | any} | destination {destination-address destination-wildcard | any} | time-range time-name | {dscp dscp | [tos tos | precedence precedence]}]

在高级ACL视图下, 通过此命令来配置高级ACL规则.

当参数protocol为tcp时, 高级ACL的命令格式为(和上面一个意思, 包括其他udp之类的都大同小异, 不想敲了)

在高级ACL视图下, 通过此命令来配置高级ACL规则.

例子: 禁止PC1(192.168.10.2)通过网关Gateway的G0/0/1接口访问服务器(10.1.1.2)的DNS服务(同时支持tcp和udp访问, 接口53), 但不影响其他访问服务.

[Gateway] acl 3001

[Gateway-acl-adv-3001] rule 1 deny tcp source 192.168.10.2 0 destination 10.1.1.2 0 destination-port eq 53

[Gateway-acl-adv-3001] rule 1 deny udp source 192.168.10.2 0 destination 10.1.1.2 0 destination-port eq dns

[Gateway-GE0/0/1]traffic-filter inbound acl 3001

没了.

HCIA-ICT实战基础08-访问控制列表ACL原理与配置的更多相关文章

- 第10章 网络安全(5)_访问控制列表ACL

6. 访问控制列表ACL 6.1 标准访问控制列表 (1)标准ACL ①标准ACL是基于IP数据包的源IP地址作为转发或是拒绝的条件.即,所有的条件都是基于源IP地址的. ②基本不允许或拒绝整个协议组 ...

- 由于 web 服务器上此资源的访问控制列表(acl)配置或加密设置,您无权查看此目录或页面。

场景:IIS中遇到无法预览的有关问题(HTTP 异常 401.3 - Unauthorized 由于 Web 服务器上此资源的访问控制列表(ACL)配置或加密设置 IIS中遇到无法预览的问题(HTTP ...

- 用访问控制列表(ACL)实现包过滤

用访问控制列表(ACL)实现包过滤 一.ACL概述 1.ACL(Access Control List,访问控制列表)是用来实现数据包识别功能的 2.ACL可以应用于诸多方面 a>.b包过滤 ...

- 基本的访问控制列表ACL配置

摘要: 访问控制列表ACL (Access Control L ist)是由permit或 deny语句组成的一系列有顺序的规则集合,这些规则根据数据包的源地址.目的地址.源端口.目的端口等信息 来 ...

- HCNA Routing&Switching之访问控制列表ACL

前文我们了解了DHCP服务相关话题,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/15147870.html:今天我们来聊一聊访问控制列表ACL: ACL(ac ...

- 网络访问控制列表ACL(读懂这篇就基本够了,后面有配置案例)

一.访问控制列表是什么? 访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃.访问控制列表被广泛地应用于路由器和三层交换机,借助于访问 ...

- CCNA网络工程师学习进程(8)访问控制列表ACL

前面几节我们介绍了路由器的路由配置,接下来几节我们将介绍路由器的高级配置应用,包括ACL.NAT.DHCP.PPP.VPN和远程连接等的配置. (1)ACL概述: ACL(Access C ...

- 访问控制列表 ACL

访问控制列表(Access Control List,ACL) 是路由器和交换机接口的指令列表,用来控制端口进出的数据包.其目的是为了对某种访问进行控制. 作用 ACL可以限制网络流量.提高网络性能. ...

- windows访问控制列表 --ACL(Access Control List)

1.定义 ACL是一个windows中的表示用户(组)权限的列表. Access Control List(ACL) Access Control Entry(ACE) ... 2.分类 ACL分为两 ...

- Linux 系统访问控制列表ACL

常见的文件系统的一般权限(rwx).特殊权限(SUID,SGID,STICK).隐藏权限(chattr)其实有个共性——权限是针对某一类用户设置的.而如果希望对某个指定的用户进行单独的权限控制,那么就 ...

随机推荐

- Selenium无浏览器页面执行测试用例—静默执行

在执行WebUI自动化用例的时候,经常需要不打开浏览器执行自动化测试,这时就需要用到浏览器的静默执行.浏览器静默执行要点:1.定义Chrome的选项,两种方式任选 chrome_options = w ...

- CSP202104-4校门外的树

`#include include include include include include include include include include include include us ...

- VS2010查看DLL导出函数的方法

在window下查看动态库的导出函数可以用vs自带的Dependenc工具:对于VC6.0,VC所带的Depends软件,在VC6安装目录下的tools文件夹里面,可以直接运行. VS2010中没有了 ...

- vmhost永久免费主机搭建wordpress

vmhost主机试用+worpress搭建 点击vmhost进入vmhost官网,vmhost提供了永久免费的主机,还附带一个三级域名,并且支自定义子域名,免费托管5G的网页空间,网页支持php语言, ...

- Jmeter:随机类函数

一.__Random 功能介绍:计算范围内的随机数 ${__Random(参数 1,参数 2,参数 3)} 参数 1:开始数字,包括在内 参数 2:结束数字,包括在内 参数 3:注册变量名称 二._ ...

- OnMicro BLE应用方案|蓝牙语音遥控器-OM6621E

随着物联网技术不断发展,家用电器往智能化方向持续迭代,使用红外遥控器这种传统的互动方式已经满足不了实际的使用需求,蓝牙语音遥控器作为人机交互新载体,逐渐取代传统红外遥控器成为家居设备的标配. 相比于传 ...

- Day24:结论的撰写&&openid再次尝试

今日完成的任务: 1.完成部分总报告结论的撰写. 2.再次尝试获取openid 根据官方文档,wx.login()的回调函数中,需要我们传递生成的用户登录凭证到code2accessToken的接口中 ...

- 使用python启动appium(虚拟器)

1.先安装各种库 https://www.cnblogs.com/zhanglingling00/p/14169462.html pip install Appium-Flutter-Finder p ...

- EMQX+阿里云飞天洛神云网络 NLB:MQTT 消息亿级并发、千万级吞吐性能达成

随着物联网技术的发展与各行业数字化进程的推进,全球物联网设备连接规模与日俱增.一个可靠高效的物联网系统需要具备高并发.大吞吐.低时延的数据处理能力,支撑海量物联网数据的接入与分析,从而进一步挖掘数据价 ...

- python自动化模块及运维工具

1. psutil 可以获取系统运行的进程和系统利用率(CPU 内存-)信息 import psutil 2. IPy 是python 第三方处理IP地址模块 from IPy import IP 3 ...