【Pyhon】利用BurpSuite到SQLMap批量测试SQL注入

前言

通过Python脚本把Burp的HTTP请求提取出来交给SQLMap批量测试,提升找大门户网站SQL注入点的效率。

导出Burp的请求包

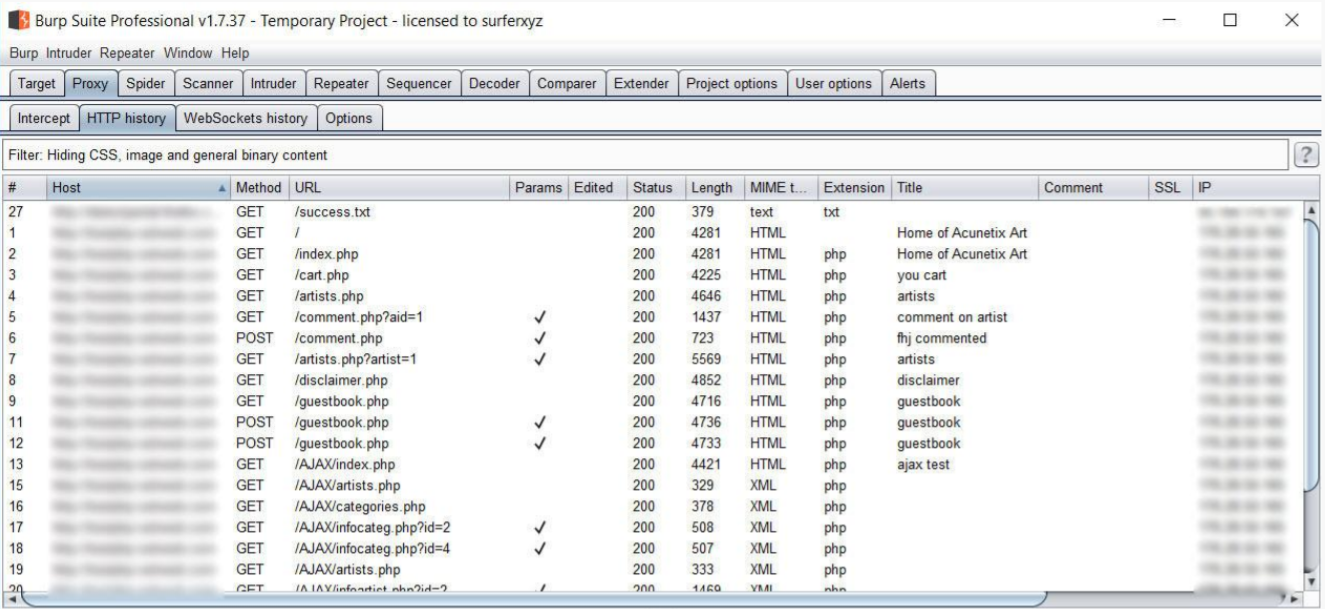

配置到Burp的代理后浏览门户站点,Burp会将URL纪录存储在HTTP History选项卡的内容里

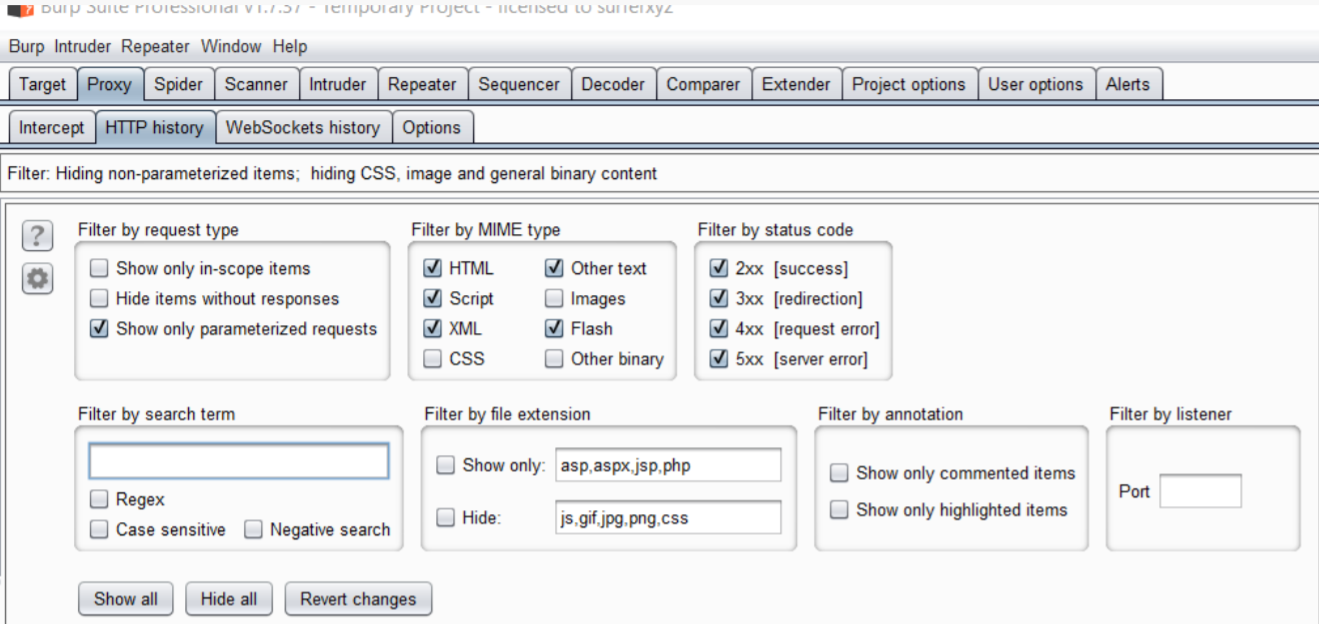

导出Burp的请求包到SQLMAP中测试SQL注入漏洞,可以通过【Filter】选择【Show only parametrized requests】筛选出需要测试的URL请求。

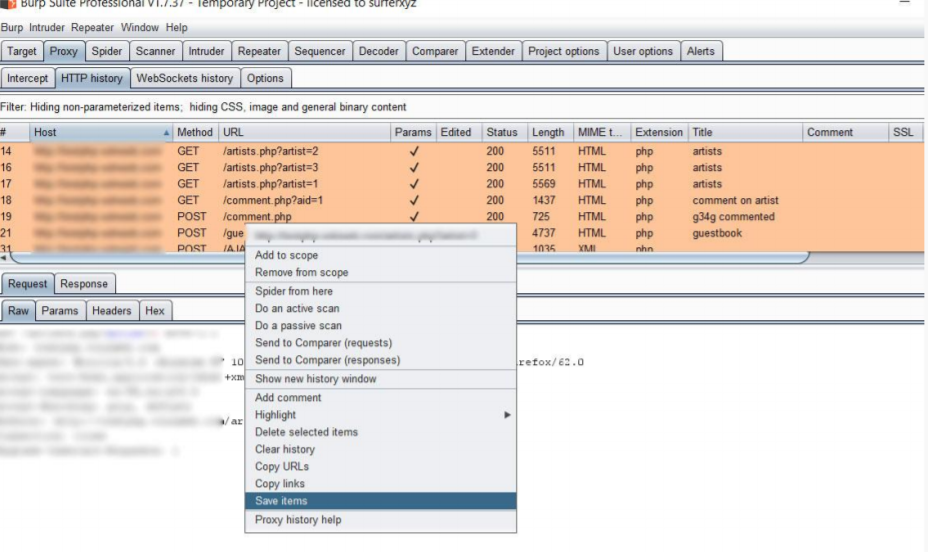

Ctrl+A全选所有的请求条目,右击点击保存【Save items】

默认输出的HTTP请求包是经过Base64编码后的。可以选择勾选掉【Base64-encode requests and responses】

配置SQLMap

环境变量里把SQLMap设置为直接打开cmd窗口就可以使用。

Burp-To-SQLMap Script

测试环境:Windows10、Python2。

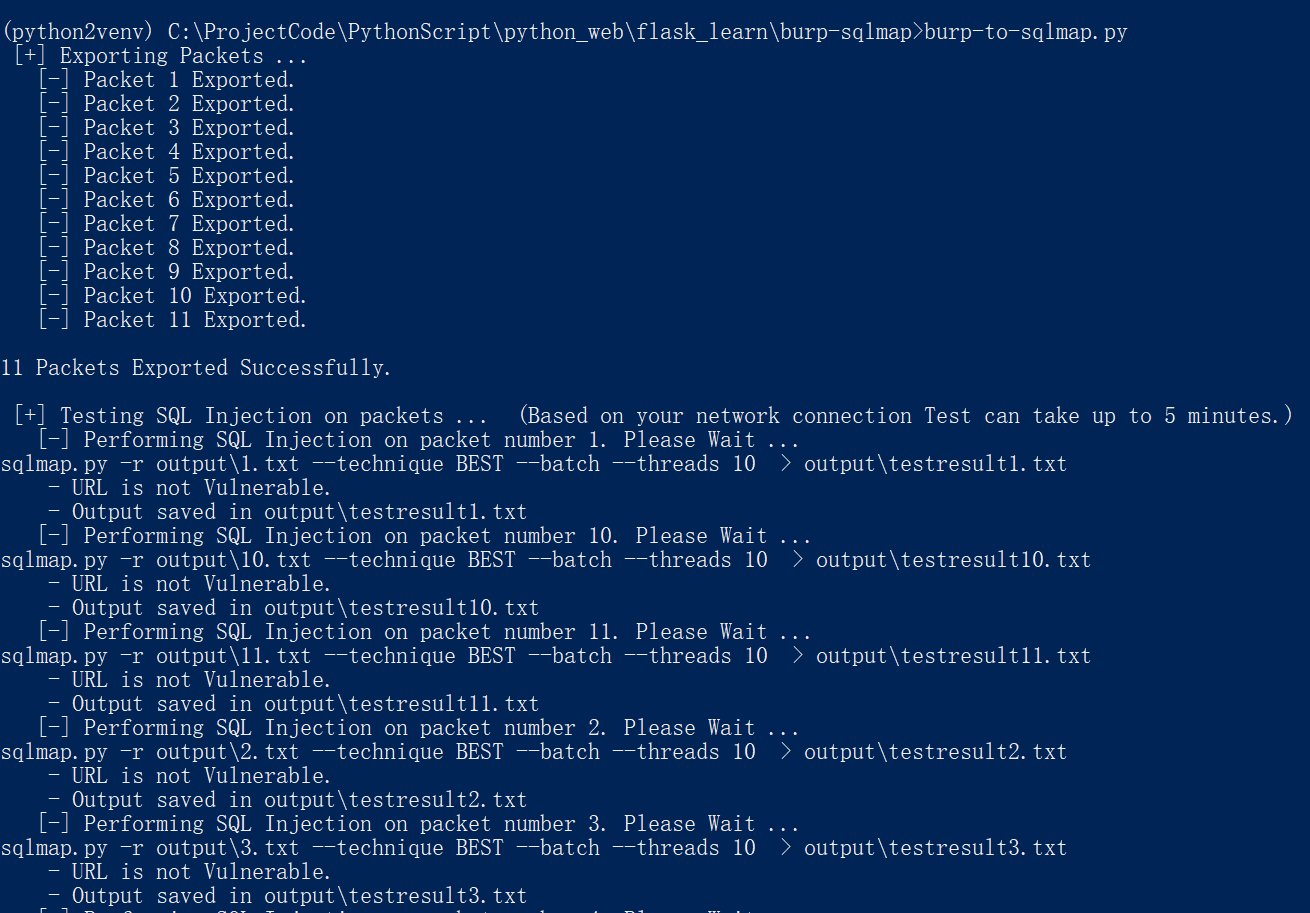

脚本测试命令,使用示例代码保存的Brup包不需要勾选掉Base64的编码。因为不用Base64编码的文件数据看起来太混乱了。

- 导出的文件名如果是burp情况

把Burp导出的文件放到脚本目录下,直接用这个脚本就可以了。

> Burp-to-sqlmap.py

- 自定义参数

Usage: ./burp-to-sqlmap.py [options]"

print" Options: -f, --file <BurpSuit State File>"

print" Options: -o, --outputdirectory <Output Directory>"

print" Options: -s, --sqlmappath <SQLMap Path>"

print" Options: -p, --proxy <Use Proxy>"

print" Example: python burp-to-sqlmap.py -f [BURP-STATE-FILE] -o [OUTPUT-DIRECTORY] -s [SQLMap-Path] -p [Proxy]"

代码:

#encoding: utf-8

import os

from bs4 import BeautifulSoup

import os.path

import argparse

import sys

import base64

# SQLMap自定义选项

_options = " --technique BEST --batch --threads 10 "

def usage():

print" "

print" Usage: ./burp-to-sqlmap.py [options]"

print" Options: -f, --file <BurpSuit State File>"

print" Options: -o, --outputdirectory <Output Directory>"

print" Options: -s, --sqlmappath <SQLMap Path>"

print" Options: -p, --proxy <Use Proxy>"

print" Example: python burp-to-sqlmap.py -f [BURP-STATE-FILE] -o [OUTPUT-DIRECTORY] -s [SQLMap-Path] -p [Proxy]"

print" "

parser = argparse.ArgumentParser()

parser.add_argument("-f", "--file",default="burp")

parser.add_argument("-o", "--outputdirectory",default="output")

parser.add_argument("-s", "--sqlmappath")

parser.add_argument("-p", "--proxy")

args = parser.parse_args()

if not args.file or (os.path.exists("burp") == False):

usage()

sys.exit(0)

if os.path.exists("output") == False:

os.mkdir("output")

if args.proxy:

proxyvalue = "--proxy " + args.proxy

else:

proxyvalue = ""

vulnerablefiles = []

filename = args.file

directory = args.outputdirectory

sqlmappath = args.sqlmappath

if not os.path.exists(directory):

os.makedirs(directory)

# 提取数据包

packetnumber = 0

print " [+] Exporting Packets ..."

with open(filename, 'r') as f:

soup = BeautifulSoup(f.read(), "html.parser")

for i in soup.find_all("request"):

packetnumber = packetnumber + 1

print " [-] Packet " + str(packetnumber) + " Exported."

outfile = open(os.path.join(args.outputdirectory, str(packetnumber) + ".txt"), "w")

outfile.write(base64.b64decode(i.text.strip()))

print " "

print str(packetnumber) + " Packets Exported Successfully."

print " "

# SQLMap测试

print " [+] Testing SQL Injection on packets ... (Based on your network connection Test can take up to 5 minutes.)"

for file in os.listdir(directory):

print " [-] Performing SQL Injection on packet number " + file[:-4] + ". Please Wait ..."

_command = "sqlmap -r " + directory + "\\" + file + _options + proxyvalue + " > " + directory + "\\testresult" + file

print _command

os.system(_command)

if 'is vulnerable' in open(directory + "\\testresult" + file).read() or "Payload:" in open(

directory + "\\testresult" + file).read():

print " - URL is Vulnerable."

vulnerablefiles.append(file)

else:

print " - URL is not Vulnerable."

print " - Output saved in " + directory + "\\testresult" + file

print " "

print "--------------"

print "Test Done."

print "Result:"

if not vulnerablefiles:

print "No vulnerabilities found on your target."

else:

for items in vulnerablefiles:

print "Packet " + items[:-4] + " is vulnerable to SQL Injection. for more information please see " + items

print "--------------"

print " "

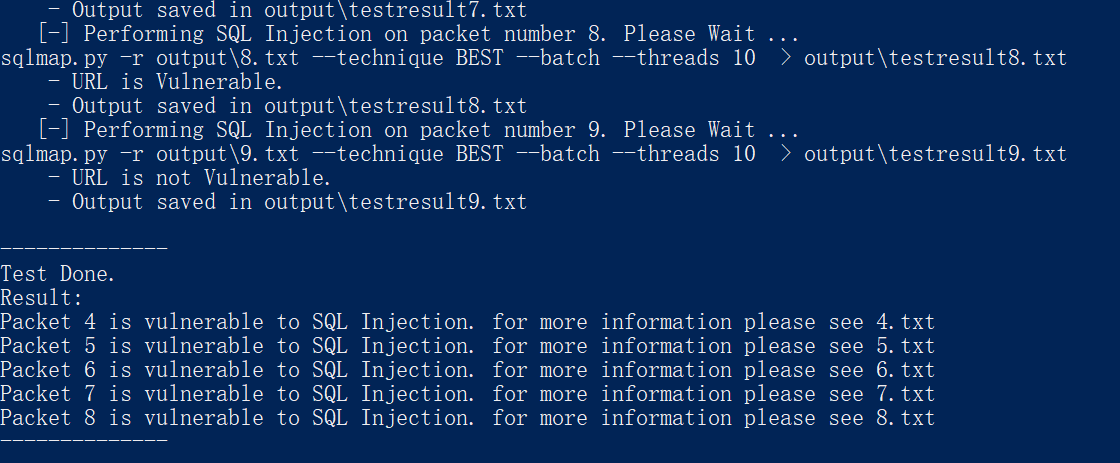

测试效果

参考

https://www.exploit-db.com/docs/english/45428-bulk-sql-injection-using-burp-to-sqlmap.pdf

【Pyhon】利用BurpSuite到SQLMap批量测试SQL注入的更多相关文章

- sqlmap开源 测试sql注入的工具 各种参考链接

https://www.cnblogs.com/insane-Mr-Li/p/10150165.html https://github.com/sqlmapproject/sqlmap 官网 http ...

- sqlmap和burpsuite绕过csrf token进行SQL注入检测

利用sqlmap和burpsuite绕过csrf token进行SQL注入 转载请注明来源:http://www.cnblogs.com/phoenix--/archive/2013/04/12/30 ...

- 利用osql/ocmd批处理批量执行sql文件

原文:利用osql/ocmd批处理批量执行sql文件 上周在测试环境建了几十张表,保存了.sql文件,准备在正式环境重建的时候懒得一个个打开建了,做一在网上搜寻了一下,果然有简单点的方法. 利用osq ...

- python使用sqlmap API检测SQL注入

0x00前言: 大家都知道sqlmap是非常强大的sql注入工具,最近发现他有个sqlmap API,上网查了一下.发现这是 sqlmap的微端.(可以叫做sqlmap在线检测sql注入= =) 0x ...

- 利用sqlmap和burpsuite绕过csrf token进行SQL注入 (转)

问题:post方式的注入验证时遇到了csrf token的阻止,原因是csrf是一次性的,失效导致无法测试. 解决方案:Sqlmap配合burpsuite,以下为详细过程,参照国外牛人的blog(不过 ...

- Burpsuite+sqlmap批量扫描sql漏洞

1.burpsuite设置导出log n'd'k 输入文件名保存 2.sqlmap批量扫描 python sqlmap.py -l 文件名 --batch -smart batch:自 ...

- (五)SQLMap工具检测SQL注入漏洞、获取数据库中的数据

目录结构 一.判断被测url的参数是否存在注入点 二.获取数据库系统的所有数据库名称(暴库) 三.获取Web应用当前所连接的数据库 四.获取Web应用当前所操作的DBMS用户 五.列出数据库中的所有用 ...

- web安全测试--sql注入攻击

先要自行了解sql的几个概念: 1. or '1'='1' 2. order by 3. union : 联合查询需要表字段相同 sql注入攻击漏洞判断步骤: 1.‘ 2.查看数据库信息 3.绕过过 ...

- PHP:测试SQL注入以及防止SQL注入

在写登录注册的时候发现了SQL和JS注入这个危害网站的用户举动: 测试方法: SQL注入: 先来做一个测试: 用户名:’ or 1 # 密码:随便写8位以上 验证码:写正确 好吧,就那么简单就进去了: ...

随机推荐

- 2013337朱荟潼 Linux第一章读书笔记——Linux内核简介

一.Unix历史 二.Linux足迹 类Linux系统.非商业化产品.用途广泛 三.操作系统和Linux内核简介 1.操作系统 (1)是指在整个最基本功能系统中负责完成最基本功能和系统管理的部分. ( ...

- VS系列软件中debug和release编译环境有什么区别

当编译和执行一个工程时,可以在Debug和Release两种配置下执行. Debug模式用于调试程序,这是个受保护的运行环境,它将告诉你程序是否有泄露,在运行时也能对特定函数的结果进行检查.然而它生成 ...

- 第二个Sprint冲刺第四天(燃尽图)

- js弹出层学习

<!DOCTYPE html><html lang="en"><head> <meta charset="UTF-8" ...

- [阮一峰]Linux 守护进程的启动方法

"守护进程"(daemon)就是一直在后台运行的进程(daemon). 本文介绍如何将一个 Web 应用,启动为守护进程. 一.问题的由来 Web应用写好后,下一件事就是启动,让它 ...

- Linux 备份 文件夹的权限 然后在其他机器进行恢复

Study From https://www.cnblogs.com/chenshoubiao/p/4780987.html 用到的命令 getfacl 和 setfacl 备份 getfacl -R ...

- GS 服务器超时时间设置

工作中 遇到一个超时的问题 与徐庆同学沟通后 了解了下超时时间设置的地方 1.web.congfig问题: 常规路径 C:\Program Files\GenerSoft\bscw_local\web ...

- http——解读梳理

(1)在客户端与服务器建立准确连接传输之前,先讲一讲三次握手 第一次握手:建立连接时,客户端发送syn包[同步序列编号(Synchronize Sequence Numbers).是TCP/IP建立连 ...

- Java之Map的使用场景

总结之 Map接口 的使用场景(day04) Map: Map中的集合,元素是成对存在的(理解为夫妻).每个元素由键与值两部分组成,通过键可以找对所对应的值 Map中的集合不能包含重复的键,值可以重复 ...

- BZOJ 1565 [NOI2009]植物大战僵尸 | 网络流

传送门 BZOJ 1565 题解 这道题也是个经典的最大权闭合子图-- 复习一下最大权闭合子图是什么? 就是一个DAG上,每个点有个或正或负的点权,有的点依赖于另外一些点(如果选这个点,则被依赖点必选 ...