[RoarCTF2019]forensic

拿到raw文件拖到kali里,首先看镜像信息、

volatility -f /root/mem.raw imageinfo

用建议的profile,Win7SP1x86。先查看下内存中的进程

volatility -f /root/mem.raw pslist --profile=Win7SP1x86

有几个进程比较值得关注

TrueCrypt.exe ---一款磁盘加密工具

notepad.exe ---windows里的记事本

mspaint.exe ---windows画图工具

DumpIt.exe ---内存镜像提取工具

用命令查看一下提取内存时的内存数据,发现noetepad和mspaint在内存中都没有数据

volatility -f /root/mem.raw --profile=Win7SP1x86 userassist

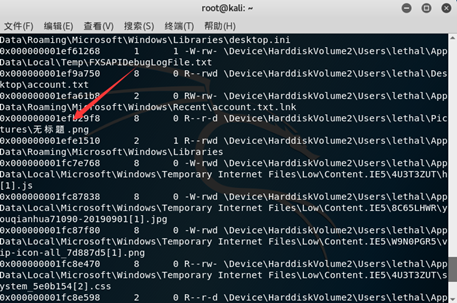

再扫描文件看看

volatility -f /root/mem.raw --profile=Win7SP1x86 filescan |grep -E 'png|jpg|gif|zip|rar|7z|pdf|txt|doc'

无标题.png是windows画图工具的默认文件名

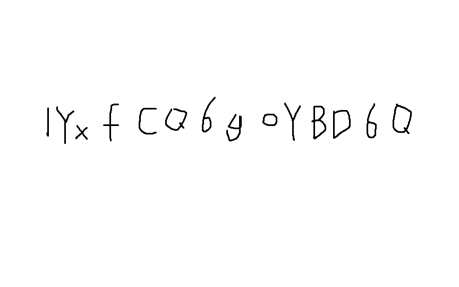

把图片dump下来

volatility -f /root/mem.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000001efb29f8 --dump-dir=/root/111

应该是密码,先收着后面用

1YxfCQ6goYBD6Q

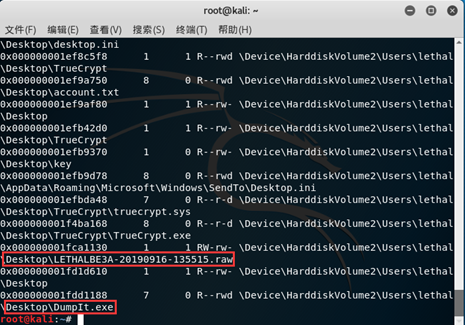

再扫描一下桌面文件看看

volatility -f /root/mem.raw --profile=Win7SP1x86 filescan | grep "Desktop"

dumpit.exe默认生成的文件是 {hash}.raw,默认保存路径是dumpit.exe所在的路径

LETHALBE3A-20190916-135515.raw是DumpIt.exe生成的文件,dump下来看看

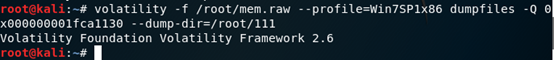

volatility -f /root/mem.raw --profile=Win7SP1x86 dumpfiles -Q 0x000000001fca1130 --dump-dir=/root/111

发现没数据,说明取证的时候dumpit.exe还在运行,那就dump一下dumpit.exe的内存镜像看看

volatility -f /root/mem.raw --profile=Win7SP1x86 memdump -p 3380 -D /root/111

对dumpit.exe的内存镜像进行分析

foremost 3380.dmp

分离出包含flag.txt的加密压缩包文件,密码是图片内容1YxfCQ6goYBD6Q

flag.txt内容为RoarCTF{wm_D0uB1e_TC-cRypt}

[RoarCTF2019]forensic的更多相关文章

- iTunes - Forensic guys' best friend

What chances do you think to acquire suspect's data from his/her iDevice? If suspects also use iTune ...

- Heavily reliance on forensic tools is risky

We could take advantage of forensic tools to examine and analyze the evidence, but heavily reliance ...

- 现代福尔摩斯 - Oxygen Forensic Suite

各位可曾听说过智能手机取证软件Oxygen Forensic Suite,它的logo是名侦探福尔摩斯一手抽着他的招牌雪茄,一手拿着放大镜,全神贯注地正进行调查工作. 使用过它的取证人员必定会对它的提 ...

- 14 Live CDs for Penetration Testing (Pen Test) and Forensic

http://www.ivizsecurity.com/blog/penetration-testing/live-cd-penetration-testing-pen/ Yesterday I wa ...

- Codeforces 666E E - Forensic Examination SA + 莫队 + 线段树

E - Forensic Examination 我也不知道为什么这个复杂度能过, 而且跑得还挺快, 数据比较水? 在sa上二分出上下界, 然后莫队 + 线段树维护区间众数. #include< ...

- 【CF666E】Forensic Examination 广义后缀自动机+倍增+线段树合并

[CF666E]Forensic Examination 题意:给你一个字符串s和一个字符串集合$\{t_i\}$.有q个询问,每次给出$l,r,p_l,p_r$,问$s[p_l,p_r]$在$t_l ...

- 【Codeforces666E】Forensic Examination 后缀自动机 + 线段树合并

E. Forensic Examination time limit per test:6 seconds memory limit per test:768 megabytes input:stan ...

- 【CF666E】Forensic Examination(后缀自动机,线段树合并)

[CF666E]Forensic Examination(后缀自动机,线段树合并) 题面 洛谷 CF 翻译: 给定一个串\(S\)和若干个串\(T_i\) 每次询问\(S[pl..pr]\)在\(T_ ...

- Codeforces 666E Forensic Examination SAM or SA+线段树合并

E. Forensic Examination http://codeforces.com/problemset/problem/666/E 题目大意:给模式串S以及m个特殊串,q个询问,询问S的子串 ...

随机推荐

- linux下windows访问samba服务器

今天学习windows如何访问linux的共享文件. 开通samba服务,首先需要在linux下安装samba程序包,又再次使用光盘镜像挂载: [root@localhost home]# mount ...

- Go之Cookie和Session

文章引用自 Cookie和Session Cookie和Session是Web开发绕不开的一个环节,本文介绍了Cookie和Session的原理及在Go语言中如何操作Cookie. Cookie Co ...

- Python socket day3

UDP聊天室 本地回环(127.0.0.1) 本地回环是每台电脑都有的,只能用于自身电脑的通讯,无论你的IP地址是多少,只要发送方输入的目的IP为127.0.0.1 ,自身便能接受得到数据 测试本地回 ...

- 【MySQL】数据类型之数字相关

" 目录 #. 数值类型 1. 数值范围验证 /. 有符号 /. 无符号 2. int类型显示长度验证 #. 浮点型 1. 验证 /. 建表 /. 精度 #. 日期类型 1. 验证 /. y ...

- ES数据同步方案

当业务量上升后,由于mysql对全文检索或模糊查询支持的能力不强,在系统中查询的地方,往往会出现慢sql等,拖累系统其他模块,造成性能低下. 随着ES使用普及率的升高,ES是mysql的一个有效补充. ...

- 健壮的I/O(RIO)

在上篇Unix系统级I/O中,我们介绍了有关在Unix环境下读取和写入文件的函数read和write,也提到了标准I/O在进行网络I/O时的局限性.但是在某些地方,直接使用read和write往往会出 ...

- 「CF1042F」Leaf Sets

传送门 Luogu 解题思路 比较显然的一种做法: 我们把一个点的子树高度抠出来并排序记为 \(L_i\),找到最大的 \(i\) 使得 \(L_{i-1}+L_i\le K\). 于是我们把前 \( ...

- 解决IE8不兼容 background-size

IE8下,使用background-size适应盒子大小时不兼容,效果如下图: 网上找资料,说添加如下代码可以兼容IE8 filter: progid:DXImageTransform.Microso ...

- 从 0 到 1:Apache APISIX 的 Apache 之路

2019 年 12 月 14 日,又拍云联合 Apache APISIX 社区举办 API 网关与高性能服务最佳实践丨Open Talk 广州站活动,本次活动,邀请了来自Apache APISIX.又 ...

- vs2017 vs2019配置sqlite3连接引擎(驱动)指南(二)vs2019续集

在写完上一篇博客后,一觉醒来,又又又又不行了,介绍一个终极大招,如果你的fuck vs又提示无法打开sqlite3.h的问题 环境win10 vs2019 debug x86 实在没心情写文字了,直 ...