2018-2019-2 网络对抗技术 20165206 Exp7 网络欺诈防范

- 2018-2019-2 网络对抗技术 20165206 Exp7 网络欺诈防范

- 实验任务

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

(4)请勿使用外部网站做实验

- 基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

答:在外面连接了一些不需要密码的公共WiFi时,容易受到DNS spoof攻击。(2)在日常生活工作中如何防范以上两攻击方法

答:在公共环境下,不贪图小便宜,连一些免费的WiFi;

在进入一些网站时,通过正规途径进入并且注意检查网址是否被篡改;

可以安装一些相关的预防和入侵检测软件。

- 实验过程

- 1、简单应用SET工具建立冒名网站

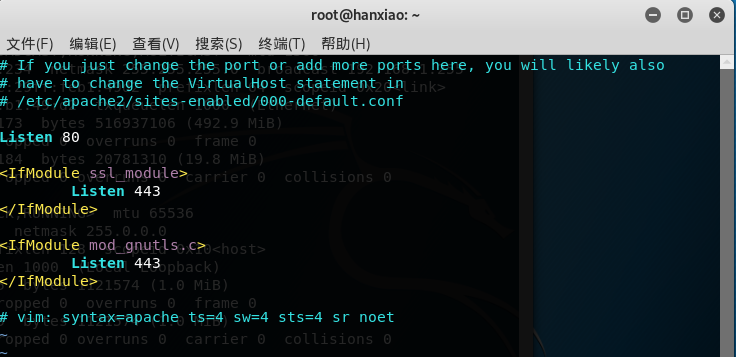

输入sudo vi /etc/apache2/ports.conf指令,将Apache的端口改为80;

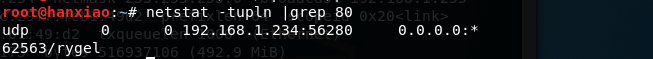

输入netstat -tupln |grep 80指令,查看80端口是否被占用;

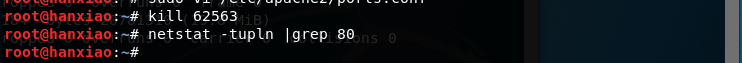

输入kill 62563指令,杀死该进程;

输入apachectl start指令,启动Apache服务;

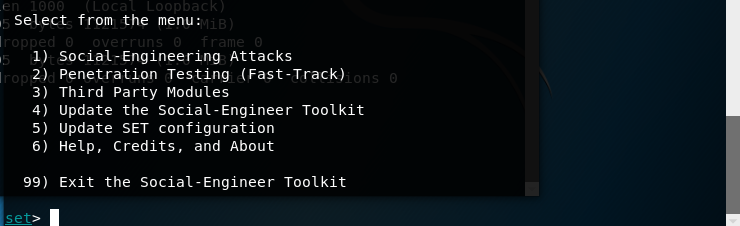

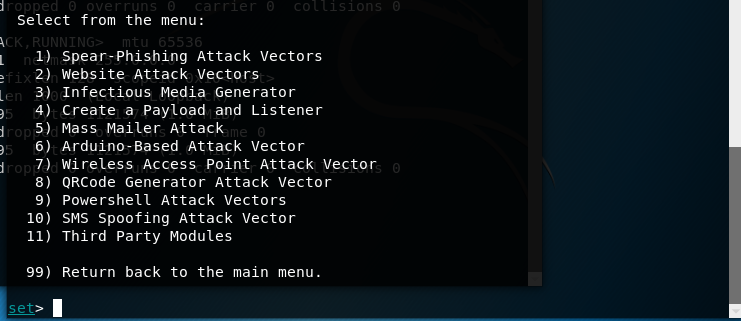

输入setoolkit指令,打开SET工具;

选择1,进行社会工程学攻击;

选择2,网站攻击向量;

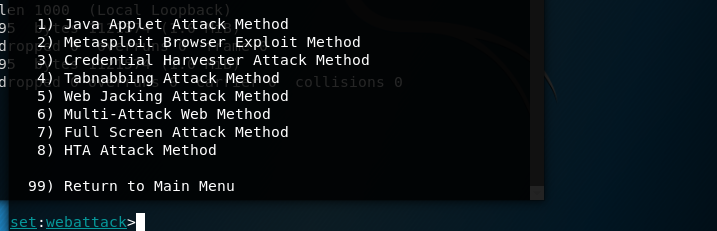

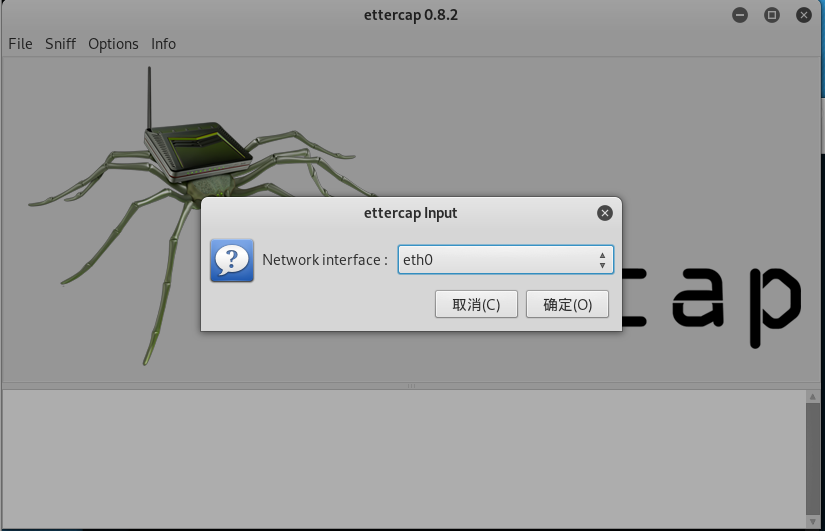

选择3,登录密码截取攻击;

选择2,进行克隆网站;

输入kali的IP地址192.168.1.234和要克隆的网址https://www.mosoteach.cn/web/index.php?c=passport&m=index;

访问kali的IP地址192.168.1.234,打开的是和克隆网站界面一样的钓鱼网站;

进行用户登录,输入用户名和密码时,可以在kali中截取到用户的用户名和密码;

- 2、ettercap DNS spoof

输入ifconfig eth0 promisc指令,将kali网卡改为混杂模式;

输入vi /etc/ettercap/etter.dns指令,对DNS缓存表进行修改。加入一个域名,对应的IP地址为kali的IP 192.168.1.234;

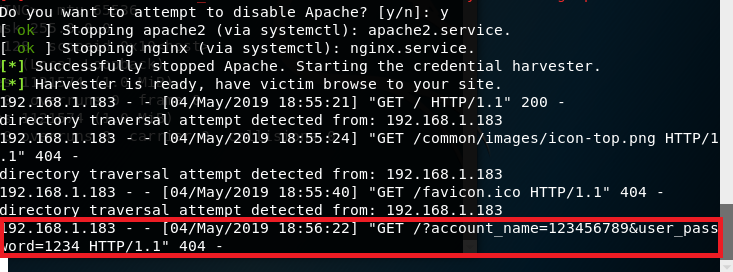

输入ettercap -G指令,打开ettercap工具;

点击工具栏中的sniff -> unified sniffing,在弹出的界面中选择eth0,使其监听eth0网卡;

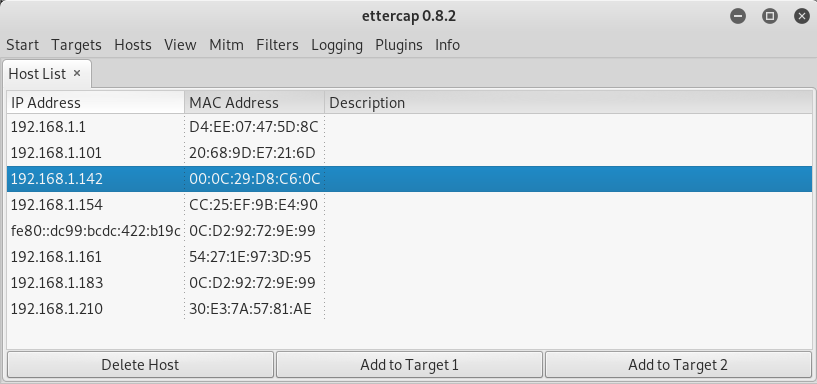

点击工具栏中的Hosts -> Scan for hosts,等待扫描完成后点击Hosts -> Hosts list查看存活的主机;

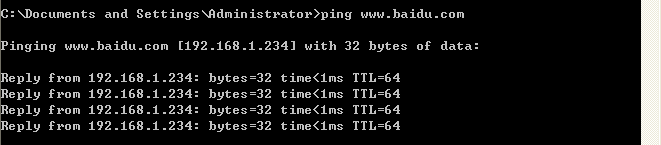

将kali的网关地址192.168.1.1设置为TARGET1,将靶机的IP地址192.168.1.142设置为TARGET2;

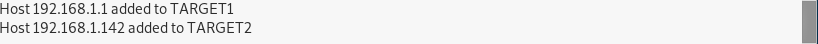

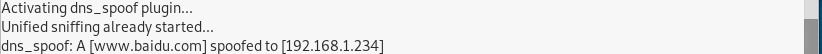

点击工具栏中的Plugins -> Manage the plugins,双击dns_spoof选中DNS欺骗的插件;

点击工具栏中的Start -> start sniffing,开始嗅探;

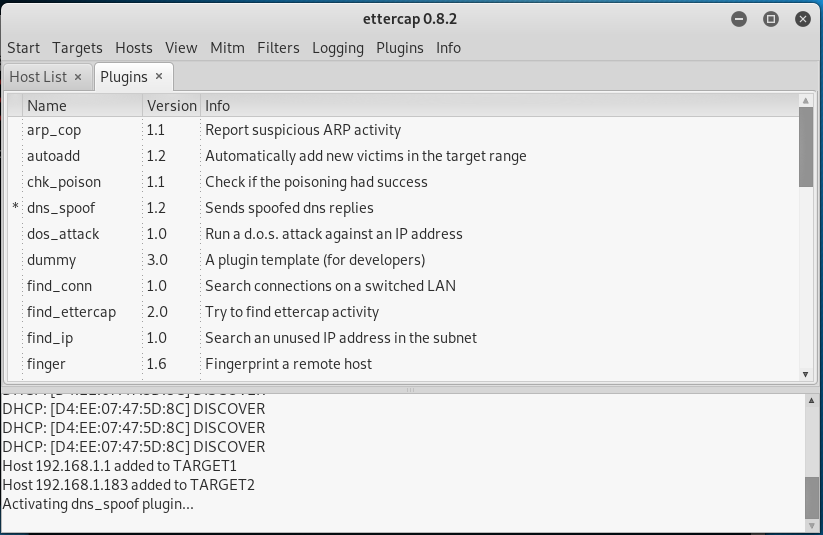

在靶机的命令行中,输入ping www.baidu.com指令,可以看到连接到的IP地址就是kali的IP地址;

控制台也能看到一个到kali的IP地址的连接

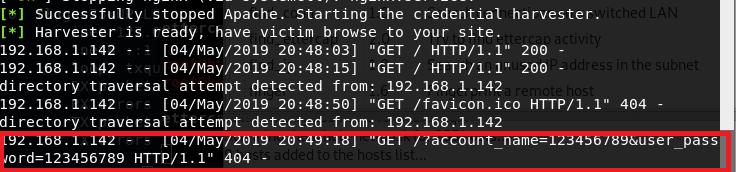

- 3、结合应用两种技术,用DNS spoof引导特定访问到冒名网站

参照任务一,输入克隆网址www.mosoteach.cn/web/index.php?c=passport&m=index与kali的IP 192.168.1.234;

参照实验二,设置DNS表,加入www.baidu.com与其kali的IP 192.168.1.234,打开ettercap,设置并开始嗅探;

靶机打开www.baidu.com,显示的界面为克隆网址的界面;

进行用户登录,输入用户名和密码时,在kali中可以看到输入的用户名、密码;

- 实践总结与体会

这次实验是利用工具进行钓鱼网站的制作、网址的克隆等操作,可以通过钓鱼网站窃取用户输入的用户名和密码等信息。整个实验过程并不复杂,让我意识到钓鱼网站可能广泛的存在,在外面上网的时候要注意操作,不要连一些免费的WiFi、不要随意的打开一些网站,这些都是存在着一定的安全风险的。

2018-2019-2 网络对抗技术 20165206 Exp7 网络欺诈防范的更多相关文章

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20165101刘天野 2018-2019-2《网络对抗技术》Exp7 网络欺诈防范

目录 20165101刘天野 2018-2019-2<网络对抗技术>Exp7 网络欺诈防范 1.实验内容 1.1 简单应用SET工具建立冒名网站 1.2 ettercap DNS spoo ...

- 2018-2019-2 网络对抗技术 20165318 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165318 Exp7 网络欺诈防范 原理与实践说明 实践目标 实践内容概述 基础问题回答 实践过程记录 简单应用SET工具建立冒名网站 ettercap D ...

- 20165214 2018-2019-2 《网络对抗技术》Exp7 网络欺诈防范 Week10

<网络对抗技术>Exp7 网络欺诈防范 Week10 一.实验目标与内容 1.实践目标 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法 2.实践内容 (1)简单应用SET工 ...

- 2018-2019-2 20165315《网络对抗技术》Exp7 网络欺诈防范

2018-2019-2 20165315<网络对抗技术>Exp7 网络欺诈防范 一.实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 简单应 ...

- 2018-2019-2 网络对抗技术 20165322 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165322 Exp7 网络欺诈防范 目录 实验原理 实验内容与步骤 简单应用SET工具建立冒名网站 ettercap DNS spoof 结合应用两种技术, ...

- 2018-2019-2 网络对抗技术 20165212 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165212 Exp7 网络欺诈防范 原理与实践说明 1.实践目标 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 2.实践内容概述 简单应 ...

- 2018-2019-2 20165210《网络对抗技术》Exp7 网络欺诈防范

2018-2019-2 20165210<网络对抗技术>Exp7 网络欺诈防范 一.实验目标:本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 二.实验内容: ...

- 2018-2019-2 网络对抗技术 20165232 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165232 Exp7 网络欺诈防范 原理与实践说明 1.实践目标 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 2.实践内容概述 简单应 ...

随机推荐

- Buy Tickets 【POJ - 2828】【线段树】

题目链接 有N次操作,每次都是将第i个数放置在第pos个数的后面,并且这个数的值是val. 这个线段树的思维确实很好,我们可以发现,后面放进去的数,一定是强制位置的,而前面放的数,会随着后面的数进入而 ...

- 机器学习实战笔记-11-Apriori与FP-Growth算法

Apriori算法 优点:易编码实现:缺点:大数据集上较慢:适用于:数值型或标称型数据. 关联分析:寻找频繁项集(经常出现在一起的物品的集合)或关联规则(两种物品之间的关联关系). 概念:支持度:数据 ...

- (1)leetcode刷题Python笔记——两数之和

题目如下: 给定一个整数数组 nums 和一个目标值 target,请你在该数组中找出和为目标值的那 两个 整数,并返回他们的数组下标. 你可以假设每种输入只会对应一个答案.但是,你不能重复利用这个数 ...

- 利用多态,简易实现电脑usb连接设备案例

package cn.learn.Practice03; public interface UsbInterface { void open(); //打开usb void close(); //关闭 ...

- 清除mac中自动记录的git用户名和密码

应用程序-实用工具-双击钥匙串-右上角搜索github-右击选项删除

- mysql 5.7 创建函数报错,This function has none of DETERMINISTIC, NO SQL, or READS SQL DATA in its declaration and binary logging is enabled (you *might* want to use the less safe log_bin_trust_function_creat

今天用命令创建函数, 报错 This function has none of DETERMINISTIC, NO SQL, or READS SQL DATA in its declaration ...

- npm安装教程[转载的,版权归原作者]

详情在里面:https://www.cnblogs.com/lgx5/p/10732016.html 详情二:https://www.cnblogs.com/lolDragon/p/6268345.h ...

- redhat6.5单用户重置root密码

(1),按 “e” 键进入该界面,继续按 “e” 键进入下一个界面. (2).上下键选中第二个kernel选项,继续按 “e” 键进行编辑. (3).在新的界面里面加一个空格,再输入“1”:或者输入“ ...

- zabbix3.0自动发现磁盘并监控磁盘IO

Zabbix 版本:3.0 操作系统:Ubuntu16.04 操作环境,在被监控的主机上安装zabbix agent.安装方式为源码包安装. 简要安装步骤: 参考:https://www.zabbix ...

- 2018-2-13-win10-uwp-分治法

title author date CreateTime categories win10 uwp 分治法 lindexi 2018-2-13 17:23:3 +0800 2018-2-13 17:2 ...