计算机网络之防火墙和Wlan配置

一.防火墙

防火墙(firewall)是一种安全设备,它的位置一般处于企业网络边界与外网交界的地方,用于隔离不信任的数据包

准确点讲,它就是隔离外网和内网的一道屏障,用于保护内部资源信息安全的一种策略

防火墙的工作是基于一切不可信建立起来的,以前有一道判断题,“ 问的是防止病毒入侵最好的方式是不上网 ”,虽然我们都知道这是不理性的,不可取的,但是换一种思维,这是不是可以隔绝病毒呢?

答案是肯定的,的确可以做到,所以我们的防火墙就沿用了这一点,它不信任任何数据包,来了之后就直接丢弃,如果想要经过防火墙,我们必须要完善它的策略

这个策略决定了防火墙是否允许,或者说允许那些数据包经过,这个策略我们需要描述的就是那些数据包可以进出防火墙,描述的单位一般是,地址段、地址、端口号等

由于防火墙的默认策略是【拒绝所有】,所以没有配置允许的数据包,都会丢弃掉,这使得防火墙对于未知的攻击性数据包有很好的抵御功能,因为内部网络根本收不到这类数据包,怎么会被入侵呢

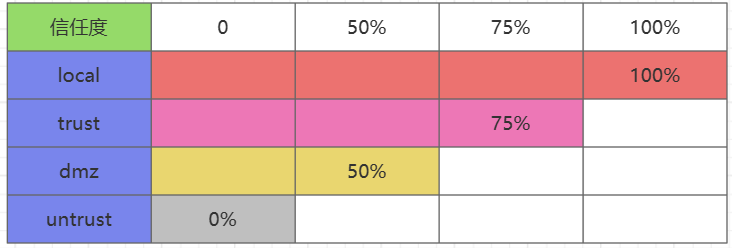

防火墙的四个区域:local,trust,untrust,dmz

local区域指的是防火墙的本地,也是可信任度最高的一个区域,也就是和防火墙直连的接口,在初始的防火墙设备中,它们是默认丢弃数据包的,在抓取数据包的时候,我们会发现,数据包到了本地接口,但是防火墙没有回应

trust区域指的是安全的,可信任的;它的可信任度仅次于本地,一般装载的都是一些内部资源数据用户,比如企业内部和公司内部,一般这个区域的用户可以有权去外部网络,但是外部网络是进不来的

dmz区域是指非军事化区,它的可信度低于trust,主要存放的就是可供内网访问的服务资源,并且也提供一部分服务给外网访问,如www服务

untrust指的是不可信任区,也就是外网所在的区域,如果没有策略或特定要求,是不能让这个区域的网络进来的

知道了这四个区域,就来了解下防火墙的配置方面,首先,防火墙也是具有路由功能的,也就是说,它是一个三层设备,所以,可以把它当作出口路由来连接,也可以作为直连路由,不管怎么连,都是需要配置IP地址的

防火墙的配置和不同的路由器又不一样,它是需要让接口进入区域的,也就是上述的那四个区域,在区域内的接口才会生效,默认是不会进入任何区域的,都需要手动加入

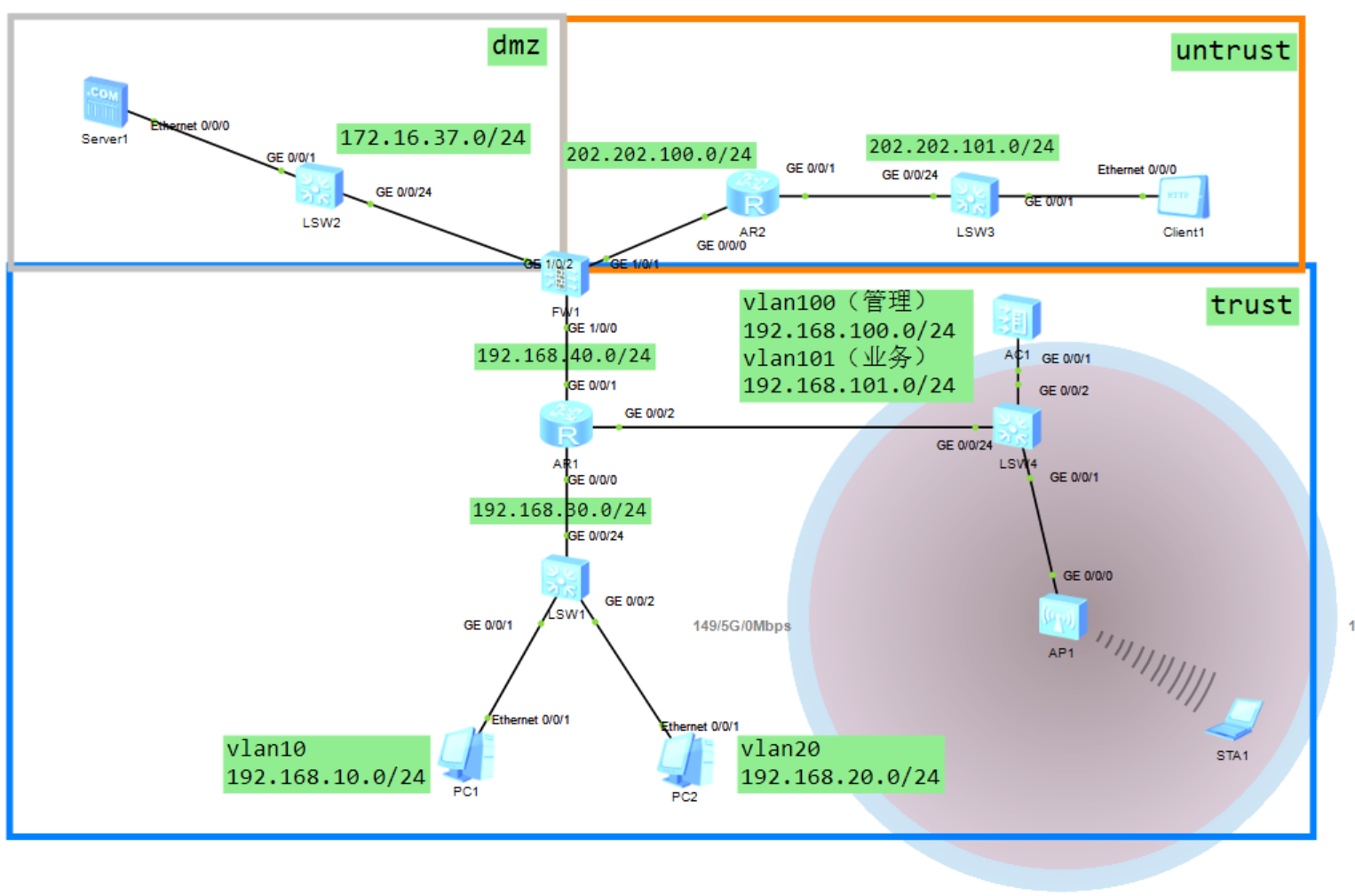

二.防火墙的配置(eNSP)

实操目标:

- 配置防火墙的四个区域

- 允许trust区域访问untrust

- 允许trust区域访问dmz

- 允许untrust访问dmz的www服务

trust区域对应内网,untrust对应外网,dmz对应服务器区,local就是防火墙自己的接口

在配置防火墙时,需要保证除了local区域,其它区域都是内部可通信的

防火墙的配置:

第一步:由于防火墙是三层设备,所以依旧先给接口配置地址

interface GigabitEthernet1/0/0

ip address 192.168.40.2 255.255.255.0

service-manage ping permit

interface GigabitEthernet1/0/1

ip address 202.202.100.1 255.255.255.0

interface GigabitEthernet1/0/2

ip address 172.16.37.254 255.255.255.0

第二步:让防火墙的各自接口进入自己的区域

firewall zone trust

add interface GigabitEthernet1/0/0

firewall zone untrust

add interface GigabitEthernet1/0/1

firewall zone dmz

add interface GigabitEthernet1/0/2

第三步:依旧需要宣告各个网段,但是注意,外网使用rip,内部网络使用ospf

真正的网络构建时,我们也只是考虑内网,外网是不需要我们管的,在出外网时,只需要使用默认路由将数据包丢到外部,实验环境只是保证untrust是通的才使用rip宣告

ospf 1

default-route-advertise always

area 0.0.0.0

network 172.16.37.0 0.0.0.255

network 192.168.40.0 0.0.0.255

rip 1

default-route originate

network 202.202.100.0

第四步:制定策略

- 允许trust访问untrust区域

rule name 1

source-zone trust

destination-zone untrust

action permit

- 允许trust访问dmz区域

rule name 2

source-zone trust

destination-zone dmz

action permit

- 允许untrust访问dmz区域的www服务

rule name 3

source-zone untrust

destination-zone dmz

service http

action permit

第五步:优化三个网络的访问部分

- 内网去外网需要将私有地址转为公有地址

nat-policy

rule name nat1

source-zone trust

destination-zone untrust

action source-nat easy-ip

- www服务映射到防火墙的出口地址,避免外网数据进入到dmz区域

nat server 1 protocol tcp global 202.202.100.1 www inside 172.16.37.1 www

三.抓包分析

- 首先看看防火墙的默认配置,也就是不加策略

如上图:

在不加策略的情况下,防火墙是可以收到数据包的,但是它会直接丢弃掉,不会回应

这就是防火墙的默认拒绝所用报文,以防范未知危险

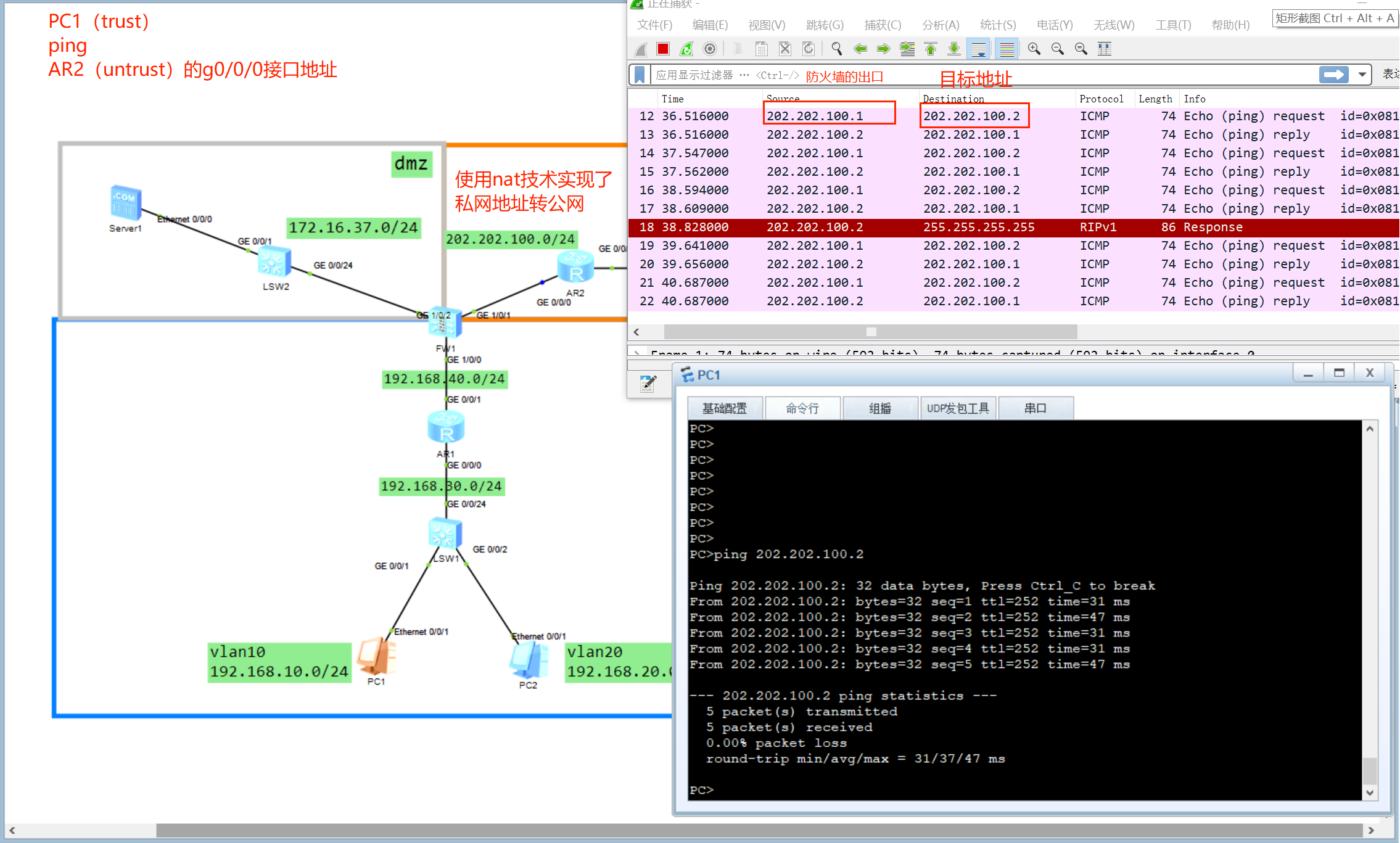

- 允许trust区域访问untrust

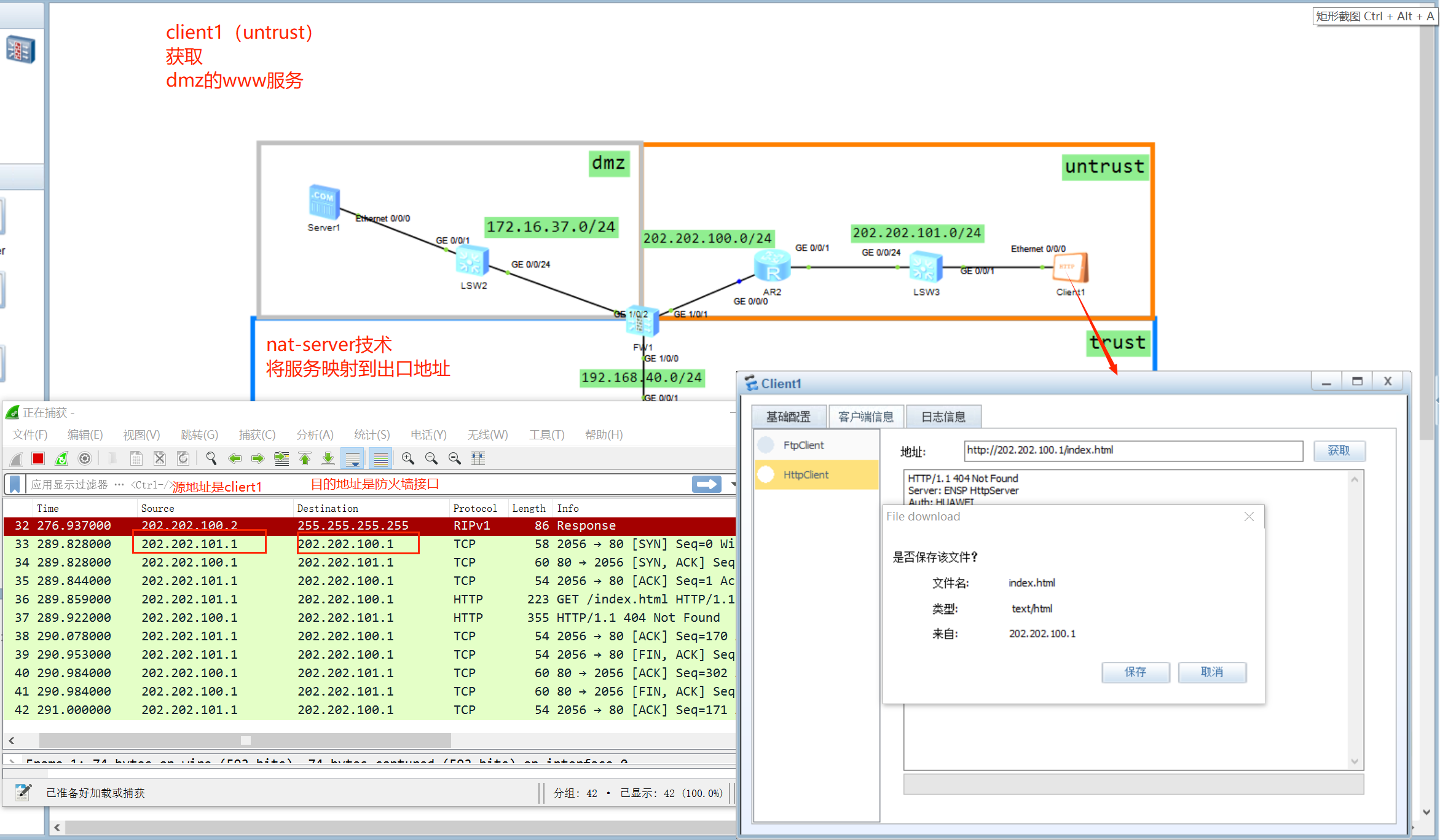

- 允许untrust访问dmz的www服务

四.wlan

WLAN是Wireless Local Area Networks的缩写,即无线局域网。它利用无线通信技术在一定的局部范围内建立的网络,其范围通常在几十米到几公里以内

配置无线wlan的模式有两种,一种是胖AP,一种是AC+瘦AP

胖AP,即信号发射器自己即需要发射无线信号,还需要实现主机IP地址分配和相关信息配置

AC+瘦AP,即AC负责AP的配置和主机地址分配,AP负责从AC拿取已经配置好的模板,并且发射无线信号

这里我么使用的是AC+瘦AP模式

配置交换机LSW4:

sysname LSW4

vlan batch 100 to 101

interface GigabitEthernet0/0/1

port link-type trunk

port trunk pvid vlan 100

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/24

port link-type trunk

port trunk allow-pass vlan 2 to 4094

AP不需要配置,模板由AC下发

配置AC:

sysname AC

#配置vlan

vlan batch 100 to 101

interface Vlanif100

ip address 192.168.100.2 255.255.255.0

#配置接口信息

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#AP上线

wlan

traffic-profile name default

security-profile name default

security-profile name password

security wpa psk pass-phrase %^%#&#:^:j;QkREIW'Lx^@;D|cy;2s{;%M2)=#NC/"'V%^%#

aes

security-profile name default-wds

security-profile name default-mesh

ssid-profile name wlan1

ssid wlan1

ssid-profile name default

vap-profile name model1

forward-mode tunnel

service-vlan vlan-id 101

ssid-profile wlan1

security-profile password

vap-profile name default

wds-profile name default

mesh-handover-profile name default

mesh-profile name default

regulatory-domain-profile name cn1

regulatory-domain-profile name default

air-scan-profile name default

rrm-profile name default

radio-2g-profile name default

radio-5g-profile name default

wids-spoof-profile name default

wids-profile name default

wireless-access-specification

ap-system-profile name default

port-link-profile name default

wired-port-profile name default

serial-profile name preset-enjoyor-toeap

ap-group name ap-100

regulatory-domain-profile cn1

radio 0

vap-profile model1 wlan 1

radio 1

vap-profile model1 wlan 1

radio 2

vap-profile model1 wlan 1

ap-group name default

ap-id 0 type-id 69 ap-mac 00e0-fc57-3c20 ap-sn 210235448310DE31A007

ap-name ap0

ap-group ap-100

provision-ap

有关AP上线的部分就是一个模板,下面是AP上线的详解

配置AP上线

1.配置域管理模板,由系统模式进入wlan视图,首先绑定时区,我们在中国,就绑定中国的时区

[AC1]wlan

[AC1-wlan-view]regulatory-domain-profile name domain1

[AC1-wlan-regulate-domain-domain1]country-code CN

2.创建AP组,这是一个AP组用于集中管理一些AP,并且把刚刚的时区给绑定这个组内

[AC1-wlan-view]ap-group name ap-group1

[AC1-wlan-ap-group-ap-group1]regulatory-domain-profile domain1

3.配置AC源接口,配置管理Vlan,只要是这个vlan发送的数据包,都是AP和AC维持稳定的报文

需要在AC的系统模式下配置

[AC1]capwap source interface Vlanif 14

4.配置AP认证

在AC上导入AP,采用默认的mac认证,将AP加入AP组

[AC1]wlan

[AC1-wlan-view]ap auth-mode mac-auth

[AC1-wlan-view]ap-mac 00e0-fcae-2560 ap-id 0

[AC1-wlan-ap-0]ap-group ap-group1

[AC1-wlan-ap-0]ap-name ap0

5.配置WLAN业务

(1)配置安全模板,也就是连接wlan的密码

[AC1-wlan-view]security-profile name employee1

[AC1-wlan-sec-prof-employee1]security wpa psk pass-phrase 12345678 aes

(2)配置SSID模板,配置wlan的名称,连接的时候区分

[AC1-wlan-view]ssid-profile name wlanName

[AC1-wlan-ssid-prof-employee1]ssid wlanName

(3)配置vap模板,将模板都装配在vap上,由AC统一下发到范围内的AP中

[AC1-wlan-view]vap-profile name employee1

[AC1-wlan-vap-prof-employee1]forward-mode tunnel //业务转发模式为隧道模式

[AC1-wlan-vap-prof-employee1]security-profile employee1 //引用安全模板

[AC1-wlan-vap-prof-employee1]service-vlan vlan-id 16 //配置业务vlan,连接无线所在的Vlan

[AC1-wlan-vap-prof-employee1]ssid-profile wlanName //引用ssid模板

(4)配置AP组引用vap模板,ap射频0和1都使用vap模板的配置

进入一个组内,下发vap模板

[AC1-wlan-view]ap-group name ap-group1

[AC1-wlan-ap-group-ap-group1]vap-profile employee1 wlan 1 radio all

radio all:

0:2.4Ghz

1:5Ghz

2:备用5Ghz

all = 0,1,2

计算机网络之防火墙和Wlan配置的更多相关文章

- CentOS防火墙iptables的配置方法详解

CentOS系统也是基于linux中的它的防火墙其实就是iptables了,下面我来介绍在CentOS防火墙iptables的配置教程,希望此教程对各位朋友会有所帮助. iptables是与Linux ...

- CentOS 7 防火墙和端口配置

centos 7 防火墙和端口配置--解决 RHEL 7/ CentOS 7/Fedora 出现Unit iptables.service failed to load # 第一步,关闭firewal ...

- juniper防火墙 L2TP VPN配置

juniper防火墙 L2TP VPN配置 建立L2TP_POOL 创建连接的用户: 创建用户组: 更改L2TP的连接池: 更改L2TP的隧道: 设置防火墙的策略: Win7连接:

- 自学Aruba3.1-Aruba配置架构-WLAN配置架构

点击返回:自学Aruba之路 自学Aruba3.1-Aruba配置架构- WLAN配置架构 WLAN配置架构 1. AP group : Aruba无线控制器通过AP Group来构建无线网络配置参 ...

- Linux防火墙简介 – iptables配置策略

Linux防火墙简介 – iptables配置策略 Netfilter/iptables简介 要想真正掌握Linux防火墙体系,首先要搞清楚Netfilter和iptables的关系,Netfilte ...

- Cisco PIX防火墙PPPoE拨号配置视频教学

Cisco PIX防火墙PPPoE拨号配置视频教学 本文出自 "李晨光原创技术博客" 博客,请务必保留此出处http://chenguang.blog.51cto.com/35 ...

- Linux防火墙部署与配置

Linux防火墙部署与配置 1. 实验概述 Linux作为网关,搭建小型局域网,在此基础上进行实验,了解Linux防火墙的构成.NAT和包过滤配置方法等. 2. 实验环境 网络大致结构如图2-1所示, ...

- Linux防火墙--IPtables企业级配置策略思路

一.防火墙简介 防火墙定义:是通过有机结合各类用于安全管理与筛选的软件和硬件设备,帮助计算机网络于其内.外网之间构建一道相对隔绝的保护屏障,以保护用户资料与信息安全性的一种技术. 防火墙发展应用:最早 ...

- Node.js-部署【1】-防火墙端口的配置

原来以为,Node.js部署以后,要手动配置防火墙端口,结果不需要,外网可以访问,看来是自动配好了,真是考虑周到,给我一个大大的惊喜.

- Ubuntu防火墙ufw安装配置

ubuntu 系统默认已安装ufw. 1.安装sudo apt-get install ufw2.启用sudo ufw enablesudo ufw default deny运行以上两条命令后,开启了 ...

随机推荐

- C#/.net/DotNet/Emgu.CV裁剪照片头像

头像裁剪有利于人脸识别批量照片预处理,安防领域可以快速通过视频定位人脸,进行抓拍,做人脸识别相关功能的可能会应用到人脸裁剪,以下是我在实践中应用的代码,如有需要复制粘贴即可使用. using Emgu ...

- 【心得】C51单片机_中断

@ 目录 ①学习单片机中断总思想 ②学习单片机中断总思想 ③学习单片机中断总方法 外部中断 定时计数器中断 串行口中断 ④总结 附 ①学习单片机中断总思想 标题客观的说,学习单片机只需要掌握 I/O ...

- VScode 中golang 单元测试,解决单元测试超时timeout30s

目的:单元测试的主要目的是验证代码的每个单元(函数.方法)是否按照预期工作. 提示:解决单元测试超时30s的问题在序号4 1 准备以_test.go结尾文件和导入testing包 在命名文件时需要让文 ...

- Redis从入门到放弃(8):哨兵模式

在前面的文章中介绍了Redis的主从复制,但主从复制存在一定的缺陷.如果Master节点宕机,因为不具备自动恢复功能,需要人工干预,那么在这个干预过程中Redis将不可用. 为了解决这一问题,Redi ...

- Mysql高级8-触发器

一.触发器 触发器是与表有关的数据库对象,指在insert/update/delete之前或者之后,触发并执行触发器中定义的sql语句集合,触发器的这种特性可以协助应用在数据库端确保数据的完整性,日志 ...

- 详情讲解canvas实现电子签名

签名的实现功能 我们要实现签名: 1.我们首先要鼠标按下,移动,抬起.经过这三个步骤. 我们可以实现一笔或者连笔. 按下的时候我们需要移动画笔,可以使用 moveTo 来移动画笔. e.pageX,e ...

- Python连接Neo4j工具比较 Neo4j Driver、py2neo

Python有许多可以连接Neo4j的库和工具,以下是一些常用的: Neo4j Driver for Python 这是官方提供的Python驱动程序,它使用Cypher查询语言与Neo4j数据库进行 ...

- cephadm快速部署指定版本ceph集群及生产问题处理

cephadm快速部署指定版本ceph集群及生产问题处理 目录 cephadm快速部署指定版本ceph集群及生产问题处理 1.虚拟机规划:centos8 2.ceph版本:(安装指定版本在源里面指定即 ...

- IDEA 22.2.3 创建web项目及Tomcat部署与服务器初始界面修改(保姆版)

开始前请确认自己的Tomcat.JDK已经安装配置完毕 不同版本的IDEA创建配置流程可能不同,演示中的IDEA版本号为22.2.3 本教程创作时间为2023/09/14 1.创建项目 通过下图路径进 ...

- Skynet:Debug Console的扩展

起因 最近上线服务器遇到了一些问题,上个月CPU暴涨的问题,那个经查验是死循环导致endless loop了. 这周又遇到了mem占用达到96%的问题,在debug console里调用了gc之后,跌 ...