访问权限修饰符Protected专题

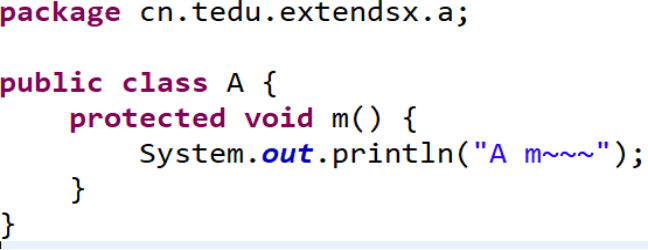

上图描述:A类在a包下,m()方法被protected修饰

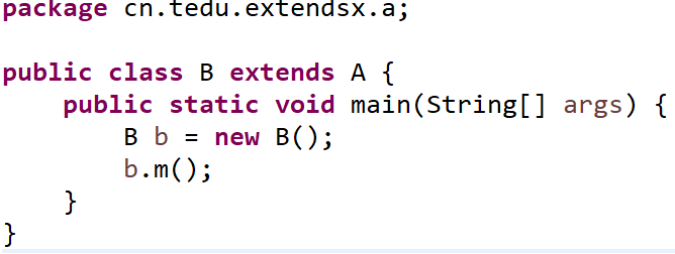

上图描述:B类也在a包下,B类是A类的子类。

解析:B类和A类是同包类,B类是A类的子类,因此b对象可以调用m()方法。

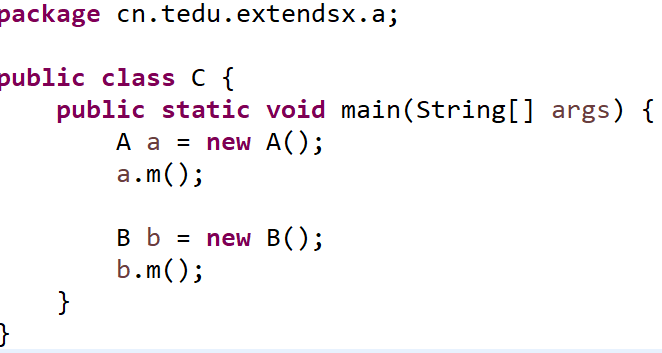

上图描述:C类也在a包下。

解析:C类与A类、B类属于同包类,因此a对象和b对象都可以调用m()方法。

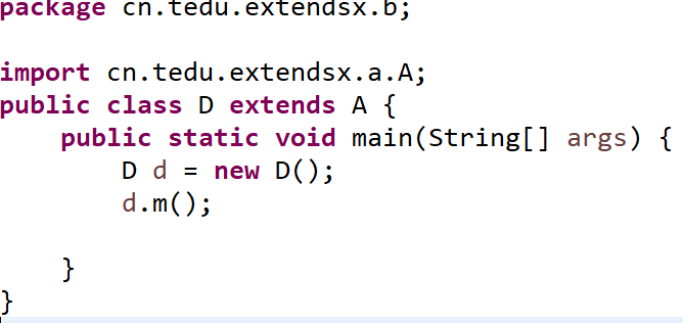

上图描述:D类在b包下,D类是A类的子类。

解析:虽然D类与A类不同包,但D类是A类子类,因此d对象可以调用m()方法。

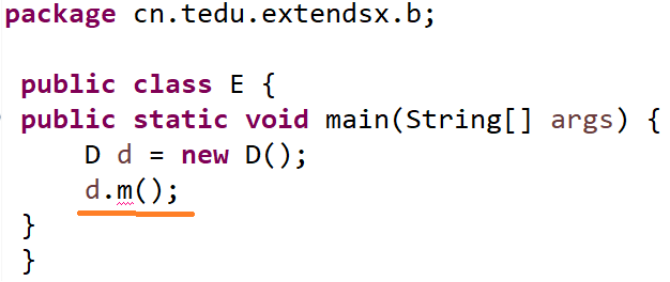

上图描述:E类在b包下。

解析:E类与A类不同包,E类也不是A类子类,E与A类也不是本类,因此d对象不能调用m()方法。

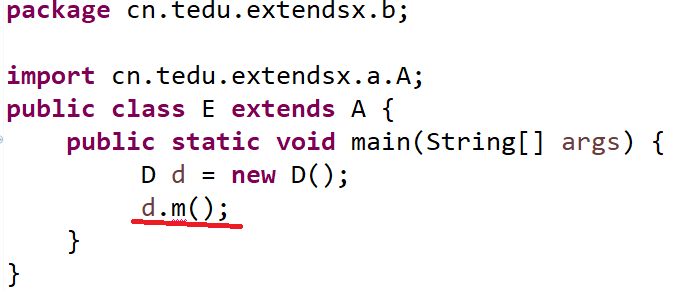

上图描述:E类在b包下,E类是A类的子类。

解析:E类与A类不同包,E类是A类的子类,但d对象却不能不能调用m()方法。原因如下:E类是A类的子类,看似符合要求,但d对象是由D类创建,并非E类创建,而E类与A类又不同包,所以d对象不能调用m()方法。

综上得出结论:如果两个类不同包,但构成父子关系,则父类中被protected修饰是方法,子类对象调用该方法时必须在对应的子类中(在子类中调用该方法时必须是由子类创建的对象才能调用该方法)

访问权限修饰符Protected专题的更多相关文章

- Java访问权限修饰符public protected friendly private用法总结(转载好文Mark)

首先声明:Java中,friendly这个修饰符并没有显式的声明,在成员变量和方法前什么修饰符也不用,默认的就是friendly.为了条理清晰,分三种不同情况来总结. 一 访问权限修饰符修饰成员变量和 ...

- Java 访问权限修饰符以及protected修饰符的理解

2017-11-04 22:28:39 访问权限修饰符的权限 访问修饰符protected的权限理解 在Core Java中有这样一段话“在Object类中,clone方法被声明为protected, ...

- Java中类成员访问权限修饰符(public、protected、default、private)

1.public(公共的): 任何类都可以进行访问(最不严格). 2.protected(保护的): 同一包内的类以及其子类可以进行访问. 3.default(缺省的): 类中不加任何访问权限限定的成 ...

- 【转】C#访问权限修饰符

C#访问权限修饰符 C#中类及类型成员修饰符有以下四类:public,private,protected,internal. public 类及类型成员的修饰符 private 类型成员 ...

- java_访问权限修饰符

java的访问权限修饰符有四种,根据权限由大到小的顺序为:public,protected,包访问权限(默认,没有修饰符),private. 根据修饰的东西不同,详细介绍如下: 1.修饰类的话分为两种 ...

- java访问权限修饰符

作用域 当前类 同一package 子孙类 其他package public √ √ √ √ protected √ √ √ × friendly √ √ × × private √ × × × ja ...

- java四种访问权限修饰符

java中四个访问权限修饰符: public(公开的).protected(受保护的).default(默认的).private(私有的). 它们决定了紧跟其后被定义的东西的使用范围. 适用范围< ...

- 访问权限修饰符-static-final-this-super-匿名对象

1.this关键字的作用 1)调用本类中的属性; 2)调用本类中的构造方法;且只能放首行,且必须留一个构造方法作为出口,即不能递归调用 3)表示当前对象; 2.匿名对象 ...

- 包和访问权限修饰符,.单例设计模式,.Object类常用方法,.内部类

1.包和访问权限修饰符 1.1 包 为什么要导包? 将字节码文件(.class)文件进行分类存放 --->包 其实就是文件夹 import java.util.Arrays; 包的划分规则 方案 ...

随机推荐

- nrf51822微信开发入门学习笔记1:开始前的准备

参考:(id:love--baby)https://blog.csdn.net/hunhun1122/article/details/68922493 微信硬件平台:https://iot.weixi ...

- python基础之文件处理总结

读文件: with open('contacts.txt', 'r', encoding='utf-8') as f: data = f.read() 二进制模式读 使用场景:网络传输(视频.图片或进 ...

- Hadoop4.2HDFS测试报告之一

1.1 测试方案 1.1.1 测试目标 为了验证本地文件系统和HDFS存储能力对比,将1G文件组存储进各个文件系统,记录存储任务消耗的时间. l 测试HDFS的高可用性和高稳定性 l 测试 ...

- ReportViewer部分使用总结

最近winform上使用ReportViewer做报表,因为之前没弄过,所以遇到了很多问题,现在总结一下. 一.运行环境 .net环境:4.0 开发工具:vs2010 二.开发步骤 第一步,在winf ...

- P3369 【模板】普通平衡树 Treap

P3369 [模板]普通平衡树(Treap/SBT) 题目描述 您需要写一种数据结构(可参考题目标题),来维护一些数,其中需要提供以下操作: 插入x数 删除x数(若有多个相同的数,因只删除一个) 查询 ...

- Debian下无root权限使用Python访问Oracle

这篇文章的起因是,在公司的服务器上没有root权限,但是需要使用 Python 访问 Oracle,而不管是使用 pip 安装组件还是安装 Oracle 的 client,都需要相应权限.本文即解决该 ...

- AtCoder Regular Contest 080

手贱去开了abc,这么无聊.直接arc啊 C - 4-adjacent Time limit : 2sec / Memory limit : 256MB Score : 400 points Prob ...

- Collection类及常用API

Collection类及常用API Collection—类集工具类,定义了若干用于类集和映射的算法,这些算法被定义为静态方法,具体查看api文档; a) public static void so ...

- c++中vector容器的功能及应用。

vector基本操作: 1.头文件 #include<vector>. 注:一定要加上using namespace std; 2.vector对象的创建: vector<int ...

- 九度oj 题目1482:玛雅人的密码 清华大学机试

题目描述: 玛雅人有一种密码,如果字符串中出现连续的2012四个数字就能解开密码.给一个长度为N的字符串,(2=<N<=13)该字符串中只含有0,1,2三种数字,问这个字符串要移位几次才能 ...