linux源码分析(二)-启动过程

前置:这里使用的linux版本是4.8,x86体系。

这篇是 http://home.ustc.edu.cn/~boj/courses/linux_kernel/1_boot.html 的学习笔记。

linux的启动过程有点像是小鱼吃大鱼,最后吃成一个胖子。

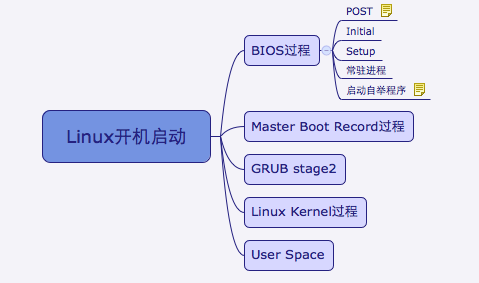

计算机中的PC寄存器是用来指示下个执行程序。最开始的时候,pc寄存器都是指向0xfffffff0。这个程序是指向BIOS的POST程序的。POST全称是Power On Self Test,意思是加点自检。过程包括内存检查,系统总线检查等。

POST过程结束,就进入到了自举过程,自举过程把MBR(主引导扇区)加载到内存中,并且执行它。这个主引导扇区是第一个扇区的前512字节。

Master Boot Record过程是为了后面一个过程准备的。它主要做的是读入GRUB stage2所在的扇区。并且执行它。

GRUB stage2 将系统切换到保护模式。设置C运行环境。

然后进入到x86/boot/header.S中执行。在这里面,你能找到main的函数入口。这个对应到x86/boot/main.c的main函数。

这个main函数执行到最后会进入go_to_protected_mode(); 进入到pm.c的这个函数的定义,除了初始化一些逻辑以外,主要是protected_mode_jump

下面就进入到boot/pmjump.S的protected_mode_jump

29 protected_mode_jump:

30 movl %edx, %esi # Pointer to boot_params table

31

32 xorl %ebx, %ebx

33 movw %cs, %bx # 将实模式的代码段放入 bx

34 shll $4, %ebx # 转换为线性地址

35 addl %ebx, 2f # 将 in_pm32 的实模式地址转换为线性地址

36

37 movw $__BOOT_DS, %cx # ds 段选择子

38 movw $__BOOT_TSS, %di # tss 段选择子

39

40 movl %cr0, %edx

41 orb $X86_CR0_PE, %dl # Protected mode

42 movl %edx, %cr0 # 将 cr0 的0位置0是进入保护模式的标志

43 jmp 1f # Short jump to serialize on 386/486

44 1:

45 # 下面这段作用是跳转到 in_pm32,由于已经在保护模式,所以需要考虑段的问题

46 # Transition to 32-bit mode

47 .byte 0x66, 0xea # ljmpl opcode

48 2: .long in_pm32 # offset

49 .word __BOOT_CS # segment

50

51 .size protected_mode_jump, .-protected_mode_jump

52

53 .code32

54 .type in_pm32, @function

55 in_pm32: # 下面的注释挺清楚,就不翻译了

56 # Set up data segments for flat 32-bit mode

57 movl %ecx, %ds

58 movl %ecx, %es

59 movl %ecx, %fs

60 movl %ecx, %gs

61 movl %ecx, %ss

62 # The 32-bit code sets up its own stack, but this way we do have

63 # a valid stack if some debugging hack wants to use it.

64 addl %ebx, %esp

65

66 # Set up TR to make Intel VT happy

67 ltr %di # 这个比较有意思

68

69 # Clear registers to allow for future extensions to the

70 # 32-bit boot protocol

71 xorl %ecx, %ecx

72 xorl %edx, %edx

73 xorl %ebx, %ebx

74 xorl %ebp, %ebp

75 xorl %edi, %edi

76

77 # Set up LDTR to make Intel VT happy

78 lldt %cx # 又是一个骗 CPU 的东西

79 # eax 是 protected_mode_jump 的第一个参数,即 header.S 中定义的 boot_params.hdr.code32_start,即 vmlinux 的入口地址

80 jmpl *%eax # Jump to the 32-bit entrypoint

81

82 .size in_pm32, .-in_pm32

最后的jmpl就跳转到

arch/x86/kernel/head_32.S的startup_32

ENTRY(initial_code)

.long i386_start_kernel

进入到arch/x86/kernel/head32.c

asmlinkage __visible void __init i386_start_kernel(void)

{

cr4_init_shadow();

sanitize_boot_params(&boot_params);

x86_early_init_platform_quirks();

/* Call the subarch specific early setup function */

switch (boot_params.hdr.hardware_subarch) {

case X86_SUBARCH_INTEL_MID:

x86_intel_mid_early_setup();

break;

case X86_SUBARCH_CE4100:

x86_ce4100_early_setup();

break;

default:

i386_default_early_setup();

break;

}

start_kernel();

}

这里最后是调用了start_kernel,这里的start_kernel是与操作系统无关的init/main.c里面了。

参考

http://home.ustc.edu.cn/~boj/courses/linux_kernel/1_boot.html

http://blog.csdn.net/alais/article/details/5129005

linux源码分析(二)-启动过程的更多相关文章

- mybatis源码分析:启动过程

mybatis在开发中作为一个ORM框架使用的比较多,所谓ORM指的是Object Relation Mapping,直译过来就是对象关系映射,这个映射指的是java中的对象和数据库中的记录的映射,也 ...

- Nimbus<三>Storm源码分析--Nimbus启动过程

Nimbus server, 首先从启动命令开始, 同样是使用storm命令"storm nimbus”来启动看下源码, 此处和上面client不同, jvmtype="-serv ...

- workerman源码分析之启动过程

PHP一直以来以草根示人,它简单,易学,被大量应用于web开发,非常可惜的是大部分开发都在简单的增删改查,或者加上pdo,redis等客户端甚至分布式,以及规避语言本身的缺陷.然而这实在太委屈PHP了 ...

- elasticSearch6源码分析(1)启动过程

1.找到bin目录,下面有elasticSearch的sh文件,查看执行过程 exec \ "$JAVA" \ $ES_JAVA_OPTS \ -Des.path.home=&qu ...

- Linux内核源码分析--内核启动之(3)Image内核启动(C语言部分)(Linux-3.0 ARMv7)

http://blog.chinaunix.net/uid-20543672-id-3157283.html Linux内核源码分析--内核启动之(3)Image内核启动(C语言部分)(Linux-3 ...

- Linux内核源码分析--内核启动之(6)Image内核启动(do_basic_setup函数)(Linux-3.0 ARMv7)【转】

原文地址:Linux内核源码分析--内核启动之(6)Image内核启动(do_basic_setup函数)(Linux-3.0 ARMv7) 作者:tekkamanninja 转自:http://bl ...

- Linux内核源码分析--内核启动之(4)Image内核启动(setup_arch函数)(Linux-3.0 ARMv7)【转】

原文地址:Linux内核源码分析--内核启动之(4)Image内核启动(setup_arch函数)(Linux-3.0 ARMv7) 作者:tekkamanninja 转自:http://blog.c ...

- linux源码分析2

linux源码分析 这里使用的linux版本是4.8,x86体系. 这篇是 http://home.ustc.edu.cn/~boj/courses/linux_kernel/1_boot.html ...

- Dubbo 源码分析 - 服务调用过程

注: 本系列文章已捐赠给 Dubbo 社区,你也可以在 Dubbo 官方文档中阅读本系列文章. 1. 简介 在前面的文章中,我们分析了 Dubbo SPI.服务导出与引入.以及集群容错方面的代码.经过 ...

- 十、Spring之BeanFactory源码分析(二)

Spring之BeanFactory源码分析(二) 前言 在前面我们简单的分析了BeanFactory的结构,ListableBeanFactory,HierarchicalBeanFactory,A ...

随机推荐

- mysql之触发器trigger

触发器(trigger):监视某种情况,并触发某种操作. 触发器创建语法四要素:1.监视地点(table) 2.监视事件(insert/update/delete) 3.触发时间(after/befo ...

- 使用java反射机制编写Student类并保存

定义Student类 package org; public class Student { private String _name = null; ; ; public Student() { } ...

- Hadoop 和 HDInsight:Windows Azure 中的大数据

世界的大数据包含一个庞大而充满活力的生态系统,但一个开放源码项目上面有这一切,那就是 Hadoop 的王朝. Hadoop 是事实上的标准的分布式的数据运算.Hadoop 提供了一个 MapReduc ...

- 大白话讲解Promise(二)理解Promise规范

上一篇我们讲解了ES6中Promise的用法,但是知道了用法还远远不够,作为一名专业的前端工程师,还必须通晓原理.所以,为了补全我们关于Promise的知识树,有必要理解Promise/A+规范,理解 ...

- MySQL 处理插入过程中的主键唯一键重复值办法

200 ? "200px" : this.width)!important;} --> 介绍 本篇文章主要介绍在插入数据到表中遇到键重复避免插入重复值的处理方法,主要涉及到I ...

- 备忘-Sql server Timeout expired 超时时间已到. 达到了最大池大小 错误及Max Pool Size设置

select * from sysprocesses where dbid= db_id('数据库名') 通过此语句可查看目前所有的连接进程 不够了就必须设置Max Pool Size,理论最大值为3 ...

- Attribute富文本使用方法

★★★Attribut富文本★★★ 在UITextView和UILable的使用中很多的时候会用到富文本. UITextView和UILable的区别在于: ★★★★UITextView 当文字大于一 ...

- C#中Math类的计算整数的三种方法

1.Math.Round:四舍六入五取偶 引用内容 Math.Round( Math.Round( Math.Round( Math.Round( Math.Round( Math.Round( Ma ...

- 创建第一个 local network(II)- 每天5分钟玩转 OpenStack(81)

上一节通过 Web GUI 创建了 “first_local_net”,本节我们需要搞清楚底层网络结构有了哪些变化? 点击 “first_local_net” 链接,显示 network 的 subn ...

- 从零开始编写自己的C#框架(3)——开发规范

由于是业余时间编写,而且为了保证质量,对写出来的东西也会反复斟酌,所以每周只能更新两章左右,请大家谅解,也请大家耐心等待,谢谢大家的支持. 初学者应该怎样学习本系列内容呢?根据我自己的学习经验,一般直 ...