PJzhang:漏洞渗透测试框架“天使之剑(AngelSword)”

猫宁!!!

参考链接:

www.phpinfo.cc/?post=42

https://www.freebuf.com/sectool/149883.html

同事介绍了一款渗透测试框架AngelSword,中文就是天使之剑,看了一下作者,是Lucifer1993,之前用过他的struts 2系列漏洞测试工具,很好用。

这个是工具的github地址:

https://github.com/Lucifer1993/AngelSword

目前这个工具已经基本停止维护了,而且作者在readme中也没有太多相关的介绍。

我用的系统是kali linux

先下载到本地

git clone https://github.com/Lucifer1993/AngelSword.git

程序是采用python 3写的,kali linux上默认安装有python3和python2,pip2可以正常用,pip3需要安装,不过不麻烦。

输入命令:

apt-get install python3-pip

好了。

setuptools这个kali linux默认也是安装好的。

执行命令:pip3 install setuptools

返回:Requirement already satisfied: setuptools in /usr/lib/python3/dist-packages (40.8.0),说明早已安装。

查看文件夹AngelSword中的requirements.txt,有9个python模块需要安装好。

paramiko==2.4.2

pymongo==3.7.2

PyMySQL==0.9.2

pexpect==4.6.0

termcolor==1.1.0

requests==2.20.0

beautifulsoup4==4.6.3

elasticsearch==6.3.1

redis==2.10.6

为了保证安装的都是最新版,可以依次pip3 install paramiko,其余的同样操作即可。

进入AngelSword文件夹

cd /root/AngelSword

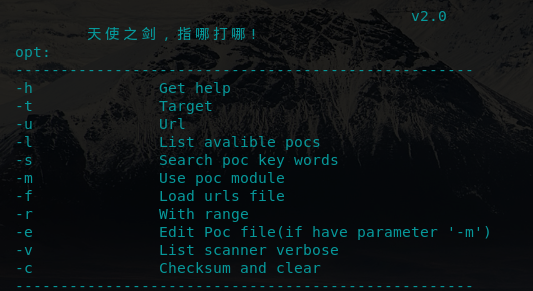

一切完备之后,执行python3 AngelSword.py,显示出基础命令行选项。

有关各个命令选项的意思,结合在线翻译初步进行了解,例如:

List scanner verbose 扫描器详细列表

Checksum and clear 校验与清除

其余的可以在实例中进一步认识。

获取帮助内容

python3 AngelSword.py -h

天使之剑工具可以认为是一个cms(内容管理系统)通用漏洞的POC库与测试框架。

针对站点执行all POC检测,此处接一个域名URL即可。

python3 AngelSword.py -u https://www.baidu.com

直接列出所有的漏洞检测POC,对于漏洞的所有种类要全部看一遍,知晓POC的类型是什么。

python3 AngelSword.py -l

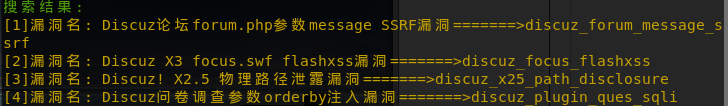

根据关键词可以搜索到discuz论坛系统对应的几个漏洞,下面展示的是discuz的。

python3 AngelSword.py -s discuz

从搜索到的POC中调用一个POC模块对目标站点进行测试。

python3 AngelSword.py -m discuz_x25_path_disclosure -t https://www.baidu.com

如果有1个URL,可以采用上面的,如果URL很多,可以批量测试,就用到-f了,URL要一行一行的排列。

python3 AngelSword.py -m discuz_x25_path_disclosure -f test.txt

用搜索出来的POC对某个URL进行扫描,不过首先要用-s关键此搜索锁定特定POC,需要执行两条命令才行

python3 AngelSword.py -s discuz

python3 AngelSword.py -r all -t https://www.baidu.com

如果想要对POC进行修改,可以这样,也可以把每一个POC看一遍,了解背后原理,通过查看POC可知输入域名URL,不主动加路径,确实如此。

vim编辑模式。

python3 AngelSword.py -m discuz_x25_path_disclosure -e

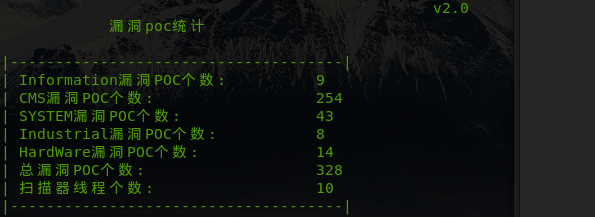

显示框架中有的POC类型及其数量

python3 AngelSword.py -v

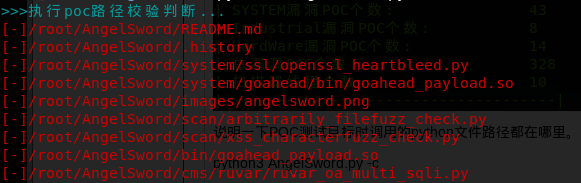

说明一下POC测试目标时调用的python文件路径都在哪里。

python3 AngelSword.py -c

虽然作者已经不更新了,但是天使之剑不失为一个简单易上手的渗透测试框架,而且通过一个好工具,可以扩展了解一下对方的其他工具类型。

PJzhang:漏洞渗透测试框架“天使之剑(AngelSword)”的更多相关文章

- metasploit 一款开源的渗透测试框架

渗透神器漏洞利用框架metasploit from: https://zhuanlan.zhihu.com/p/30743401 metasploit是一款开源的渗透测试框架软件也是一个逐步发展与成熟 ...

- Web应用渗透测试框架Arachni

Web应用渗透测试框架Arachni Arachni是一款Ruby语言编写的Web应用渗透测试框架.当用户指定目标后,该框架可以自动扫描网站页面,对页面中的链接.表单.Cookie.HTTP He ...

- 自动化移动安全渗透测试框架:Mobile Security Framework

自动化移动安全渗透测试框架:Mobile Security Framework 译/Sphinx 测试开发社区 7月3日 Mobile Security Framework (移动安全框架) 是一 ...

- (一)走进Metasploit渗透测试框架

渗透测试的流程 渗透测试是一种有目的性的,针对目标机构计算机系统安全的检测评估方法,渗透测试的主要目的是改善目标机构的安全性.渗透测试各个阶段的基本工作: 1.前期交互阶段 在这个阶段,渗透测试工程师 ...

- MobSF移动渗透测试框架

1.https://github.com/MobSF/Mobile-Security-Framework-MobSF/wiki/1.-Documentation 2.http://www.freebu ...

- fastjsion反序列化漏洞渗透测试笔记

本文原创地址:https://www.cnblogs.com/yunmuq/p/14268028.html 一.背景 fastjsion是阿里的开源Java工具:https://github.com/ ...

- PJzhang:Firefox渗透测试插件HackTools样例

猫宁~~~ firefox插件hacktools地址: https://addons.mozilla.org/zh-CN/firefox/addon/hacktools/ HackTools由Ludo ...

- HackPorts – Mac OS X 渗透测试框架与工具

HackPorts是一个OS X 下的一个渗透框架. HackPorts是一个“超级工程”,充分利用现有的代码移植工作,安全专业人员现在可以使用数以百计的渗透工具在Mac系统中,而不需要虚拟机. 工具 ...

- 渗透测试框架-Fsociety

下载项目并赋予权限,打开 ┌─[root@sch01ar]─[/sch01ar] └──╼ #git clone https://github.com/Manisso/fsociety ┌─[root ...

随机推荐

- 基于SpringMVC框架使用ECharts3.0实现折线图,柱状图,饼状图,的绘制(上篇)

页面部分 <%@ page language="java" pageEncoding="UTF-8"%> <!DOCTYPE html> ...

- 怎样更改Linux中默认的openjdk为自己安装的JDK

(1)/etc/profileexport JAVA_HOME=/usr/java/jdk1.7.0_67-cloudera/export PATH=$PATH:$JAVA_HOME/binexpor ...

- UBUNTU安装PHP,即所谓得LAMP

Linux+Apache+Mysql/MariaDB+Perl/PHP/Python一组经常使用来搭建动态站点或者server的开源软件,本身都是各自独立的程序,可是由于常被放在一起使用.拥有了越来越 ...

- 2016/06/16 phpexcel

程序部分 require_once './phpexcel/PHPExcel.php'; // 首先创建一个新的对象 PHPExcel object $objPHPExcel = new ...

- web 前端冷知识

前端已经被玩儿坏了!像console.log()可以向控制台输出图片等炫酷的玩意已经不是什么新闻了,像用||操作符给变量赋默认值也是人尽皆知的旧闻了,今天看到Quora上一个帖子,瞬间又GET了好多前 ...

- Jmeter代理服务器录制请求

1.文档前提说明 1)本文使用jmeter的版本为 apache-jmeter-2.13 及以上版本 2)java版本要求在 1.8.0 以上 注:jmeter版本一般和java相应的版本一起使用,如 ...

- ref 与 $refs 如何关联

先问大家一个简单的问题: 还有人记得 jquery 里面的 data 方法是如何让 DOM 节点绑定对应的数据对象的吗 有时候我们做节点关联设计的思路其实有一点类似,但是在 vue 里面多了很多概念, ...

- YTU 2453: 我想有套北京的房

2453: 我想有套北京的房 时间限制: 1 Sec 内存限制: 128 MB 提交: 796 解决: 289 题目描述 小原是一个软件工程师,名叫原黛玛,他在北京工作.现在有一套房子,价格200 ...

- eclipse新建安卓项目helloworld

第一步:安装JDK. 第二步:配置Windows上JDK的变量环境 . 第三步: 下载安装Eclipse . 第四步:下载安装Android SDK (下载Android SDK Manager工具, ...

- Java 远程调用之Hessian简例

1. [代码]1.服务接口(Hello.java) package server; public interface Hello { String hello(String name);}2. [代码 ...